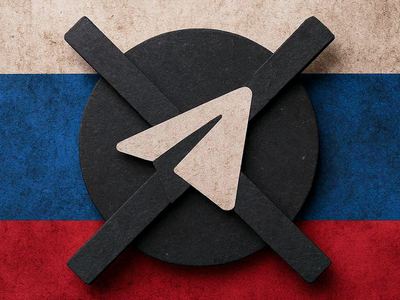

В России снова заговорили о возможной блокировке Telegram, теперь уже с конкретными сроками. По словам зампреда комитета Госдумы по экономической политике Михаила Делягина, мессенджер могут полностью ограничить по «схеме YouTube» к сентябрю 2026 года, то есть к выборам.

Выступая в пресс-центре НСН, Делягин заявил, что ожидает именно постепенную и «техническую» блокировку, а не резкое отключение сервиса.

При этом он считает, что даже в таком сценарии Telegram не исчезнет полностью: часть пользователей всё равно останется — как это уже произошло с Instagram (принадлежит Meta, компания признана в России экстремистской и запрещена).

«Закрытие Telegram я ожидаю по схеме YouTube примерно к выборам. Но часть аудитории всё равно останется — по опыту Instagram это примерно половина пользователей», — отметил депутат.

На этом фоне, по словам Делягина, всё более важной платформой, в том числе для бизнеса, станет мессенджер MAX, который сейчас активно развивается. Предпринимателям же, как выразился парламентарий, придётся «искать выход между струйками»: адаптироваться к новым условиям, перестраивать каналы коммуникации и занимать ниши, которые помогут сохранить привычный уровень жизни.

Разговоры о возможных ограничениях Telegram активизировались не на пустом месте. В середине января пользователи в России массово жаловались на проблемы с загрузкой видеофайлов в мессенджере.

Тогда высказывались предположения, что сбои связаны с новыми мерами Роскомнадзора, а в Госдуме даже назвали ситуацию «намёком» со стороны регулятора. Впрочем, позже Роскомнадзор официально опроверг введение каких-либо ограничений.

Иронично, что сначала заместитель председателя комитета Госдумы по информационной политике, информационным технологиям и связи Андрей Свинцов заявил, что Telegram не грозит блокировка в России. А в тот же день СМИ сообщили о точечной блокировке мессенджера в России.