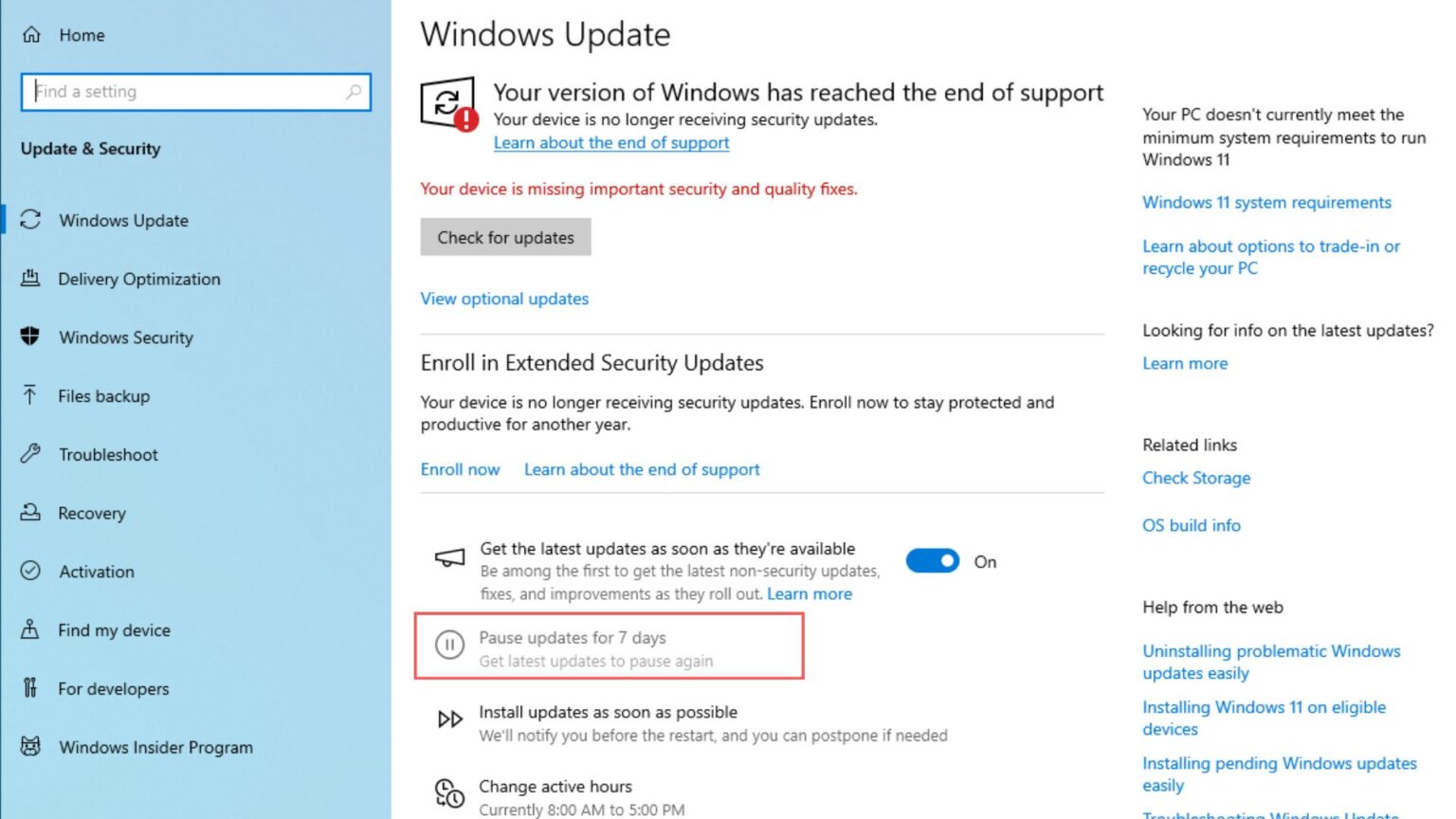

Microsoft уверяет: «Мы никого не заставляем переходить на Windows 11». Формально — да. Но на практике всё выглядит куда менее однозначно. Например, на компьютерах с Windows 10, которые не подключены к программе расширенных обновлений (ESU), внезапно пропала возможность ставить обновления на паузу.

Как сообщает Windows Latest, на компьютерах с Windows 10 кнопка «Приостановить обновления на 7 дней» просто становится неактивной — серой и некликабельной.

Ситуация выглядит особенно странно, потому что обычно эта опция блокируется только в двух случаях: если пользователь слишком часто пользовался паузой или если администратор запретил это через групповые политики. Здесь же речь идёт об обычных домашних устройствах без ESU — и никаких очевидных причин для блокировки нет.

Почему это важно? Потому что если такой компьютер поддерживает Windows 11, одно неосторожное нажатие на «Загрузить и установить» может запустить обновление до новой версии системы. А дальше — сюрприз: процесс уже нельзя отменить. Кнопка паузы недоступна, отката нет, остаётся только ждать завершения установки.

Один из пользователей Windows Latest отмечает, что в «Дополнительных параметрах» система утверждает, будто лимит паузы обновлений уже исчерпан — хотя он ею не пользовался. Точно такая же ситуация возникает, если обновление до Windows 11 запускается случайно.

На этом странности не заканчиваются. Кнопка «Подключиться к Extended Security Updates», которая раньше находилась под «Проверить наличие обновлений», неожиданно переехала в угол экрана. А на её месте появилось предложение установить Windows 11 версии 25H2.

Формально Microsoft ничего не нарушает: ESU для Windows 10 существует, уязвимости в старой системе действительно накапливаются, а сама программа расширенной поддержки фактически бесплатна. Но выглядит всё это как довольно настойчивый намёк: либо вы переходите на Windows 11, либо живёте без привычного контроля над обновлениями.

Учитывая, что в мире всё ещё около 500 миллионов компьютеров с Windows 10, которые технически готовы к апгрейду, нетрудно представить, что давление будет только усиливаться. И если вы по какой-то причине остаетесь на Windows 10 без ESU, сейчас самое время быть особенно внимательным — одно лишнее нажатие может отправить вас в Windows 11 без права передумать.