Киберпреступники взяли в оборот уязвимость WordPress-плагина WooCommerce Payments, с помощью которой теперь атакуют веб-ресурсы. Брешь позволяет получить права любых групп пользователей, включая администраторов уязвимого сайта.

WooCommerce Payments — очень популярный плагин, с помощью которого владельцы ресурсов могут принимать платежи банковскими картами. Согласно статистике WordPress, WooCommerce Payments используется более чем на 600 тыс. сайтов.

Уязвимость, о которой идёт речь, получила 9,8 балла и идентификатор CVE-2023-28121. Проблема затрагивает версии плагина с 4.8.0 по 4.8.2. 23 марта разработчики выпустили релиз под номером 5.6.2, в котором уже нет бреши.

Ещё весной в WooCommerce утверждали, что нет никаких признаков использования уязвимости в кибератаках. Однако теперь злоумышленники всё-таки добавили в свой арсенал соответствующий эксплойт.

Само собой, атакующим помогла заметка в техническом блоге исследователей из RCE Security. В ней специалисты подробно рассказывают про CVE-2023-28121 и способ её эксплуатации.

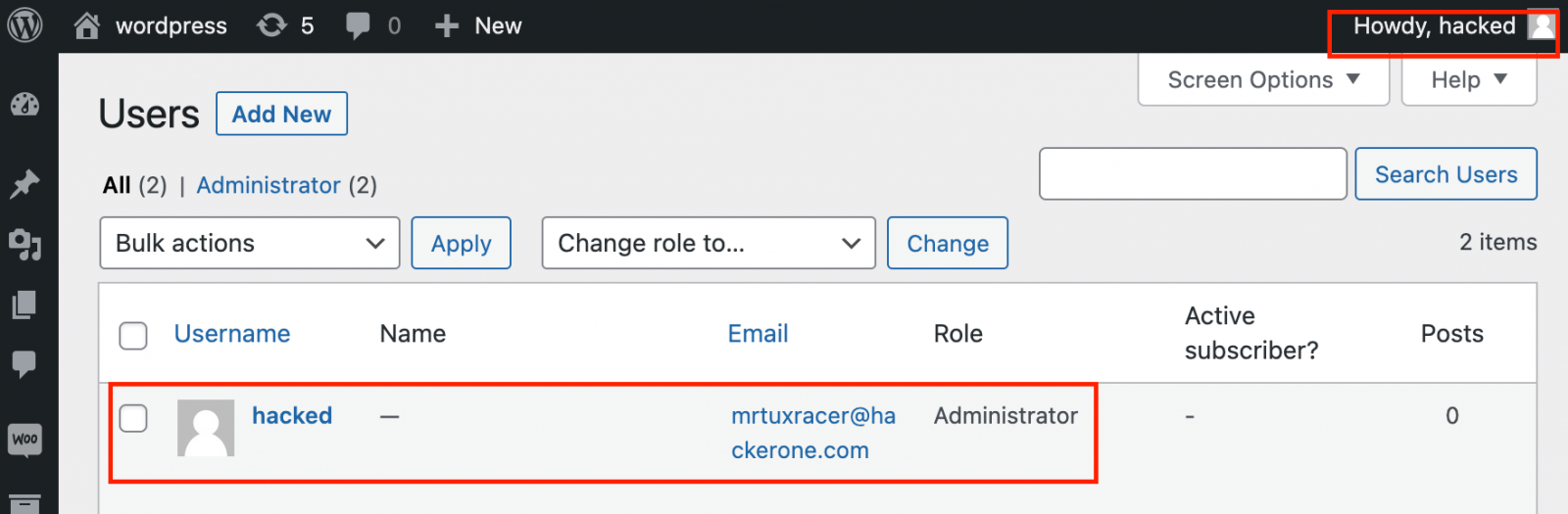

Для использования бреши злоумышленнику достаточно добавить заголовок запроса X-WCPAY-PLATFORM-CHECKOUT-USER и настроить его на идентификатор пользователя, чей аккаунт нужно подделать.

Когда WooCommerce Payments «видит» этот заголовок, запрос расценивается от лица целевой учётной записи, учитываются при этом и права такого аккаунта. Эксперты RCE Security даже выпустили демонстрационный эксплойт (proof-of-concept), позволяющий добавить нового администратора.

На днях компания Wordfence предупредила о реальных кибератаках, в которых киберпреступники используют CVE-2023-28121. К выходным число атакованных сайтов превысило 157 тысяч. Злоумышленники ищут на ресурсах файл /wp-content/plugins/woocommerce-payments/readme.txt и задействуют эксплойт, если он присутствует.

![APT28 атаковала UKR[.]NET: фишинг, PDF и прокси ngrok](https://www.anti-malware.ru/files/styles/adaptive-480/public/images/source/fancy_bear-news.png?itok=jcF8JHLv×tamp=1766255143)