Банки могут начать присылать коды подтверждения в VK Messenger. На такую альтернативу СМС и пуш-уведомлениям готовы семь крупных финансовых организаций, включая “Сбер”. Безопасники призывают к осторожности.

О том, что российские банки прорабатывают вариант отправки кодов через VK Messenger, написали "Известия". Функциональность отечественного мессенджера позволяет бесплатно отправлять клиентам коды подтверждения, информацию о списании и поступлении средств, выпуске карт. Опция уже доступна в пилотном режиме, заявили в пресс-службе VK.

Проработать альтернативный сценарий готовы “Сбер”, ПСБ, МКБ, Экспобанк, “Хоум Кредит”, Новикомбанк и “Зенит”. В “Сбере” подчеркнули, что уже анализируют необходимость использования дополнительных каналов доставки уведомлений — помимо пушей и СМС.

“Плюсы очевидны — мессенджер позволит оперативно донести важную информацию с минимальными трудозатратами для клиента и банка”, — комментирует новость вице-президент по клиентскому сервису Экспобанка Наталья Верниковская.

Из минусов — необходима всесторонняя оценка защищенности таких каналов связи, подчеркивает топ-менеджер.

В УБРиР, Росбанке и “Абсолюте” отправку уведомлений через VK Messenger не планируют.

“Нужно понимать, что это пока только концепция альтернативного канала взаимодействия с клиентом, — комментирует новость для Anti-Malware.ru Руслан Ложкин, руководитель службы информационной безопасности Абсолют Банка. — Нельзя всех загнать в VK. Кто-то вообще им не пользуется. Можно также использовать в качестве альтернативы Telegram или Госуслуги”.

Безопасник напоминает, что с 1 октября в части переводов в дистанционных каналах начинает действовать новая редакция 683-П.

Согласно изменениям “5.1. Кредитные организации должны обеспечить целостность электронных сообщений и подтвердить их составление уполномоченным на это лицом.

В целях обеспечения целостности электронных сообщений и подтверждения их составления уполномоченным на это лицом кредитные организации должны обеспечивать реализацию мер по использованию усиленной квалифицированной электронной подписи, усиленной неквалифицированной электронной подписи или СКЗИ, реализующих функцию имитозащиты информации с аутентификацией отправителя сообщения”.

То есть все СМС, пуш-уведомления или сообщения через альтернативные каналы связи должны быть подписаны усиленной ЭП кредитной организацией, объясняет Ложкин.

Безусловно, для коммуникаций выгодно использовать удобный клиенту канал, но не все платформы соответствуют требованиям информационной безопасности, подтверждают в УБРиР.

О поиске новых каналов для рассылки кодов подтверждения операций задумались после удаления банковских приложений из App Store и Google Play.

У кредитных организаций возникли сложности с отправкой пуш-уведомлений. Стоимость одного СМС составляет 1,5–2 рубля, а цена пуша — 5–20 копеек.

По оценкам Ассоциации банков России, маршрутизация уведомлений в СМС-канал потребует дополнительных 25 млрд рублей в год в масштабах всей банковской системы.

Проблемы с пуш-уведомлениями уже отразились на стоимости информирования. С 1 августа в “Сбере” она выросла на 10 рублей, в ВТБ — на 20, в МКБ — на 40.

“Перед внедрением любой новой технологии банки и другие финансовые организации, конечно же, максимально большое внимание уделяют вопросам безопасности, так как речь идет о критичных данных клиентов”, — говорит директор по консалтингу ГК InfoWatch Ирина Зиновкина.

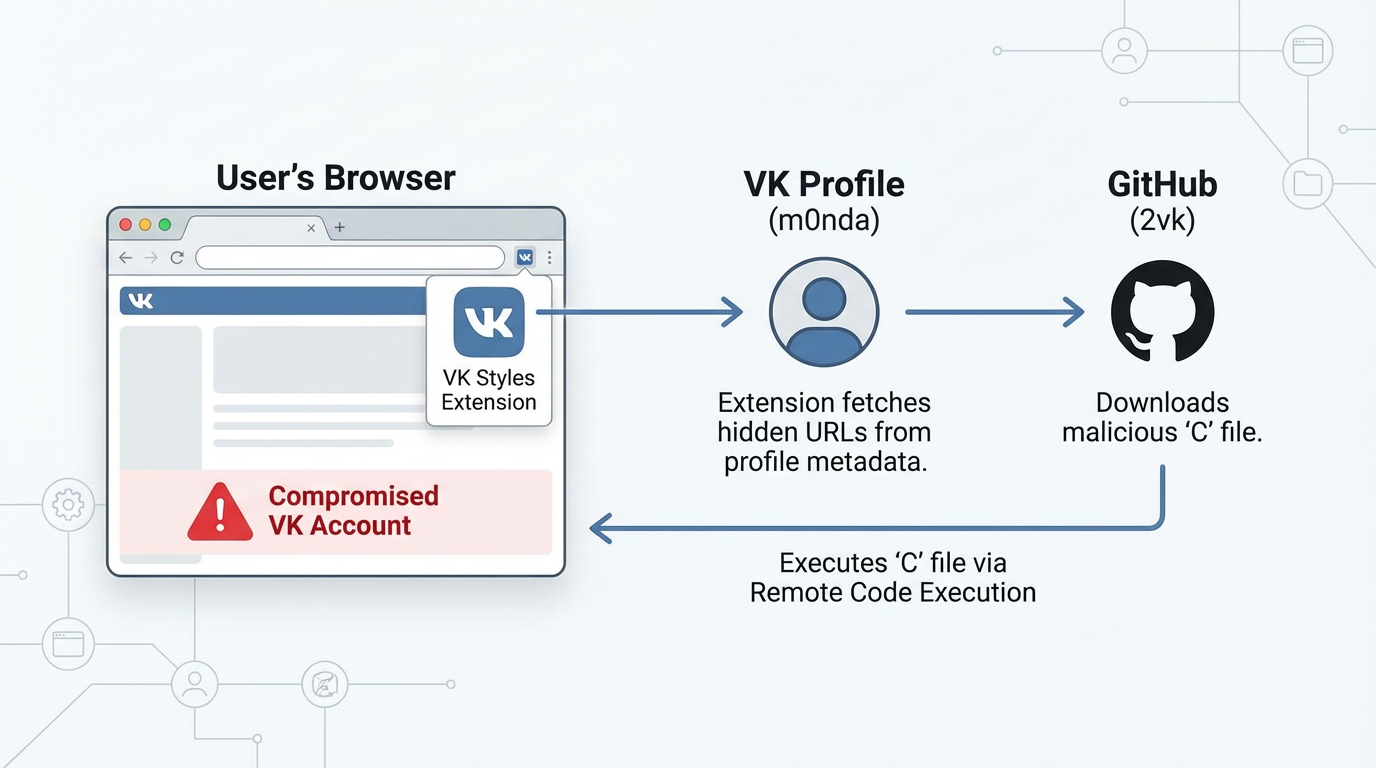

Опасность в данном случае может быть в потенциальной краже аккаунта человека, например в VK, что может привести к компрометации присылаемых кодов, опасается Зиновкина.

По ее словам, вход в мессенджеры, как правило, осуществляется при помощи двухфакторной аутентификации (например, логин/пароль + код из СМС), что делает учетные записи безопаснее. Эксперт подчеркнула, что риск перехвата сообщения в мессенджерах точно не выше, чем в случае СМС-информирования.

“Интеграция с социальной сетью VK — это связка номера телефона, привязанного к интернет-банку, с номером телефона, зарегистрированного на странице VK”, — объясняет эксперт из Абсолют Банка. — В противном случае у человека может быть несколько аккаунтов”.

То есть, как минимум, этот сценарий должен носить добровольный характер, подчеркивает Ложкин.

К сложным вопросам относятся также восстановление страницы (в том случае, если её взломали или внесли в спам) и смена телефона пользователя.

“Должна быть процедура восстановления страницы с гарантированной идентификацией ее владельца, — объясняет Ложкин. — Кто это будет делать? У VK нет клиентских офисов. Остаются банки. То есть клиент приходит в офис своего банка, подтверждает себя, и банк сообщает VK о положительной идентификации. Такие коммуникации необходимо выстраивать с нуля”.

Сейчас клиент может быстро “перепривязать” к интернет-банку новый номер. В VK процедура смены предполагала доступность старого и нового номера одновременно.

“А если старый номер по каким-то причинам восстановить сейчас невозможно (например, клиент временно уехал за границу)? И это самая сложная часть”, — считает эксперт банка.

СМС не является гарантированным подтвержденным волеизъявлением клиента, на это уже давались разъяснения Верховного суда, напоминает Ложкин. Как и СМС не гарантирует подлинность банка — его может направить кто угодно.

Банк также не гарантирует, что он отправил СМС тому клиенту, которому оно предназначалось. Банк передает информацию на СМС-шлюз, а дальше в цепочку включается оператор связи.

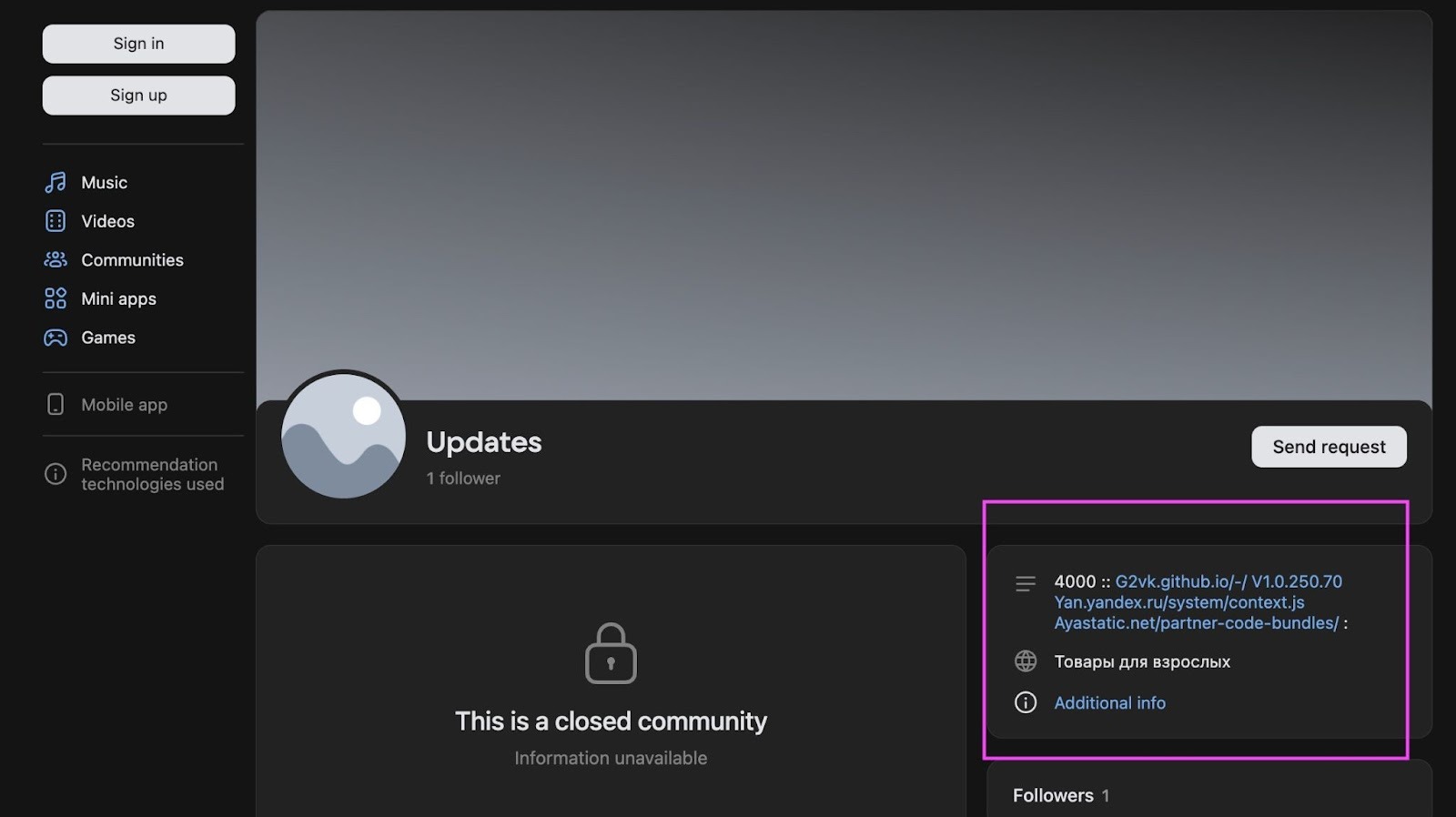

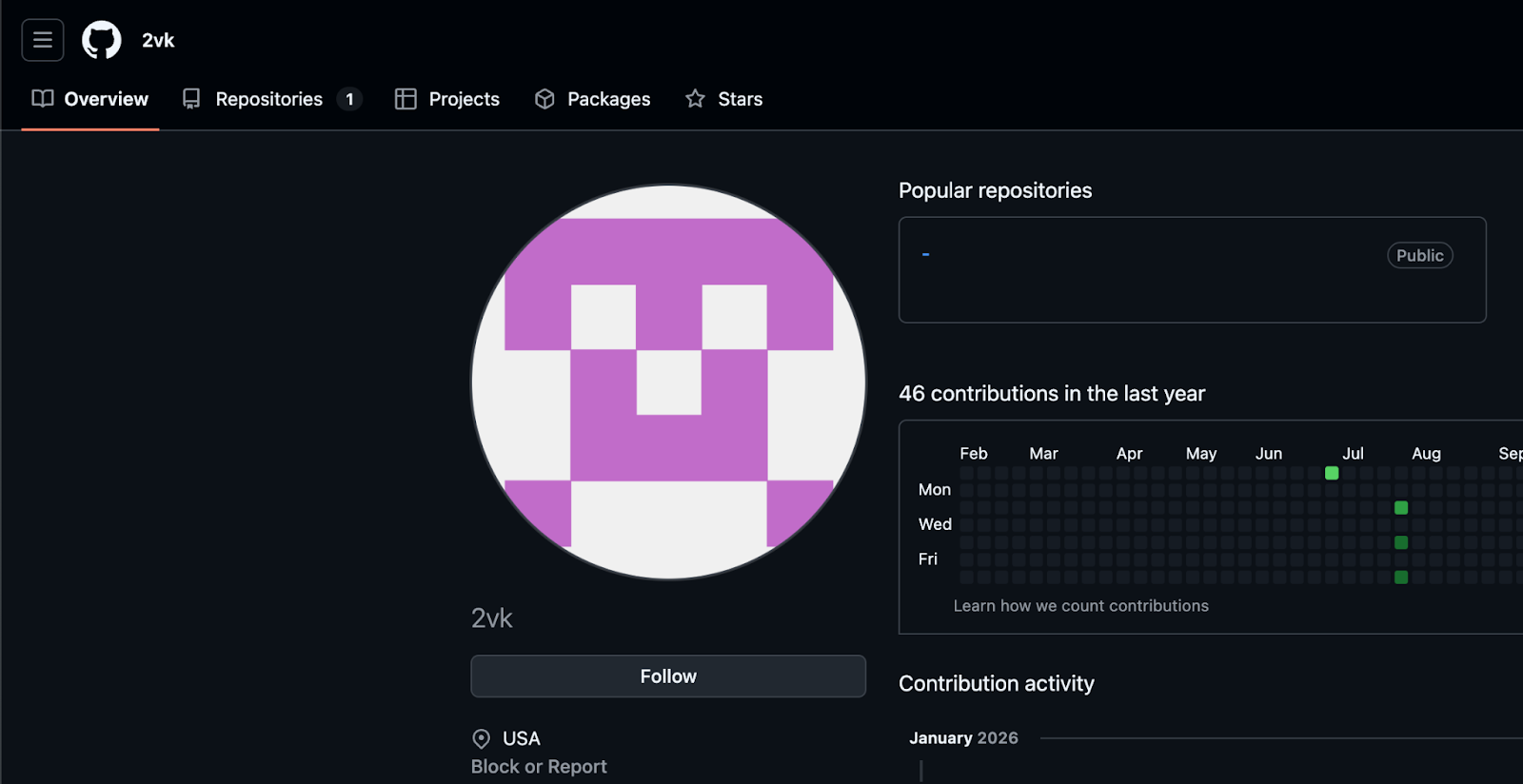

У банка и оператора клиенты персонифицированы с общим параметром — номер телефона. В VK клиенты не персонифицированы, тут могут возникнуть мошеннические схемы.

Чтобы получать СМС, нужно находиться рядом с конкретным номером.

Для VK достаточно один раз привязать страницу к номеру телефона, а дроппер может находиться где угодно.

Использовать VK в качестве альтернативного канала возможно, но такая услуга должна носить добровольный характер и на ограниченные суммы, подводит итог представитель коммерческого банка.

“У данной технологии есть две стороны медали”, — соглашается эксперт “Газинформсервис” Григорий Ковшов.

С одной стороны – это экономия, использование VK мессенджера планируется бесплатным как для клиента, так и для банка. С другой стороны, существуют риски потери чувствительной информации.

Службы безопасности финансовых учреждений и социальной сети VK прорабатывают вопросы безопасности, но в данном случае многое будет зависеть и от самих пользователей.

Оградить свои аккаунты в соцсетях от взлома несложно при соблюдении простых правил:

- настройка двухфакторной аутентификации

- использование сложных паролей и смена их каждые 3 месяца

- игнорирование ссылок, видео и картинок от незнакомых адресатов

Также рекомендуется отключить предпоказ сообщений на заблокированном экране смартфона. Если телефон украдут, злоумышленники не смогут увидеть на экране блокировки входящую информацию.