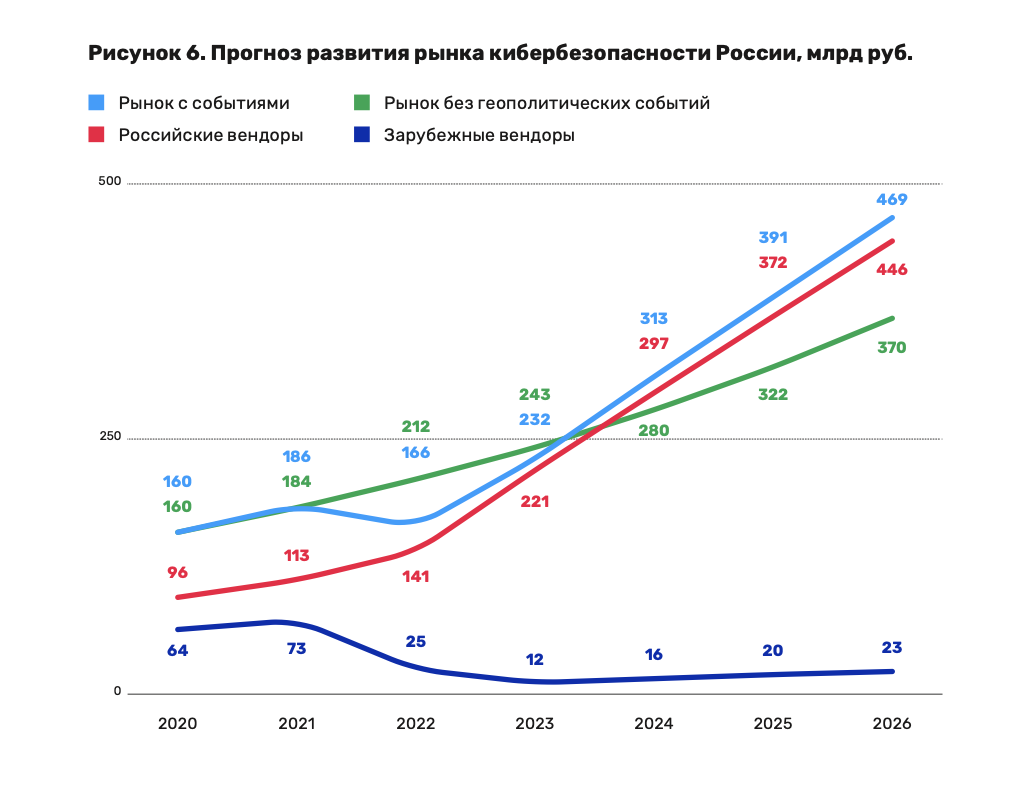

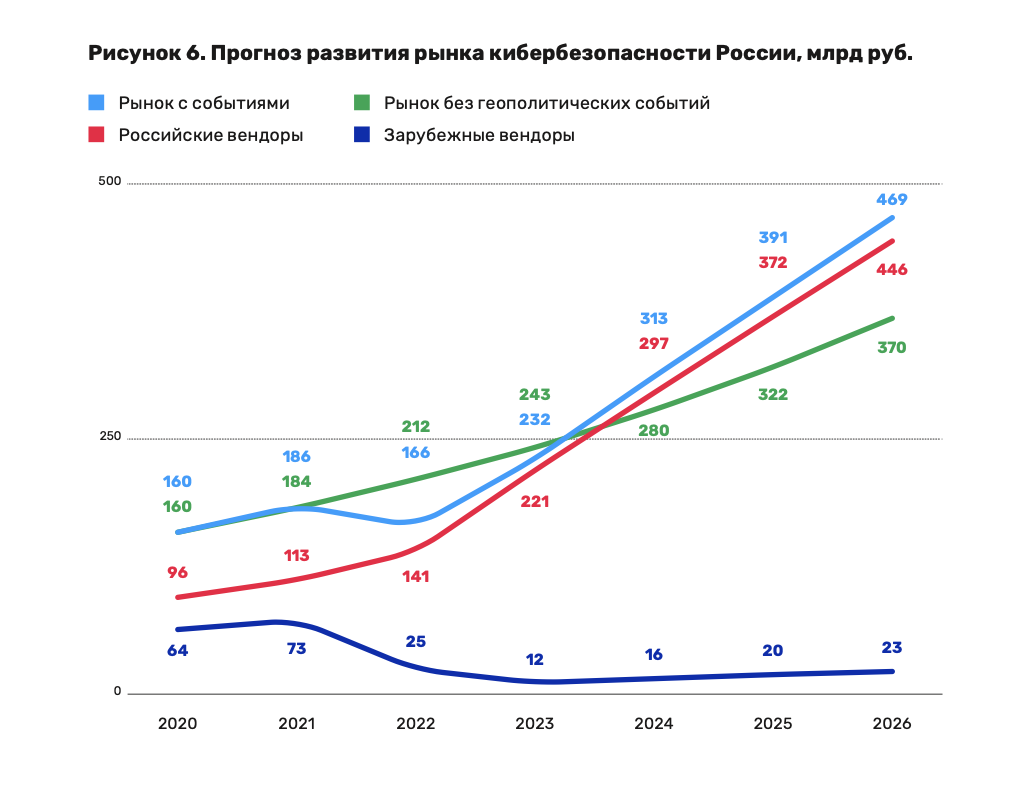

В ближайшие пять лет отечественный рынок кибербезопасности вырастет в 2,5 раза. Цифры и прогнозы привели сегодня в Центре Стратегических Разработок (ЦСР). “Штормить” будет до 2023 года.

Общий объем рынка кибербеза в прошлом году составил 186 млрд рублей. Доля услуг — 27%, поставки средств защиты информации, в том числе программных — 73%.

Anti-Malware.ru ознакомился с августовским исследованием ЦСР “Прогноз развития рынка кибербезопасности в Российской Федерации на 2022–2026 годы”. Еще с прошлого года на отечественном рынке доминируют российские вендоры: 61% рынка против 39%.

Рыночные ожидания 2022 года формируются на фоне массового ухода зарубежных компаний.

Но “сложившаяся ситуация для российских вендоров выгодна, так как спрос на решения, обеспечивающие кибербезопасность, уверенно растет”, — говорится в прогнозе.

При этом в 2022 году рынок всё же ждет “просадка”:

На графике можно видеть снижение объема рынка в 2022–2023 годах, однако “кривая” не затронет отечественных вендоров, считают исследователи.

В целом рынок кибербезопасности России преодолеет тренд на снижение, связанное с сокращением доли зарубежных вендоров, и выйдет на прогнозируемые объемы в 2023 году, после чего продолжит стремительный рост.

Начиная с 2023 года практически весь бюджет заказчиков на средства защиты информации в секторах B2G и B2B будет потрачен на продукцию российских вендоров. Ожидается четырехкратный рост этой части рынка: 113 млрд руб. в 2021 году и 446 млрд руб. в 2026 году.

Совокупный среднегодовой темп роста (CAGR) для российских вендоров за 5 лет предположительно составит 32%:

- 2022 год—25%

- 2023 год—56%

- 2024 год—35%

- 2025 год—25%

- 2026 год—20%

Объем рынка услуг в 2026 году оценивают в 107,3 млрд руб. против 49,5 млрд руб. в 2021 году. Из них на долю российских вендоров придется 102 млрд руб. — 95% всего рынка.

Правда, пока заказчики больше зависят от запланированного бюджета на ИБ, чем от реальных потребностей, говорят эксперты, опрошенные Anti-Malware.ru.

“Хотя иногда и возникают обстоятельства, которые заставляют заказчиков перебрасывать средства между бюджетами для быстрого закрытия сильно востребованной функции, но крупные компании все равно стараются придерживаться выделенных расходных статей бюджета”, — делится опытом один из участников рынка.

Глобальную перестройку рынка можно ожидать к 2025 году. К этому будет подталкивать указ Президента России №166 “О мерах по обеспечению технологической независимости и безопасности критической информационной инфраструктуры Российской Федерации”, запрещающий с января 2025 года использовать ПО иностранного производства на значимых объектах КИИ. Развитие будет опираться на внутренний спрос.