Компания «Ростелеком-Солар» представила новую версию анализатора кода Solar appScreener 3.9. В обновление вошла поддержка нового языка программирования Dart, благодаря чему Solar appScreener продолжает удерживать лидирующую позицию по количеству поддерживаемых языков.

Для удобства работы с данными сканирования кода была добавлена возможность выгрузки отчетов в формате CSV. В новой версии также появилась возможность выбирать вручную файлы для анализа, что позволит отказаться от сканирования кода всего проекта, если необходимо проанализировать конкретную область.

В Solar appScreener 3.9 специалисты «Ростелеком-Солар» расширили список поддерживаемых языков программирования до рекордных среди анализаторов кода 36. В новой версии теперь доступен анализ объектно-ориентированного языка программирования Dart, который был разработан Google в 2011 году как альтернатива JavaScript. С его помощью разработчики создают мобильные, серверные и веб-приложения. Вместе с этим в рамках развития поддержки текущих языков специалисты «Ростелеком-Солар» добавили анализ фреймворка Vue.js для JavaScript и Flask для Python.

«В развитии продукта мы ориентируемся на современные тенденции на рынке разработки, поэтому расширяем пул поддерживаемых языков молодыми и стремительно набирающими популярность. В частности, в новой версии мы добавили поддержку Dart, и сейчас Solar appScreener – единственный инструмент, с помощью которого можно проанализировать код на языке Dart на наличие в нем уязвимостей» – отмечает Даниил Чернов, директор Центра решений безопасности ПО компании «Ростелеком-Солар».

В новой версии изменения коснулись также формата представления отчетности. Начиная с Solar appScreener 3.9 доступна возможность экспорта отчета в формате архива с CSV-файлами, что позволяет пользователям более гибко работать с данными: фильтровать их по конкретным категориям, а также получать аналитические выводы, строя графики на основании полученных значений. Возможность получения отчета в формате PDF останется, однако работать с информацией в этом формате сложнее, так как данные выгружаются в статическом виде.

В Solar appScreener 3.9 появилась возможность выбора конкретных файлов для анализа. При отправке приложения на сканирование можно посмотреть, какие файлы будут проанализированы, и при необходимости вручную исключить лишние, если их анализ не требуется. Если пользователь выберет сканирование проекта полностью, анализатор кода выявит набор файлов в загруженной директории, после чего проанализирует каждый из них на уязвимости и недекларированные возможности. После завершения результаты сканирования доступны в интерфейсе в разделе «Обзор» или в формате отдельного отчёта со статистикой по данным файлам.

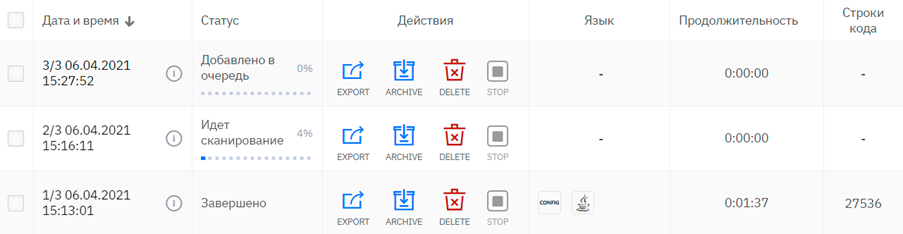

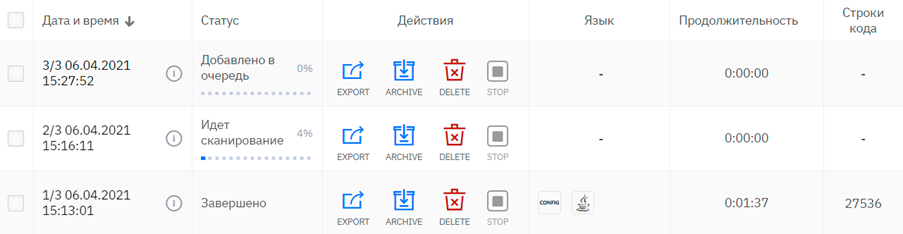

В представленном обновлении появилась возможность запустить сразу несколько сканирований в одном проекте с разными настройками, приоритизировав их по очередности. Все статусы анализа защищенности ПО доступны в разделе «Сканирования».

Кроме того, специалисты «Ростелеком-Солар» добавили возможность удалять сканирования проектов. В новой версии пользователь может как архивировать, так и удалять сканирование безвозвратно. Вместе с этим была улучшена форма запуска анализа – в обновлении выбор файла и поле для ссылки на приложение объединены в одну вкладку, а начать новое сканирование проекта теперь можно со страницы «Сканирования».

Традиционно в каждой новой версии анализатора кода Solar appScreener расширяется база правил поиска уязвимостей. В Solar appScreener 3.9 разработчики добавили новые паттерны поиска и дополнили описания уязвимостей для поддерживаемых языков программирования.