Cisco опубликовала очередной ежегодный отчет по информационной безопасности. В нем подчеркивается, что лишь 45 % организаций во всем мире уверены в том, что их системы ИБ в состоянии противодействовать современным высокоэффективным киберугрозам.

И хотя руководители организаций зачастую не имеют точного представления об истинной эффективности своих систем информационной безопасности, 92 % из них согласны с тем, что надзорные органы и инвесторы ожидают от организаций адекватного реагирования на возросшие риски ИБ. Такие руководители активно усиливают меры по обеспечению безопасности своих организаций, особенно, в том, что касается цифровизации бизнес-процессов.

В отчете Cisco по информационной безопасности за 2016 г. рассматриваются наиболее важные вопросы и тенденции ИБ, выделенные экспертами Cisco, и отражены те изменения, которые произошли в индустрии ИБ и сфере киберпреступности. В отчете также изложены основные результаты второго ежегодного исследования Cisco Security Capabilities Benchmark с акцентом на то, как специалисты сферы ИБ оценивают защищенность своих организаций. Кроме того, отчет содержит геополитические тенденции, прогнозы, касающиеся восприятия рисков ИБ, вопросы доверия, а также основные принципы концепции комплексной защиты от угроз (Cisco Integrated Threat Defense).

В отчете названы и проблемы, с которыми бизнес сталкивается из-за стремительного развития киберпреступности. Злоумышленники все чаще получают доступ к внутренним ресурсам организаций и осуществляют высокоэффективные вредоносные кампании, ориентированные на получение прибыли. Кроме того, киберпреступники получают значительный доход от прямых атак. Например, только кибератаки, основанные на работе программ-вымогателей, приносят киберпреступникам около 34 млн долларов США ежегодно. К сожалению, эта вредоносная деятельность все еще в недостаточной степени регулируется нормативными органами.

Организации уделяют все больше внимания проблемам безопасности, ограничивающим их возможности в областях обнаружения, сдерживания и восстановления после обычных и целенаправленных кибератак, но стареющая ИТ-инфраструктура и несоответствующие современным реалиям бизнес-процессы порождают существенные риски.

Отчет содержит весьма актуальный призыв к организациям всего мира улучшить эффективность совместной работы и увеличить инвестиции в технологии, процессы и кадровые резервы, помогающие противодействовать киберпреступникам.

«Системы ИБ должны разрабатываться с учетом принципов гибкости, конфиденциальности, доверия и прозрачности. Поскольку Интернет вещей и процессы цифровизации проникают во все сферы бизнеса, новые технологические возможности необходимо разрабатывать, внедрять и использовать с обязательным учетом каждого из этих принципов», — подчеркнул Джон Н. Стюарт (John N. Stewart), старший вице-президент и главный директор компании Cisco по информационной безопасности.

Уменьшение доверия и увеличение прозрачности

Как оказалось, менее половины опрошенных организаций уверены в своей способности самостоятельно определить масштаб компрометации сети и нейтрализовать причиненный ущерб. Подавляющее большинство финансовых и бизнес-руководителей согласны с тем, что надзорные органы и инвесторы ожидают от организаций большей прозрачности в области потенциальных рисков ИБ. Таким образом, проблемы информационной безопасности приобретают все большую важность для высшего руководства организаций.

Стареющая инфраструктура

Согласно опросу, в промежутке между 2014 и 2015 гг. существенно — на 10 % — сократилось количество организаций, владеющих современными, отвечающими всем требованиям инфраструктурами ИБ. Опрос также выявил, что 92 % устройств, напрямую работающих с Интернетом, содержат известные уязвимости, а 31 % всех проанализированных сетевых устройств вообще уже не поддерживается производителем.

Малый и средний бизнес — слабое звено

Внимательное изучение партнерских отношений (в частности, цепочек поставок) с небольшими компаниями наводит крупные организации на мысль о том, что малый и средний бизнес в своей работе зачастую ориентируется на заниженные стандарты ИБ и применяет недостаточно эффективные средства киберзащиты. К примеру, в промежутке между 2014 и 2015 гг. количество предприятий малого и среднего бизнеса, использующих специальные средства для обеспечения интернет-безопасности, сократилось более чем на 10 %. Естественно, это может увеличить риски и для крупных предприятий, включающих небольшие компании в структуру своих бизнес-процессов.

Аутсорсинг на подъеме

Растущий кадровый дефицит в сфере ИБ приводит к тому, что предприятия всех размеров начинают понимать преимущества аутсорсинга услуг, позволяющего сбалансировать набор решений для обеспечения ИБ. Такой аутсорсинг может включать в себя консультационные услуги, аудит ИБ и службы реагирования на инциденты. Для организаций малого и среднего бизнеса, зачастую испытывающих нехватку ресурсов для обеспечения ИБ, именно аутсорсинг становится одним из средств исправления ситуации. Так, в 2015 г. объем аутсорсинговых услуг вырос с 14 % до 23 %.

Сдвиг в области серверной активности

Для кибератак злоумышленники стали активнее использовать скомпрометированные интернет-серверы (такие, например, как WordPress). К примеру, в период с февраля по октябрь 2015 г. количество доменов WordPress, использованных киберпреступниками, выросло на 221 %.

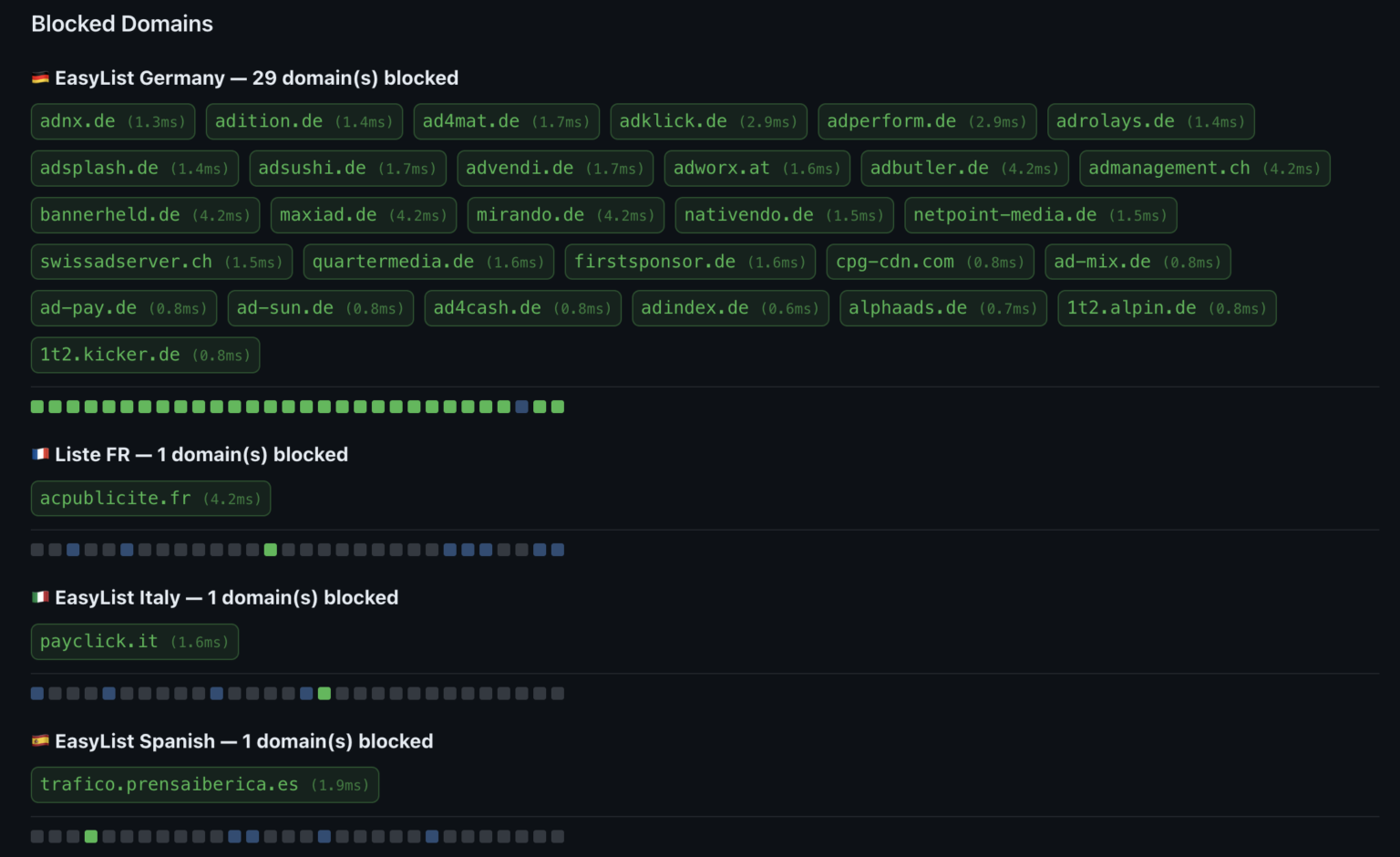

Утечки данных, связанные с интернет-браузерами

Вредоносные расширения для браузеров часто рассматриваются как угрозы невысокого уровня опасности. Тем не менее, такие расширения становились причиной крупных утечек данных, затронувших более 85 % опрошенных организаций. В случаях, когда своевременному обновлению программного обеспечения не уделялось достаточное внимание, заражение происходило через интернет-рекламу, вредоносное ПО рекламного характера и даже при посещении обычных интернет-сайтов.

«Белые пятна» в системах DNS

Как обнаружилось, около 92 % идентифицированного вредоносного ПО использовало в своей работе функциональность DNS. Такое положение вещей обычно становится «белым пятном» в сфере обеспечения безопасности, поскольку сотрудники ИБ-отделов и администраторы DNS, как правило, работают в разных ИТ-подразделениях и редко взаимодействуют между собой.

Скорость обнаружения угроз

Как известно, среднее по индустрии ИБ время обнаружения киберугроз составляет 100–200 дней. Совершенно очевидно, что это неприемлемо большой промежуток времени, и в 2015 г. компания Cisco при помощи своих решений уменьшила его сначала до 46, а затем и до 17,5 часов. Доказано, что уменьшение времени на обнаружение угроз помогает минимизировать вредоносное воздействие кибератак, снизить риски и уменьшить потери для конкретных заказчиков и глобальной инфраструктуры в целом.

Доверие как ключевой фактор

В последнее время предприятия активно увеличивают степень цифровизации своих бизнес-процессов. Это приводит к увеличению количества устройств, датчиков, данных и служб, что, в свою очередь, создает для заказчиков новые потребности в прозрачности, доверии и подотчетности.