Компания «Аванпост» объявила о выпуске новой (пятой) версии своего флагманского программного продукта — Программного комплекса (ПК) Avanpost 5.0. В этой версии кардинально переработаны все функциональные модули (IDM, PKI и SSO), а также архитектура и многие важнейшие подсистемы (пользовательский интерфейс, управление бизнес-процессами, интеграция с внешними системами, управление ролями и др.).

В итоге, Avanpost 5.0, будучи полностью российской разработкой, приблизился к ведущим мировым решениям в области IDM, PKI и SSO не только в плане функциональности, но и по удобству внедрения и использования.

В новой версии ПК Avanpost 5.0 модули IDM, PKI и SSO стали самостоятельными полнофункциональными программными продуктами, которые могут внедряться и использоваться как в сочетании между собой, так и по отдельности. Крупным организациям это позволит более гибко управлять расходами и изменениями, а также комбинировать решения «Аванпост» с уже применяемыми сходными по назначению разработками других ИБ-вендоров. Обновленный Avanpost PKI уже доступен для заказа, а Avanpost IDM и Avanpost SSO будут официально доступны в декабрь 2015 и феврале 2016 соответственно.

Важнейшее изменение в версии 5.0 связано с переводом всех приложений линейки «Avanpost 5.0» на архитектуру Web-приложений и использование тонкого клиента. Основные преимущества этого подхода хорошо известны. Это: резкое упрощение администрирования, снижение требований к конфигурации рабочих мест, улучшенная информационная безопасность и масштабируемость, снижение общей стоимости владения системой (TCO) и ускорение возврата инвестиций (ROI).

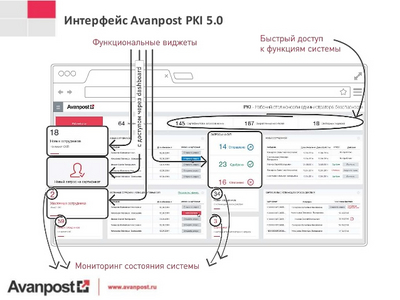

Пользовательский интерфейс переработан полностью, причем его проектирование и тестирование проводилось в сотрудничестве с профессиональной командой специалистов по юзабилити. В плане технологий, новый интерфейс реализован на базе популярной библиотеки Bootstrap (CSS Framework). Естественно, для «Avanpost 5.0» было разработано оригинальное стилевое оформление, однако наличие для множества готовых тем и стилей для библиотеки Bootstrap, а также знакомство с ней большинства Web-программистов, значительно упрощает брендирование пользовательского интерфейса под требования заказчиков, а также его кастомизацию и унификацию внешнего вида и приемов работы (look&feel) с другими элементами корпоративной ИС заказчика.

Стоит также отметить появление в Avanpost 5.0 специального информационного табло (dashboard) со сводкой ключевых параметров, необходимых администратору безопасности для мониторинга, выявления нештатных ситуаций и быстрого адекватного реагирования. Число таких параметров выросло до 35 (для сравнения: в ПК «Avanpost 4.0» их было около десяти).

Еще одно важнейшее нововведение — это перевод всей подсистемы AvanpostWorkflow, контролирующей создание различных заявок и соблюдение регламентов их обработки, на новый движок бизнес-процессов и создание собственного полнофункционального графического редактора диаграмм процессов. Движок, построенный на базе WindowsWorkflowFoundation (WWF, часть .NET Framework 4.5), обеспечивает большую гибкость процессов согласования заявок, делегирования, замещения пользователей, эскалации задач при согласовании заявок и др. Дополнительно в системе AvanpostWorkflow появился программный интерфейс для подключения внешних систем согласования заявок, например, имеющейся у заказчика системы ServiceDesk, портала интранет или системы делопроизводства).

В Avanpost IDM был существенно переработан и улучшен программный интерфейс (API) коннекторов к управляемым системам. Теперь сама структура классов, наборы методов и их параметры максимально выявляют для разработчика логику взаимодействия связываемых систем, помогают заметить ошибки. В итоге, значительно сокращается время изучения API, ускоряется разработка коннекторов и снижается число ошибок программирования и затраты на тестирование. Фактически, зная целевую систему и не зная принципы функционирования IDM, разработчик может создать коннектор и быть уверенным, что он будет работать. Компания Аванпост уверена, что новый API будет востребован партнерами и заказчиками, позволит им легко создавать модули сопряжения к относительно редкими, отраслевым или нишевым ИТ-системам.

Для Avanpost PKI разработана основанная на подключаемых модулях (plugin) универсальная система поддержки практически любых удостоверяющих центров (УЦ), алгоритмов генерации ключей, а также применяемых организацией криптоносителей. На основе этой системы создан ряд новых модулей интеграции. Особо отметим такой модуль для инфраструктуры PKI ViPNet, необходимый многим госструктурам, где на ViPNet построена защита сегментов сети. Естественно, новая версия Avanpost PKI работает и со всеми УЦ, которые поддерживались прошлыми версиями ПК «Avanpost». В настоящее время Avanpost PKI 5.0 поддерживает работу со следующими УЦ:КриптоПро, Notary-PRO, Валидата, CheckPoint, Keon, MSCA,ViPNet и др. Таким образом, обеспечена интеграция как с наиболее распространенными в России, так и с относительно редкими удостоверяющими центрами.

«Подготовка нового релиза Avanpost пришлась на непростое время для всего российского ИТ-рынка, где тон задавали такие хорошо известные явления, как секвестирование бюджетов организаций на новые ИТ- и ИБ-решения, стремление продлить время жизни намечавшихся к замене устаревших решений, ограничение намеченных проектов лишь самыми необходимыми нововведениями. В этих условиях единственно правильным шагом для нашей компании стал ускоренный переход к многопродуктовой модели бизнеса. Можно было бы этим ограничиться, тем более, что мы давно шли к этой модели. Уверен, клиенты бы нас поняли, но мы не пошли на этот компромисс — и выполнили весь план разработок нового релиза „Avanpost“, сделав наши продукты столь же удобными во внедрении и использовании, как и лучшие западные аналоги», — говорит Андрей Конусов, генеральный директор компании Аванпост.

Ряд практически важных изменений произошел в управлении служебными ролями, такими как, например, «администратор IDM», «офицер безопасности» или «администратор удостоверяющих центров в системе PKI». Эти предустановленные в системе роли (иногда их еще называют «функциональными») определяют полномочия лиц, отвечающих за настройку и эксплуатацию систем IDM.Появилась возможность менять полномочия предустановленных функциональных ролей и создавать новые роли с произвольным набором полномочий. Этот механизм исключительно важен, поскольку позволяет предоставить системным администраторам лишь минимально необходимые полномочия в соответствии с текущими ИТ-процессами. Раньше эта распространенная ситуация или приводила к выдаче избыточных полномочий, или требовала написания и сопровождения программного кода, обеспечивающего специфические аспекты управления полномочиями ролей. Теперь все делается элементарно просто — расстановкой «галочек».

Значительно усовершенствован механизм выдачи ролей, в котором теперь максимально унифицированы все варианты обработки заданий на управление ролями и учетными записями. В линейке «Avanpost 5.0» эти задания создаются администраторами (через специальную консоль), самими пользователями (через систему самообслуживания) и внешними системами (через обработчики событий в источниках данных).

Наконец, реализован механизм, обеспечивающий построение ролевой модели на основе дополнительных вычисляемых признаков пользователей. Теперь автоматическое назначение роли может быть связано не только с должностным положением пользователя, но и с любым условием, выполнение которого обеспечивает получение роли.

Имеется также множество других нововведений, облегчающих использование продуктов линейки Avanpost в крупных территориально-распределенных организациях. Это: интерфейс реконсиляции ролей, инструментарий для связывания организационной структуры со структурой домена, средства создания паролей в соответствии с политикой, определенной для ресурса и др. Необходимость в этих изменениях выявлена в реальных проектах, выполняемых партнерами Аванпост в госструктурах и крупных коммерческих организациях после выхода ПК «Avanpost 4.0».