Многочисленные утечки данных не раз доказывали, что самые распространенные пароли (а также самые уязвимые), это всевозможные вариации на тему «password», «p@$$w0rd» и «1234567». Когда в 2008 году в Android появились графические ключи, казалось, они могут изменить ситуацию.

Теперь становится ясно, что ситуация с графическими ключами мало отличается от ситуации с обычными паролями. Выпускница Норвежского университета естественных и технических наук Марте Лёге (Marte Løge) провела исследование данной темы, в ходе защиты магистерской диссертации. Свой доклад под названием «Скажи мне кто ты, и я скажу тебе, как выглядит твой графический пароль» Лёге зачитала на конференции PasswordsCon в Лас-Вегасе, пишет xakep.ru.

Так как графически ключи еще сравнительно молоды, и собрать большое количество примеров реальных ключей «из жизни» затруднительно, выборка у Лёге получилась небольшая – она проанализировала 4 000 Android lock Patterns (ALP). Тем не менее, полученные на выходе данные оказались небезынтересны.

«Люди предсказуемы. В случае графических паролей, мы наблюдаем тот же подход, которым люди руководствуются при создании PIN-кодов и обычных буквенно-числовых комбинаций», — рассказала Лёге на конференции. ALP может содержать не менее 4 узлов и не более 9, что суммарно дает 389,112 возможных комбинаций. Так же как в случае с обычными паролями, число комбинаций возрастает экспоненциально, вместе с длиной графического ключа.

| Длина графического ключа |

Число комбинаций |

| 4 |

1,624 |

| 5 |

7,152 |

| 6 |

26,016 |

| 7 |

72,912 |

| 8 |

140,704 |

| 9 |

140,704 |

В целом, основные собранные данные таковы:

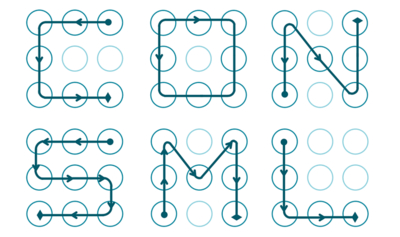

- 44% ALP начинаются из верхнего левого узла

- 77% начинаются в одном из четырех углов экрана

- 5 – среднее число задействованных в графическом пароле узлов, то есть взломщику придется перебрать менее 8 000 комбинаций

- Во многих случаях графический пароль состоит за 4 узлов, а это уже менее 1,624 комбинаций

- Чаще всего ALP вводят слева направо и сверху вниз, что тоже значительно облегчает подбор

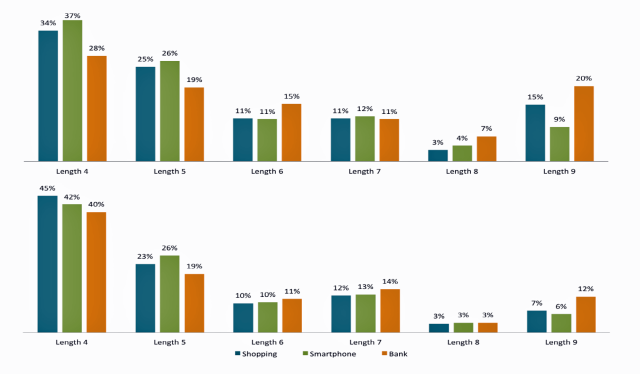

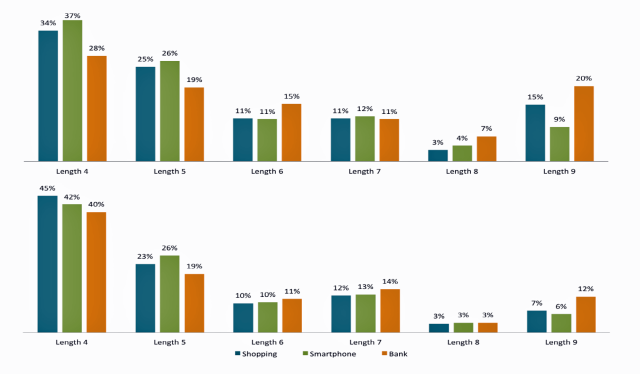

Лёге попросила опрошенных создать три разных ALP: для банковского приложения, для приложению для покупок и для разблокировки смартфона.

К сожалению, опрошенные мужчины и женщины, в подавляющем большинстве, создали ключи из 4-5 узлов. Наименее популярны у пользователей, по неясной причине, оказались пароли длиной 8 узлов, и даже пароли из максимальных 9 узлов набрали больше «голосов».

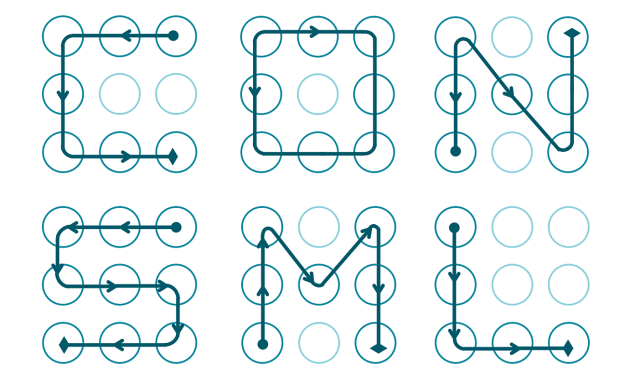

На иллюстрации ниже верхняя колонка – пароли мужчин, нижняя – пароли женщин:

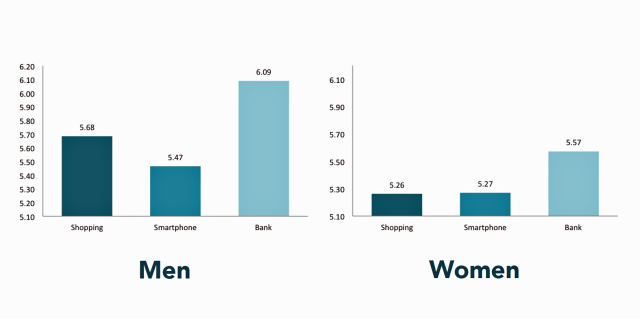

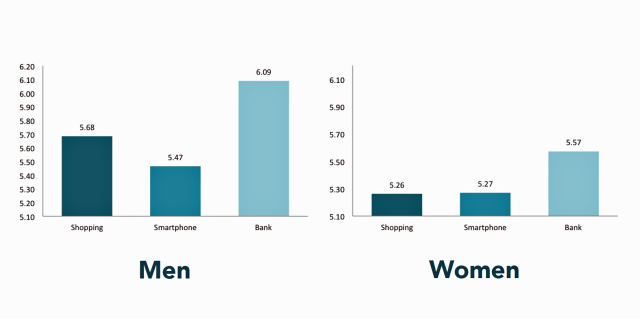

Мужчины в целом придумывают более сложные и длинные пароли, чем женщины. Самые сложные пароли – у молодых мужчин. Иллюстрация ниже демонстрирует разницу в сложности паролей:

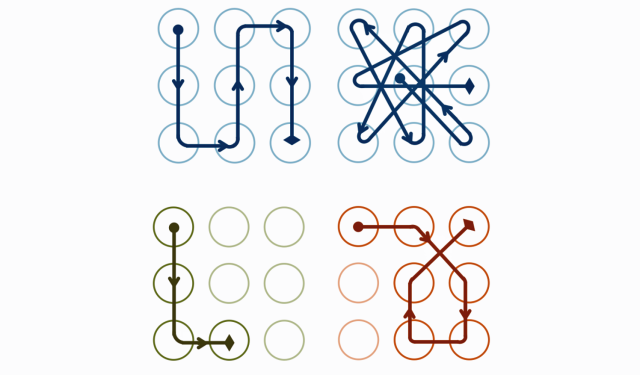

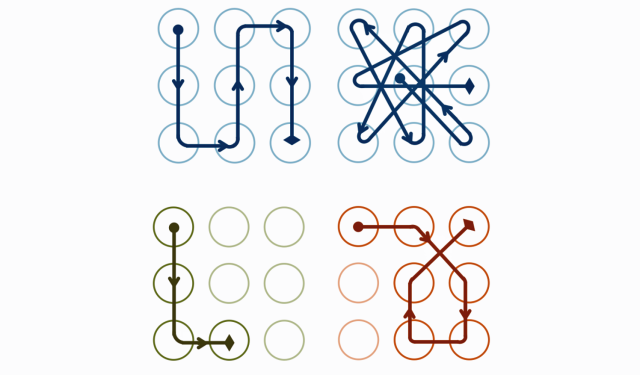

Однако количество узлов – не единственный важный фактор для создания надежного графического ключа. Специфическая последовательность соединения узлов также является ключевым моментом для такого пароля. Если присвоить узлам пароля числа, расположив их так же, как они расположены на клавиатуре обычного телефона, получится, что последовательность 1, 2, 3, 6 куда менее безопасна, чем 2, 1, 3, 6, которая меняет направление.

Мужчины и здесь выбирают более надежные комбинации, такие как последовательность 2, 3, 1. Женщины почти никогда не выбирают комбинации с пересечениями. Лёге отмечает, что людям, в целом, сложно запомнить паттерны высокой сложности.

Команда исследователей формализовала систему оценки сложности графических ключей еще в 2014 году, представив документ «Dissecting pattern unlock: The effect of pattern strength meter on pattern selection».

Опираясь на данную систему оценки надежности комбинаций, Лёге получила следующие цифры: самый ненадежный пароль среди опрошенных набрал 6,6 баллов, самый надежный – 46,8 баллов. Средняя надежность пароля составила 13,6 баллов.

Помимо прочего, графические ключи оказались подвержены той же «болезни», что и численно-буквенные пароли, в качестве которых пользователи часто используют обычные слова. Более 10% полученных Лёге паролей оказались обычным буквами, которые пользователи чертили на экране. Хуже того, почти всегда выяснялось, что это не просто буква, но первая буква имени самого опрошенного, его супруга(ги), ребенка и так далее. Если атакующий, пытается взломать смартфон и знает имя жертвы, все становится совсем просто.

«Было очень забавно видеть, что люди используют ту же стратегию запоминания, к которой привыкли, используя численно-буквенные пароли. Тот же самый образ мысли», — рассказала Лёге. Выходит, если атакующим удастся собрать достаточно большое количество графических ключей, они смогут воспользоваться моделью Маркова, что значительно увеличит их шансы на успех. Лёге не стала фокусироваться на данном методе взлома в своем докладе из этических соображений.

В заключение Лёге дала ряд советов, как сделать ALP безопаснее. Во-первых, в графическом ключе стоит использовать большее количество узлов, что сделает пароль более сложным. Во-вторых, стоит добавить пересечений, так как они усложняют атакующим подбор комбинации и помогут запутать злоумышленника, если тот решил подсмотреть пароль через плечо жертвы. В-третьих, стоит отключить опцию «показывать паттерн» в настройках безопасности Android: если линии между точками не будут отображаться на экране, подсмотреть ваш пароль станет еще сложнее.