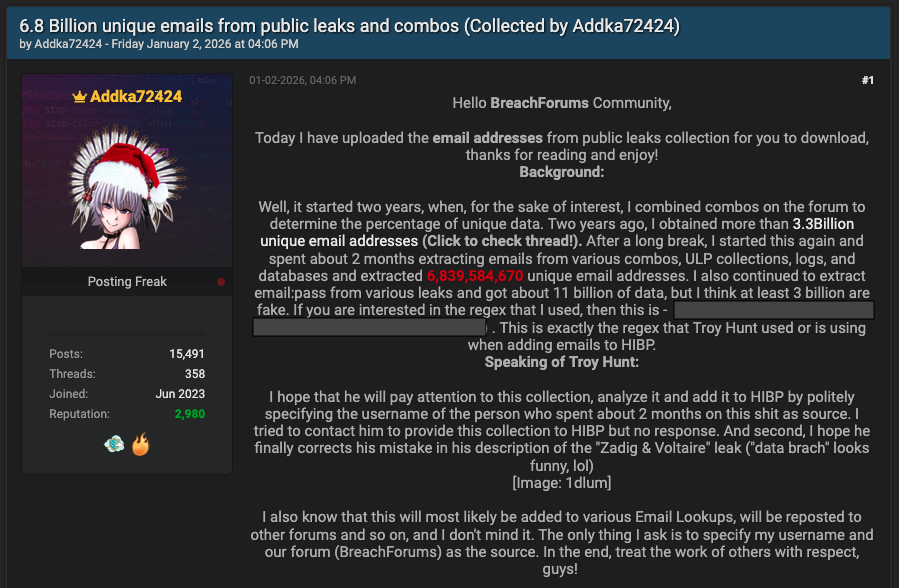

Ранней весной 2015 года «Лаборатория Касперского» зафиксировала кибервторжение в свою корпоративную сеть. В ходе последовавшего за этим расследования была обнаружена новая вредоносная платформа, имеющая непосредственное отношение к одной из самых сложных и загадочных кампаний кибершпионажа – Duqu, раскрытой в 2011 году. Новая платформа получила название Duqu 2.0.

«Лаборатория Касперского» полагает, что атакующие были уверены в том, что их деятельность не может быть обнаружена – они использовали уникальные и ранее не встречавшиеся инструменты и практически не оставляли следов в системе. Атака осуществлялась при помощи эксплойтов, использовавших уязвимости нулевого дня в OC Windows, а дополнительное вредоносное ПО доставлялось в атакованные системы под видом Microsoft Software Installers (MSI) – установочных файлов, используемых системными администраторами для инсталляции ПО на компьютеры в удаленном режиме. Вредоносное ПО не создавало и не модифицировало какие-либо дисковые файлы или системные настройки, что делало детектирование атаки затруднительным.

«Лаборатория Касперского» оказалась не единственной целью атакующих – эксперты компании обнаружили других жертв в ряде западных, ближневосточных и азиатских стран. Среди наиболее заметных мишеней новой кампании Duqu в 2014-2015 годах стали площадки для переговоров по иранской ядерной программе «Группы 5+1» и мероприятий, посвященных 70-й годовщине освобождения узников Освенцима. Во всех этих событиях принимали участие высокопоставленные лица и политики.

В настоящее время «Лаборатория Касперского» продолжает расследовать инцидент. Уже была проведена проверка корпоративной инфраструктуры и верификация исходного кода. Как показал первичный анализ, главной задачей атакующих было получение информации о технологиях и исследованиях «Лаборатории Касперского». Помимо попыток кражи интеллектуальной собственности, никакой другой вредоносной активности, в том числе вмешательства в процессы или системы, в корпоративной сети компании зафиксировано не было. «Лаборатория Касперского» уверена, что инцидент не оказал никакого влияния на продукты, технологии и сервисы компании. Ее клиенты и партнеры в безопасности.

Детали инцидента

Признаки таргетированной атаки на свою корпоративную сеть «Лаборатория Касперского» заметила в ходе тестирования прототипа решения для защиты от подобных угроз – целевых атак и кибершпионажа. В процессе исследования Duqu 2.0 удалось установить следующее:

- Атака была тщательно спланирована и выполнялась той же группировкой, что стояла за известной кампанией кибершпионажа Duqu, обнаруженной в 2011 году. «Лаборатория Касперского» считает, что эта кампания спонсируется на государственном уровне.

- «Лаборатория Касперского» уверена, что атака организовывалась с целью получить информацию о новейших технологиях компании. Атакующие проявляли особенный интерес к деталям разработки таких продуктов и сервисов, как безопасная операционная система «Лаборатории Касперского», Kaspersky Fraud Prevention, Kaspersky Security Network и решение для защиты от сложных целевых атак и кибершпионажа. Подразделения, не занимающиеся разработкой продуктов (продажи, маркетинг, коммуникации, юридический департамент), не представляли интереса для атакующих.

- Информация, оказавшаяся в руках организаторов атаки, не является критической для функционирования продуктов компании. Более того, глубокие знания об этой атаке и ее методах позволят «Лаборатория Касперского» повысить эффективность своих защитных решений.

- Атакующие также проявили высокий интерес к исследованиям кампаний кибершпионажа, которые «Лаборатория Касперского» проводит в настоящее время. Вероятно, тут сыграла роль репутация компании как эксперта в вопросах детектирования и нейтрализации сложных кибератак.

- Для реализации атаки использовалось до трех уязвимостей нулевого дня. Последняя из них (CVE-2015-2360) была закрыта Microsoft 9 июня 2015 года (MS15-061) после сообщения от «Лаборатории Касперского».

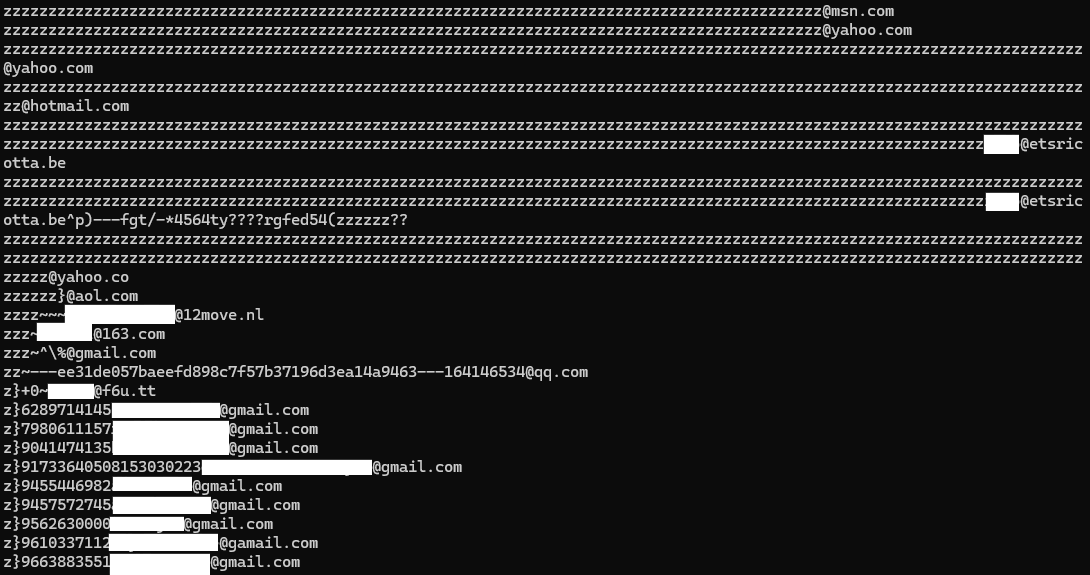

- Вредоносная программа использует усовершенствованный метод сокрытия своего присутствия в системе: код Duqu 2.0 существует только в оперативной памяти компьютера и старается удалить все следы на жестком диске.

Новая норма

«Duqu является одной из самых сильных и хорошо подготовленных кибергруппировок, и они сделали все возможное, чтобы не попасться, – рассказывает Костин Райю, руководитель Глобального центра исследований и анализа угроз «Лаборатории Касперского». – В этой тщательно спланированной атаке использовалось до трех уязвимостей нулевого дня, а, значит, атакующие не жалели ресурсов, и судя по всему, расходы их были велики. Само вредоносное ПО базируется исключительно в памяти ядра операционной системы, из-за чего антивирусные решения не замечают его. Кроме того, зловред не обращается напрямую к командно-контрольному серверу для получения инструкций. Вместо этого атакующие заражают шлюзы и межсетевые экраны, устанавливая на них вредоносные драйверы, которые перенаправляют трафик из внутренних сетей на серверы атакующих».

Комментируя ситуацию, Евгений Касперский, генеральный директор «Лаборатории Касперского», заявил: «Шпионаж в отношении антивирусных компаний – очень тревожная тенденция. В современных условиях, когда любое оборудование и сеть могут подвергнуться заражению, защитное ПО является последним рубежом информационной безопасности для компаний и пользователей. Кроме того, существует большая вероятность, что рано или поздно технологии, задействованные в подобных таргетированных атаках, начнут использовать террористы и киберпреступники. А это уже очень серьезно».

«Предавать огласке подобные инциденты – единственный способ сделать мир более безопасным, – добавил Евгений Касперский. – Такой подход не только поможет улучшить защиту инфраструктур предприятий, он станет открытым посланием всем разработчикам вредоносного ПО и демонстрацией того, что все нелегитимные операции будут остановлены и расследованы. Защитить мир можно только при объединении усилий правоохранительных органов и секьюрити-компаний, открыто борющихся с подобными атаками. Мы всегда будем сообщать обо всех киберинцидентах независимо тот того, кто стоит за их организацией».

«Лаборатория Касперского» заверяет своих клиентов и партнеров, что компания продолжит бороться со всеми кибератаками, вне зависимости от того, кто за ними стоит и на кого они нацелены. «Лаборатория Касперского» считает своей важнейшей задачей сохранить доверие своих пользователей. Компания уверена, что меры, которые она приняла, не только помогут нейтрализовать эту угрозу, но также позволят избежать подобных инцидентов в будущем. В настоящее время «Лаборатория Касперского» направляет официальные заявления в полицейские департаменты, занимающиеся расследованием киберпреступлений.

«Лаборатория Касперского» отмечает, что представленная информация – это предварительные результаты расследования. Без сомнения, географический охват и список жертв этой атаки гораздо шире. Однако исходя из тех данных, которыми компания располагает уже сейчас, ясно, что Duqu 2.0 использовался для атак на высокопоставленных жертв, а атакующие руководствовались, в том числе, геополитическими интересами. В целях нейтрализации этой угрозы «Лаборатория Касперского» публикует индикаторы заражения, а также предлагает свою помощь всем заинтересованным организациям.