«Лаборатория Касперского» объявила о раскрытии глобальной сети кибершпионажа «Маска», за которой стоят испаноговорящие злоумышленники. Обнаруженные следы указывают на то, что операция ведется как минимум с 2007 года. Ее выделяет сложность арсенала атакующих, который включает в себя ряд крайне изощренных вредоносных программ, разработанных для различных платформ, включаяMac OS X, Linux и, возможно, iOS.

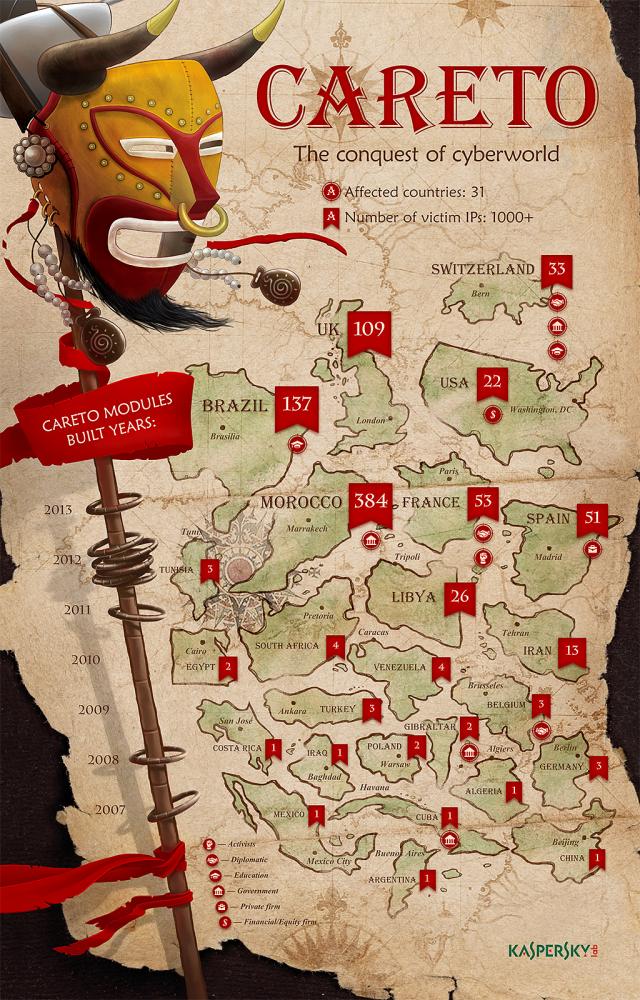

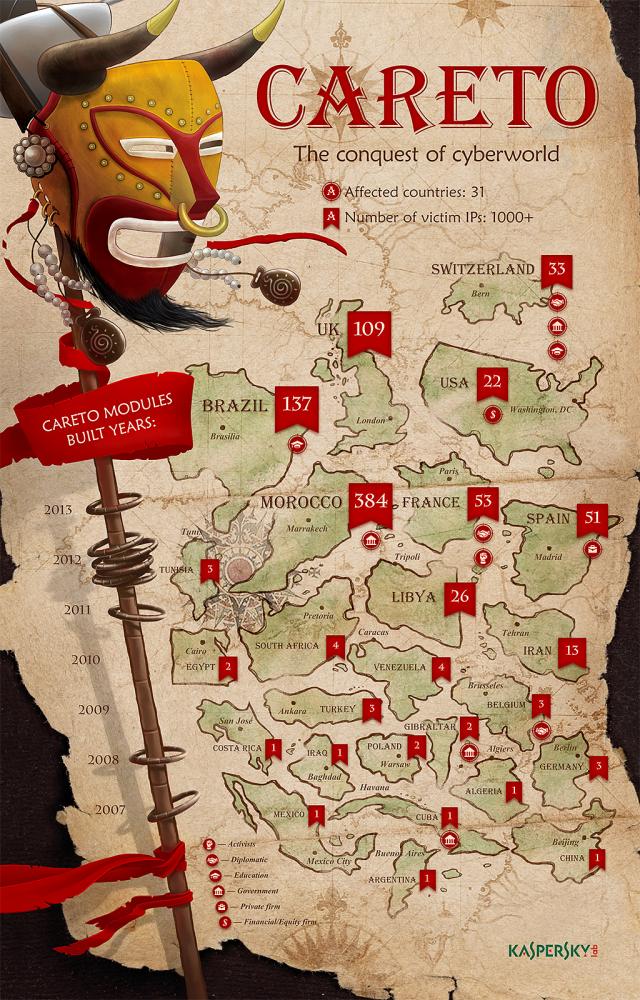

Действия злоумышленников в первую очередь были направлены на государственные организации, дипломатические офисы и посольства, энергетические и нефтегазовые компании, исследовательские организации и политических активистов. По подсчетам «Лаборатории Касперского» таргетированной атаке подверглись 380 жертв из 31 стран по всему миру, включая Ближний Восток, Европу, Африку и Америку.

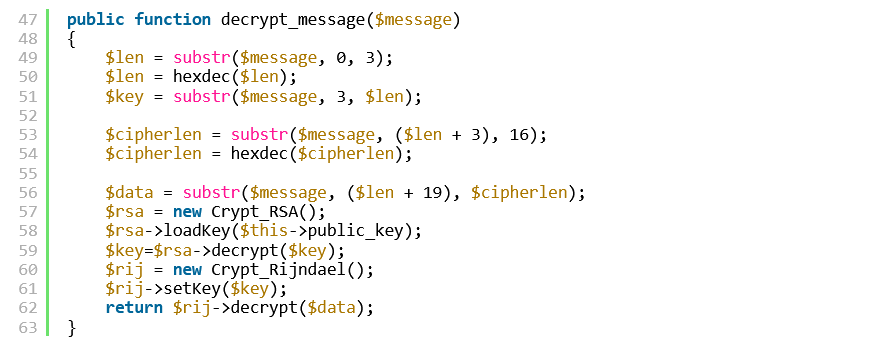

Главной целью атакующих был сбор ценной информации из зараженных систем, включая различные документы, ключи шифрования, настройки VPN, применяемые для идентификации пользователя на сервере SSH-ключи, а также файлы, используемые программами для обеспечения удаленного доступа к компьютеру.

«Несколько причин заставляют нас думать, что это может быть кампанией, обеспеченной государственной поддержкой. Прежде всего, мы наблюдаем крайне высокий уровень профессионализма в действиях группы, которая обеспечивает мониторинг собственной инфраструктуры, скрывает себя с помощью правил системы разграничения доступа, начисто стирает содержимое журнальных файлов вместо обычного их удаления, а также при необходимости прекращает всякие действия. Такой уровень самозащиты нетипичен для киберпреступников. Все это ставит данную кампанию по уровню сложности даже выше Duqu – можно сказать, это самая сложная угроза такого класса на данный момент», – объяснил Костин Райю, руководитель глобального исследовательского центра «Лаборатории Касперского».

Для жертв заражение может обернуться катастрофическими последствиями. Вредоносное ПО перехватывает все коммуникационные каналы и собирает наиболее важную информацию с компьютера пользователя. Обнаружение заражения чрезвычайно сложно из-за доступных в рутките механизмов скрытия и имеющихся дополнительных модулей кибершпионажа. В дополнение к встроенным функциям, злоумышленники могли закачивать на зараженный компьютер модули, позволяющие выполнить набор любых вредоносных действий.

Тщательное исследование показало, что для авторов этих программ испанский является родным языком – этого ранее не наблюдалось в атаках подобного уровня. Анализ выявил, что операция «Маска» активно велась на протяжении 5 лет до января 2014 года (а некоторые образцы вредоносного ПО имели дату сборки 2007 года) – во время проведения исследования управляющие сервера злоумышленников были свернуты.

Заражение пользователей происходило через рассылку фишинговых писем, содержащих ссылки на вредоносные ресурсы. На этих сайтах располагался ряд эксплойтов, которые в зависимости от конфигурации системы посетителя, использовали различные способы атаки его компьютера. В случае успешной попытки заражения, вредоносный сайт перенаправлял пользователя на безвредный ресурс, который упоминался в письме – это мог быть YouTube или новостной портал.

Важно отметить, что сами вредоносные сайты не заражали посетителей автоматически в случае прямого обращения по одному только доменному имени. Злоумышленники хранили эксплойты в отдельных каталогах, ссылки на которые присутствовали только в письмах, – проходя именно по ним, пользователь подвергался атаке. Иногда на этих сайтах злоумышленники использовали поддомены, чтобы полные адреса выглядели более правдоподобными. Эти поддомены имитировали разделы популярных испанских газет, а также несколько международных – «The Guardain» и «Washington Post».