Компания «Доктор Веб» предупреждает об опасности заражения новой версией вредоносной программы Trojan.Zekos, одна из функций которой заключается в перехвате DNS-запросов на инфицированном компьютере. Этот механизм применяется вирусописателями в целях проведения фишинговых атак – на зараженной машине могут отображаться принадлежащие злоумышленникам веб-страницы вместо запрошенных пользователем сайтов.

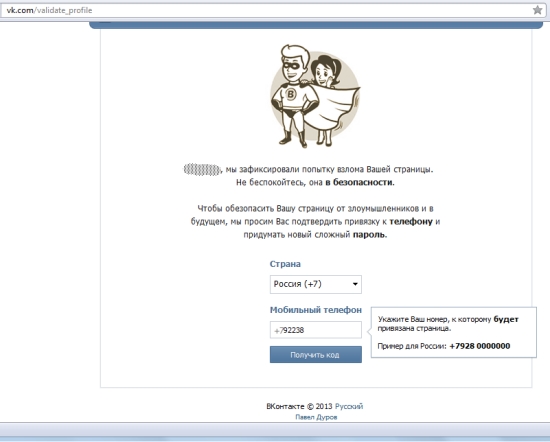

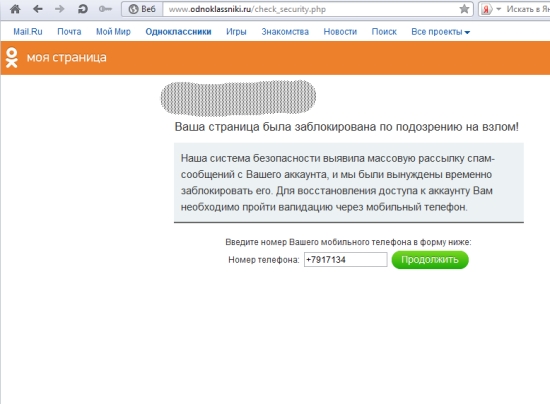

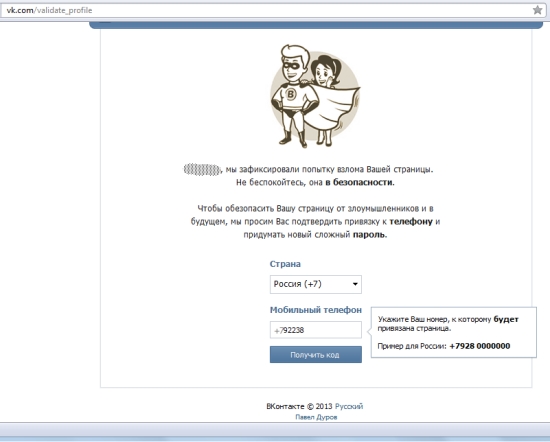

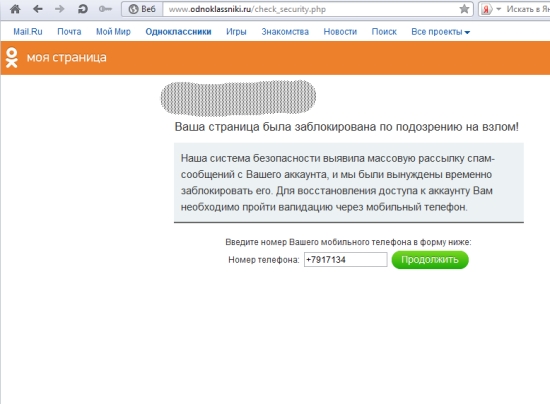

С конца прошлой недели в службу технической поддержки компании «Доктор Веб» стали поступать заявки от пользователей, утративших возможность заходить на сайты социальных сетей. Вместо соответствующих интернет-ресурсов в окне браузера демонстрировались веб-страницы с сообщением о том, что профиль пользователя в социальной сети заблокирован, и предложением ввести в соответствующее поле номер телефона и подтверждающий код, полученный в ответном СМС. Вот примеры текстов, опубликованных злоумышленниками на поддельных веб-страницах, имитирующих «ВКонтакте» и «Одноклассники»:

«Мы зафиксировали попытку взлома Вашей страницы. Не беспокойтесь, она в безопасности. Чтобы обезопасить Вашу страницу от злоумышленников и в будущем, мы просим Вас подтвердить привязку к телефону и придумать новый сложный пароль».

«Ваша страница была заблокирована по подозрению на взлом! Наша система безопасности выявила массовую рассылку спам-сообщений с Вашего аккаунта, и мы были вынуждены временно заблокировать его. Для восстановления доступа к аккаунту Вам необходимо пройти валидацию через мобильный телефон».

При этом оформление веб-страниц и демонстрируемый в строке браузера адрес оказывались идентичны оригинальному дизайну и интернет-адресу соответствующей социальной сети. Кроме того, на поддельной веб-странице даже демонстрировалось настоящее имя пользователя, поэтому многие жертвы киберпреступников попросту не замечали подмены, считая, что их учетная запись в социальной сети действительно была взломана.

Проведенное вирусными аналитиками «Доктор Веб» расследование показало, что виновником инцидента стала видоизмененная вирусом системная библиотека rpcss.dll, являющаяся компонентом службы удаленного вызова процедур (RPC) в операционных системах семейства Microsoft Windows. А троянская программа, «дополнившая» библиотеку вредоносным объектом, получила название Trojan.Zekos, причем она умеет заражать как 32-битные, так и 64-битные версии Windows. Примечательно, что первые версии данного троянца были найдены еще в начале 2012 года, однако эта модификация вредоносной программы обладает некоторыми отличиями от своих предшественников.

Trojan.Zekos состоит из нескольких компонентов. Запустившись на зараженном компьютере, Trojan.Zekos сохраняет свою зашифрованную копию в одну из системных папок в виде файла со случайным именем и расширением, отключает защиту файлов Windows File Protection и пытается повысить собственные привилегии в операционной системе. Затем троянец модифицирует библиотеку rpcss.dll, добавляя в нее код, основное предназначение которого — загрузка в память компьютера хранящейся на диске копии троянца. Также Trojan.Zekos модифицирует драйвер протокола TCP/IP (tcpip.sys) с целью увеличения количества одновременных TCP-соединений в 1 секунду с 10 до 1000000.

Trojan.Zekos обладает чрезвычайно богатым и развитым вредоносным функционалом. Одна из возможностей данной вредоносной программы — перехват DNS-запросов на инфицированном компьютере для процессов браузеров Microsoft Internet Explorer, Mozilla Firefox, Chrome, Opera, Safari и др. Таким образом, при попытке, например, посетить сайт популярной социальной сети, браузер пользователя получит в ответ на DNS-запрос некорректный IP-адрес запрашиваемого ресурса, и вместо искомого сайта пользователь увидит принадлежащую злоумышленникам веб-страницу. При этом в адресной строке браузера будет демонстрироваться правильный URL. Помимо этого Trojan.Zekos блокирует доступ к интернет-сайтам большинства антивирусных компаний и серверам Microsoft.