Эксперт в области информационной безопасности, пожелавший остаться неизвестным, предоставил на суд общественности результаты одного из наиболее скандальных и противоречивых исследовательских проектов в истории глобальной сети. Исследователь сообщает, что ему удалось сформировать «ботнет» из 420 000 незащищенных устройств и использовать его ресурсы для создания карты Интернета.

В отчете под названием «Internet Census 2012» автор рассказывает, что амбициозная мысль возникла у него во время экспериментов со скриптовым движком Nmap Scripting Engine. Этот инструмент позволил обнаружить в сети большое количество незащищенных устройств IPv4, для доступа к которым достаточно было указать имя пользователя и пароль, заданный по умолчанию (типа «admin/admin» или «root/root»).

«Мне пришло в голову, что указанные устройства можно использовать для создания масштабного ботнета, и теперь мне не придется до конца жизни строить предположения о жизнеспособности этой идеи, – сообщает организатор исследования. – Я мог управлять сотнями тысяч устройств одним нажатием на кнопку мыши, осуществлять сканирование портов и создавать карту Интернета с использованием методик, которые ранее не применялись никем», передает soft.mail.ru.

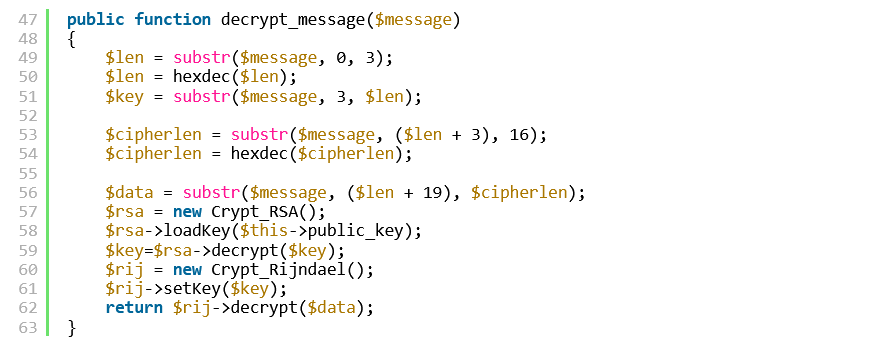

Универсальным «ключом» к глобальной сети стало небольшое приложение на языке C, размером около 60 килобайт. Этот файл использовался для сканирования внешних IP-адресов сетевых устройств и попыток подключения к ним по протоколу telnet с указанием «заводских» логина и пароля. «Червь» также был наделен способностью к автоматическому копированию на скомпрометированные устройства.

420 000 уязвимых устройств, обнаруженных за короткий период времени, были включены в состав ботнета Carna. Причем речь идет лишь об оборудовании, располагающем достаточным количеством ресурсов для записи исполняемого файла. Если принимать во внимание менее мощные устройства, эту цифру можно свободно умножать на четыре. Большинство уязвимых систем оказались домашними роутерами или ТВ-приставками, однако, в списке также можно обнаружить оборудование от Cisco и Juniper, системы на базе архитектуры x86, промышленные системы контроля и системы безопасности, отвечающие за управление физическим доступом.

«В то время, когда все говорят о высококачественных эксплойтах и современном оружии для войн в киберпространстве, простая комбинация из четырех логинов и паролей, установленных по умолчанию, позволяет получить доступ к сотням тысяч потребительских, а также к десяткам тысяч промышленных устройств по всему миру» – заявляет автор проекта.

За последующие несколько месяцев хакерская сеть успешно просканировала все адресное пространство IPv4, а результаты сканирования (внушительная база данных весом более 9 терабайт) были выложены автором в открытый доступ. В базе можно найти исчерпывающую информацию об отправленных запросах и полученных откликов, количестве реально используемых адресов IPv4, миллионы записей Traceroute и другую информацию, которая может представлять интерес для специалистов

Исследователь подчеркивает, что его действия не причинили обитателям глобальной сети никакого ущерба. Код запускался на удаленной системе с минимальным приоритетом и практически не оказывал влияния на работу устройства. Более того, ботнет-клиент комплектовался текстовым файлом с описанием целей проекта и адресом электронной почты, по которому «жертвы», обнаружившие вредоносное приложение, могли связаться с автором.