Предотвращение утечек данных ограниченного доступа за пределы организации, а также их несанкционированного распространения внутри корпоративной ИС, становится критически важным в современных условиях, когда киберпреступность трансформировала хакерство в глобальный бизнес по хищению и продаже персональных данных частных лиц, а также ценной информации предприятий, организаций и государственных органов.

3. Наиболее значимые утечки связаны с инсайдерами

4. Предотвращение утечек данных

5. Превентивный контроль: Качество, Эффективность и Надежность

6. DLP для аудита и инцидент-менеджмента в ИБ

7. Важно не особенное, а необходимое

Введение

Перед каждой компанией, принявшей решение о внедрении системы предотвращения утечек данных (Data Leak Prevention - DLP), встает непростая задача формирования основных требований к этой системе в условиях отсутствия у персонала экспертизы и опыта в этой области. Какова логика этого процесса, в чем его специфика, каковы типовые основные требования к современным DLP-системам? В этой статье мы постарались кратко ответить на эти вопросы, обобщив 20-летний опыт взаимодействия с клиентами компании Смарт Лайн Инк из более чем 90 стран мира, использующими программный комплекс DeviceLock DLP. Мы уверенно ссылаемся на свой опыт, поскольку все 20 лет развития компания живет исключительно на заработанные средства, не привлекая инвесторов – что было бы невозможным, если не учитывать интересы и запросы клиентов.

Что требуют клиенты

Для наших клиентов, среди которых значимую часть занимают банки и другие организации финансового сектора по всему миру, в том числе играющие стратегические роли в своих странах и располагающие десятками тысяч сотрудников, DLP-система является одним из инструментов управления рисками информационной безопасности. С одной стороны, этот подход ставит задачей DLP-систем снижение бизнес-рисков, связанных с утечками данных ограниченного доступа. С другой стороны, организациям необходимо минимизировать расходы на приобретение и эксплуатацию таких систем (Total Cost of Ownership – TCO). Оба требования важны, и их сбалансированная реализация обеспечивает управляемость рисками ИБ.

Для наших клиентов по всему миру DLP-система является одним из инструментов управления рисками корпоративной безопасности. Исходя из такой концепции, задачей DLP-решения является снижение рисков для бизнеса, связанных с утечками данных ограниченного доступа. С другой стороны, многие организации прямо указывают на необходимость ограничения совокупной стоимости владения (TCO) используемых DLP-решений.

Основываясь на риск-менеджменте, организации определяют несколько ключевых критериев, используемых далее для выработки основных функциональных критериев к DLP-решениям.

Использование управления рисками как парадигмы выбора технического решения предполагает формирование нескольких ключевых критериев бизнес-уровня, используемых затем для выработки основных функциональных требований к DLP-системам.

У организаций-клиентов Смарт Лайн ключевые бизнес-критерии выбора DLP базируются на следующих положениях:

- В целях минимизации возможных утечек данных, DLP-решение должно в первую очередь обеспечивать нейтрализацию наиболее опасных векторов угрозы утечки информации.

- Негативное влияние угроз должно быть снижено в дополнение к нейтрализации ключевых угроз посредством мониторинга и контроля всех основных каналов утечки информации во всех сценариях, связанных с этим вектором угроз.

- Для каждого защищенного канала превентивный контроль должен быть как можно более полным, эффективным и надежным. Полнота контроля прямо зависит от того, все ли возможные варианты механизмов утечки данных для этого канала находятся под контролем, или только некоторые из них. Эффективность DLP-решений определяется их производительностью. Наконец, надежность в контексте DLP означает защищенность от вмешательства пользователя в работу решения – т.е. защиту от преднамеренных или случайных действий пользователя, направленных на прекращение нормальной работы DLP-системы или изменение заданных службой ИБ политик контроля.

- Поскольку полностью избежать инцидентов с утечками данных невозможно в принципе, выявленные инциденты должны быть проанализированы для выявления нарушителей, а обстоятельства и факторы возникновения должны быть учтены для разработки соответствующих мер противодействия в дальнейшем. Не менее важным является и анализ предотвращенных попыток противоправных действий с корпоративными данными. Возможность облегчения и автоматизации этих процессов является еще одним ключевым фактором для DLP-решения.

Говоря о стоимости владения, наши клиенты указывают на следующие важные для них факторы:

- Возможность развертывания и управления DLP-решением силами собственного персонала – без приобретения дорогостоящих консалтинговых услуг и профессиональных услуг по проектированию и внедрению у внешних подрядчиков.

- Другим фактором снижения стоимости владения является «легкость использования», которая прямо зависит от того, насколько просто построено развертывание и управление системой для администраторов и насколько пользователи вовлечены в эти процессы.

- Для клиентов также важно, чтобы возможности DLP-решения были минимально достаточны для покрытия их текущего профиля угроз, при возможности расширения функциональности системы в дальнейшем по необходимости.

- Последний, но не менее значимый фактор снижения стоимости владения – возможность сохранения инвестиций в информационную безопасность при росте бизнеса. Это означает, что клиенты предпочитают решения, легко масштабируемые без увеличения стоимости владения на защищенную единицу. Каждый из перечисленных высокоуровневых критериев может быть связан с функциональными требованиями к DLP-решениям.

Наиболее значимые утечки связаны с инсайдерами

Наши клиенты видят наибольшую угрозу утечки данных в процессах обработки данных ограниченного доступа пользователями корпоративных ИС (включая сотрудников, подрядчиков, партнеров и др.) в ходе выполнения их рабочих задач.

Почему же корпоративные инсайдеры создают так много проблем? По той причине, что с одной стороны, именно они создают, используют и хранят конфиденциальную информацию. Но с другой стороны, человеческая природа неизменна, и инсайдеры так и будут допускать случайные ошибки, будут любознательными, небрежными. Будут намеренные проступки. Будут продажи корпоративных секретов. Наконец, будут жертвы социальной инженерии (например, фишинга).

Во всех этих случаях действия инсайдера могут повлечь утечку данных: например, он может скопировать конфиденциальную информацию на съемный накопитель, переслать по электронной почте другому получателю, залить на файлообменный облачный сервис с открытым доступом «для всех».

Рынок и отраслевая статистика полностью подтверждают мнение наших клиентов - большинство зарегистрированных случаев утечки данных действительно связаны с инсайдерами. Важно отметить, что не все инциденты были инициированы самими инсайдерами – но многие утечки стали возможными благодаря внешним факторам, в том числе социальной инженерии и взлому.

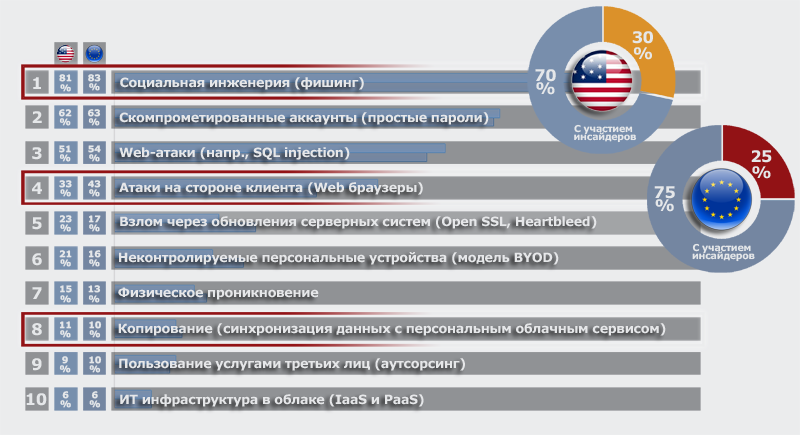

BlackHatSurvey: Инсайдер – самая опасная угроза

Возможности взлома с участием инсайдеров и их вовлеченность в наиболее популярные среди хакеров методы взлома хорошо известны специалистам по ИБ.

Именно поэтому участники двух последних конференций Black Hat рассматривают угрозы, связанные с инсайдерами, как имеющие наивысшую степень риска для корпоративной ИБ. Именно поэтому ключевой посыл, который мы слышим от наших клиентов - “самое важное, что должно уметь DLP- решение – это остановить инсайдерские утечки данных”.

Предотвращение утечек данных

Критерии на бизнес-уровне, как правило, сводятся к трем ключевым функциям DLP – предотвратить утечку данных, когда они используются (“Data in Use” – DIU), перемещаются (“Data in Motion” – DIM) и хранятся (“Data at Rest” – DAR).

DIU DLP реализует превентивный контроль локальных каналов передачи данных, такие как запись на съемные накопители, печать документов, использование буфера обмена. DIM DLP обеспечивает контроль каналов сетевых коммуникаций через популярные приложения, службы и протоколы. DAR DLP позволяет обнаруживать документы с критическим содержимым, хранимым с нарушением корпоративной политики безопасности.

Бизнес также требует, чтобы все эти DLP-функции в равной степени защищали не только пользователей внутри корпоративного периметра (в офисе), но и работающих вне офиса – в путешествии, дома или в отпуске.

Наконец, последнее требование в этой категории – DLP-решение должно сочетать как контекстные, так и контентно-зависимые механизмы для эффективного соблюдения принципа наименьших привилегий для предотвращения утечек данных. Бизнес также требует, чтобы все эти DLP-функции в равной степени защищали не только пользователей внутри корпоративного периметра (в офисе), но и работающих вне офиса – в путешествии, дома или в отпуске.

Превентивный контроль: Качество, Эффективность и Надежность

Качество превентивных DLP-контролей в канале потенциальной утечки зависит от их полноты – то есть, насколько много возможных вариаций, механизмов и сценариев утечки предотвращает DLP-система в данном канале передачи данных. Вот несколько примеров, поясняющих критичность полноты контроля:

- SMTP-почта: инспекция содержимого (контента) исходящих сообщений и вложений для любого почтового SMTP-клиента, а не только для MS Outlook, Thunderbird и IBM/Lotus Notes;

- Web-почта: инспекция контента исходящих сообщений и вложений при использовании любого web-браузера, а не только Internet Explorer, Firefox и Chrome;

- Instant Messengers: инспекция контента не только отправляемых файлов, но и исходящих сообщений;

- Детектирование контента: распознавание и инспекция текстового контента в изображениях и графических файлах – в дополнение к инспекции контента текстовых документов

Для эффективного предотвращения утечек данных, необходимо, чтобы как контекстные, так и контентно-зависимые механизмы могли быть гибко и вариативно использованы в DLP-политиках. Проще говоря, первоначально разрешенное использование различных каналов передачи данных (контекст передачи) должно быть ограничено до приемлемого минимума, не нарушающего бизнес-процессы. И уже затем для блокировки передачи данных, утечка которых недопустима, используется проверка содержимого - контентная фильтрация.

При этом также следует иметь в виду, что даже самая высококлассная DLP-система будет бесполезной, если не может защитить сама себя от умышленных действий инсайдера, направленных на вмешательство в работу DLP или ее остановку. Поэтому наши клиенты требуют, чтобы DLP-система обеспечивала надежную защиту от вмешательства пользователей, в том числе с правами локальных администраторов.

DLP для аудита и инцидент-менеджмента в ИБ

Для обеспечения аудита событий информационной безопасности и расследования инцидентов, связанных с утечками данных, DLP-решение должно обладать эффективной подсистемой журналирования, теневого копирования и тревожного оповещения.

При этом таковая подсистема должна обладать следующими качествами:

- Централизация и высокая доступность, обеспечиваемая поддержкой множества серверов и отказоустойчивой централизованной базой данных;

- Автоматический сбор данных в централизованную БД, адаптивный к изменениям в сетевом окружении и текущей доступности инфраструктурных компонентов DLP-системы;

- Создание полных копий объектов данных, нарушающих DLP-политики и вызвавших срабатывание функций предотвращения утечки;

- Тревожные оповещения для корпоративных SIEM-систем и администраторов безопасности о значимых событиях в режиме реального времени;

- Наличие инструментария для облегчения анализа собранных данных.

Здесь хотелось бы особо отметить, что наличие множества аналитических инструментов, выполненных в высококачественной графике и позволяющих рисовать разные «картины» и «досье», будет бесполезным, если им будет нечего анализировать или анализ будет строиться по ограниченному набору контролируемых каналов передачи данных. Это означает, что подсистема сбора данных должна также обладать полнотой, как и функционал превентивного контроля, охватывая множество различных вариаций, механизмов и сценариев утечки – фиксируя все попытки пользователей использовать самые разные каналы потенциальной утечки.

Важно не особенное, а необходимое

Подводя заключение к вышеприведенным ключевым функциональным требованиям к DLP-решениям, определенным нашими клиентами, следует сказать, что ничего экзотического в основных требованиях нет, это типичные требования для DLP-индустрии от корпоративного рынка.

Главное для клиентов – чтобы все аккуратно сформулированные ими по принципу «ничего не забыть» основные функциональные требования к DLP-решению были полностью поддержаны в выбранном продукте, доступном на рынке в уже реализованном виде, а не в перспективе или с оговорками. Однако, реальность далека от идеала – многие предлагаемые DLP-системы не удовлетворяют требованиям полноты. И здесь с удовлетворением хочу заметить, что наш продукт - DeviceLock DLP – удовлетворяет этим основным требованиям с высокой степенью полноты.