Владимир Дрюков, директор центра противодействия кибератакам Solar JSOC, дал подробную оценку киберугрозам в России за период 2022–2023 гг. и рассказал о мерах защиты, которые принимались во время работы федеральной системы голосования в сентябре 2023 г.

- Введение

- ГК «Солар» о ландшафте киберугроз в 2022–2023 гг.

- Новые реалии ландшафта киберугроз в 2023 году и цели хакеров

- Как защищаться сейчас российским компаниям?

- Интервью с Владимиром Дрюковым

- Выводы

Введение

В середине октября ЦИК России подвела итоги работы федеральной системы дистанционного электронного голосования (ДЭГ) в единый день выборов (10 сентября 2023 года). Функционирование системы ДЭГ обеспечивали ПАО «Ростелеком» и «Ростелеком-ЦОД», её безопасность — ГК «Солар».

Подведение итогов состоялось на расширенном заседании коллегии экспертов, представлявших компании, которые принимали участие в обслуживании федеральной системы ДЭГ и обеспечении её безопасности.

На заседании выступил Владимир Дрюков, директор центра противодействия кибератакам Solar JSOC. Он рассказал о мерах и средствах защиты системы ДЭГ, а также дал оценку актуальному ландшафту киберугроз в России на основе собранных ГК «Солар» данных.

ГК «Солар» о ландшафте киберугроз в 2022–2023 гг.

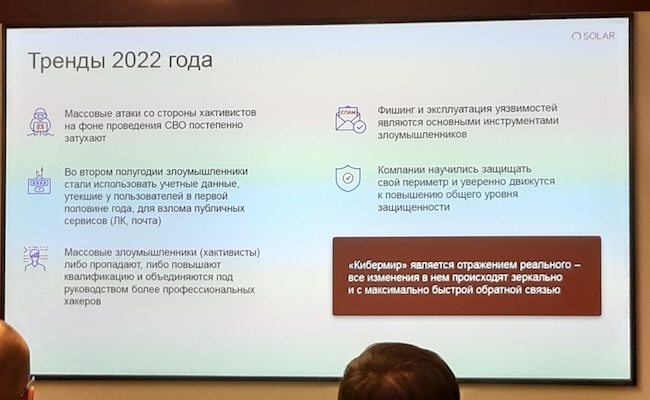

Первая половина 2022 года запомнилась резким всплеском энтузиазма у хактивистов. «Их действия были направлены на компрометацию уязвимостей в российских системах, находящихся в эксплуатации», — отметил Владимир Дрюков.

Об этом говорили уже не раз, но «Солар» показала это на примере собственных данных. Информация от «Ростелекома», который является федеральным оператором с присутствием по всей территории России, репрезентативно отражает реальную ситуацию с кибератаками в стране.

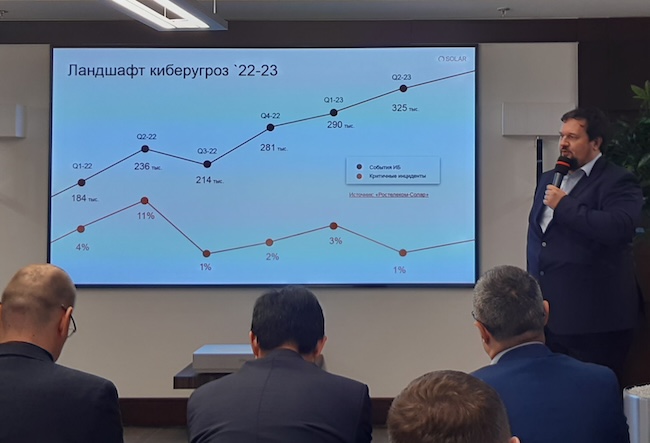

Рисунок 1. Ландшафт киберугроз в России в 2022–2023 гг.

По диаграмме хорошо видно, что на протяжении двух лет непрерывно росло количество киберугроз для российских корпоративных ресурсов. Небольшая приостановка наблюдалась только в III квартале 2022 года. После ухода западных вендоров, видимо, ожидалось разрушение российской программной экосистемы. Когда пришло понимание, что экосистема выстояла, кибердавление восстановилось.

Что же происходило начиная с I квартала 2022 г.? Ответ на этот вопрос отражён на следующей диаграмме.

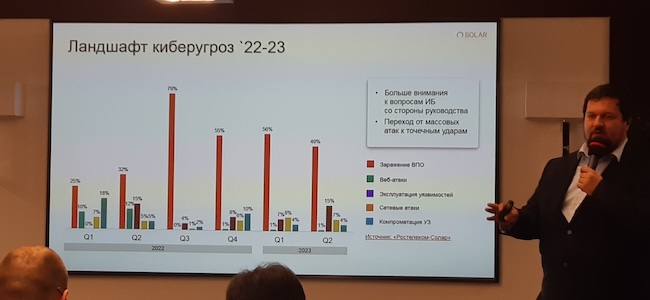

Рисунок 2. Детализация ландшафта киберугроз в России в 2022–2023 гг.

Действия хактивистов в основном были связаны с веб-атаками и попытками внедрить вредоносные программы. На этом фоне проводились сетевые атаки и попытки компрометации за счёт уязвимостей.

Отметим, что после ухода западных компаний, который сопровождался прекращением прямой технической поддержки и официальной доставки обновлений ПО, резко выросло число атак с целью внедрения вредоносного кода. В 2023 году эта активность снизилась, но несущественно. Она остаётся до сих пор главным вектором кибератак против российских компаний.

Начиная с IV квартала 2022 года возобновилась прочая вредоносная активность. Атаки носили существенный характер, хотя по масштабу уступали тем, которые предпринимались в первом полугодии 2022 года.

На протяжении всего 2023 года постепенно возрастала активность связанная с эксплуатацией уязвимостей. Как считает Владимир Дрюков, «ведётся координация проводимых киберударов против российских компаний. Списать это на “эмоциональный” хактивизм или увлечения нельзя. Ведётся большая направленная работа против основных российских информационных систем. Все изменения, которые происходят в реальном мире, зеркально отражаются в виртуальном пространстве. Это делается с максимально быстрой обратной связью».

В целом в 2023 году вредоносная активность оставалась на высоком уровне. Принципиальных изменений в её течении не происходило. В то же время интенсивность деятельности хактивистов резко спала. Шла «планомерная работа» с активным преобладанием вектора по заражению инфраструктур вредоносными программами.

Новые реалии ландшафта киберугроз в 2023 году и цели хакеров

Как рассказал Владимир Дрюков, после наметившегося спада атак хактивистов, наблюдавшегося в первой половине 2022 года, в «Соларе» провели оценочный анализ того, насколько много учётных данных могло быть украдено. Оценка опиралась на внутреннюю статистику.

Вывод был неутешительным. «За прошедший год, по нашим подсчётам, утекло около 340 миллионов записей учётных данных. Это в четыре раза больше количества трудовых ресурсов в России. Понятно, что записи в разных утечках повторяются, но масштабы колоссальны».

Уклон активности злоумышленников в сторону эксплуатации уязвимостей во многом объясняется произошедшими утечками. Украденные данные активно использовались для взлома публичных сервисов, для атак на личные кабинеты и почтовые ящики, в том числе на «Госуслугах». В это время российские компании старались выстроить эффективную оборону своих периметров.

Владимир Дрюков отметил, что в 2022 году «Ростелеком» провёл большую работу по блокировке утёкших данных. Было добавлено много новых элементов защиты для клиентов компании. Это помогло предотвратить новые утечки.

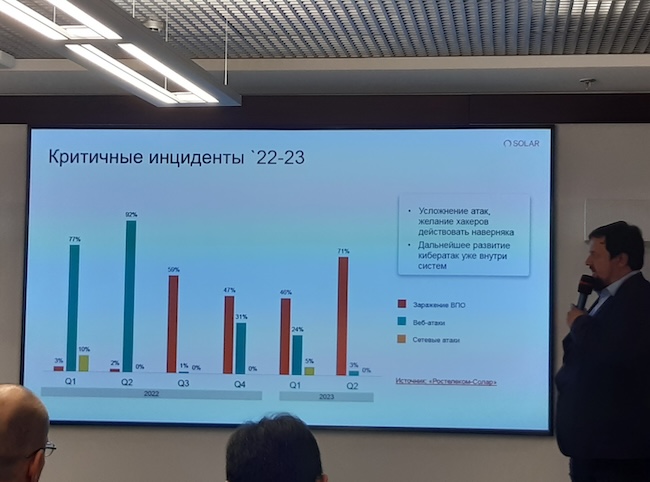

Рисунок 3. Критически значимые инциденты в России в 2022–2023 гг.

Среди труднообъяснимых явлений Владимир Дрюков выделил неожиданный провал в количестве выявляемых критических веб-атак, который наблюдался в III квартале 2022 года. Позднее активность в этом направлении восстановилась, но продолжала снижаться, сойдя к практически незначительному уровню во II квартале 2023 года. Скорее всего, это связано со снижением энтузиазма у хактивистов.

Главными трендами последнего времени докладчик назвал два направления: усложнение кибератак и их углубление по ранее пройденным маршрутам.

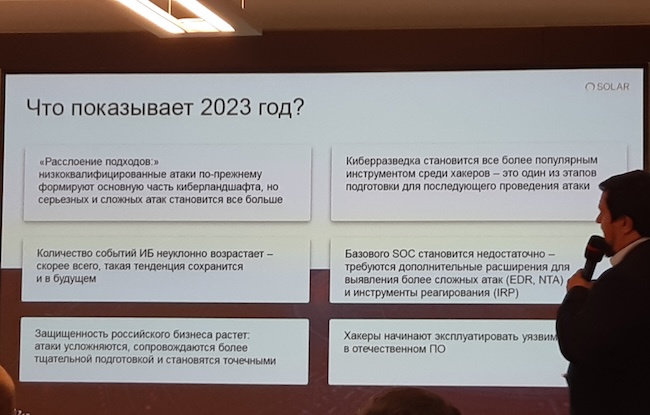

По словам Владимира Дрюкова, в настоящее время наблюдается расслоение: доля низкоквалифицированных кибератак постепенно сокращается, хотя они по-прежнему составляют значительную часть ландшафта угроз. Одновременно быстро растёт доля сложных атак.

Отмечен рост вредоносной киберразведки, которая проводится для подготовки к последующим целевым атакам. «Очень много атак стали готовить заранее. Вредоносные и сопутствующие киберсредства заранее размещаются на определённых ресурсах и активируются в определённый момент времени».

Появляются признаки того, что хакеры применяют машинное обучение и искусственный интеллект при проведении кибератак. По мнению Владимира Дрюкова, в изменившихся условиях базовые средства центра мониторинга (SOC) уже не спасают. Нужно привлекать дополнительные средства киберзащиты: безопасность конечных точек (EDR), анализ трафика (NTA), разнообразные инструменты реагирования.

Спикер также отметил, что хакеры стали эксплуатировать уязвимости в отечественном ПО.

Рисунок 4. Тренды 2022 года в информационной безопасности

Как защищаться сейчас российским компаниям?

По мнению Владимира Дрюкова, сейчас следует:

- внимательно следить за периметром;

- контролировать вбросы и угрозы, которые обсуждаются на форумах, в том числе в даркнете;

- выявлять попытки изучения инфраструктуры, которые могут быть прелюдией к готовящимся кибератакам;

- при выпуске обновлений или новых продуктов заниматься безопасной разработкой.

Особое внимание следует уделять подрядчикам. Значительно чаще в последнее время стали встречаться кибератаки на цепочки поставок (supply chain) — в расчёте на то, что подрядчики обычно защищены хуже, чем более крупные компании, с которыми они взаимодействуют.

Необходимо также расширять пентесты, проводить киберучения, больше внимания уделять анализу; выполнять аудит периметра, регулярно оценивать защищённость и наращивать количество учитываемых метрик мониторинга.

Рисунок 5. Тренды 2023 года в информационной безопасности

Интервью с Владимиром Дрюковым

Мы задали докладчику ряд вопросов о защите системы выборов — прошедших в сентябре 2023 года и предстоящих в 2024 году.

Были ли выявлены целевые атаки во время проведения онлайн-голосования в сентябре 2023 года?

Владимир Дрюков: Да, помимо DDoS было выявлено около полутора десятка целевых кибератак, направленных против онлайн-системы голосования. Все атаки были отражены.

Какой тактики придерживались злоумышленники при атаках на федеральную систему ДЭГ на осенних выборах?

В. Д.: Сначала основной вектор атак был направлен на компрометацию работоспособности федеральной системы ДЭГ. Как только большинство пользователей проголосовали, атаки стали переходить с системы голосования на систему подсчёта голосов. Злоумышленники, очевидно, ставили перед собой задачу не дать опубликовать результаты.

Какие цели ставили перед собой хакеры во время голосования, по вашему мнению?

В. Д.: Для хакеров было важно в первую очередь раскрутить шумиху вокруг происходящего. Если удаётся получить значимый результат, то задача считается достигнутой.

Сначала они исследуют систему ДЭГ на устойчивость. Если выясняется, что система ведёт себя достаточно устойчиво и выдерживает их атаку, то они переключаются на другие цели — например, уходят на менее мощные региональные сайты.

Возможно ли во время выборов проведение сложных атак, наподобие инкапсуляции кода?

В. Д.: Атаки на CDN-структуру, используемую для видеотрансляции, вряд ли возможны. Эти системы управляются централизованно, поэтому встроить там, например, фейковую точку практически невозможно.

В то же время попытки взлома CDN-узла уже встречались, хотя доступ к контенту практически невозможен для злоумышленников. Они могут собрать информацию о конфигурации сервиса, но это — «относительная» выгода, скорее разведка, чем результат, который интересует хакеров. Или просто шумиха.

Смогут ли избиратели в 2024 году голосовать дистанционно из-за пределов России?

В. Д.: С точки зрения обеспечения безопасности такой системы, российские операторы могут эффективно бороться с ботнетами, которые находятся на территории России. В этом случае мы понимаем, как ходит трафик, знаем, как можно его маршрутизировать, как отделять ботнеты от серверных мощностей. Однако возможности подавления тех ботнетов, которые работают с других территорий, не относящихся к России, сильно ограничены.

В случае нахождения источников вредоносной активности на территории других стран для сохранения живучести системы ДЭГ можно применять инструменты «цифровой стабилизации». Но ключевым фактором остаётся доступность инфраструктуры.

Атаки подобного типа являются критическими для всех игроков в мире, даже самых крупных. В пример можно привести ботнет-атаку, с которой столкнулась компания Google 10 октября этого года. Это была самая мощная ботнет-атака на Google за всю её историю: 398 миллионов запросов в секунду (RPS). Трудно представить себе систему защиты, которая могла бы обеспечить работоспособность в таких условиях, когда у защитников нет компенсирующих мер.

Поэтому в случае коллективного использования ботнетов против российской системы ДЭГ обеспечить её живучесть в зарубежном сегменте весьма проблематично. Но ДЭГ — это только один из способов голосования. За рубежом можно будет проголосовать иным способом.

Есть ли у вас какие-то рекомендации для избирателей, участвующих в онлайн-голосовании?

В. Д.: Избирателям, участвующим в онлайн-голосовании, необходимо развивать ответственность за собственную кибербезопасность. Если у пользователя заражён смартфон и он заходит в «Госуслуги», то хакер сможет атаковать и провести голосование вместо него. В этом случае голос избирателя будет потерян.

Поэтому важно, чтобы участвующие в ДЭГ граждане понимали основы кибербезопасности и помогали со своей стороны противостоять угрозам.

Выводы

Владимир Дрюков оценивает ситуацию с кибербезопасностью в России как сложную, но управляемую. В этих условиях Solar JSOC сумел обеспечить надёжную защиту федеральной системы ДЭГ. Полученный опыт будет использован для обеспечения безопасности во время проведения онлайн-выборов в 2024 году.