В статье разберем, почему в наше время недостаточно использовать только решения класса DLP для защиты от утечек данных, а также ответим на вопросы, как с помощью системы класса DAG в качестве дополнительного инструмента можно существенно улучшить результативность работы DLP-систем и почему целостный подход является наиболее эффективным средством защиты данных.

- Введение

- Что из себя представляет DLP

- Функциональные возможности DAG

- 3.1. Поиск, категоризация, классификация

- 3.2. Управление доступом

- 3.3. Контроль активностей

- 3.4. Реагирование и расследование

- 3.5. Отчетность

- 3.6. Соответствие различным требованиям

- Как работают DLP и DAG вместе

- Выводы

Введение

В средствах массовой информации все чаще появляются новости об очередной утечке данных в компаниях различных сфер деятельности, а ущерб от потерь только по России, согласно данным из открытых информационных источников, оценивается в сотни миллионов рублей. С каждым годом проблема утечки данных становится все более и более острой, а защита критичных данных и снижение вероятности их утечки до минимального уровня является одной из актуальных задач для многих современных компаний.

Средствами защиты от утечек данных могут выступать различные системы информационной безопасности. Но чаще всего это средства, предназначенные для защиты данных от угроз со стороны работников компании (внутренние угрозы).

Утечки могут быть непреднамеренными и преднамеренными. Примеры непреднамеренных утечек: отправка письма с ошибочно прикрепленным конфиденциальным документом, копирование документа с содержанием критичной информации на внешний носитель для удаленной работы и др. Основная же проблема компаний связана с преднамеренными (умышленными) угрозами, обусловленными осознанными неправомерными действиями сотрудников, имеющих доступ к критичной информации в силу своих должностных полномочий или избыточных прав доступа.

В настоящее время ни одно специализированное средство по обеспечению защиты от утечек информации не может справиться со своей задачей полностью, поэтому все больше поставщиков решений понимают необходимость объединения нескольких классов систем, создавая комплексные варианты использования и рассматривая различные возможности по их интеграции.

Рисунок 1. Совместное использование систем классов DLP и DAG

На сегодняшний день на рынке можно выделить технологию DLP как наиболее распространенный способ защиты от утечки информации. Решения этого класса внедрены у большинства организаций по всему миру, основной функциональностью которых является отслеживание и блокирование попыток несанкционированной передачи критичных данных сотрудниками за пределы корпоративной сети.

Что из себя представляет DLP

Системы DLP предоставляют возможности:

- категоризации и выявления наиболее критичных для защиты данных с применением различных механизмов анализа информации;

- использования нескольких подходов к категоризации/классификации данных:анализ контента (лингвистические технологии, включая анализ по словарям и стемминг (учет грамматических словоформ), регулярные выражения для типизированных данных, цифровые отпечатки);

- анализ формальных признаков (гриф документа, введенные метки, тип и размер документа).

- охвата огромного количества информационных потоков организации, отслеживаемых каналов передачи информации;

- ведения статистики по перемещению критичных данных с возможностью отслеживания соответствия требованиям действующих стандартов безопасности;

- сканирования хранящихся файлов для обнаружения мест расположения критичной информации;

- выполнения функции по отслеживанию действий пользователей, записи и анализу их коммуникаций.

Рисунок 2. Основная функциональность систем класса DLP

У каждого класса решений есть свои функциональные ограничения, не позволяющие в одиночку решить определенную, для конкретно взятой компании, комплексную задачу по обеспечению информационной безопасности полностью. Системы класса DLP в своей области по защите от утечек также не являются исключением:

Во-первых, идеально настроенная DLP-система должна предотвращать любую утечку критичных данных. На практике получается, что задача по предотвращению потери конфиденциальных данных у большинства компаний, использующих DLP, решается через расследование причин возникновения случаев утечки и последующего наказания виновных по уже свершившимся инцидентам.

Организации редко используют DLP-системы в режиме блокировки из-за большого числа ложных срабатываний, которые сильно мешают нормальному течению бизнес-процессов и могут принести больше вреда, чем пользы. У компаний всегда основным приоритетом является непрерывность существующих бизнес-процессов и только потом — защита от утечек.

DLP не всегда обладает актуальной информацией. Например, является ли тот или иной работник в данный момент сотрудником определенного департамента с корректными правами доступа к определенному ресурсу. Может ли он использовать данные определенным образом, согласно своей должности, или, находясь уже на другой позиции в компании, не должен отправлять по электронной почте документы, относящиеся к департаменту предыдущей должности, корректировать их и выводить на печать.

Во-вторых, многие компании сталкиваются c необходимостью анализировать и обрабатывать большие объемы информации. Пропорционально темпам роста данных увеличивается время поиска, анализа и обработки данных. DLP не подходит для фокусной защиты ресурсов, т. к. использует подход глобального охвата всех обрабатываемых документов, из-за чего происходит периодическое сканирование огромного объема данных. В итоге мы имеем десятки/сотни/тысячи предупреждений о нахождении критичной информации, часть из которой является на тот момент уже неактуальной.

DLP упускает из вида данные, которым система не была предварительно обучена. Также в системе нелегко прописать логику распределения коммерческих предложений различных нерегламентированных форматов (с содержанием цифр и денежных символов) или отследить передачу клиентских баз (ФИО с рабочими телефонами) и пр. Система либо блокирует выход всей информации за пределы корпоративного контура, либо, наоборот, выпускает. В компаниях с отключенными функциями по блокировке создаются бесконечные инциденты, повышая тем самым загрузку ИТ/ИБ-департаментов. Без использования дополнительной актуальной информации о владельце данных, правах доступа и пр., системе сложно определить, санкционированная это передача или нет.

При использовании решений класса DLP западного производства присутствует сложность по локализации: важен не только учет ключевых слов, а, например, поддержка из коробки местных форм/форматов представления данных (номер СНИЛС, номер медицинского полиса и пр.).

В-третьих, системы DLP не могут отследить все возможные каналы утечки данных, не поддерживают некоторые протоколы и форматы или поддерживает не полностью, например, без возможности блокировки. Классические DLP не могут самостоятельно анализировать видео, голос, не категоризируют и не контролируют утечку информации, хранящуюся в облачных сервисах, архиве с паролем или при резервном копировании данных с шифрованием.

В-четвертых, у систем класса DLP отсутствует целостное понимание об использовании данных (что это за данные, кто ими пользуется), о правах доступа к ним (доступ непрозрачен и не регламентирован), об их владельцах, участие которых необходимо для корректного понимания степени критичности данных, правильной установки политик доступа к ним. Нет понимания, где именно хранятся данные (на каких ресурсах), на которые следует обратить более пристальное внимание, которые больше всего подвержены угрозам.

Очень часто компании не лишены административных проблем по назначению ответственных лиц за анализ инцидентов, корректировку и поддержку правил категоризации данных и политик DLP-систем в актуальном состоянии. Системы нуждаются не только в первичной настройке при внедрении, но и в регулярной корректировке в процессе эксплуатации. Не поддерживаемые должным образом системы и отсутствие ответственных лиц по поддержке в целом приводят к тому, что:

- системы теряют качество распознавания информации;

- отсутствует поддержка актуальных протоколов, новых технологий, файлов различных форматов;

- информация об актуальных критичных данных не вносятся в систему DLP для контроля их перемещения;

- используется ограниченное количество политик, которые не корректируются со временем, а новые актуальные политики создаются очень редко и сводятся только к добавлению новых условий и ключевых слов в алгоритмы категоризации ресурсов.

В-пятых, не существует стопроцентно неуязвимого решения против грамотных злоумышленников, действующих изнутри компании. Инсайдеры могут обойти любой алгоритм обнаружения утечек. Из практических примеров: для организации неудачных попыток поиска определенного файла или категоризации документа может сознательно использоваться подмена букв алфавита цифрами, кодом или похожими по написанию буквами в английской раскладке или на ином языке. Это сложно вычислить системе DLP, если предварительно не проведена работа по настройке соответствующих правил в системе, исключающих такие возможности. Но даже в этом случае невозможно предугадать все варианты умышленного искажения данных.

Также стоит отметить, что нет инструмента, который может помешать инсайдеру переписать, сфотографировать или запомнить ценные для компании данные, но есть возможность сторонними средствами сократить такого рода случаи путем актуального разграничения прав доступа к ресурсам и сокращения числа пользователей с избыточными правами доступа.

Несмотря на все перечисленные ограничения, системы класса DLP успешно применяются на практике, отлично справляются с обнаружением непреднамеренных утечек данных и частично решают проблему компаний по защите данных от преднамеренных действий недобросовестных сотрудников в отношении критичных данных. В этом можно убедиться, прочитав Обзор рынка систем DLP на нашем сайте.

Смысл этой статьи не в очередной раз указать на технологические недостатки DLP или проблемы, с которыми сталкиваются заказчики при работе с решениями данного класса, а, как уже отмечалось в начале статьи, рассказать о комплексном использовании двух технологий — DLP и DAG — и ответить на вопрос: как DAG может помочь DLP стать лучше, и наоборот, работая вместе?

Функциональные возможности DAG

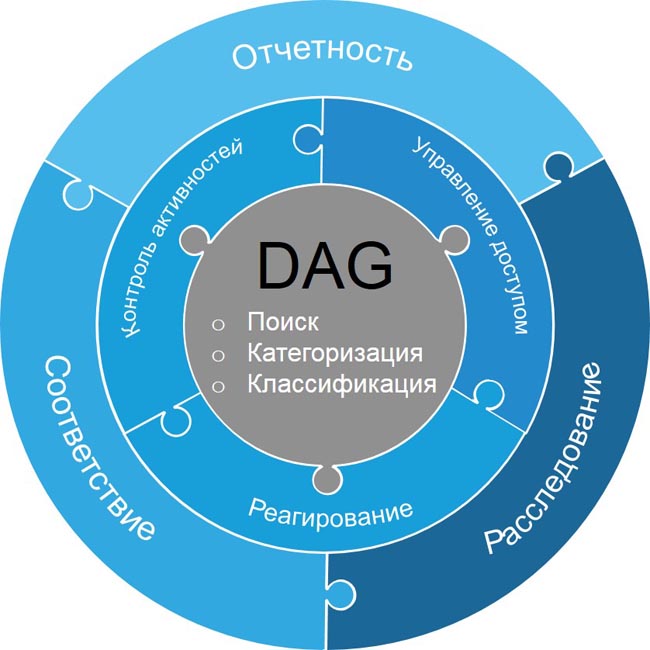

DAG (Data Access Governance) — система управления доступом к неструктурированным данным, хранящимся на файловых серверах, сетевых и облачных хранилищах, корпоративных порталах и ящиках электронной почты, а также контроля активностей, связанных с этими данными. Система позволяет централизованно управлять правами доступа к критичным данным, контролировать все действия с данными, обнаруживать и реагировать на неправомерные действия с правами доступа, аномальными активностями и действиями со стороны вредоносных программ.

Рисунок 3. Основная функциональность систем класса DAG

Поиск, категоризация, классификация

Система позволяет производить поиск данных по различным параметрам (конфиденциальная информация, потерянные, удаленные папки/файлы, файлы определенного разрешения и пр.). Категоризация данных возможна по контентному и/или поведенческому анализу, а также возможна классификация данных с установкой меток (анализ метаданных файла), назначение различных тегов, в зависимости от предлагаемой функциональности конкретного вендора.

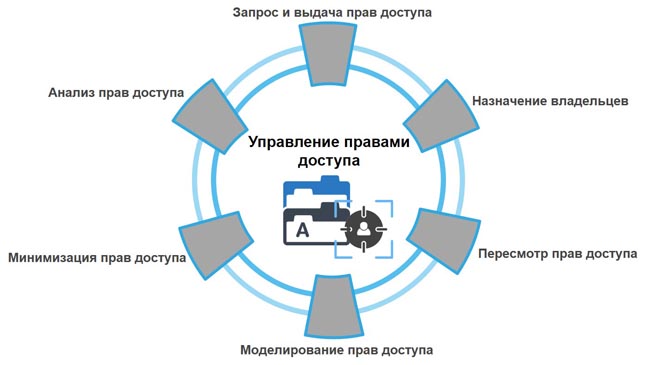

Управление доступом

Функциональность систем этого блока:

Анализ существующих прав доступа пользователей:

- выявление неиспользуемого и избыточного доступа;

- получение актуальной матрицы доступа в разрезе пользователя и ресурса;

- удаление общего доступа;

- минимизация прав доступа (применение принципа наименьших привилегий);

- рекомендации по сокращению избыточных прав доступа.

Автоматизированный процесс выдачи/изменения прав доступа к ресурсам (провижининг);

Использование портала самообслуживания для запроса/пересмотра прав доступа.

Проведение периодической или необходимой по событию ресертификации прав доступа к данным.

Определение и назначение владельцев данных, как правило, только бизнес-пользователи (например, руководители отделов) могут определить ценность информации, отношение к той или иной категории критичности и отслеживать целостность этих данных и корректность прав доступа к ним.

Владелец данных может:

- Согласовывать выдачу прав доступа и контролировать активности с данными.

- Получать оповещения в режиме реального времени.

- Определять устаревшие/неиспользуемые ресурсы.

Возможность смоделировать последствия различных действий с правами доступа (что, если?)

Рисунок 4. Состав функционального блока DAG-систем по управлению правами доступа

Контроль активностей

Функциональность систем этого блока:

Мониторинг действий пользователей при работе с данными в режиме реального времени.

Определение неиспользуемых ресурсов, устаревших данных, данных большого объема, папок с нерабочим контентом и последующих действий по архивированию или удалению (очистка дисковых пространств).

Предотвращение злоупотреблений с использованием привилегированных учетных записей.

Предупреждение и обнаружение внешних и внутренних угроз, направленных на файловые системы, с использованием поведенческого анализа и/или машинного обучения (зависит от конкретного вендора):

- обнаружение подозрительных учетных записей, аномальной активности пользователей с данными (массовое удаление файлов, неправомерный доступ к критичным данным, подозрительные изменения прав доступа);

- особый контроль первичного доступа;

- мониторинг активностей, указывающих на атаку;

- предотвращение горизонтального перемещения вредоносных программ и иных действий (массовое создание файлов, попытки добавления данных в корпоративный контур);

- проведение обследования на наличие вирусов, обнаружение вирусов-вымогателей, шифровальщиков;

- обнаружение косвенных индикаторов атак, таких как файлы-инструкции: Decrypt.me, Decrypt.Instructions и другие;

- возможность поддержки актуальной базы известных вирусов, мониторинг имен и расширений, свойственных вирусам-шифровальщикам, и др.

Рисунок 5. Состав функционального блока DAG-систем по контролю активностей с данными

Реагирование и расследование

В режиме реального времени возможна отправка сообщений по почте или информации в SIEM для своевременного принятия мер по неправомерным действиям и аномальным активностям с данными, например:

- неразрешенные действия с правами доступа;

- неразрешенные операции с критичными данными;

- обращения к критичным данным в нерабочее время;

- нетипичное поведение пользователей (аномалии) с данными;

- аномальные активности, связанные с действием вредоносов, и пр.

В эту же категорию входят последующие действия по блокированию доступа к данным или учетной записи, после обнаружения атаки или иной аномальной активности.

Рисунок 6. Способы реагирования в DAG-системах

Отчетность

Формирование отчетов в различных разрезах. Вендоры этого класса решений предлагают из коробки от 80 преднастроенных шаблонов отчетов, например:

- о местонахождении критичных данных определенных категорий;

- об использовании критичных данных;

- о ресурсах, которые не используются более года;

- о неиспользуемых правах доступа;

- о ресурсах, находящихся в общем доступе;

- о папках, занимающих много места;

- об аномальных активностях с критичными данными;

- об избыточных правах доступа;

- о вирусных активностях;

- об устаревших учетных записях;

- о неправомерных действиях с правами доступа;

- об удалении/изменении критичных данных;

- об активностях привилегированных учетных записей;

- о возможных владельцах данных.

Соответствие различным требованиям

- Отслеживание исполнений политик разграничения прав доступа и политик использования критичных данных.

- Соответствие требованиям внешних регуляторов.

- Соответствие требованиям внутренней службы информационной безопасности.

Подытожим описанную выше функциональность. Системы класса DAG отвечают за выдачу прав доступа к ресурсам, контролируя каждую из операций, способных привести к неправомерному использованию данных или нанесению ущерба со стороны недобросовестных сотрудников (кража, удаление ценных данных) или вредоносных программ. Все критичные данные должны иметь владельцев, которые, в свою очередь, должны нести ответственность за их сохранность. Контроль за данными и выдача прав доступа к ним осуществляется соответственно этими владельцами или офицером информационной безопасности в соответствии с принятыми в компании типовыми политиками.

Подробнее о российском рынке DAG можно узнать из нашего Обзора систем контроля и управления доступом к неструктурированным данным.

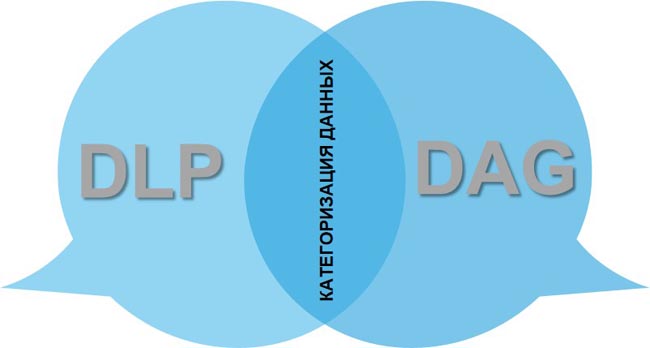

Как работают DLP и DAG вместе

По факту ни та, ни другая технология не решает задачу по защите от утечек полностью, поскольку имеют технологические ограничения, но сочетают в себе взаимодополняющую функциональность: DLP со своим акцентом на пользовательские устройства и глобальным охватом каналов передачи информации, а также качественной категоризацией данных, и DAG со своей задачей по организации защиты от несанкционированного доступа к этой важной информации и контролем за всеми действиями с данными на ресурсах общего пользования.

Каждая из рассматриваемых систем сочетает в себе то, что отсутствует (или частично присутствует) в другой системе и, безусловно, перспективы слияния двух классов решений и потенциального перехода от взаимодополнения к интеграции очень важна. Получается, что DLP и DAG не только не конкурируют между собой, но и прекрасно дополняют друг друга.

Такой комплексный подход к защите данных особенно актуален для организаций, у которых остро стоит вопрос соответствия требованиям внутренних служб информационной безопасности и внешних регуляторов, а также для компаний, которые настороженно относятся к лояльности своих сотрудников, где присутствует высокая текучка кадров, где утечка критичной информации приведет к серьезным финансовым потерям и повлечет за собой репутационные риски, отток клиентов/партнеров. DLP и DAG, безусловно, имеют общие цели по предотвращению компрометации ценной информации и фокусируются на данных и связанных с ними контексте, анализе содержания, категоризации. Оба класса решений подходят для задачи по соответствию требованиям законодательства в части работы с данными, но, в свою очередь, имеют существенные отличия и разные подходы для достижения общей цели. Системы, базирующиеся на технологии DLP, сообщают нам, как происходит движение критичных данных внутри компании и что отправляется за ее пределы, а DAG помогает удостовериться, что доступ к этим данным имеют только те сотрудники, которые должны иметь его согласно настроенным политикам компании, и обеспечивает мониторинг активностей, оповещения в режиме реального времени и анализ поведения пользователей с данными наряду с корректной выдачей прав доступа.

Комплексный подход использования систем DLP и DAG предоставит заказчикам следующие преимущества:

Во-первых, DLP поспособствует наведению порядка с помощью категоризации разнородной информации и, тем самым, облегчит внедрение и использование DAG систем. В компаниях, где уже внедрен DLP, большое количество критичных данных уже промаркированы/прогрифованы, настроены правила контентного поиска, что позволяет значительно снизить временные затраты на процесс категоризации данных с нуля и настройке правил, тем самым сохраняются наработки и вложенные инвестиции. DAG при интеграции с DLP может использовать информацию о ранее категоризированных критичных данных в DLP и предоставлять актуальную картину прав доступа и динамику использования этих данных.

Рисунок 7. Взаимодействие двух классов систем — DLP и DAG

Во-вторых, DAG поможет усилить DLP возможностями разграничения прав доступа к ценным ресурсам и предоставлением дополнительной информации о владельцах данных, о правах доступа к ним, об использовании данных и активностях с ними, поможет обезопасить данные от современных вирусов типа шифровальщиков, вымогателей и горизонтального распространения иных вредоносных программ. Данная информация поможет DLP-системам получить полное и наглядное понимание работы с данными: кто, что, где, когда и как. Получать оповещения от DAG, например, о нарушении политик, аномальных активностях с данными, изменении прав доступа к данным и пр., и на основании этой информации корректно применять функциональность по предотвращению несанкционированного выхода информации за пределы корпоративного контура.

Система класса DLP контролирует перемещение критичных данных, DAG — сопоставляет права доступа пользователей к этим данным.

В результате, совместное использование систем DLP (какие данные являются критичными) и DAG (кто имеет доступ к этим данным и какие активности с ними происходят) позволит нам оптимальным образом категоризировать данные, определять владельцев данных, отслеживать корректность прав доступа, обеспечивая выполнение условий политики безопасности и использование данных в соответствии с установленными в компании правилами, что позволит сотрудникам служб ИБ и ИТ усилить защиту критичных данных и соответствовать требованиям внутренних служб ИБ, внешних регуляторов и стандартам информационной безопасности.

Выводы

В заключение отметим, что в современных компаниях основой для построения систем информационной безопасности является комплексный подход, интеграция или совместное использование смежных классов систем защиты информации, что позволяет использовать более гибкие, усовершенствованные интегрированные механизмы защиты критичных данных. Возвращаясь к теме статьи, когда процессы управления доступом к данным отлажены, их использование контролируется и корректно блокируется при попытке неправомерного выхода за периметр корпоративной сети, а злоупотребления по части работы с данными помечаются и предотвращаются, то процент потери данных значительно сокращается.