Ведущие эксперты в сфере информационной безопасности, представители вендоров и облачных провайдеров попытались ответить на вопросы о том, что представляет собой концепция SASE, кто должен отвечать за работу пограничных сервисов безопасного доступа и как лицензируются решения этого класса. Представляем ключевые темы очередного выпуска онлайн-конференции AM Live и мнения зрителей прямого эфира.

- Введение

- Что такое SASE

- Что входит в SASE

- Кто должен внедрять и обслуживать SASE

- За что отвечает вендор или провайдер SASE

- Как лицензируется SASE

- Выводы

Введение

15 февраля 2021 года в студии Anti-Malware.ru собрались представители ИБ-вендоров и MSS-провайдеров, чтобы поговорить о пограничных сервисах безопасного доступа — решениях класса Secure Access Service Edge (SASE). В рамках онлайн-конференции AM Live мы попросили экспертов рассказать: что же такое SASE? Далеко не всем потенциальным заказчикам понятно, что конкретно скрывается под этой аббревиатурой — набор продуктов или сервисов, комплексная система, или же так обозначают концепцию и методологию. В том, сколько в теме SASE маркетинга, какие реальные выгоды такие решения и сервисы несут клиентам, кто должен отвечать за их работу, мы разбирались вместе с гостями прямого эфира.

В беседе приняли участие:

- Алексей Мальцев, ведущий системный инженер компании Fortinet.

- Антон Тихонов, технический менеджер решений компании McAfee.

- Александр Баринов, руководитель направления сервисов Solar MSS компании «Ростелеком-Солар».

- Сергей Халяпин, руководитель системных инженеров (Восточная Европа, Россия) компании Citrix.

- Денис Батранков, консультант по новым стратегиям безопасности компании Palo Alto Networks.

Модерировал дискуссию Алексей Лукацкий, бизнес-консультант по безопасности Cisco.

Что такое SASE

Мы решили начать с основ и предложили гостям студии дать определение SASE. Вот какие ответы мы получили от наших экспертов.

Денис Батранков: по определению Gartner, SASE — это возможность объединить сеть как услугу и безопасность как услугу. Переход на удалённую модель работы и рост популярности облачных сервисов сделали неэффективной традиционную модель защиты, предполагающую создание контура безопасности. Сервисы SASE передвигают безопасность ближе к пользователям и позволяют практически безгранично масштабировать эту услугу.

Сергей Халяпин: SASE — это комбинация сетевых сервисов и сервисов безопасности. С точки зрения сети SASE позволяет оптимизировать передачу данных и перенаправлять трафик. С точки зрения безопасности, всё зависит от того, где расположены ресурсы, к которым обращается пользователь. Пограничные сервисы позволяют обеспечить безопасную работу пользователя, подключившегося к облаку из любой точки мира, в обход стандартных корпоративных средств защиты.

Антон Тихонов: основная задача, решаемая при помощи SASE, — ускорить темпы потребления облачных ресурсов. Концепция SASE призвана объяснить ИБ- и ИТ-специалистам, какими технологиями необходимо пользоваться, чтобы сделать работу с облачными сервисами комфортной и безопасной.

Алексей Мальцев: стоит отметить, что параллельно с Gartner другие аналитические агентства (например, Forrester) также предложили архитектуры, в которых средства защиты располагаются в облаке, что в совокупности с улучшенными средствами доступа к данным сервисам позволяет предоставить пользователю все необходимые функции безопасности.

Александр Баринов: Gartner обозначила красивым термином то направление, в котором телекоммуникационная отрасль двигалась уже долгое время — синергию трёх доменов: сетей и магистралей, облачных центров обработки данных, средств безопасности.

Эксперты отметили, что SASE — это не отдельный продукт, а набор решений, которые можно комбинировать исходя из потребностей заказчика. Примером работы пограничного сервиса безопасности может служить ситуация, когда сотрудник компании переезжает в другую страну или регион. Подключившись к точке присутствия (point of presence, POP) на новом месте, он получит качественную маршрутизацию и быстрый доступ, а также все необходимые сервисы безопасности.

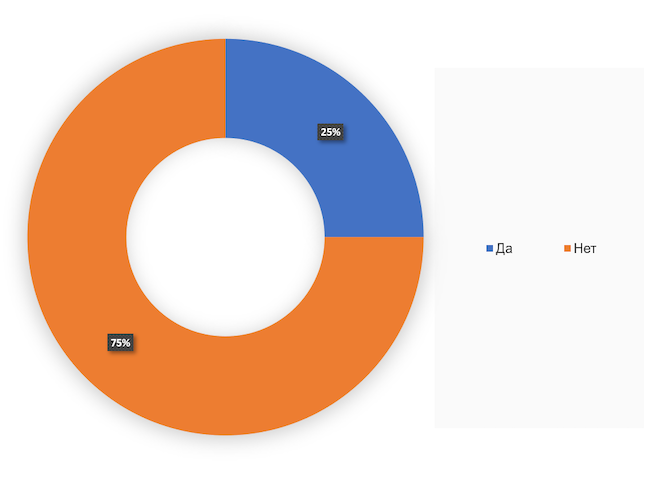

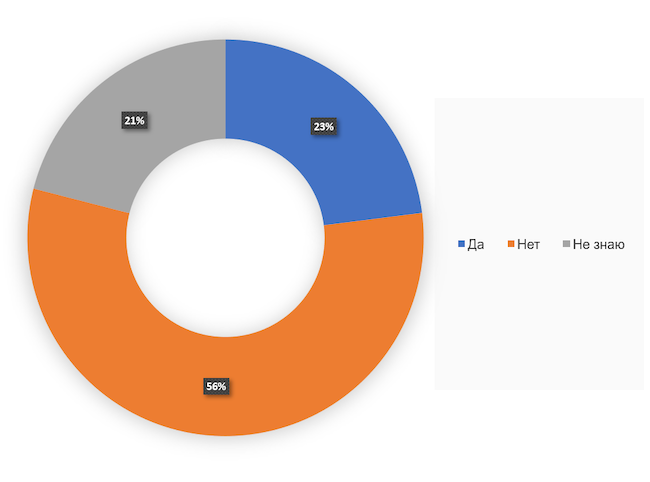

Стоит отметить, что многие компании пока вообще не рассматривают для себя возможность применения SASE-решений. По крайней мере, лишь 25 % зрителей прямого эфира ответили, что в их компании прорабатывается стратегия использования безопасного доступа из облака.

Рисунок 1. Прорабатывается ли в вашей организации стратегия применения SASE-решений?

Одним из препятствующих развитию SASE факторов является недоверие заказчиков к облачным технологиям безопасности. Обсуждая причины этого явления, эксперты назвали следующие факторы, характерные для российского рынка:

- Влияние регуляторов.

- Риски, связанные с потенциальной недоступностью зарубежных облачных сервисов.

- Сопротивление ИБ-специалистов, опасающихся передавать некоторые свои функции в облако.

- Ориентированность многих компаний на внутренний, а не глобальный рынок.

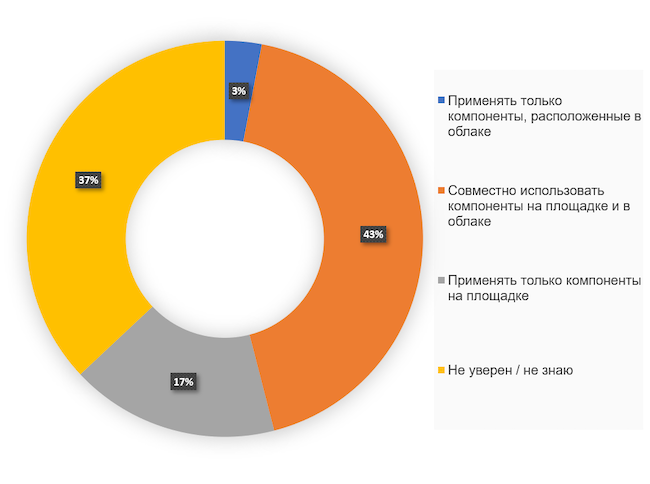

Тезис о недоверии клиентов к облачным технологиям безопасности отчасти подтвердил опрос зрителей прямого эфира. Лишь 3 % нашей аудитории считают, что при внедрении SASE такое решение должно использовать только расположенные в облаке поставщика компоненты. Более того, 17 % опрошенных уверены, что все сервисы должны быть расположены только на собственной площадке организации, on-premise. При этом большая часть респондентов — 43 % — всё же допускает гибридную модель использования. Ещё 37 % участников опроса не смогли дать однозначный ответ на этот вопрос.

Рисунок 2. При внедрении SASE в моей организации такое решение должно…

Подводя итог первой части дискуссии, Алексей Лукацкий отметил, что SASE — это не продукт и не технология, а скорее концепция и стратегия, во многом опирающаяся на маркетинг.

Что входит в SASE

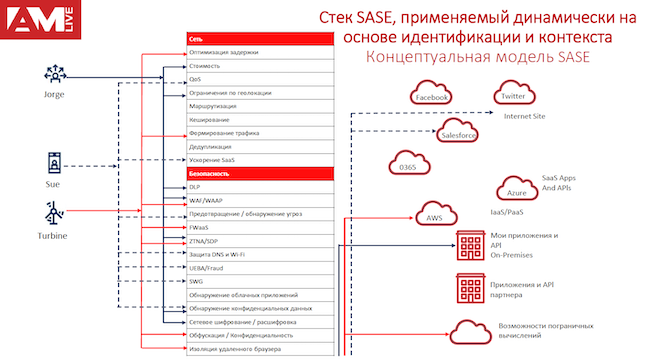

Gartner, определяя SASE, назвала 25 компонентов, которые могут входить в состав решения этого класса. Наши эксперты задались вопросом: насколько обязательно присутствие всех элементов, названных аналитиками, и можно ли называть SASE систему, где часть из них отсутствует?

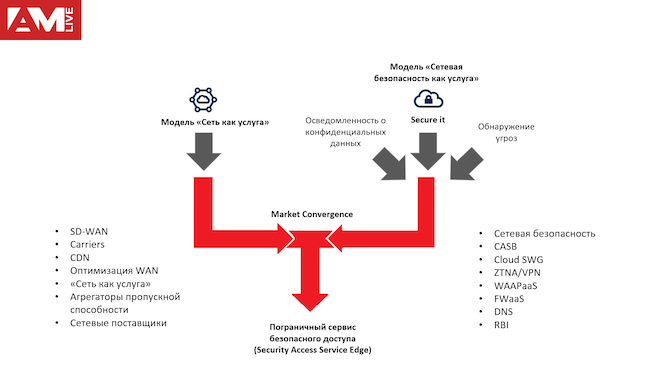

Рисунок 3. Концептуальная модель SASE

Алексей Мальцев отметил, что существует несколько обязательных компонентов, входящих в стек SASE. Это — SD-WAN, шлюз безопасности Secure Web Gateway, решения CASB (Cloud Access Security Broker), Firewall-as-a-Service и система доступа, основанная на принципах нулевого доверия. Ряд других решений, таких как DLP-механизмы, песочницы, сервисы изоляции веб-приложений и страниц в браузере, защита сегментов Wi-Fi и другие элементы, являются опциональными и приобретаются заказчиком по необходимости.

Антон Тихонов в целом согласился с коллегой, однако заметил, что если посмотреть на SASE с точки зрения потребностей заказчика, то необходима реализация трёх ключевых сервисов:

- Защита данных, как внутри облака, так и между двумя сервисами.

- Безопасный доступ на основе облачных технологий.

- Локальные точки присутствия (POP), соответствующие требованиям регуляторов.

Сергей Халяпин высказал мысль, что на рынке нет решения, полностью и безоговорочно соответствующего всем требованиям SASE. Отдельные вендоры более сильны в сетевых технологиях, другие делают упор на безопасность. Поэтому в первую очередь необходимо исходить из задач клиента, подбирая под них необходимую конфигурацию пограничного сервиса безопасного доступа.

Денис Батранков обратил внимание, что ключевым элементом SASE, отличающим эту концепцию от других систем доступа, является наличие сервисов Zero Trust Network Access (ZTNA). Они представляют реальную альтернативу использованию файрвола и благодаря облаку доступны из любой точки мира.

Отвечая на вопрос модератора о том, является ли VPN частью SASE, Александр Баринов сообщил, что средства Remote Access VPN обычно входят в состав UTM-шлюзов, реализованных в пограничных сервисах безопасного доступа.

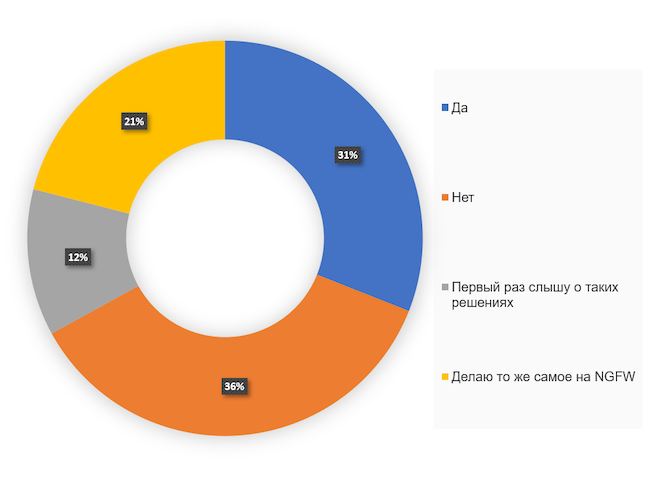

Мы спросили у зрителей онлайн-конференции AM Live, используют ли их компании решения класса SWG или SIG, и выяснили, что 31 % нашей аудитории применяет такие шлюзы. Примерно столько же респондентов (36 %) ответили на этот вопрос отрицательно, а 12 % указали, что вообще впервые слышат подобные аббревиатуры. Ещё 21 % участников опроса отметил, что те же функции в их организации выполняет Next Generation Firewall (NGFW).

Рисунок 4. Используете ли вы сейчас решения класса SWG (Secure Web Gateway) или SIG (Secure Internet Gateway)?

Показателен также процент компаний, использующих SD-WAN. Согласно опросу наших зрителей, проникновение этой технологии на отечественный рынок пока невелико — только 23 % респондентов ответили утвердительно. Не применяют SD-WAN 56 % опрошенных, а 21 % участников не знает ответа на этот вопрос.

Рисунок 5. Вы используете решения SD-WAN?

Как выяснилось в процессе дискуссии, переход на концепцию SASE не предполагает отказа от систем для защиты конечных точек, а также традиционных средств обеспечения безопасности периметра организации. Отвечая на вопрос о том, для чего же тогда организации нужен ещё один, на этот раз — облачный, сервис безопасного доступа, эксперты отметили, что соотношение числа сотрудников, работающих в офисе и подключающихся к необходимым ресурсам из дома, в последнее время фундаментально изменилось. По сути, возник новый класс устройств, с которыми ИТ-службам и специалистам по безопасности компаний приходится иметь дело — домашние компьютеры и ноутбуки. Именно поэтому идеология пограничных сервисов является актуальной в данный момент.

Кто должен внедрять и обслуживать SASE

Немаловажным фактором, влияющим на успех внедрения концепции SASE, является распределение ответственности за эксплуатацию и настройку системы. Мы поинтересовались у наших экспертов, в чьём ведении должна находиться SASE — сотрудников ИБ или службы ИТ, а также попросили объяснить, кто обычно принимает решение о покупке такой системы или сервиса.

Рисунок 6. Две составляющие SASE

По опыту Дениса Батранкова, чаще всего за эксплуатацию SASE-решений отвечают ИТ-специалисты. Как отметил эксперт, в большинстве компаний именно сотрудники этого профиля настраивают VPN и файрволы. Сергей Халяпин согласился с коллегой и добавил, что в компании должен быть ключевой драйвер идеи SASE — заказчик со стороны бизнеса, который сможет решить вопрос распределения ответственности. Рассуждая о том, как убедить руководителя компании внедрить технологии SASE, Александр Баринов напомнил об экономических выгодах пограничных сервисов безопасного доступа. Одно из главных преимуществ концепции — возможность быстро обеспечивать новые офисы, магазины и другие площадки качественным и безопасным доступом к облачным и корпоративным ресурсам.

Как пояснили наши спикеры, наибольшие преимущества SASE несёт для ритейла или любого другого бизнеса, имеющего большое число относительно небольших подразделений. Особенно удобно использовать пограничные сервисы безопасности в случае постоянного изменения числа точек — закрытия и открытия магазинов.

Антон Тихонов не согласился с другими экспертами. Поскольку SASE-продукты McAfee в первую очередь ориентированы на безопасность, их настройка и обслуживание чаще всего ложатся на ИБ-специалистов. Эксперт также подчеркнул важность сотрудничества службы информационной безопасности и ИТ-подразделения. Алексей Мальцев высказал мнение, что концепция SASE чуть ближе к информационным технологиям, чем к безопасности. Эксперт так разделил зоны ответственности двух служб: ИТ обеспечивает сетевую связанность, удалённое подключение и доступ к приложениям; ИБ, в свою очередь, контролирует безопасность доступа, соответствие политикам и корпоративным стандартам.

На вопрос одного из зрителей онлайн-конференции, кто из вендоров готов предложить SASE-решение «под ключ», большинство экспертов сообщили, что это будет совокупность нескольких продуктов плюс консалтинг, связанный с конфигурированием необходимых заказчику сервисов. Схожей концепции придерживается и «Ростелеком-Солар» — провайдер облачных сервисов предлагает гибко настраиваемый набор компонентов, из которых можно собрать собственную SASE-систему.

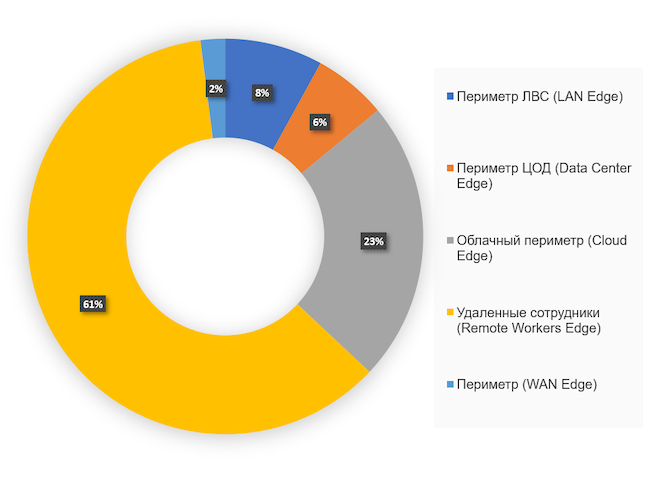

Чтобы понять примерную востребованность решений класса SASE на отечественном рынке, мы провели опрос зрителей онлайн-конференции на тему «Какой периметр вашей организации необходимо защищать в первую очередь?»

Наибольшее число голосов — 61 % — набрал вариант «Удалённые сотрудники (Remote Workers Edge)». Ещё 23 % выбрали «Облачный периметр». Остальные ответы пользовались меньшей популярностью: периметр ЛВС (LAN Edge) отметили 8 % участников опроса, периметр ЦОД (Data Center Edge) — 6 %, а WAN Edge — только 2 %.

Рисунок 7. Защиту какого периметра вашей организации необходимо обеспечить в первую очередь?

За что отвечает вендор или провайдер SASE

Модератор онлайн-конференции AM Live попросил гостей студии рассказать об ответственности, которую берёт на себя поставщик системы. Какие гарантии с точки зрения производительности и доступности системы, а также сохранности конфиденциальных данных могут дать вендоры и провайдеры пограничных сервисов безопасного доступа?

Наши спикеры не смогли дать ответ, который бы удовлетворил ведущего. Эксперты упомянули, что все сервисы имеют SLA — соглашения об уровне услуг, в которых указаны параметры доступности облака и компенсация за их невыполнение. Кроме того, поставщики решений раскрывают описание используемых сетевых технологий и правил обработки информации, а центры обработки данных некоторых вендоров сертифицированы по процедуре SOC 2. В дополнение к этому участники дискуссии напомнили о системе журналирования и ведения логов, а также указали на возможность оценки надёжности сервиса сторонней компанией. Помимо этого на отечественном рынке существует практика штрафов за простои, прописываемая в госконтрактах.

Однако Алексей Лукацкий пытался узнать, как поставщики SASE информируют клиентов в случае передачи данных по требованию правоохранительных органов или других ведомств, наделённых таким правом, а также какие гарантии эффективности работы функций безопасности своих решений они могут дать. В чём состоят преимущества облачных сервисов безопасного доступа перед развёртыванием аналогичных систем on-premise, на своих аппаратных мощностях?

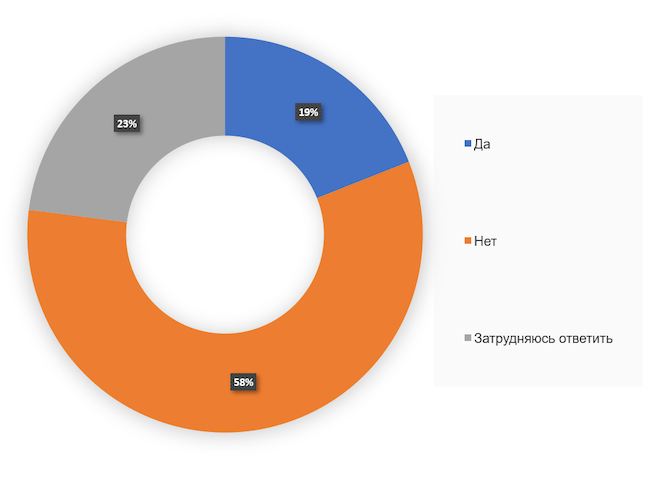

По мнению модератора, отсутствие чёткого ответа на эти вопросы приводит к недоверию к облачным сервисам со стороны сотрудников ИБ-служб заказчиков. Это подтверждают и результаты опроса зрителей конференции: только 19 % из них готовы отдать всю безопасность своего периметра в облака. Категорически против такого подхода 58 % респондентов, а 23 % затруднились ответить.

Рисунок 8. Готовы ли вы всю безопасность своего периметра отдать в облака?

Как лицензируется SASE

По просьбе модератора поставщики SASE-решений кратко описали схемы лицензирования своих сервисов и продуктов для безопасного облачного доступа.

«Ростелеком-Солар»: все выбираемые клиентом опции лицензируются либо по скорости доступа, либо по количеству пользователей. Первая модель применяется для офисов и других крупных площадок, а вторая — для сотрудников, работающих удалённо.

Palo Alto Networks: на цену SASE влияют количество пользователей и ширина канала, а также те сервисы, которые будет использовать заказчик (DLP, Host Information Profile и другие).

Citrix: лицензирование разных продуктов может отличаться, однако в первую очередь для расчёта стоимости решения необходимо знать количество пользователей, их распределение по регионам (цены в разных странах могут отличаться) и полосу пропускания (для SD-WAN).

McAfee: основная единица измерения для лицензирования — это количество пользователей. Для ряда продуктов, таких как облачный DLP или CASB, на цену влияет время хранения инцидентов. Ещё один параметр — регион хранения данных.

Fortinet: клиентский агент лицензируется по количеству пользователей. Для отдельных площадок (офисов, филиалов) предлагается аппаратная система — лёгкий роутер, где цена зависит от пропускной способности канала. Информация предварительна, поскольку продукт находится на этапе запуска.

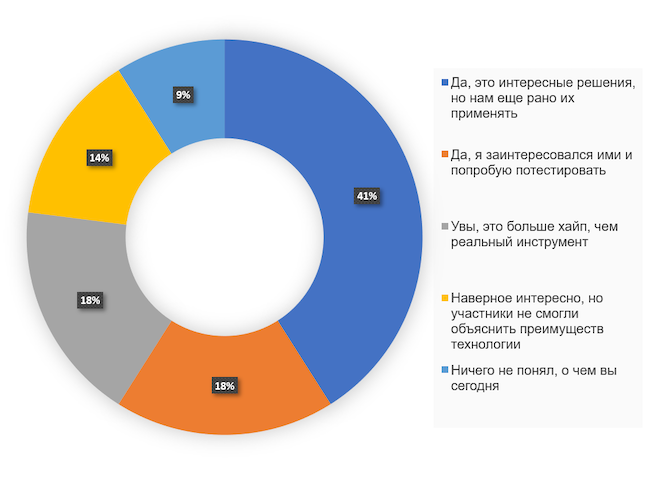

Подводя итог беседы с экспертами, модератор конференции огласил результаты опроса зрителей прямого эфира, согласно которому 41 % наблюдавших за дискуссией считают SASE интересной концепцией, которую пока рано применять в их организациях. Ещё 18 % выразили мнение, что SASE — больше «хайп», нежели реальный инструмент, а 14 % считают, что участники не смогли объяснить всех преимуществ пограничных сервисов безопасного доступа. Заинтересовались и попробуют потестировать SASE 18 % респондентов. Не поняли, о чём шла речь, 9 % опрошенных.

Рисунок 9. Каково ваше мнение относительно решений SASE после эфира?

Выводы

Дискуссия показала, что пограничные сервисы безопасного доступа по-прежнему вызывают много вопросов у потенциальных клиентов, а их поставщики не всегда могут донести преимущества этой концепции до заказчика. Тем не менее ряд организаций — крупные компании с разветвлённой сетью филиалов, сетевые ритейлеры, предприятия с большим числом удалённых сотрудников — могут получить определённые преимущества от внедрения SASE. Мы будем рады, если вы выскажете свое мнение по теме очередного выпуска AM Live в комментариях под записью эфира. Рекомендуем подписаться на наш YouTube-канал и включить уведомления, чтобы не пропускать новые онлайн-встречи в нашей студии.