В статье рассматриваются популярные SIEM-решения в контексте мирового и российского рынков. Дается определение базовой терминологии, история возникновения и развития SIEM-решений, приводятся основные преимущества продуктов.

Введение

Что бы вы сделали, столкнувшись с задачей нахождения иголки в стоге сена? Буквально. Вряд ли бы стали просеивать его вручную. Кто-то бы взял магнит, кто-то воду, а кто-то и огнемёт. Смысл в том, что подобное задание можно выполнить в разы быстрее, если прибегнуть к помощи специального инструмента. Этот принцип верен и для информационной безопасности.

ИТ-инфраструктура современных компаний порой весьма разнообразна. При этом, с развитием технологий, главной проблемой построения защиты стало не отсутствие информации, а её обработка. Число источников, обеспечивающих поступление актуальной информации по текущему состоянию защищенности, непрерывно растет. Действительно, сегодня вряд ли можно найти корпоративное программное обеспечение, которое бы не вело запись в журнал и т.п. Но, вместе с увеличением объёма информации, администраторам ИБ всё сложнее отслеживать «общую картину». А ведь если своевременно не анализировать возникающие угрозы и не пытаться предотвратить их, любая система защиты окажется бесполезной. В этих условиях впору задуматься о системах класса Security Information and Event Management (SIEM).

Кроме того, всё чаще злоумышленники переходят от атак «в лоб» к более сложным и распределённым сценариям (APT – Advanced Persistent Threat). Общие принципы, на которых строится APT, давно известны. К примеру, применение социальной инженерии, чтобы спровоцировать пользователя открыть ссылку или прикрепленный файл. Или использование уязвимостей для получения доступа к атакуемой системе. Проблема же в том, что в случае подобной атаки все средства защиты могут «молчать», так как «вырванные из контекста» инциденты не будут восприниматься в качестве серьёзной угрозы. Но в то же самое время, анализ совокупности инцидентов может явно указать на атаку. Именно эти магические свойства приписывают современным SIEM-системам – способность обнаруживать атаки по «крупицам», аномалиям, пост-анализу событий и т.д.

Происхождение SIEM

SIEM-системы, как и многие другие продукты появились в результате эволюционного развития и последующего слияния систем SEM и SIM.

SEM (Security Event Management) - системы действуют в режиме приближённом к реальному времени. Для этого им требуется: автоматический мониторинг событий, их сбор, корреляция, генерация предупреждающих сообщений.

SIM (Security Information Management) - системы, в свою очередь, анализируют накопленную информацию со стороны статистики, различных отклонений от «нормального поведения» и т.д.

Когда же возможности SIM и SEM объединяются в рамках одного продукта, говорят о SIEM-системах. Исходя из этого, можно дать «литературный» перевод аббревиатуры SIEM – система сбора и корреляции событий.

Важно понимать, что SIEM-системы в качестве самостоятельного (standalone) решения не предназначены и не способны предотвращать инциденты нарушения информационной безопасности. Их сущность заложена в их названии: анализ информации, поступающей из различных источников (DLP, IDS, антивирусы, межсетевые экраны и т.д.), и дальнейшее выявление отклонений от норм по заданным критериям. Тем не менее, «плюсов» вполне достаточно.

Перед системой SIEM ставятся следующие задачи.

- Консолидация и хранение журналов событий от различных источников.

- Предоставление инструментов для анализа событий и разбора инцидентов

- Корреляция и обработка событий по правилам.

- Автоматическое оповещение и инцидент-менеджмент.

Перейдём к рассмотрению принципов работы SIEM-систем.

Принцип работы SIEM

В теории всё просто: система собирает информацию, анализирует «на лету» (и генерирует предупреждающее сообщение), складывает в базы данных, анализирует поведение на основании предыдущих наблюдений (и генерирует предупреждающее сообщение).

На практике схема реализуется с помощью соответствующих компонентов:

- Агенты (сбор данных из различных источников);

- Серверы-коллекторы (аккумуляция информации, поступившей от агентов);

- Сервер баз данных (хранение информации);

- Сервер корреляции (анализ информации).

Входной информацией для SIEM-систем может служить практически любая информация. Главное – правильно её подать. Как уже было сказано выше, сбор данных может осуществляться с помощью специальных агентов, которые представляют собой программу, которая локально собирает журналы событий и по возможности передает их на сервер. Для «вычитки» того или иного источника данных агент использует коллекторы - библиотеки для понимания конкретного журнала событий или системы. Коллекторы играют важную роль, так как разные источники могут именовать одно и то же событие по-своему. Например, Firewall одного производителя может записывать в отчёт deny, другого discard, третьего drop, хотя событие одно и тоже. Коллекторы помогают привести все эти события к общему знаменателю.

Если же для источника нет соответствующего коллектора, события можно попробовать отправлять как SYSLOG (при условии, что источник умеет это делать). Однако и здесь можно столкнуться с «проблемой синонимов» и необходимостью писать дополнительный обработчик для приведения данных в единый формат.

Также информацию можно собирать удалённо при помощи соединения по протоколам NetBIOS, RPC, TFTP, FTP. Однако в этом случае может возникнуть проблема с нагрузкой на сеть, так как часть систем позволяет передавать только журнал целиком, а не «свежие» записи.

SIEM-системы могут использовать следующие источники информации:

- Access Control, Authentication. Применяются для мониторинга контроля доступа к информационным системам и использования привилегий.

- DLP-системы. Сведения о попытках инсайдерских утечек, нарушении прав доступа.

- IDS/IPS-системы. Несут данные о сетевых атаках, изменениях конфигурации и доступа к устройствам.

- Антивирусные приложения. Генерируют события о работоспособности ПО, базах данных, изменении конфигураций и политик, вредоносном коде.

- Журналы событий серверов и рабочих станций. Применяются для контроля доступа, обеспечения непрерывности, соблюдения политик информационной безопасности.

- Межсетевые экраны. Сведения об атаках, вредоносном ПО и прочем.

- Сетевое активное оборудование. Используется для контроля доступа, учета сетевого трафика.

- Сканеры уязвимостей. Данные об инвентаризации активов, сервисов, программного обеспечения, уязвимостей, поставка инвентаризационных данных и топологической структуры.

- Системы инвентаризации и asset-management. Поставляют данные для контроля активов в инфраструктуре и выявления новых.

- Системы веб-фильтрации. Предоставляют данные о посещении сотрудниками подозрительных или запрещенных веб-сайтов.

Получив информацию, система может её проанализировать. В основе анализа лежит практически «чистая» математика и статистика. Но отправной точкой служат задаваемые вручную правила. К примеру, однократное событие «login failed» ничего не значит, в то время как три и более таких события от одной учетной записи уже могут свидетельствовать о попытках подбора пароля.

В простейшем случае в SIEM-системах правила представлены в формате RBR (Rule Based Reasoning) и содержат набор условий, триггеры, счетчики, сценарий действий. Например, учитывать параметры удаленности двух последних точек использования банковской карты за небольшой интервал времени: если в 17:00 её использовали для оплаты кофе в Москве, а через 10 минут пытаются снять дневной лимит в Гонконге, то на лицо — попытка мошенничества.

SIEM-системы способны выявлять:

- сетевые атаки во внутреннем и внешнем периметрах;

- вирусные эпидемии или отдельные вирусные заражения;

- попытки несанкционированного доступа к конфиденциальной информации;

- мошенничество;

- ошибки и сбои в работе информационных систем;

- уязвимости;

- ошибки конфигураций в средствах защиты и информационных системах;

- целевые атаки (APT).

Рынок SIEM в мире

SIEM-системы существуют уже почти 10 лет, однако их активное продвижение началось лишь в последние годы. Причин множество: от возросшего количества актуальных угроз до желания быть в тренде. Тем не менее, можно с уверенностью утверждать, что идея SIEM оказалась весьма востребованной. Ведь первоначальная конкурентная борьба множества независимых игроков, с течением времени, и спустя череду поглощений, не только не утихла, но и перешла на новый уровень знаний и бюджетов.

В 2006 г. корпорация EMC приобретает компанию RSA Security и делает ее своей дочерней компанией, отвечающей за разработку решений в области ИБ. В том же, 2006 г., EMC приобретает компанию Network Intelligence и передает ее SIEM-решение enVision в RSA Security. Таким образом, на рынке появляется SIEM решение RSA enVision, которое до 2009 г. будет являться «законодателем мод» в данной области.

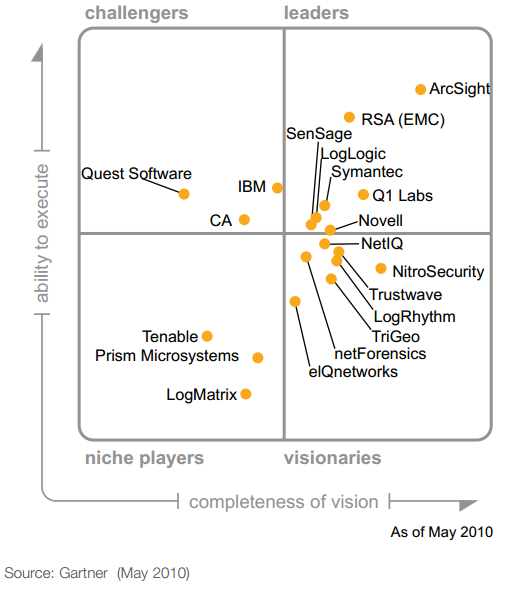

В 2010 г. компания HP покупает компанию ArcSight (имеющую к этому моменту за плечами обширную историю разработки и продвижения своего SIEM решения). В этом же году HP ArcSight, по мнению Gartner, обгоняет решение RSA Security и занимает первое место в рейтинге экспертной организации, находясь и поныне там.

Рисунок 1. Магический квадрант Gartner по SIEM-системам, 2010 год

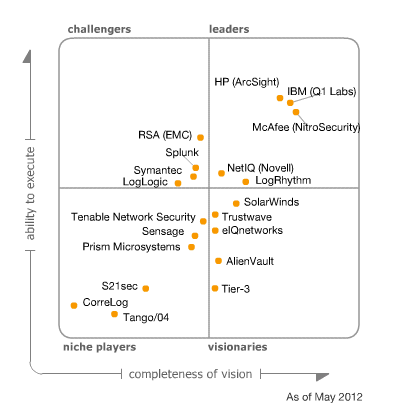

В 2011 г. компания IBM приобретает американского разработчика – компанию Q1 Labs. Вместе с рядом других продуктов Q1 Labs в портфель IBM переместилось решение QRadar, вышедшее на второе место в «Magic Quadrant for Security Information and Event Management».

В том же 2011 г. McAfee покупает компанию NitroSecurity. SIEM-решение этого альянса переместилось из правого нижнего в правый верхний квадрант Gartner и, по результатам исследования рынка за 2012 г., прочно укрепилось в ТОП-3 мирового рейтинга SIEM.

Рисунок 2. Магический квадрант Gartner по SIEM-системам, 2012 год

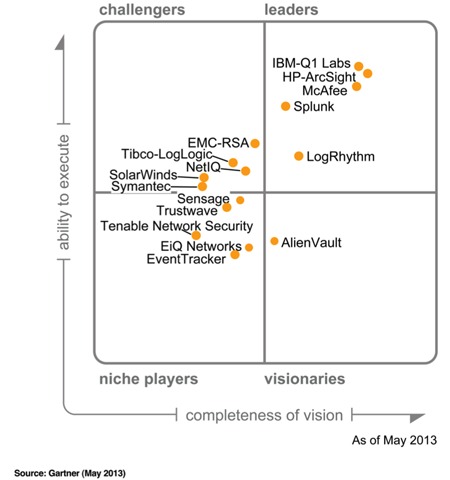

Но не стоит думать, что борьба утихла и лидеры рынка SIEM надолго «застолбили» себе место под солнцем. Год 2013 внёс свои корректировки, расширив тройку лидеров до пятёрки.

Рисунок 3. Магический квадрант Gartner по SIEM-системам, 2013 год

Но и это совсем не конец. Чтобы оставаться на лидирующих позициях и быть востребованными, SIEM-решения должны развиваться с опережением потребностей рынка. В настоящее время классическое SIEM-решение, сочетающее в себе только инструменты по работе с журналами событий, поступающих от компонентов ИТ-инфраструктуры (сбор, хранение, корреляция, проверка на соответствие требованиям, уведомление), является устаревшим и не может удовлетворить всех потребностей зрелой компании.

В настоящее время само понятие SIEM стало гораздо шире. Сейчас от SIEM-решений требуются новые функции и механизмы, способные более быстро и точно не только выявлять, но и предотвращать инциденты ИБ, при этом, не ограничиваясь анализом данных только из журналов событий. SIEM-решение нового поколения стремится сочетать в себе «традиционный» функционал SIEM, а также функции анализа сетевого трафика и управления рисками.

По существу, такой набор функций уже выходит за рамки классического определения SIEM. Примером может служить история с приобретением в 2011 г. корпорацией EMC американской компании NetWitness, специализирующейся на анализе сетевого трафика. Спустя два года на свет появился новый продукт RSA Security Analytics, который сочетает в себе функции SIEM системы RSA enVision и технологии платформы для сбора и анализа сетевого трафика NetWitness. SIEM-решения нового поколения способны не только осуществлять сбор и анализ событий из регистрационных журналов (log файлов), но и коррелировать их с сетевым трафиком (используя потоки типа NetFlow, sFlow и др.), выполняя функции глубокого анализа пакетов (Deep Packet Inspection, DPI).

Некоторые SIEM-решения способны записывать все сетевые соединения и переданные в них данные для последующего корреляционного анализа. Таким образом, к функциям SIEM-решения нового поколения добавляются сетевая безопасность и управление большими объемами данных. Возросший объем обрабатываемых в процессе работы SIEM решений данных заставил разработчиков полностью отказаться от использования в качестве хранилищ собранных данных реляционных СУБД в пользу нереляционных решений, что позволило получить прирост скорости выполнения обращений к данным, а также в разы сократить объемы дискового пространства, требуемого для хранения данных.

Также эта тенденция заставила вендоров вспомнить и о технологии Big Data. Первым SIEM-решением, шагнувшим в сторону технологии Big Data, стало RSA Security Analytics. Сочетание технологии по обработке больших данных с аналитическими методами в области ИБ существенно повышает значимость продукта на рынке SIEM и поможет компании EMC отыграть потерянные лидирующие места в обозримом будущем. Однако технология Big Data в связке с SIEM-решением не является прерогативой только RSA Security Analytics: движение в этом направлении замечено также и у компании IBM, которая недавно представила решение IBM Security Intelligence with Big Data, объединяющее SIEM-решение QRadar с функциями IBM InfoSphere BigInsights. Стоит отметить, что и остальные лидеры рынка SIEM не оставили данную технологию без внимания.

SIEM в России

Российский рынок традиционно отличается от мирового. В первую очередь резким доминированием HP ArcSight и относительно невысокой долей остальных лидеров из квадранта Gartner. Подробнее о распределении долей мы писали в прошлом году.

Из лидеров мирового рынка в России хорошо представлены следующие:

- IBM QRadar SIEM

- HP ArcSight

- Tibco Loglogic

- McAfee NitroSecurity

- Symanteс SSIM

- RSA Envision

- Splunk

- LogRhythm

- «НПО «Эшелон» КОМРАД

- OSSIM

Рассмотрим немного подробнее некоторых из них.

IBM QRadar SIEM

IBM Security QRadar SIEM регистрирует события с тысяч конечных устройств и приложений, распределенных в сети. Эта система выполняет мгновенную нормализацию и выявляет связь между действиями над необработанными данными, чтобы отличить реальные угрозы от ложных срабатываний.

Преимущества IBM Security QRadar SIEM:

- Обнаружение неправильного использования приложений, внутреннего мошенничества и современных небольших угроз, которые можно не заметить среди миллионов событий.

- Выполнение мгновенной нормализации событий и сопоставление их с другими данными, полученными в результате обнаружения угроз, создания отчетов о соответствии требованиям и проведения аудита.

- Сокращение числа событий и потоков с миллиардов до небольшого количества реальных нарушений и определение приоритетов для них в соответствии с угрозой для бизнеса.

- Использование опционального ПО IBM Security X-Force Threat Intelligence для определения действий, связанных с подозрительными IP-адресами, например, при подозрении во вредоносной активности.

- Дополнение в виде устройств IBM Security QRadar QFlow и IBM Security QRadar VFlow Collector для получения глубокого понимания и лучшего отображения приложений (например, приложений, управляющих ресурсами предприятия), баз данных, продуктов для совместной работы и социальных сетей с помощью анализа сетевых потоков на уровне 7.

- Выполнение объединенного поиска в больших распределенных средах.

- Автоматическое обнаружение большинства источников предоставляющих журналы и мониторинг сетевых потоков для поиска и классификации компьютеров и серверов, отслеживание приложений, протоколов, служб и портов, которые они используют для существенной экономии времени.

Подробнее с техническими характеристиками можно ознакомиться здесь.

HP ArcSight

Основой продуктовой линейки HP ArcSight является комплексное решение HP ArcSight Security Intelligence.

Решения HP ArcSight Security Intelligence включают в себя следующие продукты:

HP ArcSight Logger — обеспечивает сбор и фильтрацию событий;

HP ArcSight Threat Response — обеспечивает моментальную реакцию на инциденты путем анализа информации от HP ArcSight ESM, локализацию проблемы и применение ответных мер реагирования;

HP ArcSight Configuration Management — позволяет провести конфигурацию сетевого оборудования и настроек безопасности.

HP ArcSight Fraud Detection —решение для выявления и предотвращения мошенничества в области интернет-банкинга и банковских (пластиковых) карт.

В состав поставки также может входить уникальный агент FlexConnector, позволяющий осуществлять интеграцию с любым типом приложения.

Возможности:

- Лог-менеджмент;

- Инцидент-менеджмент;

- Корреляция;

- Оповещение об инцидентах;

- Возможность установки на сервер виртуализации;

- Предустановленный контент;

- Возможность установки модуля выявления поведенческих моделей и закономерностей Threat Detector;

- Дополнительные пакеты по контролю выполнения требований международных стандартов;

- Модуль контроля действий пользователей IdentityView;

- Выявление мошеннических операций (Fraud Detection);

Подробнее с техническими характеристиками можно ознакомиться здесь.

Tibco Loglogic

LogLogic SIEM является модульной системой, состоящей из следующих частей:

- LogLogic MX: готовое решение для малого и среднего бизнеса

- LogLogic ST: долгосрочное хранение событий

- LogLogic SEM: корреляция и оповещение о событиях ИБ

- LogLogic LX: моментальный поиск событий

- Регуляторное соответствие: пакеты для обеспечения регуляторного соответствия PCI DSS, ISO 27001/ ISO 27002, ITIL, COBIT, SOX и др.

- Database Security Manager. Активный мониторинг и обнаружение уязвимостей баз данных

Возможности:

- Сбор событий с более чем 340 источников;

- Корреляция событий и оповещение в режиме реального времени;

- Моментальный поиск по данным за последние 90 дней;

- Хранение и поиск по данным за 10 лет;

- Преднастроенные отчёты и правила;

- Интеграция с внешними средами.

Подробнее с техническими характеристиками можно ознакомиться здесь.

McAfee NitroSecurity

В основе SIEM-системы от McAfee лежит решение Enterprise Security Manager, которое осуществляет сбор, корреляцию, оценку и распределение приоритетов событий безопасности. Являясь частью архитектуры Security Connected, решение McAfee Enterprise Security Manager тесно интегрировано с программным обеспечением McAfee ePolicy Orchestrator (McAfee ePO), решением McAfee Risk Advisor, и технологией Global Threat Intelligence, обеспечивая контекст, необходимый для автономного и гибкого управления угрозами безопасности.

Состав и возможности решения:

- McAfee Enterprise Security Manager.

- Технология McAfee Global Threat Intelligence for Enterprise Security Manager (ESM), предназначенная для работы с «большими данными в сфере безопасности», позволяет использовать результаты работы McAfee Labs непосредственно для мониторинга безопасности.

- McAfee Enterprise Log Manager автоматизирует управление всеми типами журналов и их анализ, включая журналы событий Windows, журналы баз данных, журналы приложений и системные журналы (Syslogs).

- McAfee Advanced Correlation Engine выполняет мониторинг данных в режиме реального времени, позволяя одновременно использовать системы корреляции событий как основанные на правилах, так и не использующие правил с целью обнаружения рисков и угроз до их возникновения.

- McAfee Application Data Monitor выполняет дешифрование полного сеанса приложения до Уровня 7, обеспечивая комплексный анализ всей информации — от используемых протоколов и целостности сеанса до непосредственного содержимого приложения, такого как текст электронного письма или вложений к нему.

- McAfee Database Event Monitor for SIEM обеспечивает детальную регистрацию в журнале безопасности транзакций в базах данных.

- McAfee Event Receiver собирает данные событий и журналов сторонних поставщиков.

Подробнее с техническими характеристиками можно ознакомиться здесь.

Symantec Security Information Manager (SSIM)

Система автоматизации выявления и реагирования на инциденты информационной безопасности контроля перемещения конфиденциальной информации, построенная на базе решения Symantec SIM состоит из следующих компонентов:

- Сервер Symantec SIM;

- Объекты наблюдения;

- Коллекторы;

- Агенты;

- Symantec Global Intelligence Network.

Symantec Global Intelligence Network – глобальная сеть, использующая ловушки для обнаружения злонамеренной активности. Большое внимание уделяется анализу нетрадиционной активности по различным портам/протоколам. Исследуются приложения, использующие эти порты/протоколы, проверяется, не появлялись ли новые уязвимости в этих приложениях, анализируется вероятность использования приложений в злонамеренных целях. Также создается статистика наиболее атакующих и атакуемых систем. Вся эта информация перерабатывается в правила и используется в Symantec SIM при анализе и корреляции событий.

Особенности системы:

- Централизованный сбор, хранение, анализ журналов безопасности

- Обнаружение инцидентов в режиме реального времени

- Определение приоритетов инцидентов

- Автоматизация контроля над процессом исправления инцидентов

- Создание отчетов о соблюдении нормативных требований и аудите

Подробнее с техническими характеристиками можно ознакомиться здесь.

RSA Security Analytics

RSA Security Analytics представляет собой платформу безопасности новой формации, которая обеспечивает анализ всего сетевого трафика и журналов событий организации.

Особенности системы:

- Уникальная инфраструктура сбора, хранения и анализа сетевого трафика и журналов событий, позволяющая со значительно более высокой скоростью обрабатывать данные организации любых масштабов;

- Линейная масштабируемость как по объемам собираемых данных, так и по скорости их обработки;

- Высокопроизводительная система корреляции событий, позволяющая анализировать огромные потоки событий;

- Реконструкция сетевых сессий и анализ их содержимого;

- Возможность анализа и реконструкции сетевых сессий для произвольных TCP/IP протоколов;

- Унифицированное представление для сетевых сессий и данных журналов событий;

- Новые подходы к расследованиям и анализу больших объемов разнородных данных, позволяющие отсеивать малозначимую информацию, быстро обнаруживать подозрительную активность и восстанавливать содержимое подозрительной активности;

- Возможность анализа на вредоносность всех исполняемых файлов, поступающих в сеть организации несигнатурными методами;

- Использование при анализе данных бизнес – контекста, учитывающего ценность информационных активов организации;

- сопоставление в реальном времени данных, собираемых в инфраструктуре с наиболее свежими данными об угрозах - как сторонними и так собственными.

Подробнее с техническими характеристиками можно ознакомиться здесь.

Splunk

Splunk Enterprise -- это ведущая на рынке платформа для операционной аналитики. Способна осуществлять мониторинг и анализ всех действий, от посещений веб-сайтов и транзакций до сетевых операций и зарегистрированных вызовов.

Особенности системы:

- Сбор данных из удалённых источников с помощью модуля Splunk Forwarder

- Корреляция сложных событий, охватывающих множество разнородных источников данных в среде.

- Масштабирование для сбора и индексации сотен терабайтов данных в день

- Возможность комбинирования данных из традиционных реляционных БД и Hadoop для последующего анализа.

- Ролевая модель доступа к данным.

- Возможность создавать собственные приложения. Можно создавать панели (dashboard'ы), из которых формировать свое собственное Splunk-приложение. У Splunk есть магазин приложений (хотя большинство из них бесплатны), где есть море уже готовых конфигураций для анализа популярных систем, например, UNIX syslog, логи Apache, Microsoft Exchange и т.д.

Подробнее с техническими характеристиками можно ознакомиться здесь.

КОМРАД от «НПО «Эшелон»

SIEM-система, разработка российской компании ЗАО «НПО «Эшелон». Предназначена для оперативного оповещения и реагирования на внутренние и внешние угрозы безопасности автоматизированных систем, а также контроля выполнения требований по безопасности информации.

Особенности системы:

- Система сертифицирована МО РФ (сертификат №2315).

- Централизованный сбор и анализ данных журналов событий систем защиты информации, автоматизированных рабочих мест, серверов и сетевого оборудования;

- Удаленный контроль параметров конфигурации и работы отслеживаемых объектов;

- Оперативное оповещение и реагирование на внутренние и внешние угрозы безопасности автоматизированной системы;

- Контроль выполнения заданных требований по безопасности информации, сбор статистики и построение отчетов по защищенности;

- Возможность масштабирования решения и создания системы мониторинга информационной безопасности произвольного масштаба;

- Поддержка технологии взаимодействия с источниками событий: Syslog, Syslog-ng, SNMPv2, SNMPv3, Opsec, HTTP, SQL, ODBC, WMI, FTP, SFTP, сокеты Unix/Linux, plain log, SSH, Rsync, Samba(NetBIOS), NFS, SDEE, RDEP, OPSEC, CPMI;

- Интеграция со следующими отечественными защищенными платформами и системами защиты информации: ОС МСВС, ОС Astra Linux, Сканер-ВС, МЭ и СОВ Рубикон, Xspider.

Подробнее о преимуществах и технических характеристиках системы можно ознакомиться здесь.

LogRhythm

LogRhythm является комплексным решением SIEM 2.0 и считается лучшей системой по управлению событиями безопасности и соответствие требованиям стандартов. Продвинутое управление журналами и SIEM 2.0 обеспечивает соответствие с множеством стандартов, таких как: PСI DSS, ISO 27001, NERK CIP, GLBA, FISMA, HPAA, SOX GPG 13.

OSSIM

Open Source Security Information Management (OSSIM) является бесплатной SIEM-системой. Проект развивается с 1996 года. Имеется коммерческий вариант под названием AlienVault Unified Security Management.

Особенности системы:

- Бесплатна

- Встроенные правила корреляции (более 1600)

- Доступно более 150 отчётов

- Соответствие PCI, HIPAA, SOXGPG13

Выводы

SIEM — это система не только для ИБ. Ошибки и сбои в операционных системах, сетевом оборудовании, ПО — информацию обо всем об этом сотрудники IТ-отдела могут почерпнуть в SIEM. IТ-отделу также хочется узнавать о возникающих инцидентах не по звонку пользователей, а заранее (тем более, что — как и инциденты ИБ — IТ-инциденты можно предотвратить).

SIEM — весьма непростое решение для процесса управления журналами, к тому же достаточно дорогостоящее для внедрения в малом и среднем бизнесе. Для его эксплуатации вам необходимо иметь как минимум одного квалифицированного сотрудника, который будет обеспечивать контроль непрерывности сбора событий, управлять правилами корреляции, корректировать и обновлять их с появлением новых угроз и в соответствии с изменениями в инфраструктуре. Установка SIEM в качестве «черного ящика» с активацией всех предустановленных правил корреляции без надлежащего контроля и управления приведет к растрате бюджета.

Однако при успешном внедрении вы получите:

- корреляцию и оценку влияния IТ- и ИБ-событий и процессов на бизнес;

- SOC с анализом ситуации в инфраструктуре в режиме реального времени;

- автоматизацию процессов обнаружения угроз и аномалий;

- автоматизацию процессов регистрации и контроля инцидентов;

- аудит политик и стандартов соответствия, контроль и отчетность;

- задокументированное корректное реагирование на возникающие угрозы ИБ и ИТ в режиме реального времени с приоритизацией в зависимости от влияния угроз на бизнес-процессы;

- возможность расследования инцидентов и аномалий, в том числе произошедших давно;

- доказательную базу для судебных разбирательств;

- отчетность и показатели (KPI, ROI, управление событиями, управление уязвимостями).

Мировой рынок SIEM за последние годы сильно консолидировался, на нем появились группа признанных лидеров, а также около десяти догоняющих их или нишевых игроков. В России представлены практически все лидирующие производителей SIEM-систем. Появилась и первая отечественная разработка - КОМРАД от «НПО «Эшелон». Поэтому потенциальный заказчик в России без особо труда сможет выбрать оптимальную для себя SIEM-систему с нужным набором функций.