Российский рынок ИБ традиционно базируется в основном на заказах нефтегазового, финансового и государственного секторов. Именно эти отрасли стали площадками для тестирования и развития многих классов продуктов, и сейчас из этих секторов начали приходить продукты класса Security GRC (от английского Governance, Risk, Compliance).

2.1. Модели использования по функциональному назначению

2.1.1. Модель использования Compliance

2.1.2. Модель использования Cybersecurity

2.1.3. Модель использования Security Intelligence

2.2. Модели использования по нефункциональным критериям

2.2.1. Модель использования «Сервис»

2.2.2. Модель использования «Платформа»

2.2.3. Модель использования «Решение»

Введение

Security GRC (SGRC) вполне может быть уникально российским изобретением — внутри «большого» класса GRC Gartner выделил сперва 2, а потом 6 — но так и не выделил собственно Security GRC. А между тем команды информационной безопасности корпораций и предприятий в силу многих причин часто испытывают необходимость в разумном и основанном на данных управлении ИБ.

В российских организациях SGRC часто является одним из первых промышленных средств автоматизации и измерения процессов ИБ, органически накапливая знания (исподволь становясь базой знаний по безопасности организации), и сразу же помогает «просчитать» безопасность — благо, конкуренция в виде специализированных Security BI присутствует уж совсем в небольшом числе организаций. Существующие в организациях решения смежных классов (ITSM, CMDB, BPMS) обычно управляются и развиваются ИТ, что делает их менее гибкими и приспособленными для задач ИБ.

Модели использования SGRC

Первопричиной создания и появления SGRC в российских организациях в подавляющем большинстве случаев становится задача соответствия нормативным требованиям (compliance). Однако со временем появился целый набор моделей использования продуктов SGRC.

Модели использования по функциональному назначению

Прежде чем приступать к описанию модели, представим простую дихотомию моделей использования. В данном обзоре они делятся на функциональные и нефункциональные (технические). Функциональные модели использования (например, Сompliance) закрывают определенную «вертикальную» потребность организации (крупную задачу), нефункциональные же закрывают ряд потребностей, фокусируясь на способности развиваться в будущем либо показывать ценность уже сейчас.

Модель использования Compliance

Самый важный для рынка SGRC драйвер — соответствие требованиям отраслевых регуляторов (compliance). Особенно сильное влияние он оказывает в банковской и газовой отраслях. Каждая из них сформировала спрос и де-факто профинансировала создание не одного SGRC-решения.

Двигателем роста Security GRC в банковской отрасли был Центральный Банк России, последовательно вводивший различные требования по ИБ — комплекс стандартов СТО БР ИББС, требования по самооценке и аудиту как развитие комплекса СТО БР ИББС, требования по ИБ национальной платежной системы (НПС), требования по отчетности по инцидентам ИБ в рамках НПС. Каждое из требований повышало нагрузку на штаты служб ИБ и увеличивало сложность соответствия. Поэтому появился целый выводок систем различной мощности, основной задачей которых было облегчить формирование отчетности в ЦБ. Часть из них выжила, развивалась и сейчас успешно конкурирует на рынке.

Двигателем роста Security GRC в газовой отрасли была Администрация ПАО «Газпром», разработавшая и проверяющая соответствие собственному комплексу стандартов по ИБ. Газовая отрасль консервативна и практична, и если уж комплекс стандартов был утвержден — он должен быть внедрен, а дочерние общества должны быть проверены на соответствие ему (к слову, газовики начали вводить свой комплекс стандартов по ИБ раньше банкиров).

Сперва газовики обратились к более зрелым на тот момент западным решениям, но на волне импортозамещения стали использовать и отечественные, которые на сегодняшний день практически вытеснили западные.

Модель использования Cybersecurity

Развивающаяся тематика SOC обратила на себя внимание и игроков рынка SGRC. Многие из них продвигают в первую очередь функциональность по управлению инцидентами ИБ. Такая стратегия понятна — compliance-потребности многих организаций уже закрыты, а тематика SOC позволяет обосновать проекты на десятки и сотни миллионов рублей.

Игроки, ставящие на тематику управления инцидентами ИБ, развивают интеграцию с SIEM и другими средствами защиты и мониторинга, становясь «поверх» SIEM-систем с их традиционно слабыми средствами обеспечения совместной работы и аналитикой.

С точки зрения индустриального спроса драйвером выступает банковский сектор, который после целевых атак последних лет задумался о необходимости не просто учитывать инциденты, но своевременно и правильно на них реагировать.

Модель использования Security Intelligence

Перечень функциональных моделей использования завершает модель разумного управления рисками (Security Intelligence). Учитывая увеличивающийся в разы поток информации и постоянное разрастание ИТ-ландшафта, человек уже физически не может корректно идентифицировать, оценивать и согласовывать риски в сфере информационной безопасности организации, на что и ориентируется такой класс игроков.

Впрочем, это скорее редкая модель использования, так как она адекватна при условии, что вся организация живет в модели разумного управления, понимает, что такое риски, и в целом «идет в ногу».

Вместе с тем именно эта модель наиболее перспективна, так как позволяет оптимизировать управление программой ИБ организации в целом, что поможет как снизить ущерб от инцидентов ИБ (модель Cybersecurity), так и обеспечить соответствие требованиям заинтересованных сторон (модель Compliance).

Модели использования по нефункциональным критериям

Модель использования «Сервис»

В это время государственный сектор нуждался в гораздо более простом, чем Security GRC, продукте — системах автоматизации соответствия требованиям по персональным данным (ФЗ-152). Большая часть государственного сектора — это тысячи поликлиник, центров оказания госуслуг и администраций небольших поселений, которые просто не делали ничего больше, кроме обеспечения соответствия требованиям по персональным данным — поскольку не имели финансовой возможности.

Равно как и не имели возможности платить много за систему автоматизации, поэтому выросшие на этой потребности решения — в первую очередь облачные, что позволило снизить соответствующие затраты средней государственной организации на порядок.

Обратной стороной дешевизны и простоты стал гораздо меньший уровень гибкости — и концепция, и сам продукт меняются очень сложно, ведь вся бизнес-модель таких продуктов построена на одноразовой разработке с последующей продажей типовой конфигурации.

Модель использования «Платформа»

Противоположная «Сервису» модель «Платформа» функционирует ровно наоборот: на ней возможно реализовать автоматизацию и контроль любых корпоративных процессов, но все это придется делать чуть ли не с нуля.

Платформы обладают богатым набором различных конструкторов отчетов, интерфейсов, бизнес-процессов и тому подобного — в итоге участие программистов не нужно, и заказчики могут сами автоматизировать, что хотят, без участия вендора или интегратора, при этом не опасаясь будущих проблем совместимости архитектуры решения с новыми релизами.

Клиенты «Платформы» — крупнейшие организации, которым ввиду своего масштаба сложно понять, что им будет нужно завтра, поэтому они защищают инвестиции, выбирая наиболее гибкий вариант из всех возможных.

Модель использования «Решение»

Модель «Решение» идеологически находится посредине между «Сервисом» и «Платформой» — существует много возможностей по настройке решения, но для кардинальных изменений (например, форм отчетов и интерфейсов, новых рабочих процессов) часто приходится привлекать программистов.

И «Платформа», и «Решение» принципиально дороже, чем «Сервис» — так как содержат больше функциональности, более гибки и рассчитаны на более индивидуальный подход к клиенту.

Игроки рынка

Security Vision

Security Vision — российский SGRC-продукт, развивающийся с 2007 года, имеющий диверсифицированный портфель клиентов. Среди его публичных клиентов — «Сбербанк», Группа ВТБ (ВТБ24, «Мультикарта»), «Ростех», «Росэнергобанк», «Русгидро», «Газпром-Медиа», Правительство Московской области. Из менее публичных — ФСО России, ГУП «Специальное предприятие при Правительстве Москвы», Совет Федерации и Госдума, под нужды которых компания строит свой собственный Центр реагирования.

Security Vision поднимает уровень российских SGRC, делая качественные шаги к автоматизации безопасности:

- если это инцидент-менеджмент, то в Security Vision это полноценный Ticketing workflow с редактором процессов, обеспечивающий работу с любой сущностью «заявки»;

- если это визуализация, то это визуализация интерактивная, в 3D;

- если реагирование, то автоматическое в соответствии с runbook/playbook/use case;

- если сбор, расчет и контроль показателей безопасности — то с BI-инструментом и управлением знаниями.

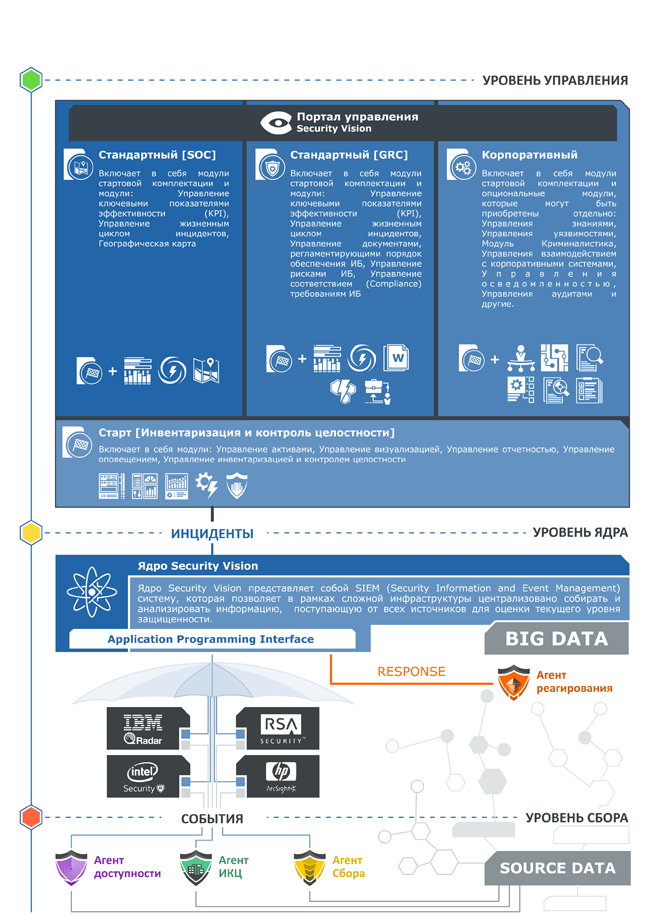

В отличие от остальных игроков, решение Security Vision включает в себя SIEM и несколько видов агентов на конечных точках (сбора, инвентаризации, доступности, реагирования и др.) и обладает в принципе наиболее сложной и разветвленной архитектурой среди всех российских игроков рынка SGRC.

Security Vision — это платформа SGRC, имеющая более 20 различных модулей и SIEM, специализированный под задачи SGRC. Из-за закрытости части внедрений публичная информация о нем сильно ограничена. Security Vision успешно сотрудничает с другими игроками рынка и решениями, в частности заключив технологические партнерства с IBM, Group-IB, Kaspersky Lab, S-terra и др., что в долгосрочной перспективе выгодно для клиентов с «зоопарком» средств защиты.

Рисунок 1. Структура Security Vision

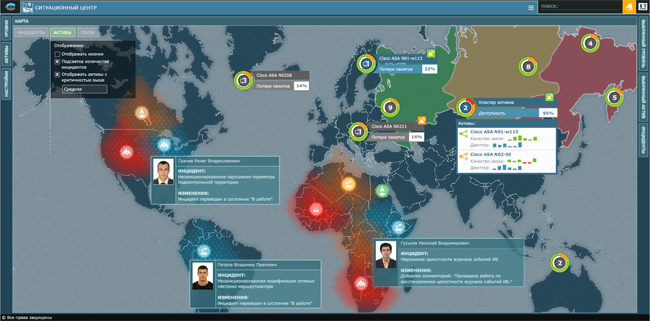

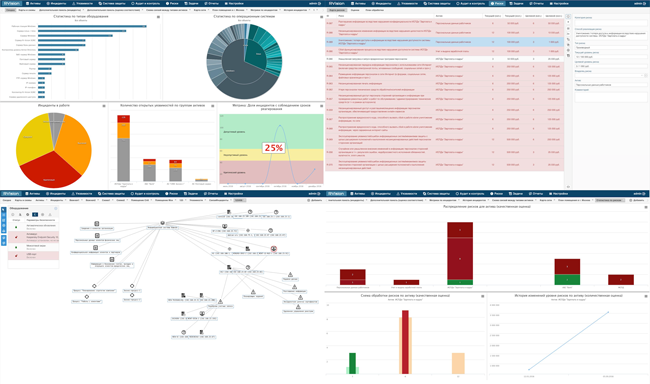

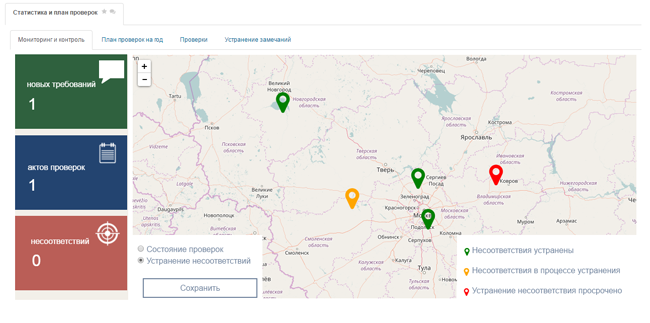

Рисунки 2-3. Вывод информации о состоянии системы ИБ предприятия в Security Vision

Сильные стороны:

- Ядро — в отличие от остальных игроков, Security Vision изначально строился «вокруг» SIEM и тесно с ним интегрирован, что позволяет получить максимально интегрированный стек процессов ИБ из коробки. SIEM Security Vision имеет специализированное назначение или интегрируется с известными международными SIEM-системами.

- Визуализация и отчетность — Security Vision всегда много внимания уделял этому аспекту, в том числе одним из первых реализовал полноценную карту инцидентов ИБ («геоинформационную подсистему», есть проекция 3D), поэтому решение при визуализации ИБ-задач ближе всех по уровню подошло к промышленным специализированным BI-системам (например, QlikView).

- Инцидент-менеджмент и Response LevelUP — полноценный Ticketing workflow с редактором процессов, обеспечивающий работу с любой сущностью «заявки». В дополнение к workflow сильным элементом является автоматическое реагирование в соответствии с runbook/playbook/use case, что дает возможность конкурировать с международными игроками (например, IBM Resilient).

- Высокая надежность — Security Vision несколько лет выполняет проекты федерального значения (крупнейший SOC в Восточной Европе, SOC госорганов), где важна живучесть самой системы Security Vision и ключевых элементов.

R-Vision SGRC

R-Vision развивался от решения базовых задач по проведению самооценки и аудита по стандарту СТО БР, Положению 382-П, организациями банковского сектора к автоматизации важной составляющей СУИБ — управлению рисками ИБ. R-Vision стал фактически стандартом рынка Security GRC для банковской и других отраслей, под требования и задачи которой он и сейчас во многом развивается. Среди публичных клиентов десятки банков (включая топ-10), структуры «Ростеха», ГБУ «Электронный регион» Ярославской области.

R-Vision сильно поддался влиянию смежного рынка SOC, выделив направление по управлению инцидентами в отдельный продукт — Incident Response Platform, целью которого является автоматизация деятельности Центра реагирования на инциденты ИБ. В направлении реагирования на инциденты R-Vision сейчас и развивается, сместив фокус с задач по управлению рисками и соответствием.

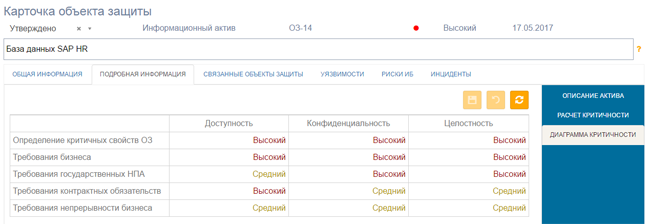

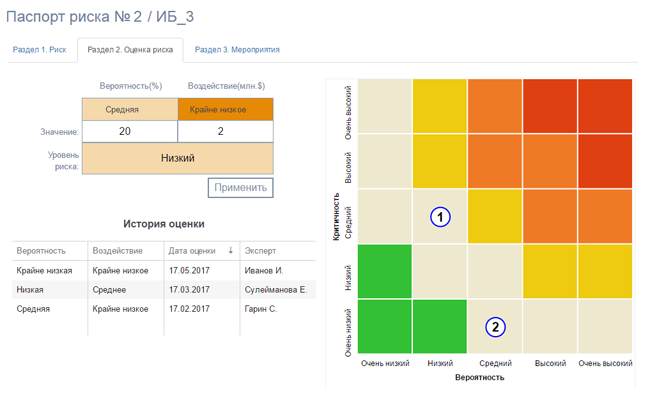

Рисунок 4. Функциональность R-Vision SGRC

Рисунок 5. Вывод информации о состояния системы ИБ предприятия в R-Vision SGRC

Сильные стороны:

- Контент —R-Vision наработал самую масштабную на рынке SGRC базу контента — стандартов и контролей ИБ различных индустрий.

- Интеграция — R-Vision инвестировал миллионы в интеграцию с самыми разными средствами защиты информации: некоторые консоли управления от вендоров интегрируемых систем отображают меньше информации, чем R-Vision.

- Специализация — нарастающий крен R-Vision в сторону управления инцидентами формирует его повышенную конкурентоспособность в этой сфере.

- Коробка — R-Vision делает коробочное решение, «упаковывая» все пожелания заказчиков в универсальный функционал, выпускает ежемесячные обновления продукта, которые доступны всем подписчикам, и одним из первых реагирует на изменения в нормативной базе РФ (включая ЦБ РФ), обновляя базу контента и добавляя функциональность для банков.

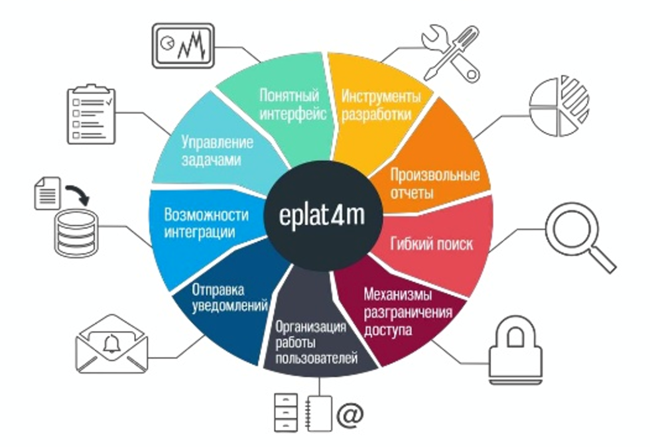

ePlat4m Security GRC

Относительно новый производитель ePlat4m ориентируется в первую очередь на нефтегазовую отрасль и крупные организации. Производитель имеет платформенный подход к SGRC, разделяя подсистемы платформы и приложения, которые уже автоматизируют те или иные задачи службы ИБ.

В отличие от ранее упомянутых конкурентов, вендор не имеет крена в те или иные функциональные области ИБ (например, в управление инцидентами), предпочитая всесторонне развивать решение. В будущем вендор планирует максимально облегчить процесс самостоятельной разработки (настройки) приложений интеграторами и клиентами, стремясь сфокусироваться на поддержке платформы и наполнении ее различным контентом.

Рисунок 6. Диаграмма возможностей ePlat4m

Рисунки 7-8. Вывод информации о состоянии системы ИБ предприятия в ePlat4m

Сильные стороны:

- Гибкость — платформенный подход позволяет службе ИБ заказать разработку или сделать самостоятельно любое необходимое приложение под свои задачи, не теряя при этом накопленные в SGRC знания и не ожидая приоритизации запроса на доработку в роадмапе вендора.

- Скорость развития — отсутствие необходимости согласования с вендором изменений в приложениях и контрактования услуг поддержки или доработки позволяет службам ИБ разрабатывать (настраивать) приложения в стиле agile под срочные задачи.

- Функциональность — вендор заявляет большое количество готовых приложений, в том числе такие экзотические для рынка, как «работа с третьими сторонами» (third party risk management) и востребованная сейчас оценка знаний пользователей по ИБ.

- Затраты — технические подразделения ePlat4m находятся преимущественно в Екатеринбурге и Санкт-Петербурге, что позволяет надеяться на меньшую себестоимость и соответственно меньшую стоимость итогового продукта и профессиональных услуг.

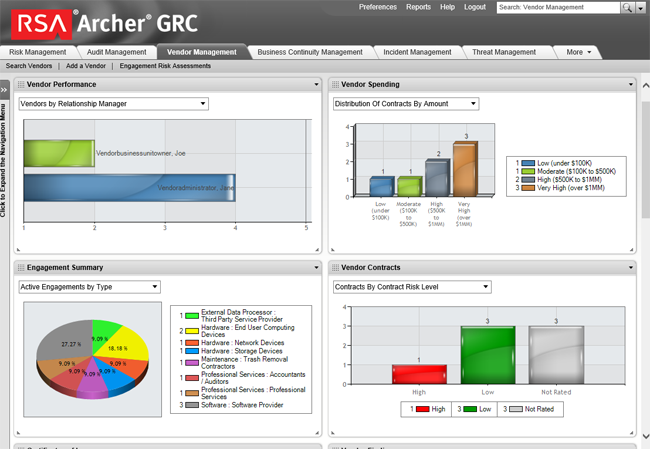

RSA Archer GRC

Одно из первых GRC-решений в мире — RSA Archer — представлено в России в том числе проектами на рынке Security GRC. Как и предыдущий игрок, Archer изначально ориентирован на нефтегазовую отрасль, но в принципе способен решить какие угодно задачи любого масштаба и любого игрока.

Зрелость и набор функциональности решения RSA не имеет себе равных среди представленных на рынке SGRC в стране, однако локальные списки контролей (ФЗ-152, СТО БР ИББС, приказы ФСТЭК России) придется заводить самостоятельно — контентная база не заточена под Россию.

Рисунок 9. Структура решения RSA Archer

Рисунок 10. Вывод информации о состоянии системы ИБ предприятия в RSA Archer

Сильные стороны:

- Гибкость — платформенный подход позволяет службе ИБ заказать разработку или сделать самостоятельно любое необходимое приложение под свои задачи, не теряя при этом накопленные в SGRC знания и не ожидая приоритизации запроса на доработку в роадмапе вендора.

- Скорость развития — отсутствие необходимости согласования с вендором изменений в приложениях и контрактования услуг поддержки или доработки позволяет службам ИБ разрабатывать (настраивать) приложения в стиле agile под срочные задачи.

- Бренд — бренд Archer не вызывает вопросов у аудиторов, что критично для международных и глобальных компаний, которые могут проходить аудиты клиентов и регуляторов чуть ли не еженедельно.

- Масштаб — RSA Archer внедрен в десятках и сотнях организаций по всему миру, поэтому клиенты могут быть уверены в поддержке организаций любого масштаба.

Другие игроки

Среди других заслуживающих упоминания игроков стоит отдельно отметить Alfadoc и DocShell, которые ориентированы на поддержку соблюдения нормативных требований из облака. Вместе с этим у данной категории игроков практически нет крупных клиентов, что пока не позволяет им полноценно конкурировать на рынке SGRC.

Западные игроки (SAS, SAP, Acuity, Thompson Reuters) не могут быть отнесены к игрокам российского рынка SGRC, поскольку не имеют поддержки на русском языке или не имеют проектов SGRC (в отличие от обычных GRC-проектов).

Выводы

Будущее рынка SGRC не определено. В зависимости от динамики экономики и законодательства он может быть поглощен рынком SIEM, может расщепиться на непересекающиеся сегменты систем автоматизации управления инцидентами и соответствия, а может и взлететь, став стандартной «операционной системой» службы ИБ. В любом случае уже сейчас каждое предприятие может оптимизировать свою систему ИБ, обратившись к рынку Security GRС и выбрав систему под свои задачи.

При выборе системы важно оценивать не только функциональность, надежность и масштабируемость системы, но и соответствие роадмапа производителя стратегии (виденью) ИБ организации, степень кастомизируемости решения (тем важнее, чем больше организация и разнообразнее виды ее деятельности), профильность GRC-направления для производителя, финансовую устойчивость производителя и его якорных клиентов. Ведь все «старые» службы ИБ помнят несчастливую судьбу заброшенного Digital-Security-продукта Digital Security Office 2006.

Производителям рынка SGRC желательно уделять больше внимания развитию партнерских сетей. Ведь пока SGRC остается нишевым продуктом, вплоть до того, что крупнейшие интеграторы в ответ на запросы отвечают прессе: «Мы не занимаемся серьезно Security GRC», хотя их возможности по продвижению позволяют рассчитывать на дополнительные контракты объемом в десятки миллионов рублей в год от каждого.

Интеграторам и консультантам стоит обратить внимание на рынок Security GRC в первую очередь из-за его побочного эффекта — работа по тематике SGRC дает возможность посмотреть на всю систему ИБ клиента сверху (т. н. helicopter view) и перейти от тактической точечной работы («а не пропилотировать ли нам новый NGFW?») к совместному очерчиванию контуров и архитектуры системы ИБ клиента — плодотворной долгосрочной работе на годы вперед.

Мы опубликовали глубокое исследование российских SGRC, проведя помодульное функциональное сравнение их возможностей.