Существует несколько признаков, использующихся для деления DLP-систем на группы. Но, чаще всего, используется один из них – сетевая архитектура. Согласно нему все DLP-решения могут быть разделены на две большие категории: шлюзовые и хостовые. Что это значит? Какой вариант лучше и почему? Сегодня мы ответим на эти и многие другие вопросы.

4. Современные тенденции или универсализация DLP-систем

Введение

Современные DLP-системы обладают огромным количеством параметров и характеристик, которые обязательно необходимо учитывать при выборе решения для организации защиты конфиденциальной информации от утечек. Но самым, пожалуй, важным из них является используемая сетевая архитектура. Согласно этому параметру продукты рассматриваемого класса подразделяются на две большие группы: шлюзовые и хостовые.

В первых используется единый сервер, на который направляется весь исходящий сетевой трафик корпоративной информационной системы. Этот шлюз занимается его обработкой в целях выявления возможных утечек конфиденциальных данных.

Второй вариант основан на использовании специальных программ – агентов, которые устанавливаются на конечных узлах сети – рабочих станциях, серверах приложений и пр.

У каждого из этих подходов были свои приверженцы. Так, например, одна из наиболее известных российских DLP-систем – "Дозор Джет" начинала свой жизненный цикл именно как шлюзовое решение. Это же можно сказать и о многих других популярных в нашей стране решениях: InfoWatch Traffic Monitor, Websense Data Security, McAfee Data Loss Prevention и FalconGaze SecureTower.

И очень долгое время, практически до 2012 года, в ней использовался только такой подход. Другие известные отечественные DLP-системы, например, DeviceLock и Zlock, изначально позиционировались исключительно как хостовые решения.

Долгое время хостовые и шлюзовые DLP-системы развивались параллельно, никак не пересекаясь друг с другом. При этом они предназначались для защиты от разных типов угроз: шлюзовые применялись для контроля сетевого трафика, а хостовые – для мониторинга локальных устройств, которые могут использоваться для переноса информации. Таким образом, для полноценной защиты корпоративной сети необходимо было совместное использование двух решений.

Однако, в последнее время, ситуация на рынке DLP-систем достаточно сильно изменилась. И, поэтому, сегодня мы подробно поговорим о том, что же такое современная шлюзовая и хостовая DLP-система, а также рассмотрим какие у них есть достоинства и недостатки.

Шлюзовые DLP-системы

Как мы уже говорили, шлюзовые DLP-системы основаны на использовании шлюзов – централизованных серверов обработки пересылаемого на них сетевого трафика. Область использования таких решений ограничена самим принципом их работы Иными словами, шлюзовые системы позволяют защищаться лишь от утечек информации через протоколы, используемые в традиционных интернет-сервисах: HTTP, FTP, POP3, SMTP и пр. При этом контролировать происходящее на конечных точках корпоративной сети с их помощью невозможно.

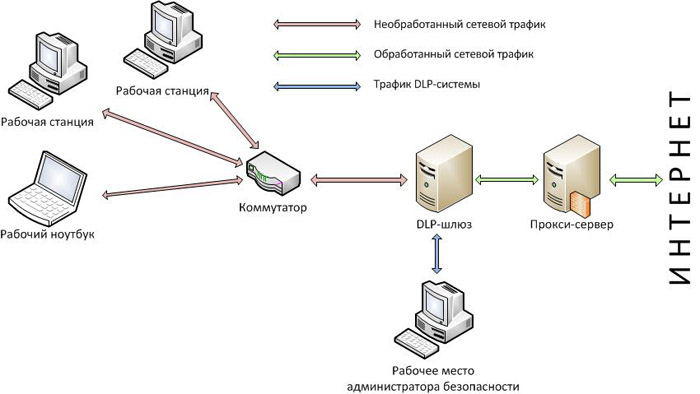

Описанный выше подход обладает целым рядом достоинств. Начать нужно с легкости ввода в эксплуатацию, обслуживания и управления. Шлюз обычно разворачивается на отдельном сервере или обычном ПК (в небольших сетях), который может устанавливаться между рабочими станциями корпоративной сети и прокси-сервером. В этом случае весь сетевой трафик сначала поступает в DLP-систему, которая может либо пропустить, либо заблокировать его. Пропущенные пакеты передаются на прокси-сервер и дальше в Интернет. Таким образом, от ИТ-персонала требуется только настроить DLP-продукт и перенаправить трафик с рабочих станций на него.

Функциональная схема шлюзового решения, работающего в режиме блокирования, представлена на рисунке 1.

Рисунок 1: Функциональная схема шлюзового решения, работающего в режиме блокирования

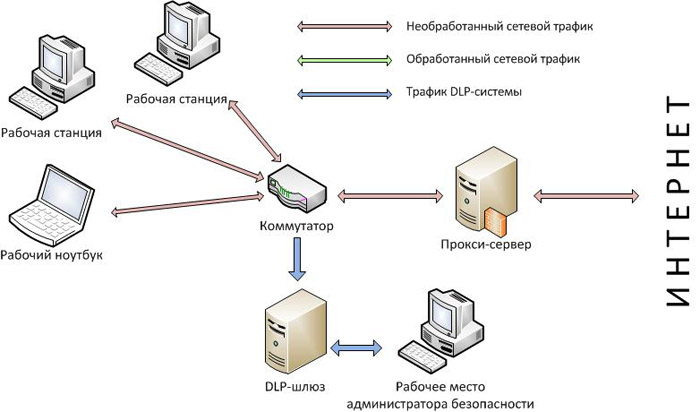

Существует и другой вариант внедрения шлюзовой DLP-системы. Согласно нему она обрабатывает не прямой, а дублированный трафик. При этом система защиты может работать только в режиме мониторинга. В нем подозрительный трафик не блокируется, а сохраняется в журнале для последующего его анализа сотрудниками отдела информационной безопасности. В этом случае процесс внедрения оказывается еще проще. Нужно лишь настроить DLP-систему и направить на него трафик, например, с помощью управляемого коммутатора с портом дублирования.

Функциональная схема шлюзового решения, работающего в режиме мониторинга, представлена на рисунке 2.

Рисунок2: Функциональная схема шлюзового решения, работающего в режиме мониторинга

Казалось бы, первая схема, которая позволяет не только выявлять, но и предотвращать утечки конфиденциальной информации, однозначно лучше. Однако, на самом деле, ее применяют относительно редко. Проблема заключается в существенном снижении канала связи, для контроля которого используется DLP-система. Здесь возникает два риска. Во-первых, это возможность ложного срабатывания, когда блокируется легально передаваемые данные. Во-вторых, риск отказа самой DLP-системы (а это случается, особенно при высоких нагрузках), при котором будет перекрыт весь канал. Таким образом, первая схема может повлиять на непрерывность бизнес-процессов компании. И, поэтому, ее используют реже простого мониторинга сетевого трафика и почти никогда не применяют в крупных организациях.

Использование в шлюзовой DLP-системе лишь одного компьютера заметно облегчает ее обслуживание. Все правила обработки трафика и используемые политики применяются один раз, после чего сразу начинают действовать для всех сотрудников организации.

Другим преимуществом шлюзовых DLP-систем является высокая степень защищенности от несанкционированного вмешательства в ее работу со стороны пользователей корпоративной сети – отключения, изменения политик безопасности и пр. Работая на отдельном сервере, она недоступна никому, кроме обслуживающего персонала и сотрудников отдела информационной безопасности.

Недостатки шлюзовых DLP-систем. Помимо ограниченной области применения к ним относится проблематичность контроля некоторых видов сетевого трафика. Особенно большие сложности возникают с зашифрованными сетевыми пакетами, передаваемыми по протоколам семейства SSL. Также можно отметить невозможность перехвата трафика системы Skype (в ней также используется шифрование трафика), которая в последнее набирает популярность в нашей стране.

Хостовые DLP-системы

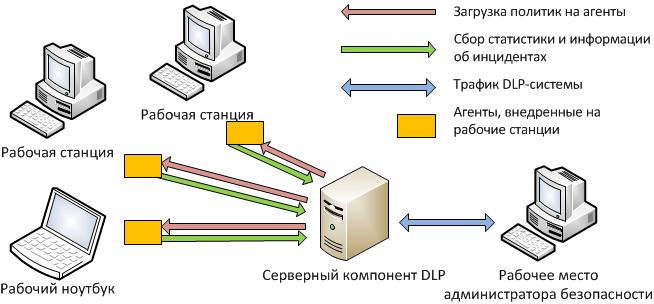

Хостовые DLP-системы основаны на использовании специальных агентов, которые инсталлируются на конечных точках корпоративной сети. Эти программы играют сразу две роли. С одной стороны они контролируют деятельность пользователей компьютеров, не позволяя им выходить за рамки установленной политики безопасности (например, запрещая копировать любые файлы на "флешки"). А, с другой, регистрируют все действия операторов и передают их в централизованное хранилище, позволяя сотрудникам отдела информационной безопасности получить полную картину происходящего. Использование программ-агентов ограничивает сферу применения хостовых DLP-систем: они способны видеть лишь локальные или сетевые устройства, подключенные непосредственно к тем компьютерам, на которых они работают.

Функциональная схема хостового DLP-решения представлена на рисунке 3.

Рисунок 3: Функциональная схема хостового DLP-решения

К достоинствам хостовых DLP-систем относятся широкие возможности по контролю пользователей. Работая непосредственно на конечных станциях корпоративной сети, они могут не только контролировать «несетевые» каналы утечки конфиденциальной информации, но и выполнять целый набор других функций. Некоторые разработчики DLP-систем используют эту возможность, например, для выявления случаев нецелевого использования компьютеров работниками.

Основным недостатком хостовых DLP-систем является более сложный процесс внедрения в эксплуатацию и последующее администрирование. При их развертывании необходимо не только установить и настроить серверный компонент, но и инсталлировать программу-агента на каждый компьютер корпоративной сети. Конечно, обходить каждый ПК и вручную запускать на нем дистрибутив не придется. Разработчики DLP-систем предлагают способы автоматизированной установки агентов. Чаще всего используются возможности серверного компонента или групповые политики Windows.

Все вышесказанное справедливо и для администрирования системы защиты. Для работы агенты используют политики, загруженные непосредственно на локальные компьютеры, на которых они установлены. Таким образом, при любом изменении правил безопасности администратору необходимо обеспечить их распространение на все конечные станции сети. Осуществляется это обычно опять же с помощью серверного компонента или групповых политик Windows.

Также можно отметить меньшую защищенность хостовых DLP-систем от несанкционированного вмешательства в их работу со стороны пользователей сети. Работая на компьютере, к которому сотрудник организации имеет непосредственный доступ (а зачастую еще и права локального администратора), программа-агент потенциально может быть выгружена из памяти. В этом случае ПК выпадает из сферы контроля DLP-системы. Естественно, разработчики стараются защитить свои продукты от подобного вмешательства. Для этого используются разные инструменты мониторинга загрузки и непрерывности работы всех установленных агентов с отправкой уведомлений администраторам безопасности при возникновении потенциально опасной ситуации. Тем не менее, полностью исключить риск вмешательства все равно нельзя.

Современные тенденции или универсализация DLP-системы

В последнее время наблюдается стойкая тенденция к универсализации DLP-систем. На рынке уже не осталось или почти совсем не осталось решений, которые можно было бы назвать сугубо хостовыми или шлюзовыми. Даже те разработчики, которые долгое время развивали лишь какое-то одно направление, добавляют к своим решениям модули другого типа. Так, например, в три года назад в дополнении к сугубо хостовому решению Zlock компания Zecurion (бывшая SecurIT) выпустила продукт сетевого контроля Zgate. Оба они управляются из единой консоли управления (равно как и другие продукты Zecurion – это одна из "фишек" данного производителя). Не отстали от своих конкурентов и DeviceLock, которые дополнили свое решение модулем сетевого контроля.

Одними из последних шаги в сторону универсализации сделали производители DLP-решения "Дозор Джет". Это одна из лидирующих на нашем рынке систем, которая до недавнего времени была исключительно сетевой. Но и она в последней своей версии обзавелась программой-агентом.

Причины перехода к универсализации DLP-решений две. Первая из них – разные области применения у систем разных типов. Как мы уже говорили, хостовые DLP-решения позволяют контролировать всевозможные локальные, а сетевые - интернет-каналы утечки конфиденциальной информации. Ну, а поскольку в подавляющем большинстве случаев организация нуждается в полной защите, то ей нужно и то, и другое. Продавая же только "чистые" DLP-системы определенного типа, разработчики самостоятельно ограничивают свой рынок и, как следствие этого, недополучают прибыль. Ведь обычно компании стараются приобретать родственные системы защиты у одного производителя и, желательно, с единым управлением, поскольку это облегчает и удешевляет процесс обслуживания. Таким образом, универсализация позволяет разработчикам увеличить объемы продаж своих продуктов.

Второй причиной универсализации являются некоторые технологические особенности и ограничения, которые не позволяют сугубо шлюзовым DLP-системам полностью контролировать все необходимые интернет-каналы. В качестве примера можно привести Skype. Этот инструмент общения в последнее время все активнее используется в бизнес-процессах, в некоторых случаях даже полностью (или почти полностью) вытесняя ICQ. Одним из ключевых особенностей Skype является передача трафика по закрытому протоколу в зашифрованном виде. В результате чисто шлюзовые DLP-системы не могут контролировать этот потенциально опасный канал – они просто не в состоянии расшифровать перехваченный сетевой трафик. В этом случае на помощь приходит программа-агент, установленная на клиентских компьютерах. Обладая обширными правами, она может играть роль "шпиона", перехватывая не только текст сообщений, но и голосовой трафик и передавая все это непосредственно в базу DLP-системы. Именно такой подход используется, например, в решении Falcongaze SecureTower, InfoWatch Traffic Monitor, а также в упомянутых ранее "Дозор Джет" и Zgate.

Таким образом, можно сделать очень простой вывод. Универсализация DLP-решений выгодна всем. Разработчики обретают дополнительный рынок и могут увеличить объемы продаж своих продуктов. Ну а конечные пользователи, то есть организации, нуждающиеся в защите от утечек конфиденциальной информации, получают более простые в развертывании и эксплуатации системы, которые могут контролировать действительно все потенциально опасные каналы передачи данных.

Выводы

Сегодня уже можно смело забыть о "чистых" DLP-системах, в которых используется только шлюзовой или хостовый подход. На сегодняшний день уже все наиболее популярные в России решения являются универсальными. Это выгодно всем. И разработчикам, которые получают возможность увеличить свой доход, и потребителям, которые получают более удобные и надежные системы защиты.

Впрочем, в некоторых случаях действительно можно ограничить систему защиты лишь одной какой-то частью. Так, например, это относится к изолированным сетям, не подключенным к Интернету. В них можно использовать только хостовое DLP-решение. Такое возможно и в том случае, если применение глобальной сети в организации сильно ограничено как административными мерами, так и техническими средствами. Поэтому радует, что разработчики позволяют приобретать хостовые и шлюзовые DLP-системы независимо друг от друга. Благо выпускаются они в виде дополнительных модулей, либо в виде отдельных продуктов с единым управлением.