В статье рассказывается о современных тенденциях в организации распределённых атак типа «отказ в обслуживании» (DDoS-атак), а также рассмотрены возможности программно-аппаратного комплекса Radware Attack Mitigation System (AMS) по защите от них. Статья написана на основе материалов компании Radware.

2. Современные тенденции в организации DDoS-атак

3. Возможности программно-аппаратного комплекса Radware Attack Mitigation System

Введение

DoS- и DDoS-атаки в мире интернет-безопасности занимают особое место. Во-первых, они не используют уязвимости в программном обеспечении, которые можно исправить; во-вторых, каждый пакет, из которых состоит атака, выглядит легитимным - только сочетание множества пакетов может привести к деструктивным последствиям; в-третьих, в последнее время такие атаки продолжаются в течение часов или дней, а не секунд или минут.

В течение многих лет DoS- и DDoS-атаки не привлекали значительного внимания, так как относились к разряду нишевых атак. Эта ситуация существенно изменилась в 2011 году, когда хакерская группа Anonymous выбрала DoS- и DDoS-атаки в качестве основного метода достижения своих целей. Впечатляющие результаты атак Anonymous превратили подобные атаки в основной метод злоумышленников, сделав их хорошо известными и широко доступными не только для сообщества специалистов в области информационной безопасности, но и для большого круга пользователей.

Несмотря на то, что активность этой группы в 2012 году снизилась, они создали прецедент. Множество групп злоумышленников к настоящему времени приняли DoS/DDoS-атаки на вооружение – возможности таких атак привлекли внимание хакеров – политических активистов, финансово заинтересованных преступных организаций и даже правительств. К сожалению, это означает, что DoS/DDoS-атаки останутся заметной и постоянной угрозой в 2013 году.

Полный обзор тактик, применявшихся злоумышленниками в 2012 году, вместе с подробной статистикой, в популярном виде сделан специалистами команды экстренного реагирования компании Radware и представлен на сайтах компании, в том числе и на русском языке.

Например, наблюдалась новая тенденция в области кибервойн – стойкий и равномерный рост сложных и продолжительных кампаний с применением DoS/DDoS-атак. Эти кампании отличались множественностью векторов атаки, большой продолжительностью и высокой сложностью. В наши дни обычными являются атаки с четырьмя, пятью или даже десятью векторами, продолжающиеся три дня, неделю или даже месяц. Эта новая тенденция усложнённых и продолжительных угроз создаёт для не подготовленных к этому организаций большие трудности.

Большинство предприятий в настоящее время недостаточно вооружены для кибервойны: они не понимают истинной природы сражения и не могут правильно подготовиться. Они вкладывают средства в подготовку на этапе, предшествующем атаке, и замечательно действуют после атаки. Тем не менее, у них есть существенный недостаток – нет возможности что-то сделать во время активной фазы атаки и ресурсов, чтобы противостоять длительной, сложной последовательности атак. Злоумышленники же, со своей стороны, знают об этом пробеле и используют его в качестве собственного преимущества. Результатом являются перебои в доступности услуг из-за атак, даже среди наиболее уважаемых веб-сервисов.

Чтобы остановить современные атаки, предприятиям необходимо изменить свой подход к методам защиты. Ранее методы защиты включали подготовку к атаке – развёртывание защитных систем и установку решений, снижающих последствия при инцидентах безопасности и.т.д. После атаки проводились расследования, делались выводы и вносились улучшений для противодействия следующей атаке. Этого было достаточно, пока атаки были непродолжительными по времени.

Теперь, когда последовательность атак продолжается в течение дней или недель, предприятиям необходимо иметь стратегию активного поведения во время атаки. Наиболее важный компонент для ее осуществления – выделенная команда экспертов, которые смогут не только динамично реагировать во время атаки, но также предпринимать контрмеры для того, чтобы остановить атаку и затем вынести уроки на будущее из собранной информации.

Обычно предприятия не могут содержать необходимое количество специалистов требуемого класса для такой команды, учитывая то, что атак может быть всего несколько в год. Поэтому они вынуждены искать компетентных специалистов вне предприятия – экспертов в области информационной безопасности в других компаниях и у правительственных служб. При этом не всегда предприятие может найти на рынке соответствующий требованиям сервис или команду специалистов для усиления своей информационной безопасности.

Сложные продолжительные DoS/DDoS-атаки, несомненно, опасны, но они предоставляют некоторые очень важные возможности. На протяжении атаки эксперты по информационной безопасности могут собрать в реальном времени характерную информацию о злоумышленнике – кто это и какие использует инструменты. Это даёт предприятиям возможность защищаться во время атак, разворачивать контрмеры против злоумышленников и полностью их остановить.

Современные тенденции в организации DDoS-атак

Атака DDoS превратилась в потребительский продукт. Она ещё не может продаваться в интернет-магазинах, но на подпольных сайтах вы найдёте множество возможностей – наборы для осуществления DDoS, прайс-листы и даже сервисы DDoS напрокат. Любой, от частного пользователя до организаций, участвующих в киберпреступности, может с лёгкостью развернуть бот-сеть и запустить атаку.

Не требующие навыков в программировании и знаний в области хакерства, наборы для DDoS позволяют злоумышленникам-новичкам с лёгкостью запустить бот-сеть. Набор для DDoS включает в себя два компонента – конструктор ботов, а также сервер управления.

Конструктор ботов – утилита с графическим интерфейсом для пошагового создания ботов, позволяющая злоумышленнику создать исполняемый файл (бот) для распространения по потенциальным целям. Созданный бот снабжён адресом сервера управления (C&C), с которым он поддерживает связь.

C&C – веб-страница администратора, используемая злоумышленником для отслеживания ботов и отправки им команд на исполнение.

Когда C&C установлен и исполняемый файл бота готов, злоумышленник может внедрять бот доступному количеству жертв, используя обычные методы, такие как социальная инженерия и атаки типа drive-by, когда любой браузер, неважно, Internet Explorer или Chrome, используется для того, чтобы обманным путём загрузить и установить вредоносный код. Когда армия ботов становится достаточно большой, атаку можно запускать.

Как и профессиональные разработчики программного обеспечения, разработчики наборов для DDoS совершенствуют свои продукты и создают новые версии, которые публикуются и продаются. В подпольном мире наиболее распространены наборы с ботами, разработанными другими людьми, но при этом исполняемые файлы и/или исходные коды утекли в свободный доступ, а затем были переработаны, после чего был произведён ребрендинг. Группа наборов, основанных на едином источнике, обычно называется семейством.

Широкое распространение наборов для DDoS также способствует появлению сервисов DDoS напрокат. Киберкриминальные группировки используют преимущество простоты использования наборов для создания быстрых предложений по организации атак на множестве подпольных форумов (DDoS напрокат, аренда ботов).

Типичный «бизнес-сценарий» DDoS напрокат может включать в себя предложение «завалить веб-сайт конкурента» или, наоборот, вымогательство в форме «заплатите нам, чтобы ваш сайт не упал».

Наборы для DDoS превратили DDoS-атаки в потребительский продукт, легко доступный для каждого. Без сомнения, наборы для DDoS будут продолжать развиваться и предлагать новые возможности, заставляя защищающуюся сторону, предприятия-жертвы, приспосабливать к ним свои стратегии защиты.

Компании не должны удивляться тому, что число атак продолжает расти с каждым годом. Используемые средства и база атак для злоумышленников, использующих DDoS, развиваются и совершенствуются. Для предприятий, являющихся целью DDoS, это означает только одно: более изощрённые и трудные для противодействия атаки.

На заре использования DoS-атак в качестве основной инфраструктуры для запуска атак использовалась примитивная инфраструктура серверов. Однако за последнее десятилетие серверы полностью ушли с DoS-сцены, и на первое место вышли DDoS-атаки, основанные на бот-сетях из сотен и тысяч персональных компьютеров.

В последние месяцы специалисты Radware наблюдают то, что может быть новым серьёзным изменением в ландшафте DDoS – появление бот-сетей на основе серверов. В отличие от ранее существовавших атак на основе единственного сервера, новые DDoS-атаки берут на вооружение множество серверов, рассредоточенных географически и объединённых в мощную бот-сеть. Новый тип архитектуры DDoS, основанной на использовании серверов, может представлять гораздо большую угрозу, чем атаки, основанные на обычных ботнетах, и тому есть несколько причин:

- Мощность – у серверов намного более широкие каналы для посылки данных, что требует меньшего количества компьютеров для создания такого же воздействия, как и при использовании бот-сетей из множества клиентов. Учитывая, что средний домашний компьютер подключен по каналу в 600 Кбит/с, а типовой сервер может посылать данные со скоростью от 1 до 100 Мбит/с, мощность воздействия при использовании серверов возрастает до 150 раз;

- Надёжность – сервера предоставляют гораздо большую надёжность работы в сравнении с домашними ПК. Домашние ПК часто выключаются или уходят в оффлайн, так что злоумышленники вынуждены захватывать большее число компьютеров, чем на самом деле нужно для атаки. Серверы, с другой стороны, всегда находятся в онлайне и доступны для участия в атаке.

- Управляемость – контроль небольшого числа высокодоступных серверов исключает множество сложностей, связанных с обслуживанием тысяч ненадёжных компьютеров бот-сети.

Но, несмотря на то, что инфраструктура бот-сети из серверов весьма эффективна, она приводит к некоторым сложностям для злоумышленников в сравнении с использованием домашних компьютеров:

- Прослеживаемость. Намного проще отследить и идентифицировать группу или личность тех, кто стоит за атаками на основе серверов, чем личности владельцев домашних компьютеров, так как сервера предоставляют лучшую и более доступную отчетность. Также системам подавления атак проще блокировать DoS, идущий с небольшого отслеживаемого списка злоумышленников, в сравнении с широко-распределённой бот-сетью.

- Мониторинг производительности. Из-за того, что производительность серверов постоянно отслеживается, и владельцы обычно платят за трафик, который они генерируют, определить сервер гораздо проще, если он отправляет значительный трафик, выступая как часть атаки.

- Защищённая среда. Сервера обычно расположены в контролируемой и защищённой ИТ-среде, в так называемых «серверных хозяйствах». Такая среда с высокой вероятностью содержит программную защиту (такую, как антивирусы) и системы защиты сети (такие, как фаерволы или IPS), которые с большей вероятностью обнаруживают и блокируют атаку.

- Высокие начальные требования. Использование бот-армии, базирующейся на серверах, требует большого опыта в атаках. Например, бот-сети, состоящие из домашних компьютеров, можно легко купить на чёрном рынке, или же они могут быть взломаны с использованием хорошо известных методов атаки. Сервера же потребуют более совершенной, специально подготовленной атаки. В целом атаки, идущие с бот-сети, основанной на серверах, могут представлять из себя более серьёзного врага.

Некоторые вопросы в отношении использования бот-сетей из серверов всё ещё остаются открытыми. Например, злоумышленники платят сервисам онлайн-хостинга для использования их серверов или же они используют «умные» атаки для взлома серверов? Если сервера на самом деле взламываются, то какие методы атаки используются? Какие методы используются для координации атак? И, наконец, наиболее интересный вопрос – кто они, злоумышленники, использующие серверные бот-сети? Хакеры-активисты, атакующие из политических соображений? Криминальные структуры с финансовыми мотивами? Или, возможно, это даже правительства, инициирующие кибервойны?

Возможности программно-аппаратного комплекса Radware Attack Mitigation System

Защита инфраструктуры приложений требует развёртывания множества предупреждающих средств. Radware Attack Mitigation System (AMS) – решение для отражения сетевых атак и атак на приложения в режиме реального времени, которое защищает инфраструктуру приложений и сети от эксплуатации уязвимостей, распространения вредоносных программ, кражи информации, атак на веб-сервисы и deface/уродование веб-сайтов.

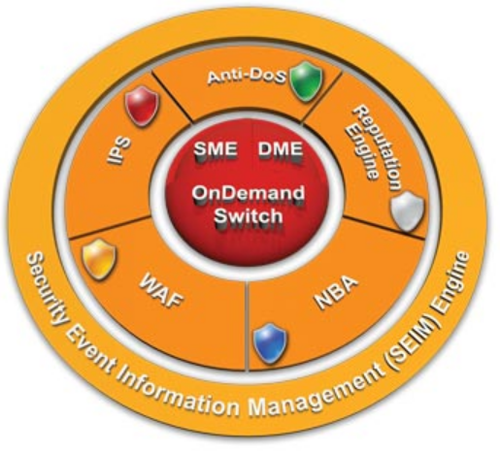

Radware Attack Mitigation System включает три уровня:

- Уровень защиты – Набор модулей, включающий в себя: защиту от DoS-атак, NBA, IPS, репутационный механизм и WAF для полноценной защиты сетей, серверов и приложений от известных и новых угроз сетевой безопасности;

- Управление рисками безопасности – встроенный механизм SEIM собирает и анализирует события от всех модулей для предоставления обзора ситуации на уровне предприятия;

- Служба быстрого реагирования (ERT) – состоит из профессиональных специалистов-экспертов, которые предоставляют круглосуточное срочное обслуживание заказчиков по противодействию DoS-атакам для восстановления сети и работы услуг.

Рисунок 1. Модули защиты RadwareAttackMitigationSystem

В сравнении с автономными решениями, совмещение множества модулей защиты в единой системе с полным отчетом позволяет более эффективно противодействовать злоумышленникам.

Модули защиты AMS

AMS включает в себя пять модулей защиты, все они оптимизированы для онлайн-бизнеса и дата-центров, разработаны для интеграции в существующие системы. Также AMS может с легкостью вписываться в сервисную структуру операторов по оказанию услуг безопасности (MSSP – Managed Security Services Providers).

Защита от DoS – противодействие всем типам сетевых DDoS-атак, включая:

- UDP-флуд-атаки;

- SYN-флуд-атаки;

- TCP-флуд-атаки;

- ICMP-флуд-атаки;

- IGMP-флуд-атаки;

- нестандартные флуд-атаки.

NBA – модуль анализа сетевого поведения предотвращает нецелевое использование ресурсов приложений и внезапное распространение вредоносных программ. Защищает от следующих атак:

- флуд-атака на HTTP-страницы;

- DNS-флуд-атаки;

- SIP-флуд-атаки;

- брутфорс-атаки;

- сканирование сети и портов;

- распространение вредоносных программ.

IPS – этот модуль защищает от:

- уязвимостей приложений и эксплойтов;

- уязвимостей и эксплойтов операционной системы;

- уязвимостей сетевой инфраструктуры;

- вредоносных программ, таких как черви, боты, трояны, шпионское ПО;

- анонимайзеров;

- IPv6-атак;

- аномалий протоколов;

- медленных атак.

Репутационный механизм – защищает от финансового мошенничества, троянов и фишинговых атак. Эта функциональность основана на сторонних сервисах анализа репутационных данных IP-адресов.

WAF – защитный экран для веб-приложений, противодействующий всем типам атак на веб-серверы, таким как:

- XSS;

- внедрение SQL-кода;

- уязвимости веб-приложений;

- CSRF;

- подмена cookies, внедрение в сессии, прямой взлом;

- и другие

Современные технологии безопасности

Radware AMS использует множество технологий для предоставления комплексной защиты от атак для онлайн-бизнеса, дата-центров и сетей:

- модуль защиты от DoS-атак основан на нескольких технологиях: распознавание сигнатур, динамические сигнатуры, основанные на поведении в реальном времени, механизм для SYN- cookies, который отклоняет новые нелегитимные запросы на установление новой сессии с серверами;

- NBA-модуль использует запатентованную технологию сигнатур, основанных на анализе поведения в реальном времени. Он создаёт критерии нормального поведения сети, приложений и действий пользователей. Когда обнаруживается аномальное поведение, оно определяется как атака, NBA-модуль создаёт в реальном времени сигнатуру, которая использует характеристики атаки и начинает немедленно блокировать атаку. В случае сетевых DDoS-атак он передает сигнатуру реального времени в специализированное аппаратное обеспечение, освобождая нагрузку на основной процессор и убирая нежелательный трафик;

- IPS-модуль основан на технологии распознавания уже известных сигнатур, с периодическим обновлением сигнатур и критическими обновлениями в случае обнаружения новых видов атак с повышенным риском применения;

- Репутационный механизм предлагает сервис в режиме реального времени, противодействующий троянам и фишингу и нацеленный на борьбу с финансовым мошенничеством, кражей информации, а также распространением вредоносных программ;

- WAF предлагает запатентованную технологию создания и поддержки политик безопасности для наиболее широкого покрытия объектов безопасности с наиболее низким уровнем ложных срабатываний и необходимости вмешательств. Модуль автоматического создания политик WAF анализирует безопасность относительно атрибутов защищаемого веб-приложения и вычисляет потенциальные угрозы в приложении. Веб-приложение разбирается на карту зон приложения, каждая из которых имеет свои частые потенциальные угрозы. Затем генерирует правила гранулированной защиты для каждой зоны и, когда процесс оптимизации завершается, устанавливает режим политики блокировки, что сводит к минимуму количество ложных срабатываний при обеспечении наилучшей безопасности.

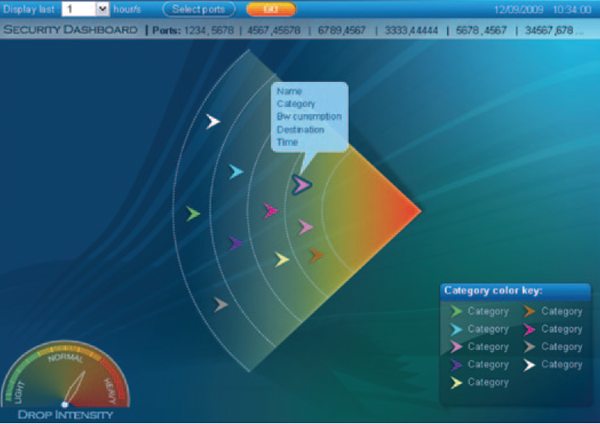

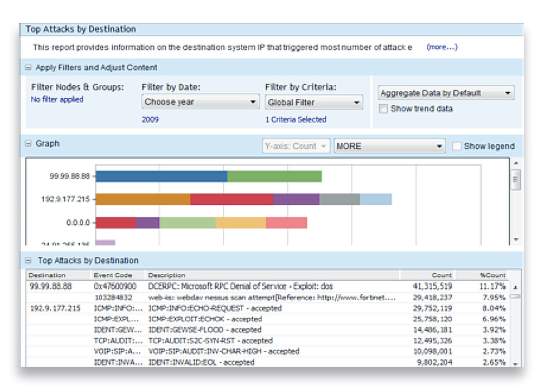

Управление рисками безопасности

Встроенная SIEM-система предоставляет картину безопасности на уровне предприятия и доступный для оценки статус с единой консоли. Данные, поступающие из множества источников, собираются и оцениваются, отражаясь на экране и в отчётах. Эта картина обладает всесторонним охватом при простоте ее отображения в виде древовидной структуры, что позволяет пользователям получить быстрый доступ к информации для идентификации происходящих инцидентов, предлагает анализ причин, который улучшает взаимодействие между командами NOC и SOC, а также ускоряет решение инцидентов, связанных с безопасностью.

Рисунок 2. Управление рисками безопасности в Radware Attack Mitigation System

Полное соответствие требованиям предприятий и инструкциям

SIEM предоставляет проверку полного соответствия стандартам предприятия, инструкциям и бизнес-процессам, осуществляя профессиональный аудит и полноценное отображение ситуации по всему предприятию. Система гарантирует необходимое разграничение служебных обязанностей, сбор информации, конфигурирование и аудит операций, соответствующих бизнес-процессам, инструкциям и стандартам информационной безопасности (PCI DSS, SOX, HIPAA и т.д.).

Управление всем жизненным циклом предупреждений

SIEM предлагает IT-менеджерам богатый набор инструментов для управления предупреждениями (доступность, производительность, безопасность и так далее) в их инфраструктуре. Предупреждения управляются с момента их возникновения (стадия идентификации), во время разбирательства, анализа, решения и проверки, – до тех пор, пока проблема не решится, и не будут подведены итоги.

Рисунок 3. Отчётностьв Radware Attack Mitigation System

Служба быстрого реагирования (ERT)

Radware AMS предоставляет одно из лучших в отрасли средств защиты от различных видов атак для онлайн-бизнеса и дата-центров. При этом большинство преимуществ продукта проявляется уже при настройках по умолчанию, задаваемых производителем.

Из-за того, что злоумышленники с каждым днём становятся более изощрёнными, существует шанс, что они запустят новую форму или тип атаки, на которую AMS при настройках по умолчанию не сработает. Для таких случаев, которые происходят не так часто, пользователю потребуется произвести анализ трафика атаки и настроить правила защиты вручную.

Тем не менее, не все пользователи обладают знаниями и опытом, которые позволяют настроить правила безопасности в реальном времени, когда происходит атака. Служба быстрого реагирования Radware (ERT) создана для предоставления заказчикам круглосуточного сервиса экспертизы безопасности, практической помощи в отражении атаки, успешной защиты сети от кибератак.

Оборудование, на котором базируется функционал AMS

Radware AMS основана на следующих решениях:

- DefensePro – с модулями зашиты анти-DoS, NBA, IPS и репутационным механизмом;

- AppWall – Radware Web Application Firewall (WAF);

- APSolute Vision – решение Radware для управления, которое включает в себя расширенный вариант SIEM для отчётов по безопасности, определения, предупреждения, а также менеджмент соответствия.

Рисунок 4. Программно-аппаратные комплексы Radware, поддерживающие функционал RadwareAttackMitigationSystem

Заключение

Киберактивисты и финансово мотивированные злоумышленники становятся более изощрёнными. Они вводят в действие атаки, связанные со множественными слабыми местами в сети, делающих их отражение практически невозможным. Ни один инструмент или решение не эффективны против всего спектра атак, которые нацелены на каждый слой ИТ-инфраструктуры – слой сети, слой серверов и слой приложений.

При использовании Radware Attack Mitigation System онлайн-бизнес, дата-центры и сервис-провайдеры могут обеспечить непрерывность бизнес-процессов и производительность благодаря следующим преимуществам решения:

- Решение, которое действительно защищает от внезапных кибератак, нацеленных на все слои ИТ-инфраструктуры;

- Служба быстрого реагирования (ERT) предоставляет быструю помощь клиентам при атаках;

- AMS требует невысоких операционных и капитальных расходов.

Получить Глобальный отчет Radware по безопасности сетей и приложений за 2012 г.