Сертификат AM Test Lab

Номер сертификата: 290

Дата выдачи: 13.06.2020

Срок действия: 13.06.2025

- Введение

- Архитектура Efros Access Control Server

- Основные функциональные возможности Efros Access Control Server

- Системные требования и политика лицензирования Efros Access Control Server

- Работа с Efros Access Control Server

- Выводы

Введение

При строительстве и эксплуатации сети важно строго контролировать тех, кто имеет доступ к её устройствам. Если сеть мала и число её пользователей невелико, то следить за доступом и безопасностью не составляет труда. Однако в корпоративной сети формата «enterprise» с большим количеством оборудования и администраторов отслеживать вручную, кто к чему имеет доступ, становится невозможно.

Каждый системный администратор в идеале должен иметь одну учётную запись для авторизации на всех необходимых ему ресурсах: сетевом оборудовании, серверах, рабочих станциях и т. д. Это связано как с удобством администрирования, так и с безопасностью. Например, в случае увольнения сотрудника можно заблокировать всего одну учётную запись в одном хранилище, и тогда у него пропадёт доступ абсолютно ко всему.

В этом случае на помощь приходит механизм AAA (Authentication, Authorization and Accounting), который в соответствии с названием позволяет осуществлять аутентификацию, авторизацию и учёт пользователей, то есть контролировать доступ и записывать производимые действия. В современных сетях используют решения, поддерживающие два основных AAA-протокола: Remote Authentication Dial-In User Service (RADIUS) и Terminal Access Controller Access-Control System Plus (TACACS+). К разработкам этого типа относится, в частности, и рассматриваемый в обзоре Efros ACS.

Программный комплекс для контроля доступа к сетевым устройствам и конечным точкам Efros ACS, разработанный российской компанией «Газинформсервис», обеспечивает централизованную сетевую идентификацию и управление доступом администраторов на всех сетевых устройствах. Комплекс объединяет в себе механизмы аутентификации, авторизации и аудита действий пользователей. Мы расскажем о том, как он устроен и работает.

Архитектура Efros Access Control Server

Программный комплекс Efros ACS состоит из следующих частей:

- Кросс-платформенный сервер, обрабатывающий всю поступающую информацию и оперирующий подсистемами:

- управления конфигурацией сервисов протоколов,

- управления сервисами протоколов,

- взаимодействия с БД,

- пользовательского интерфейса,

- REST-интерфейса,

- интеграции с Active Directory,

- интеграции с Efros Config Inspector,

- интеграции с Ankey SIEM.

- База данных на СУБД Jatoba, содержащая информацию о пользователях, устройствах, настройках протоколов, параметрах интеграции, записях событий системы.

- Веб-консоль. Интерфейс позволяет оперировать учётными записями, элементами инфраструктуры, правилами доступа к сетевому оборудованию, настройками системы.

Все компоненты Efros ACS устанавливаются на одном сервере.

Основные функциональные возможности Efros Access Control Server

Комплекс Efros ACS характеризуется следующими ключевыми возможностями:

- Поддержка TACACS+ и (или) RADIUS для аутентификации, авторизации и учёта действий пользователей на сетевых устройствах.

- Централизованное управление учётными данными и настройками.

- Поддержка внешнего источника учётных записей Active Directory Services.

- Авторизация сетевых устройств и конечных точек по МАС-адресам.

- Авторизация устройств по протоколу ЕАР-РЕАР.

- Гибкая конфигурация службы выполнения команд на активном сетевом оборудовании.

- Регистрация фактов доступа к активному сетевому оборудованию.

- Поддержка ролевой модели администраторов комплекса.

- Объединение сетевых устройств и учётных записей пользователей в группы.

- Экспорт журналов событий в Ankey SIEM и в виде файлов в формате CSV или XLSX.

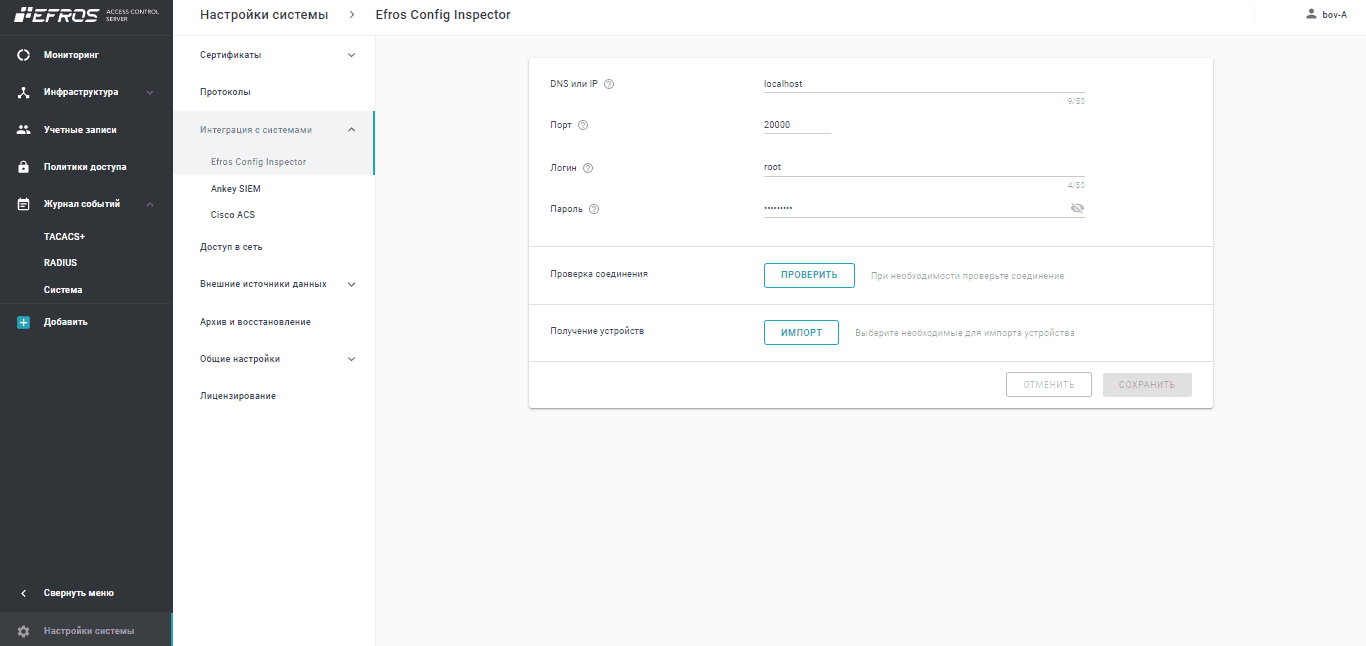

- Получение списка сетевых устройств из ПК Efros Config Inspector.

- Импорт пользователей активного сетевого оборудования и списка сетевых устройств из Cisco ACS.

- Регистрация фактов доступа к сетевому оборудованию.

Устройства аутентифицируются в зависимости от типа и используемого протокола: активное сетевое оборудование — по IP-адресу учётной записи в Efros ACS, клиентское оборудование — по МАС-адресу учётной записи в Efros ACS или, при использовании технологии ЕАР (протокол 802.x), по учётной записи устройства в контроллере домена сети.

Поддержка внешних источников учётных записей Efros ACS позволяет использовать Active Directory в качестве источника информации о пользователях и их группах. На основе данных из Active Directory в интерфейсе Efros ACS можно создавать администраторов или пользователей для доступа к сетевому оборудованию; аналогичным образом доменные группы применяются для создания групп пользователей с определёнными полномочиями. Актуальность информации поддерживается периодической синхронизацией с Active Directory.

Для администраторов Efros ACS можно установить одну из следующих ролей:

- администратор RO — имеет права на доступ в Efros ACS и чтение данных;

- администратор ACS — обладает полным доступом к Efros ACS.

Экспорт событий реализован с помощью отправки запросов к Efros ACS со стороны Ankey SIEM и получения необходимых данных. Также поддерживается экспорт журналов событий в файлы CSV или XLSX. Экспорт событий в SIEM возможен из следующих журналов:

- TACACS+: «Аутентификация», «Авторизация», «Отчётность».

- RADIUS: «Аутентификация», «Отчётность».

- Система: «Все», «Ошибки», «Предупреждения», «Инфо».

Централизованное управление ПК Efros ACS осуществляется с помощью единого веб-интерфейса.

Системные требования и политика лицензирования Efros Access Control Server

Efros ACS работает под управлением операционной системы Astra Linux Special Edition (релиз «Смоленск» 1.6). На данной операционной системе развёрнуты все компоненты комплекса: СУБД Jatoba, веб-интерфейс, сервер .NET Core, службы TACACS+ и RADIUS.

Данные Efros ACS должны храниться во внешней СУБД. В качестве таковой, помимо Jatoba, можно использовать PostgreSQL 9.6.6 (из состава Astra Linux Special Edition версии 1.6). СУБД должна быть установлена локально на сервере Efros ACS.

Минимальное аппаратное обеспечение: четырёхъядерный процессор, 16 ГБ оперативной памяти, 60 ГБ дискового пространства, гигабитный сетевой адаптер Integrated Ethernet Card.

Efros ACS лицензируется по количеству собственных серверов. Одна машина — один узел, независимо от выполняемых рабочей станцией или сервером функций. Общее количество лицензий должно равняться сумме количества рабочих станций и серверов.

Работа с Efros Access Control Server

Работа с Efros ACS начинается с авторизации на устройстве. В веб-браузере необходимо набрать URL сервера. После ввода появляется стартовая страница, на которой можно выбрать тип аутентификации («Локальный пользователь» или «Пользователь Active Directory») для входа в систему.

Рисунок 1. Авторизация в Efros ACS

После выбора метода аутентификации необходимо ввести учётные данные. В рассматриваемом примере мы используем метод «Локальный пользователь».

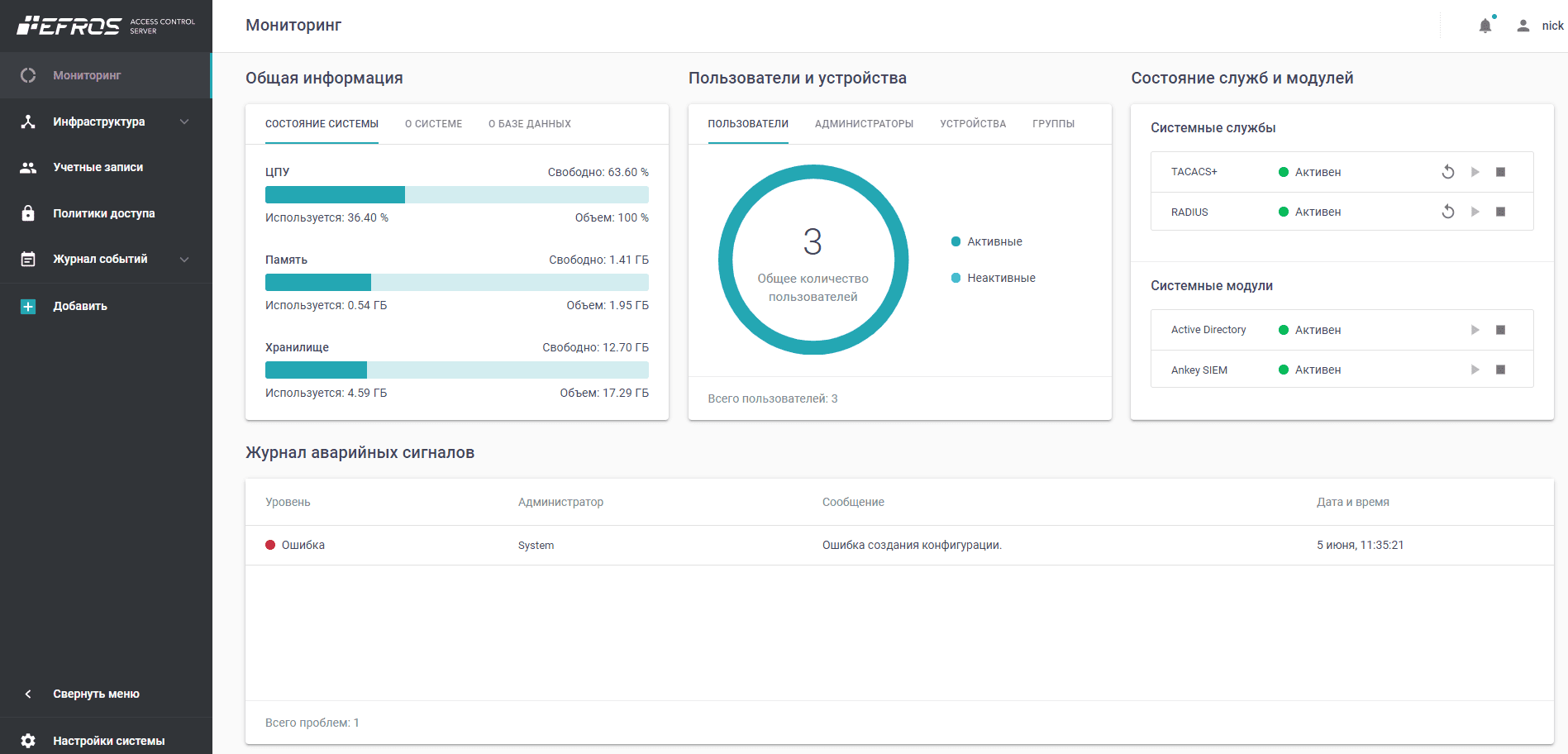

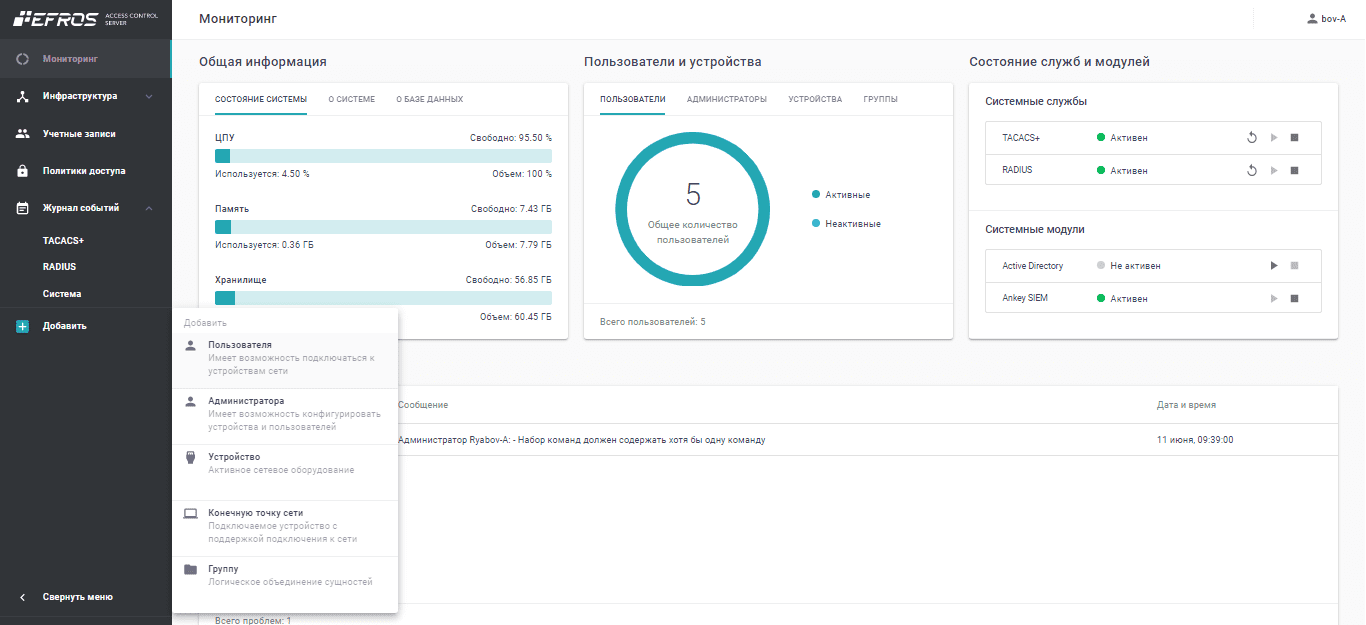

При входе в систему пользователь попадает на страницу «Мониторинг», на которой отображаются статистическая информация о сервере Efros ACS, пользователях и устройствах, состояние служб и модулей, журнал аварийных сигналов.

Рисунок 2. Панель «Мониторинг» в Efros ACS

В общем случае интерфейс Efros ACS предоставляет для работы меню, содержащее следующие разделы:

- «Мониторинг»,

- «Инфраструктура»,

- «Учётные записи»,

- «Политики доступа»,

- «Журнал событий»,

- «Настройки системы».

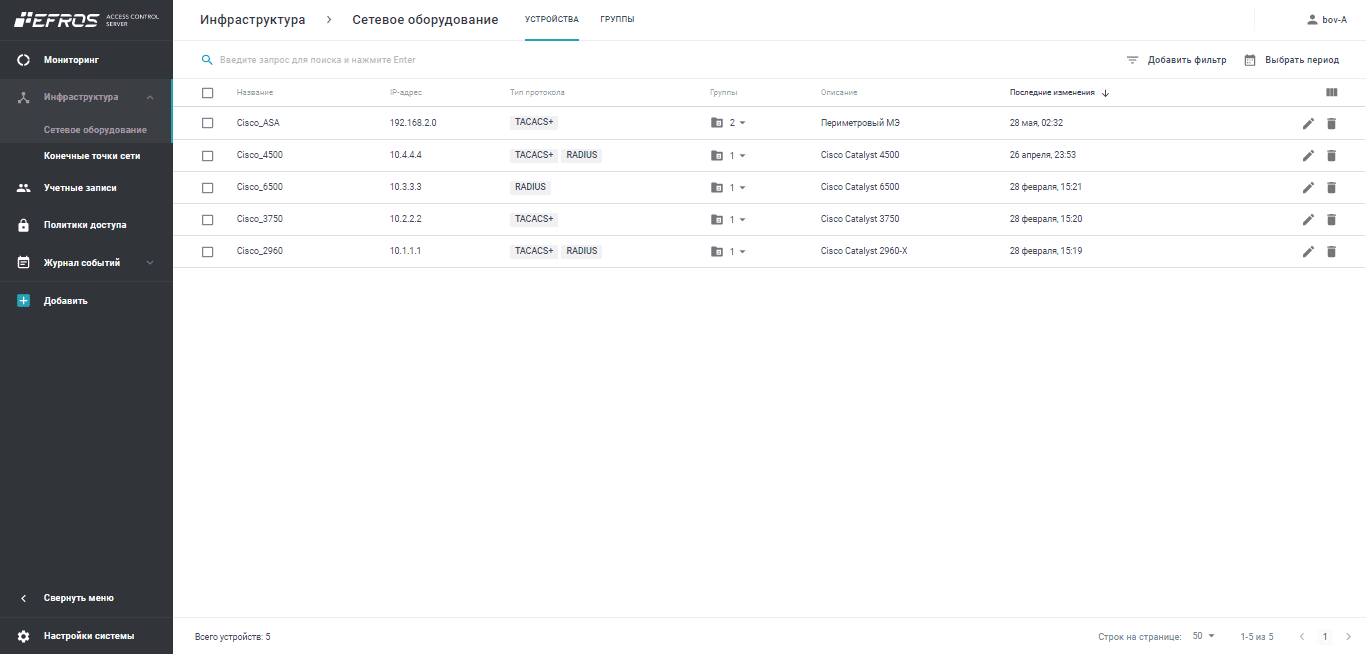

На вкладке «Инфраструктура» (подраздел «Сетевое оборудование») отображаются добавленные в базу Efros ACS устройства и их параметры, включая наименование, IP-адрес, тип протокола (TACACS+ или RADIUS), принадлежность к группам. Администратору ACS доступна возможность изменять свойства оборудования.

Рисунок 3. Вкладка «Инфраструктура» (подраздел «Сетевое оборудование») в Efros ACS

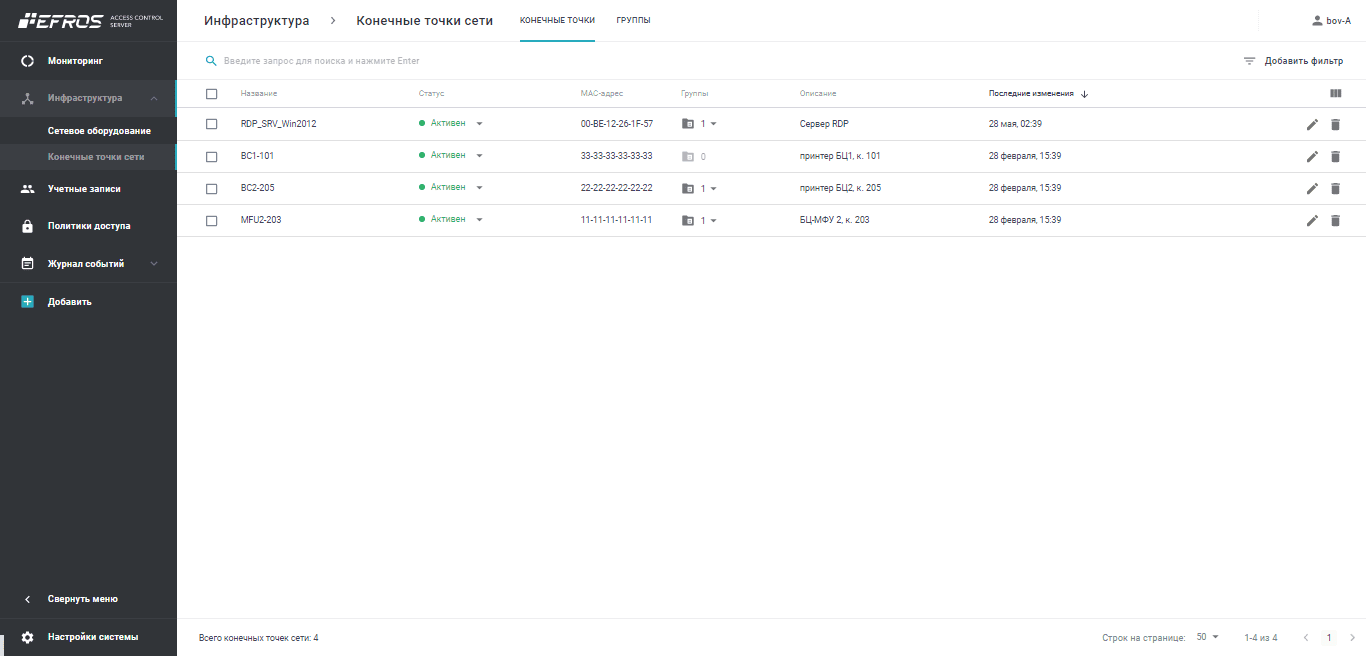

В подразделе «Конечные точки» той же вкладки отображаются добавленные в базу Efros ACS терминалы сети (АРМ, серверы, сетевые принтеры) и их параметры, включая наименование, MAC-адрес (по которому конечная точка идентифицируется), принадлежность к группам устройств. Здесь администратору ACS также доступна возможность изменять свойства оборудования.

Рисунок 4. Вкладка «Инфраструктура» (подраздел «Конечные точки») в Efros ACS

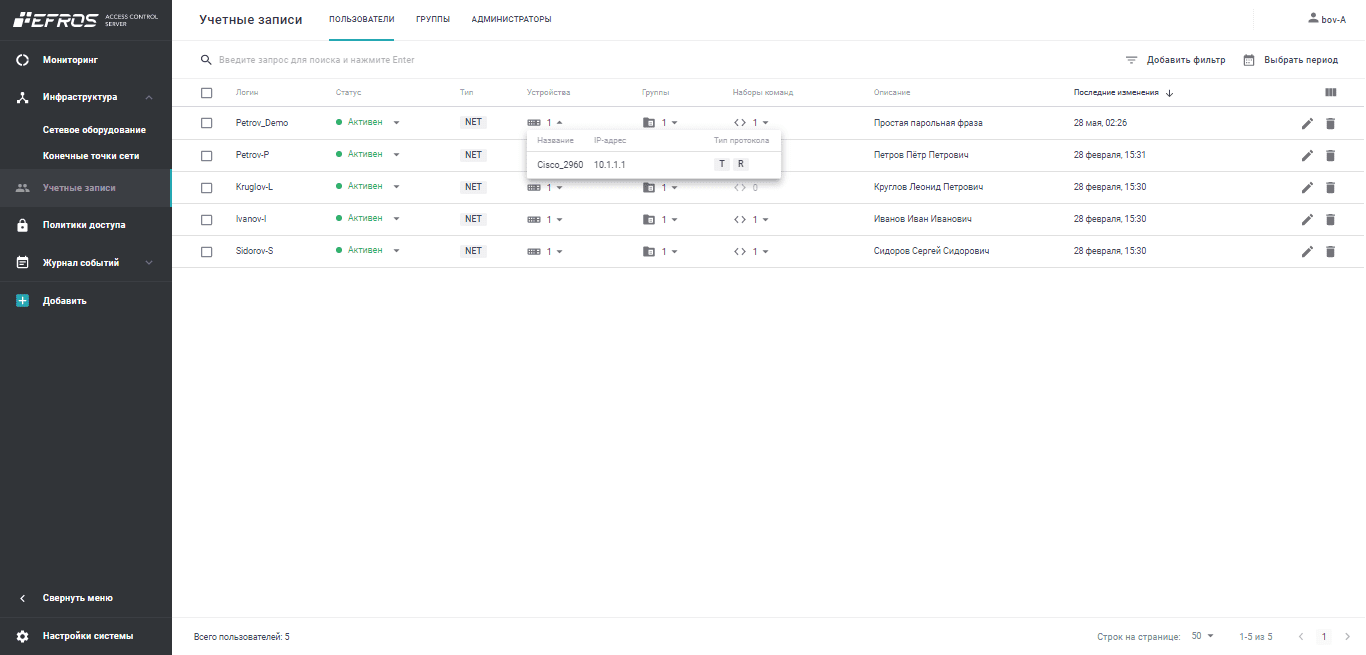

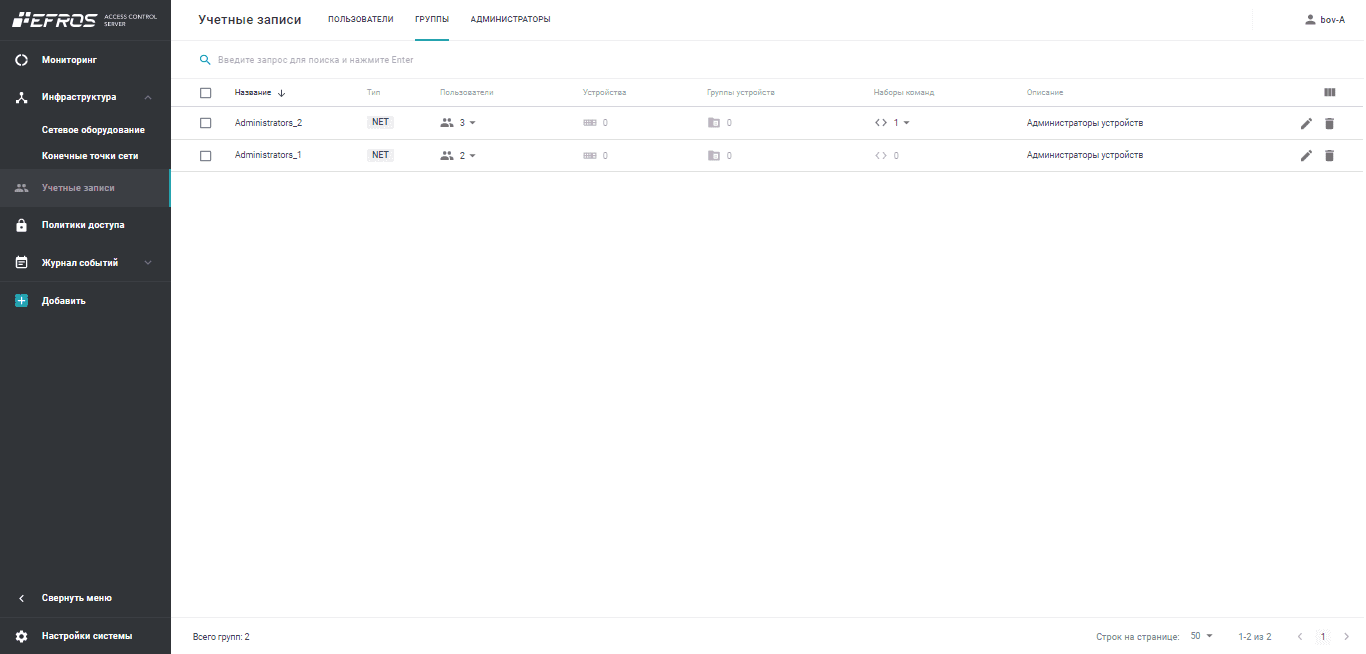

На вкладке «Учётные записи» отображаются добавленные в базу Efros ACS аккаунты пользователей сети, группы сотрудников, а также учётные записи администраторов Efros ACS.

Рисунок 5. Вкладка «Учётные записи» в Efros ACS

Рисунок 6. Группы пользователей на вкладке «Учётные записи» в Efros ACS

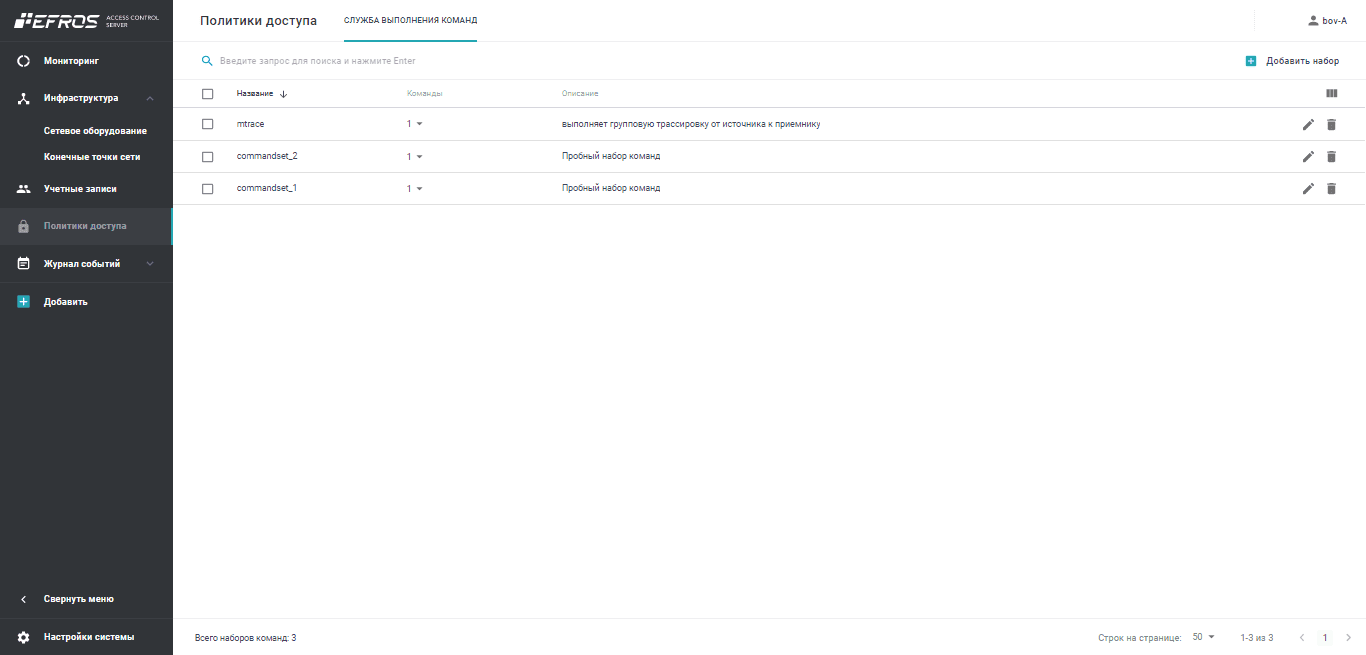

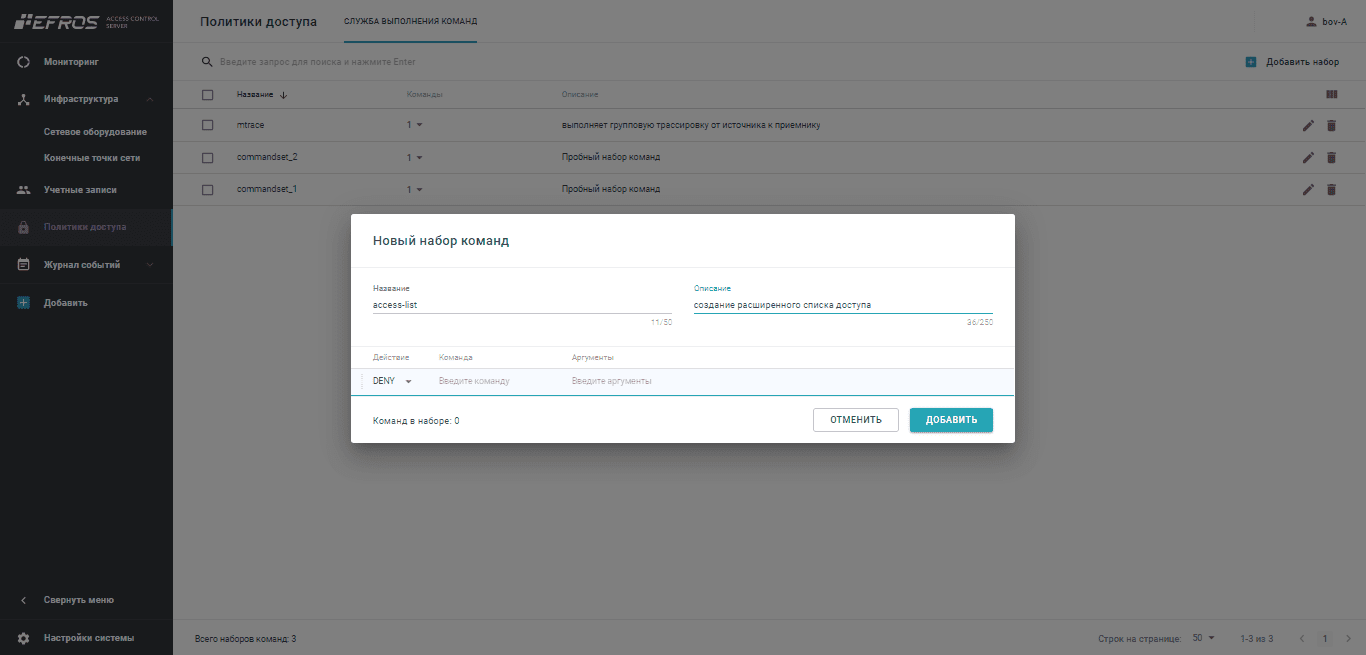

На вкладке «Политики доступа» отображаются созданные правила — наборы команд, которые разрешены или запрещены к выполнению на контролируемом оборудовании.

Рисунок 7. Вкладка «Политики доступа» в Efros ACS

Для примера создадим политику, разрешающую выполнять групповую трассировку от источников к приёмнику. Основными параметрами политики являются «Действие» (оно может быть в двух состояниях — «разрешено» или «запрещено»), непосредственно команда и её аргументы.

Рисунок 8. Создание политики в Efros ACS

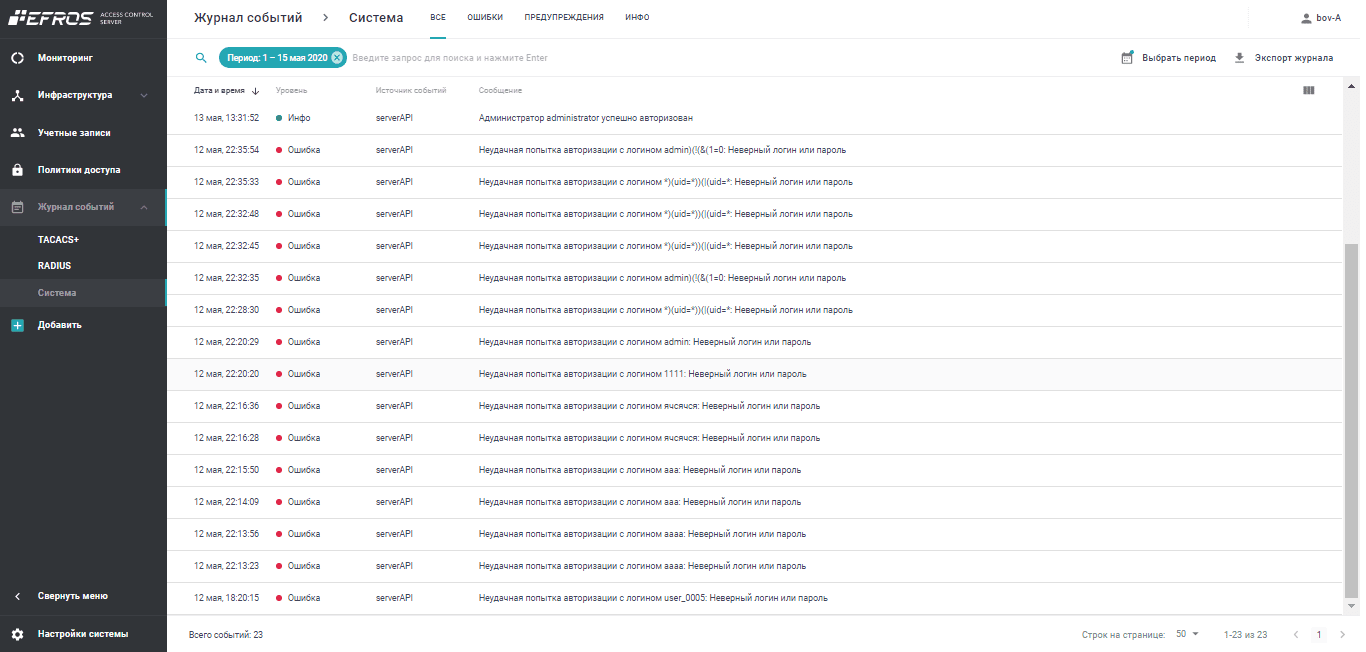

Как уже говорилось, в Efros ACS осуществляется ведение ряда журналов — по протоколам TACACS+ и RADIUS, а также системных. Администратору доступны различные фильтры для формирования выборок требуемой информации. Журналы можно выгрузить в виде файлов в формате CSV или XLSX. Также информация о событиях может быть передана (в случае интеграции) в Ankey SIEM.

Рисунок 9. Журналы событий в Efros ACS

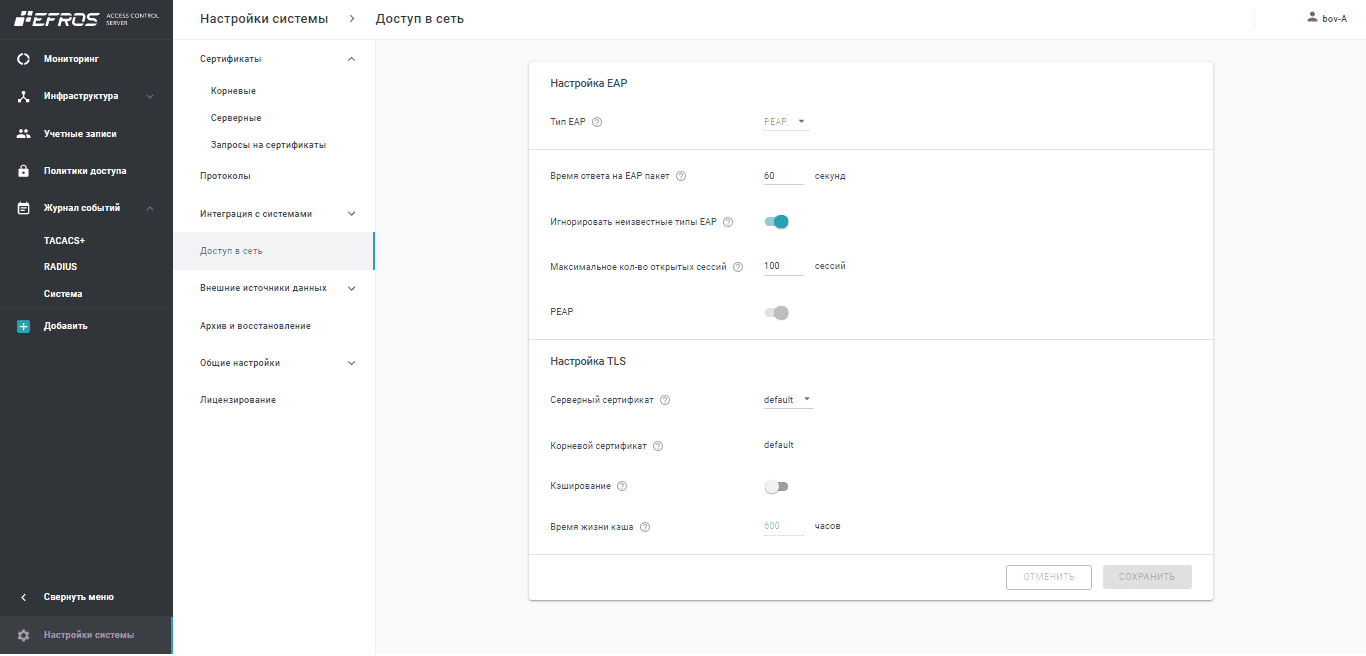

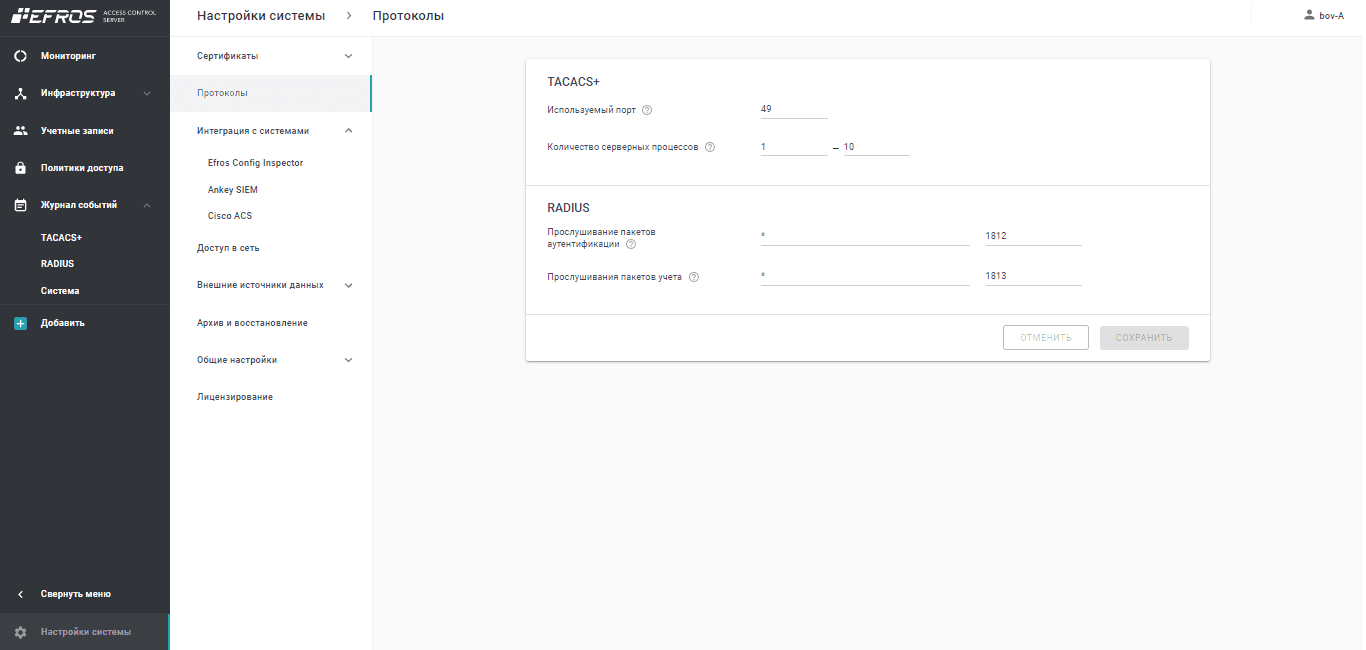

В настройках задаются системные параметры, необходимые для работы комплекса Efros ACS, в том числе — управление сертификатами, настройка протоколов, интеграция с системами, настройка внешних источников данных, лицензирование и др.

Рисунки 10—12. Вкладка «Настройки» в Efros ACS

Администраторам Efros ACS также доступна кнопка «Добавить». С её помощью можно добавлять в Efros ACS пользователей, сетевые устройства, конечные точки и группы.

Рисунок 13. Добавление сущностей в Efros ACS

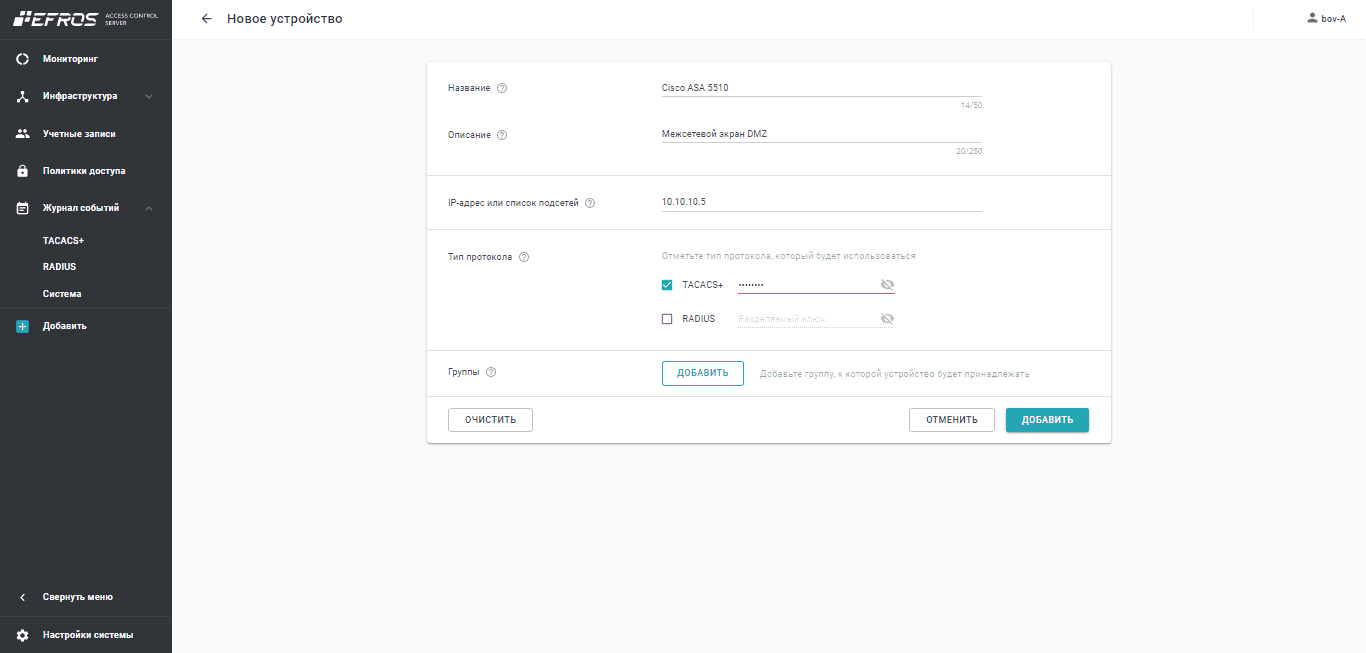

Для примера добавим в Efros ACS сетевое устройство Cisco ASA. Напомним, что основными параметрами для сетевых устройств здесь являются IP-адрес, тип протокола (TACACS+ или RADIUS) и принадлежность к группам.

Рисунок 14. Создание устройства в Efros ACS

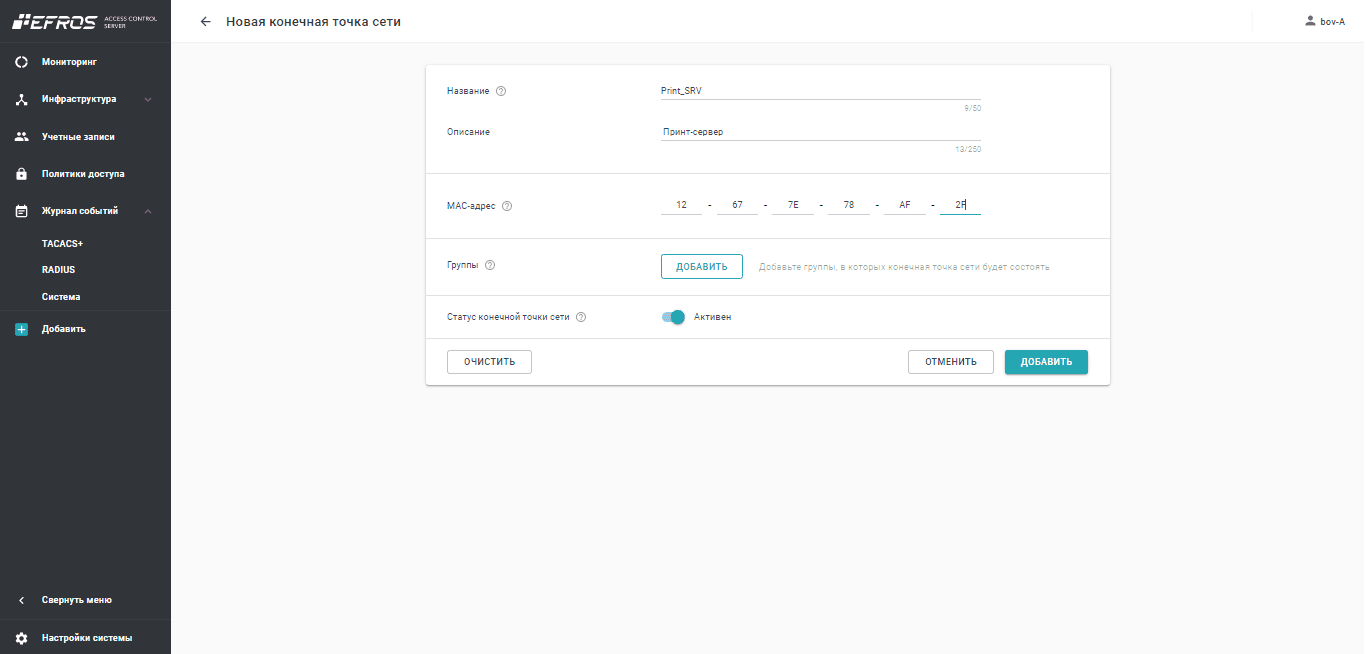

Также создадим в Efros ACS конечную точку, основными параметрами которой являются MAC-адрес и принадлежность к группам.

Рисунок 15. Создание устройства (конечная точка сети) в Efros ACS

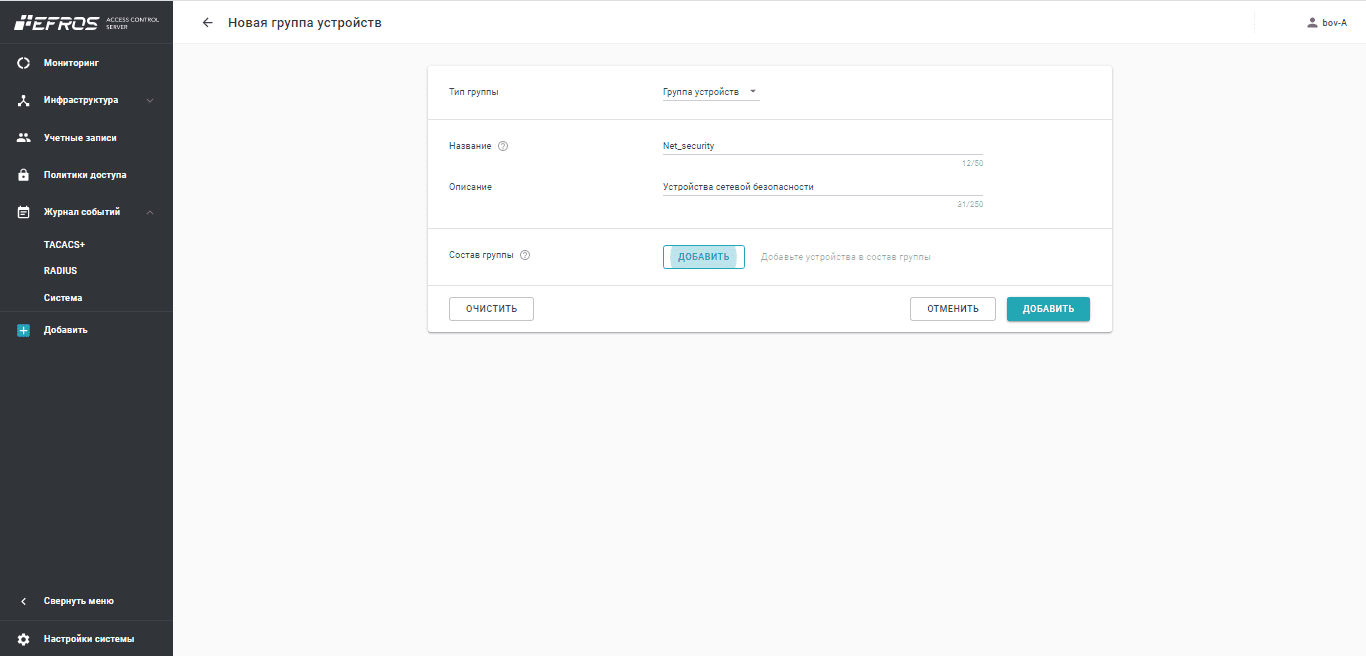

Формирование групп пользователей и устройств позволяет достичь максимальной гибкости и упростить процесс внесения изменений в правила безопасности. Для примера добавим группу «Net_security».

Рисунок 16. Создание группы устройств в Efros ACS

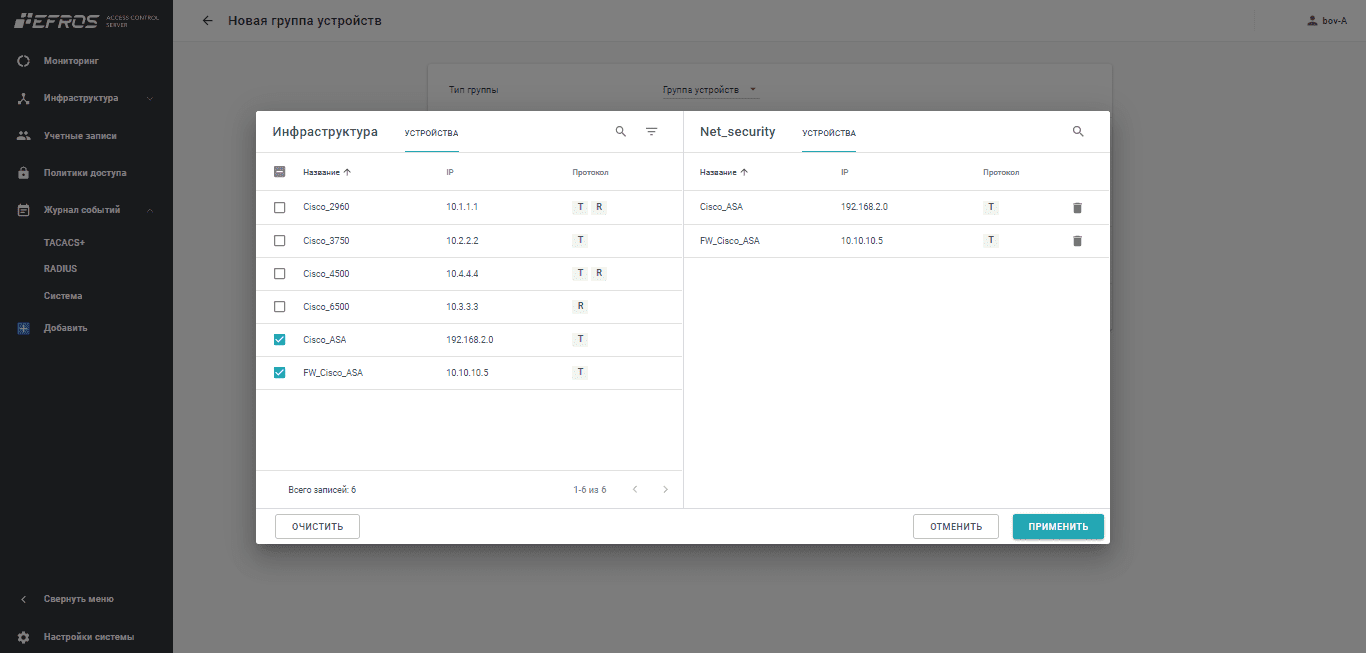

В процессе создания группы можно также добавить в неё существующие в базе Efros ACS устройства. Добавим созданный нами ранее межсетевой экран Cisco ASA.

Рисунок 17. Создание группы устройств (добавление существующих устройств в группу) в Efros ACS

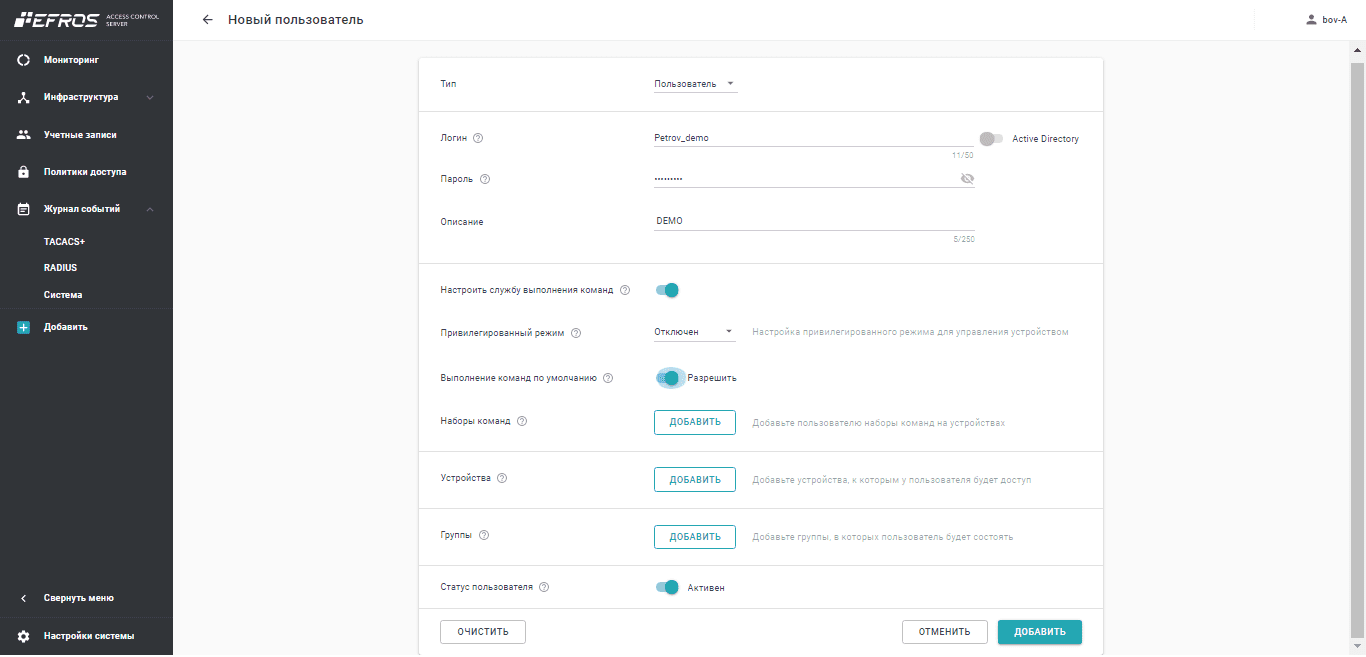

В качестве демонстрации создадим пользователя Petrov-Demo. Понадобится указать его тип и логин (может быть загружен из Active Directory), задать пароль. Также для учётной записи назначаются различные привилегии.

Рисунок 18. Создание пользователя в Efros ACS

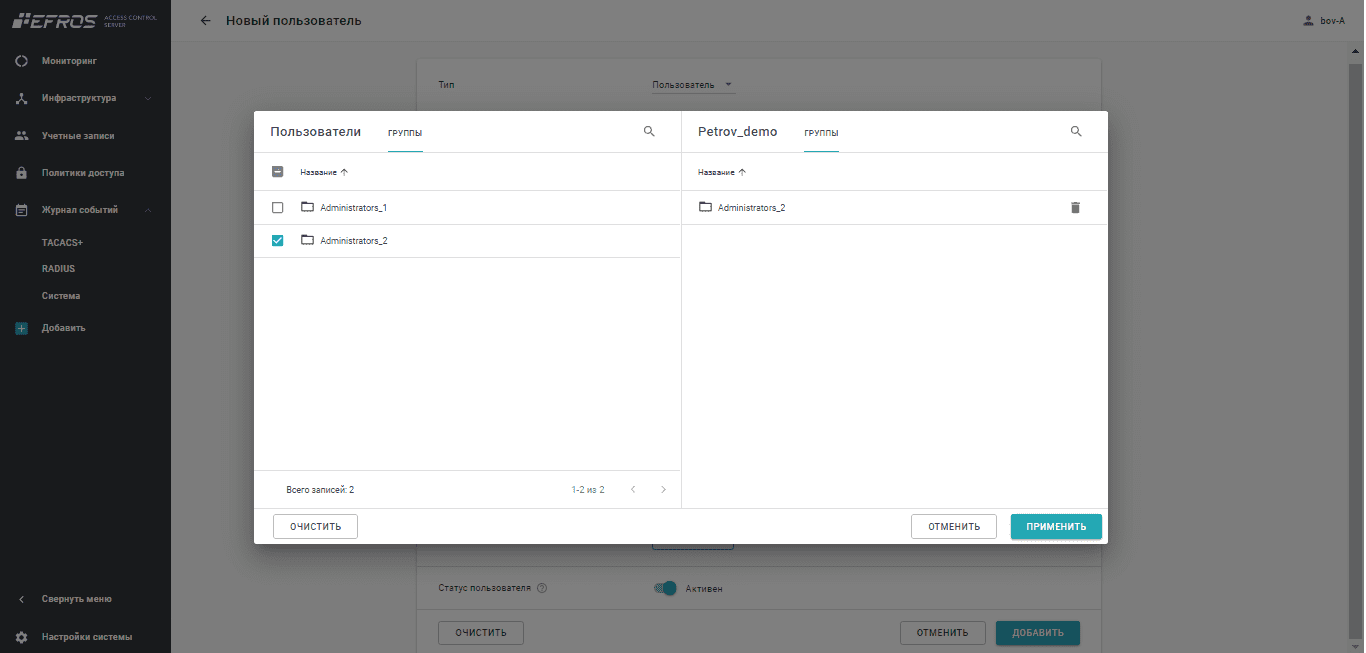

Кроме того, учётная запись сопоставляется с группами, заведёнными в Efros ACS, для возможности гибкого управления правами (например, применения к пользователю групповых политик).

Рисунок 19. Создание пользователя (добавление в группу) в Efros ACS

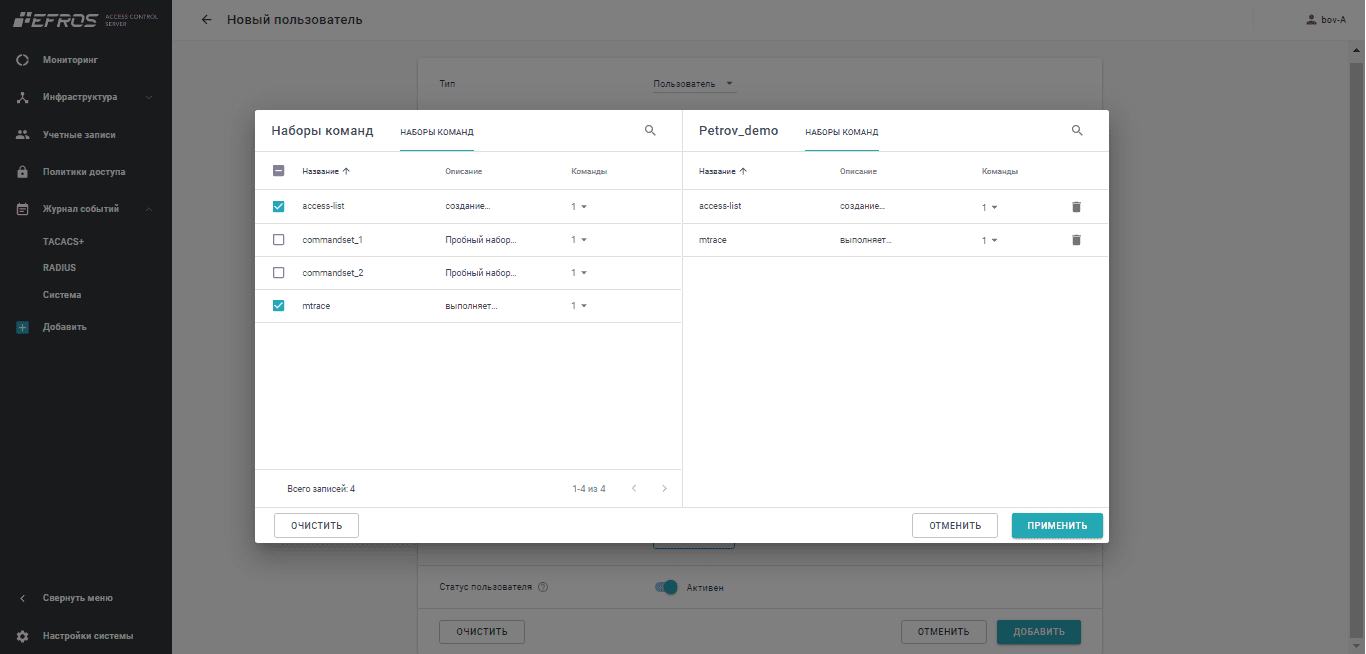

Также к сотруднику можно применить созданные политики — наборы команд, которые ему можно или нельзя будет выполнять на устройствах.

Рисунок 20. Создание пользователя (добавление политик доступа — набора команд) в Efros ACS

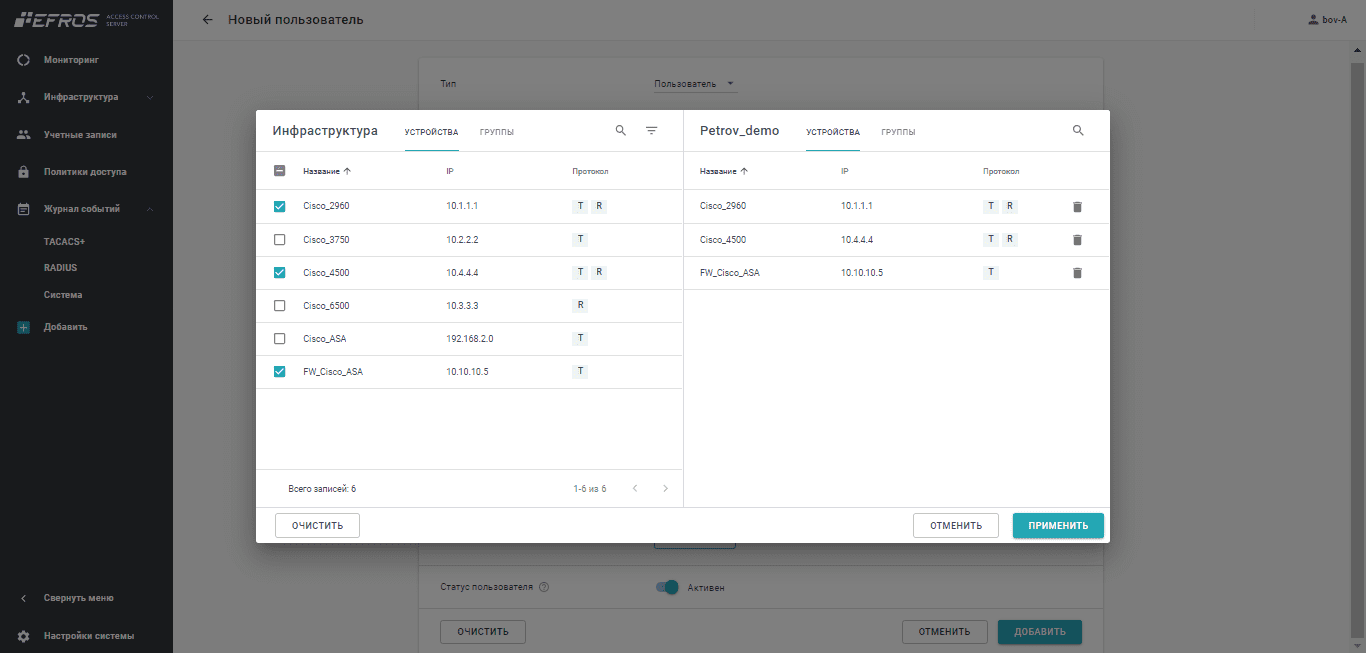

На последнем этапе пользователя сопоставляют с устройствами, на которых ему будет разрешено в дальнейшем работать.

Рисунок 21. Создание пользователя (сопоставление пользователя с устройством) в Efros ACS

На этом мы завершаем наш обзор и переходим к выводам.

Выводы

Мы познакомились с программным комплексом Efros ACS, подробно рассмотрели его архитектуру, системные требования и функциональные возможности, а также продемонстрировали работу с продуктом.

Efros ACS расширяет безопасный доступ, объединяя аутентификацию, пользовательский и административный доступ и управление политиками на базе централизованной сетевой инфраструктуры идентификации, что обеспечивает дополнительную гибкость и мобильность, повышая уровень безопасности и увеличивая результативность работы пользователей. В Efros ACS выполняются проверка учётных записей, определение состояния хоста и отправка результатов авторизации для каждого пользователя на устройства доступа в сеть. Таким образом, Efros ACS представляет собой мощный набор инструментов, который будет полезен как системным инженерам, работающим с сетевым оборудованием и серверами, так и офицерам безопасности, которым необходимо контролировать выполнение требований ИБ.

При помощи Efros ACS администратор может контролировать права доступа в сеть и другие смежные привилегии каждого пользователя, получать учётную информацию о действиях сотрудников в сети.

По функциональности Efros ACS не уступает аналогичным системам западных вендоров, поэтому он может стать достойной заменой зарубежным разработкам. Это особенно актуально в связи со сложившейся политической ситуацией в России и стратегией импортозамещения в стране. Отметим, что Efros ACS включён в Единый реестр российских программ для электронных вычислительных машин и баз данных (Приказ Минкомсвязи РФ от 09.06.2020 № 272).

Достоинства:

- Управление авторизацией при администрировании устройств.

- Одновременная поддержка TACACS+ и RADIUS.

- Поддержка внешнего источника учётных записей Active Directory Services.

- Авторизация сетевых устройств и конечных точек по МАС-адресам.

- Авторизация устройств по протоколу ЕАР-РЕАР.

- Группировка пользователей и устройств.

- Дифференцированные уровни доступа для администраторов Efros ACS.

- Создание политик безопасности на основе запрета или разрешения команд.

- Отчёты о пользовательском и административном доступе.

- Возможность интеграции с Ankey SIEM и системой управления конфигурациями Efros Config Inspector.

- Присутствие в едином реестре российского ПО.

Недостатки:

- Отсутствие некоторых видов ограничения доступа (например, по времени суток или по дням недели).

- Отсутствие сертификатов соответствия требованиям безопасности ФСТЭК России.

- Отсутствие поддержки одноразовых паролей (OTP).