С течением времени объем вычислительных ресурсов, которые необходимо затратить для добычи подобных Bitcoin популярных криптовалют, значительно возрос, а интерес к этой сфере со стороны злоумышленников пропорционально снизился.

Вместе с тем в вирусную лабораторию компании «Доктор Веб» до сих пор периодически поступают образцы троянцев-майнеров, один из которых получил наименование Trojan.BtcMine.737.

По своей внутренней архитектуре Trojan.BtcMine.737 напоминает матрешку, состоящую из трех вложенных друг в друга установщиков, созданных злоумышленниками с использованием технологии Nullsoft Scriptable Install System (NSIS). Первый слой этого своеобразного «сэндвича» представляет собой довольно-таки простой дроппер: он пытается остановить процессы Trojan.BtcMine.737, если ранее они уже были запущены в системе, а затем извлекает из своего тела и помещает во временную папку исполняемый файл другого установщика, запускает его, а исходный файл удаляет.

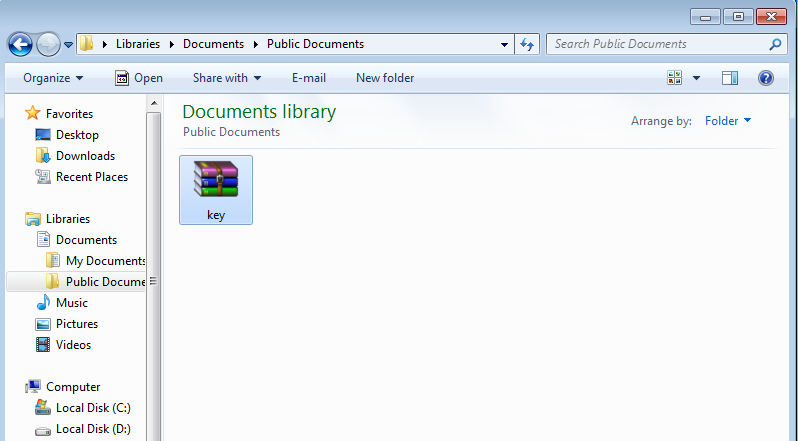

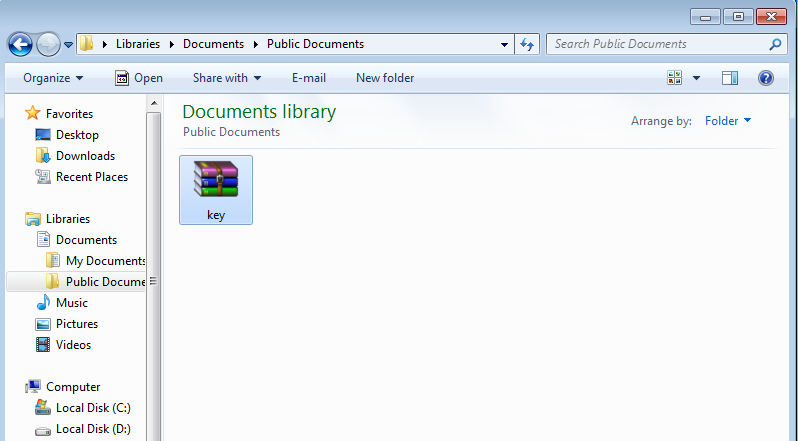

Второй установщик обладает чуть более широкими возможностями, похожими на функционал сетевого червя. В первую очередь он сохраняет в одной из папок на диске атакованного компьютера и запускает исполняемый файл CNminer.exe, который также представляет собой NSIS-установщик, затем создает собственную копию в папке автозагрузки, в папке «Документы» пользователя Windows и во вновь созданной на диске директории, к которой автоматически открывает доступ из локальной сети. В целевых папках эти копии вредоносной программы отображаются в виде файла с именем Key, имеющего значок WinRAR-архива.

Затем троянец копирует себя в корневую папку всех дисков инфицированной машины (эту операцию он повторяет с определенной периодичностью), перечисляет доступные в сетевом окружении компьютеры и пытается подключиться к ним, перебирая логины и пароли с использованием имеющегося в его распоряжении специального списка. Помимо этого, вредоносная программа пытается подобрать пароль к локальной учетной записи пользователя Windows. Если это удается, Trojan.BtcMine.737 при наличии соответствующего оборудования запускает на инфицированном компьютере открытую точку доступа WiFi. Если вредоносной программе удалось получить доступ к одному из компьютеров в локальной сети, предпринимается попытка сохранить и запустить на нем копию троянца либо с использованием инструментария Windows Management Instrumentation (WMI), либо при помощи планировщика заданий.

Программа CNminer.exe, которую Trojan.BtcMine.737 сохраняет на диск на втором этапе своей установки, как раз и является установщиком утилиты для добычи (майнинга) криптовалюты. Запустившись на инфицированном компьютере, приложение CNminer.exe сохраняет в текущей папке исполняемые файлы майнера для 32-разрядной и 64-разрядной архитектур, а также текстовый файл с необходимыми для его работы конфигурационными данными. Ссылку на исполняемый файл троянец вносит в отвечающую за автоматический запуск приложений ветвь системного реестра Windows, и, кроме того, сохраняет ярлык на него в стандартной папке автозапуска. После старта установщика содержащийся в нем сценарий останавливает уже работающие процессы майнеров (если они были запущены ранее), затем обращается к своему управляющему серверу, который возвращает ему в виде HTML-файла дополнительные конфигурационные данные с параметрами пулов и номерами электронных кошельков, причем эти номера периодически меняются. Следует отметить, что в качестве майнера для добычи криптовалюты злоумышленники используют утилиту другого разработчика, детектируемую Антивирусом Dr.Web как программу из семейства Tool.BtcMine. Создатель этой утилиты распространяет ее на условии оплаты комиссии в размере 2,5% от всей добытой с ее помощью криптовалюты, поэтому вирусописатели автоматически направляют ему часть своей незаконной выручки в качестве комиссионных.