Сертификат AM Test Lab

Номер сертификата: 451

Дата выдачи: 04.03.2024

Срок действия: 04.03.2029

- Введение

- Функциональные возможности RT Protect EDR

- Архитектура RT Protect EDR

- Системные требования RT Protect EDR

- Сценарии использования RT Protect EDR

- Выводы

Введение

Задача защиты хостов (конечных точек) в инфраструктуре с каждым годом становится всё более нетривиальной. Раньше она возлагалась на средства антивирусной защиты, однако сейчас этот подход не столь эффективен, как прежде. Злоумышленники тщательно готовят инструменты для нападения, в результате чего вредоносные программы не детектируются традиционными средствами защиты. После проникновения в инфраструктуру злоумышленники исследуют сеть организации и выполняют необходимые действия, такие как горизонтальное перемещение, до момента достижения ожидаемого результата. При этом основной акцент делается на минимизации следов присутствия в инфраструктуре, а не на скорости.

Обнаружить признаки активности злоумышленника помогают анализ журналов конечных точек и сбор телеметрии, включая журналирование процессов, сетевых соединений и других артефактов. Для решения этой задачи используются системы класса «детектирование и реагирование на конечных точках» (EDR). Среди их главных функций — корреляция событий на хосте и автоматизация действий по реагированию на них.

Ранее наша редакция выпускала обзор рынка EDR. С тех пор произошёл ряд изменений: приостановили свою деятельность в России зарубежные вендоры, появились новые продукты у российских производителей. Одна из таких новинок — RT Protect EDR 2.0.

Функциональные возможности RT Protect EDR

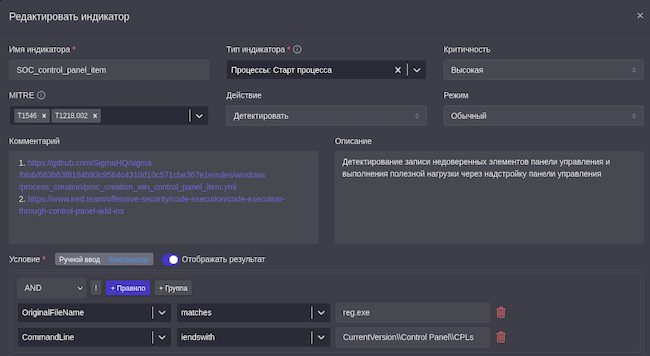

Разработка правил корреляции

В связи с тем что EDR — это не только инструмент для сбора телеметрии на конечной точке, но и инструмент выявления инцидентов, большую роль играет логика, заложенная в систему. В дополнение к тем правилам, которые поставляются вместе с системой, аналитики могут разработать собственные. Для этого в системе существует специальный конструктор, где можно задать условия срабатывания индикатора компрометации и добавить к нему комментарий и описание.

Рисунок 1. Разработка правила корреляции в RT Protect EDR

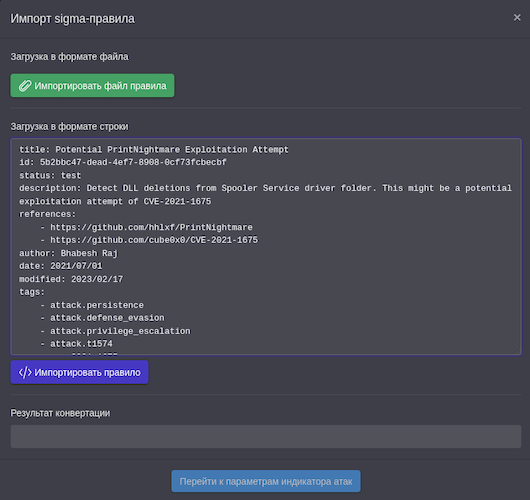

Функциональные возможности системы позволяют конвертировать готовые правила формата «Sigma» в индикаторы атаки, описанные в понятной для RT Protect EDR нотации. Для удобства предусмотрено два варианта конвертации — из файла и путём загрузки в формате строки.

Рисунок 2. Операция конвертации Sigma-правил в RT Protect EDR

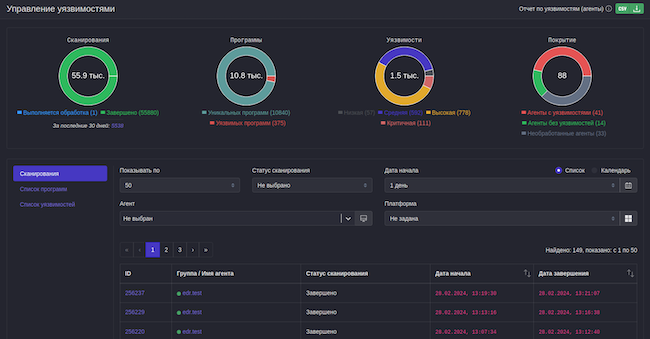

Поиск уязвимостей

RT Protect EDR обладает функциональной возможностью сканирования хостов на предмет уязвимостей установленного ПО. Для этого агент проводит инвентаризацию установленного программного обеспечения и его версий, сопоставляя эти данные с NVD NIST и БДУ ФСТЭК России.

Рисунок 3. Информация об уязвимостях в инфраструктуре в RT Protect EDR

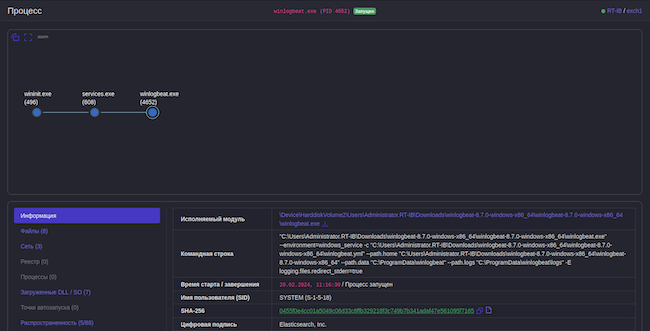

Построение дерева процессов

Функциональные возможности RT Protect EDR включают в себя построение дерева вызовов процесса. В этом блоке видны родитель и прародитель процесса, а также дополнительная информация: аргументы командной строки, имя пользователя, воздействие на файлы, ветки реестра, сетевую активность и т. д.

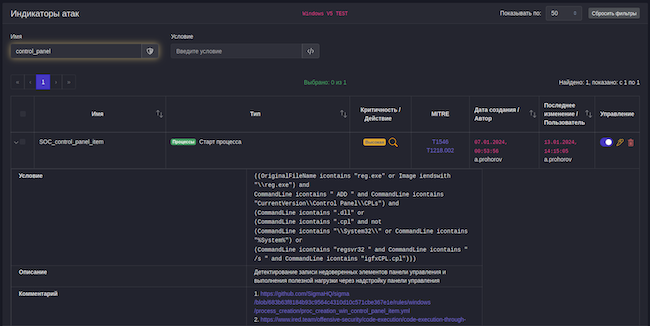

Рисунок 4. Информация о созданном процессе в RT Protect EDR

Модуль защиты от вирусов-шифровальщиков

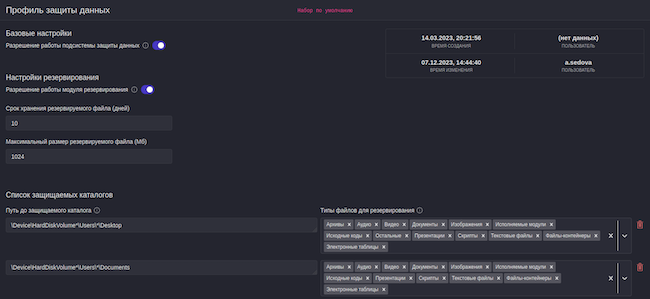

Энтропийные алгоритмы и машинное обучение помогают детектировать нестандартную работу процесса с файлами в директории или нестандартное изменение их структуры, с возможностью блокировать процесс. При этом доступно резервирование: при обращении к указанным файлам будет происходить сохранение их резервных копий на заданный срок. Таким образом, если произойдёт инцидент, в результате которого файл будет утрачен, система позволит его восстановить. Резервирование файла производится на самом хосте в специальном хранилище.

Рисунок 5. Настройка профиля защиты данных в RT Protect EDR

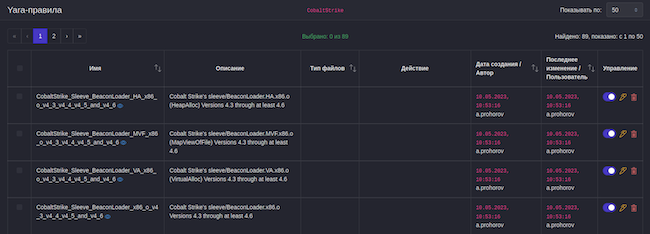

Разработка YARA-правил

Для обнаружения вредоносных программ в RT Protect EDR можно разрабатывать сигнатуры на базе YARA-правил. Подобная функциональная возможность нетипична для систем класса EDR, т. к. используется в основном в средствах антивирусной защиты.

Рисунок 6. Блок YARA-правил в RT Protect EDR

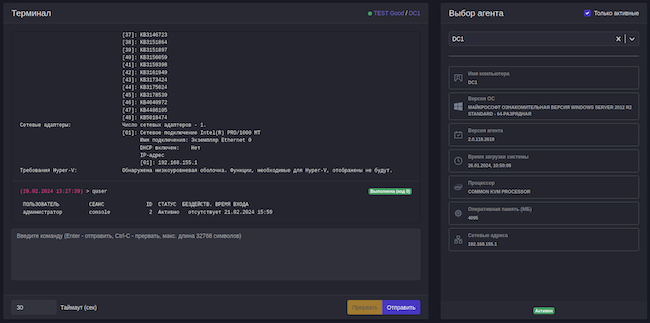

Терминальный доступ к хостам

Для управления удалёнными хостами в RT Protect EDR есть терминал, использующий PowerShell в окружении Windows и Bash — в Linux. Используя терминал, аналитик может подключиться к хосту и проанализировать происходящее там в интерактивном режиме. Эта функция опциональна и может быть включена или выключена в зависимости от настроек роли пользователя.

Рисунок 7. Терминал PowerShell в RT Protect EDR

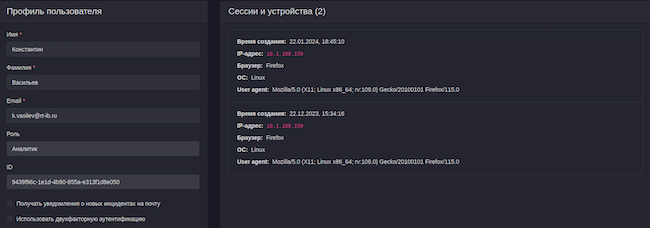

Двухфакторная аутентификация

Для защиты системы от использования скомпрометированных учётных данных в ней предусмотрено включение двухфакторной аутентификации. Запрос подтверждения поступает на адрес электронной почты, указанный в профиле пользователя.

Рисунок 8. Настройка профиля пользователя в RT Protect EDR

Архитектура RT Protect EDR

RT Protect EDR имеет клиент-серверную архитектуру. Клиентом является агент поведенческого анализа, работающий на конечном хосте. Агент принимает от сервера аналитическую информацию (наборы индикаторов атак) для выявления угроз и реагирования на них, а сам передаёт на сервер данные о хосте, на котором установлен, статистику активности этого хоста и другие сведения. Взаимодействие клиента с сервером происходит по протоколу SSL с применением шифрования ГОСТ.

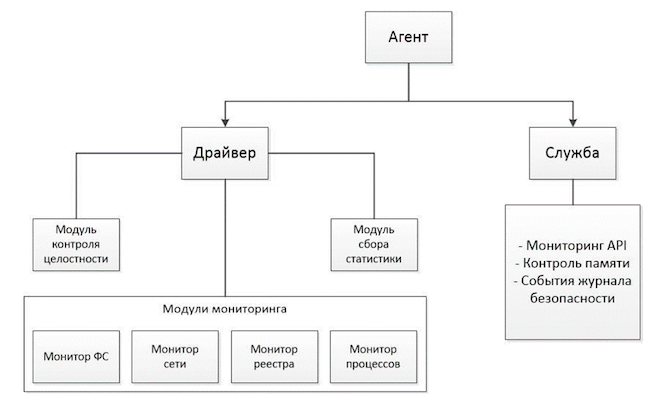

Агент состоит из драйвера, работающего в режиме ядра системы, и службы, работающей в режиме пользователя.

Рисунок 9. Архитектура агента RT Protect EDR

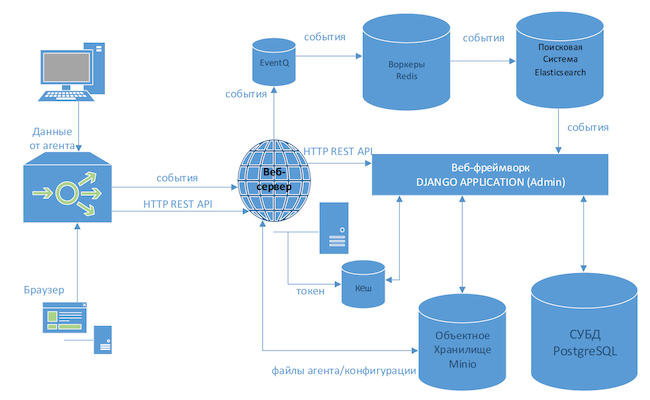

Серверная часть включает в себя сервер сбора статистики, веб-сервер управления (бэкенд), СУБД, базу данных и административный модуль (фронтенд).

Рисунок 10. Архитектура серверной части RT Protect EDR

Системные требования RT Protect EDR

Для корректной работы системы автоматизированные рабочие места (АРМ) и серверы должны соответствовать ряду требований.

Таблица 1. Системные требования к хостам для установки агентов

Компонент | Требования | |

Минимальные | Рекомендуемые | |

ЦП | Процессор частотой 2 ГГц и выше с поддержкой инструкций SSE2 | Intel Core i3 Duo 3,1 ГГц или эквивалентный (с поддержкой SSE2) |

ОЗУ | 1 ГБ | 2 ГБ |

Свободное место на диске | 100 МБ | 2 ГБ |

Программное обеспечение | Windows 7 (с установленными KB4474419 и KB4490628) и новее; Linux (Ubuntu 18.04, 20.04.5 LTS, 22.04 с ядром Linux не ниже 4.15.0, Astra Linux SE 1.7, РЕД ОС 7.3, Debian 11 с ядром Linux 5.10.0-19); .NET Framework версии 4.5 и выше | |

Таблица 2. Системные требования к серверу управления

Компонент | Требования | |

Минимальные | Рекомендуемые | |

ЦП | Не менее 10 ядер частотой минимум 2,4 ГГц с возможностью работы в 20 потоков | Три сервера, на каждом — не менее 10 ядер частотой минимум 2,4 ГГц с возможностью работы в 20 потоков |

ОЗУ | 32 ГБ | 64 ГБ |

Свободное место на диске | 8 ТБ (итоговый размер зависит от количества подключённых агентов и времени хранения событий) | Три жёстких диска (один на каждый сервер), по 8 ТБ каждый. Итоговый размер зависит от количества подключённых агентов и времени хранения событий |

Программное обеспечение | Windows Server 2008 (с установленными KB4474419 и KB4490628) и новее; Linux (Ubuntu 18.04, 20.04.5 LTS, 22.04 с ядром Linux не ниже 4.15.0, Astra Linux SE 1.7, РЕД ОС 7.3, Debian 11 с ядром Linux 5.10.0-19); .NET Framework версии 4.5 и выше; Google Chrome (не ниже 92.0.4515.107), Mozilla Firefox (не ниже 83.0) | |

Сценарии использования RT Protect EDR

Работа с дашбордами

На стартовой странице системы находятся панели мониторинга (дашборды), показывающие информацию о защищаемых хостах: состояние агентов, выявленные инциденты, количество обработанных событий и т. д.

Рисунок 11. Дашборды RT Protect EDR

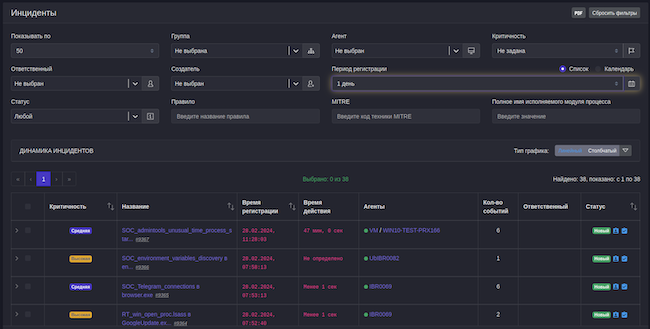

Панели кликабельны. Например, выбрав статистику по критической значимости инцидентов, пользователь получает доступ к информации обо всех инцидентах выбранной степени опасности. Далее специалист службы ИБ может отфильтровать данные в соответствии с выбранными параметрами и получить подробную информацию об инциденте.

Рисунок 12. Панель инцидентов в RT Protect EDR

Работа с инцидентами

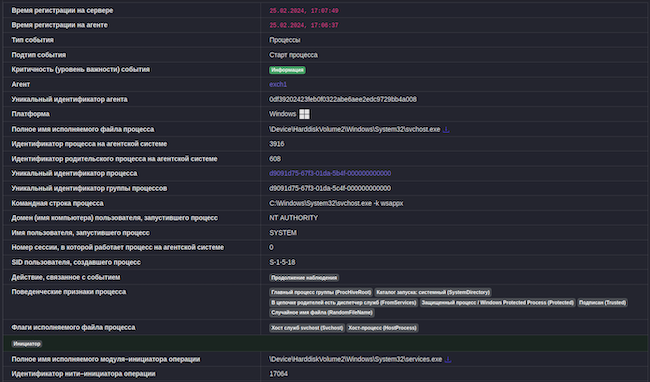

Выявление инцидентов осуществляется на основании правил, разработанных аналитиками компании либо производителем продукта. По умолчанию вместе с RT Protect EDR поставляется 250 встроенных правил корреляции. Также есть возможность интеграции с платформой киберразведки (TI) производителя системы. Там появляются наборы новых правил, соответствующих ландшафту угроз.

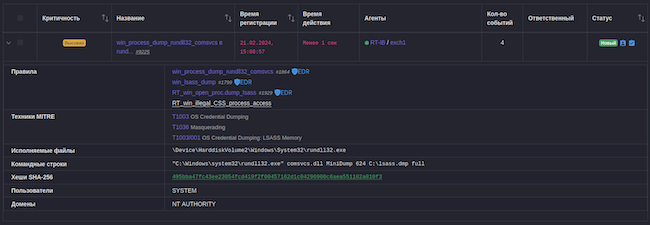

Рисунок 13. Инцидент, выявленный по итогу работы правила корреляции в RT Protect EDR

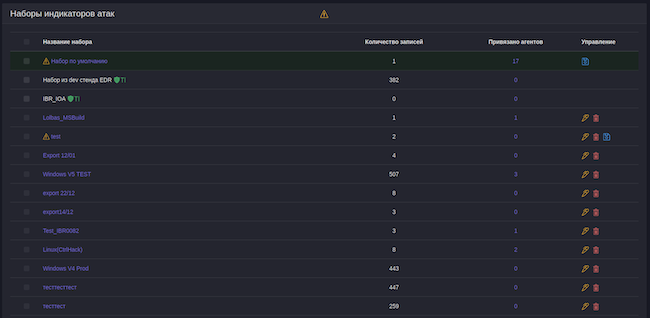

Рисунок 14. Раздел с используемыми наборами правил корреляции в RT Protect EDR

Рисунок 15. Описание правил корреляции в RT Protect EDR

Функциональные возможности системы позволяют группировать правила корреляции, для того чтобы назначать разным агентам разные наборы в зависимости от используемой на них операционной системы.

Сбор информации для поиска атак осуществляется за счёт использования агента, чей драйвер выполняет низкоуровневый перехват событий, а также осуществляет корреляцию в синхронном режиме. Это означает, что при срабатывании правила корреляции реагирование производится в этот же момент: блокируется запуск процесса на уровне системных вызовов, инициализация соединения не выполняется. Таким образом, вредоносная активность блокируется на этапе инициализации, а не в результате корреляции на сервере и, например, последующего завершения уже функционирующего процесса.

Рисунок 16. Информация об активности на хосте в RT Protect EDR

Работа с индикаторами компрометации

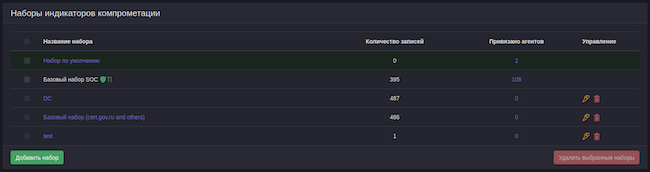

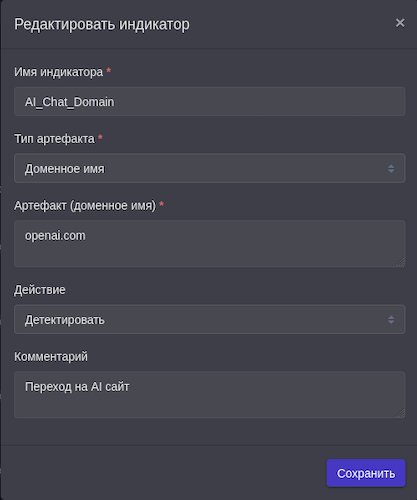

Индикаторы компрометации используются для анализа поступающих событий на предмет признаков вредоносной активности. Артефактами, указывающими на подобную активность, являются имя файла, хеш-сумма, IP-адрес, доменное имя и сетевая сигнатура.

Рисунок 17. Наборы индикаторов компрометации в RT Protect EDR

При работе с индикаторами компрометации аналитик принимает решение о необходимом действии при их обнаружении: только детектировать или блокировать. Блокировка возможна как с уведомлением, так и без него.

Рисунок 18. Редактирование индикатора компрометации в RT Protect EDR

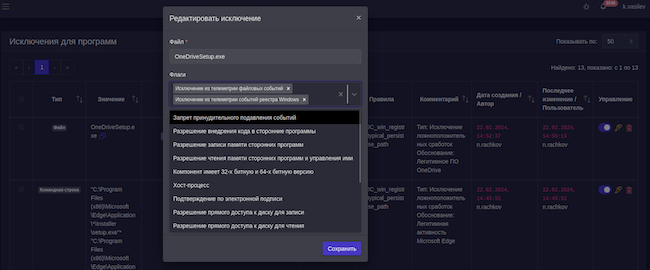

Для исключения конкретных хостов, событий, телеметрии есть особый раздел в интерфейсе системы. Это даёт возможность не тратить время на обработку ложноположительных срабатываний. Также исключения позволяют сэкономить место для хранения данных, обрабатываемых в EDR.

Рисунок 19. Настройка исключений в RT Protect EDR

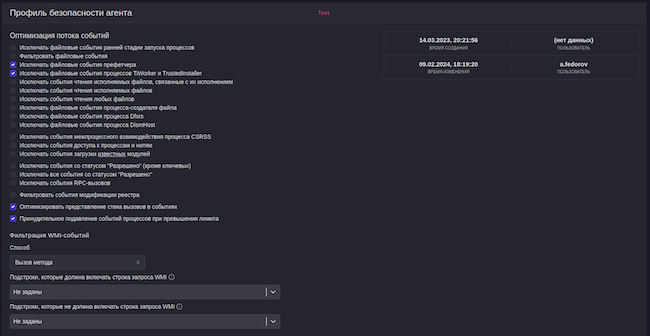

Работа с агентами

Успешная работа системы во многом зависит от настройки профилей агентов на хостах. Профили могут быть настроены как для групп, так и для отдельных агентов. В профилях можно указать, какие события можно исключать. Это делается для оптимизации количества событий в секунду (EPS), отправляемых в SIEM-систему, и для подстройки агентов под хосты с разным предназначением (АРМ, серверы).

Рисунок 20. Настройка профиля безопасности агента в RT Protect EDR

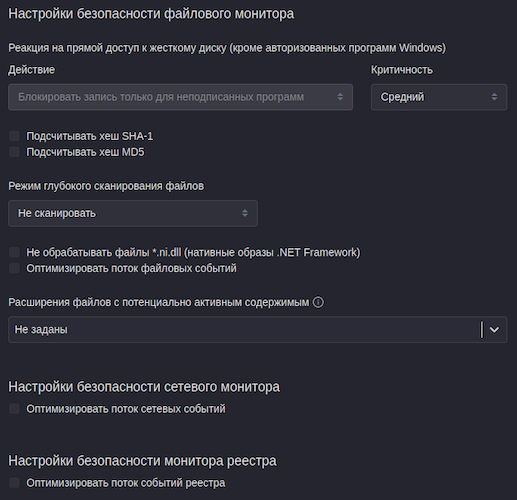

Дополнительно в RT Protect EDR можно определить настройки безопасности монитора процессов, файлового монитора, сетевого монитора, монитора реестра.

Рисунок 21. Настройка безопасности файлового монитора в RT Protect EDR

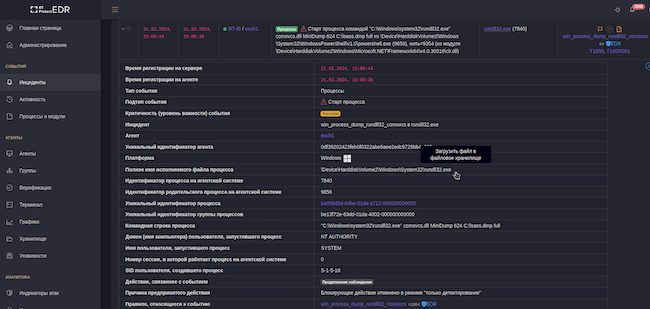

Выгрузка артефактов

Выгрузка артефактов (triage) проводится для дополнительного исследования или киберкриминалистического анализа при возникновении инцидентов в информационной безопасности. В RT Protect EDR выгрузка артефактов доступна через меню управления агентами или через меню работы с инцидентами. Артефакты выгружаются в отдельное файловое хранилище, где с ними проводится необходимая работа.

Рисунок 22. Выгрузка файла процесса в RT Protect EDR

Выводы

RT Protect EDR 2.0 обладает большим количеством функциональных возможностей. Среди них можно выделить модуль борьбы с шифровальщиками, не только блокирующий работу этого типа программ, но и создающий резервные копии файлов; конструктор правил и возможность импорта последних в формате «Sigma»; возможность терминального подключения к хостам. Для большего удобства у администраторов системы есть возможность формировать наборы правил корреляции для хостов в зависимости от их специфики, а также наборы агентов для разных платформ и конечных точек разного назначения.

Достоинства:

- Возможность терминального подключения к хостам.

- Анализ ПО хостов на уязвимости.

- Защита от шифровальщиков с функцией резервного копирования файлов.

- Разработка YARA-правил для детектирования вредоносных программ.

- При отсутствии связи с сервером агент продолжает работу, используя те правила, которые хранятся на конечной точке.

- Конвертер Sigma-правил.

- Блокирование угроз в синхронном режиме.

Недостатки:

- Нет возможности снять дамп памяти.

- Нет сертификатов ФСТЭК и ФСБ России.

- Отсутствует возможность автоматизированного ретроспективного анализа.

- Двухфакторная аутентификация только по электронной почте.