Для масштабирования и обеспечения бесперебойной работы сети компания «Смарт-Софт» применяет технологии кластеризации в UTM-шлюзах Traffic Inspector Next Generation (TING). Развернём и протестируем отказоустойчивый кластер «Active — Passive» из двух устройств. На базе трёх шлюзов TING запустим балансировщик нагрузки (кластер «Active — Active»).

Введение

Один из базовых элементов в построении комплексной защиты компании от киберугроз — контроль сетевого периметра.

В зависимости от архитектуры сети с задачей его защиты помогают справиться программно-аппаратные устройства:

- NGFW (Next Generation Firewall, межсетевой экран нового поколения);

- IPS / IDS (Intrusion Prevention / Detection System, система предотвращения / обнаружения вторжений);

- UTM (Unified Threat Management, универсальный шлюз сетевой безопасности);

- NTA / NDR (Network Traffic Analysis / Network Detection and Response, средство анализа сетевого трафика / средство обнаружения сетевых угроз и реагирования на них).

Экспансия любого предприятия рано или поздно приводит к расширению сетевой инфраструктуры, нагрузка на сеть возрастает за счёт увеличения количества сотрудников, филиалов, внешних атак и т. п.

Для комфортного масштабирования используются технологии кластеризации, когда несколько хостов в сети логически объединяются с определённой целью — например, для повышения пропускной способности, для отказоустойчивости, балансировки, отражения DDoS-атак и решения прочих задач.

Применение технологий кластеризации позволяет экономить время и средства, обеспечивать необходимую гибкость согласно сложившейся ситуации в ИТ-отрасли.

В беспокойной геополитической обстановке активно решается проблема импортозамещения западного оборудования и ПО, о чём мы неоднократно говорили в течение всего 2022 года: обсуждали самые острые темы, делали выбор корпоративных VPN-шлюзов в условиях санкционного давления, обозначали стратегию перехода на российские решения и многое другое.

Отдельно нами проводились аналитические сравнения: выбор NGFW, сводный обзор межсетевых экранов, сертифицированных ФСТЭК России.

В общем хаосе импортозамещения активизировались российские производители программно-аппаратных комплексов для защиты сетевого периметра. Ускорились многие процессы разработки, тестирования и внедрения необходимых бизнесу функций.

Компания «Смарт-Софт» предлагает решить задачу масштабирования сети (с сохранением корпоративных политик безопасности) при помощи UTM-шлюза Traffic Inspector Next Generation (TING).

Рисунок 1. Вид программно-аппаратного устройства TING

Напомним, что российская компания «Смарт-Софт» с 2003 года развивает устройства для обеспечения безопасности сетевой инфраструктуры, обслуживает клиентов по всему миру, среди её заказчиков — частный бизнес и госкорпорации.

Вендор учитывает особенности отдельных сфер и рыночных ниш, реализует узкоспециализированные опции посредством плагинов и делает акцент на гибкости: модельный ряд оборудования подойдёт как малой компании, так и крупной.

Мы рассматривали возможности Traffic Inspector Next Generation на практике с позиции импортозамещения, реализовав «мягкую миграцию». Теперь исследуем TING на предмет кластеризации.

Возможности кластеризации в TING

В продукте представлено более 80 функций сетевой защиты, реализован комплексный контроль доступа пользователей. Наш обзор UTM-шлюза Traffic Inspector Next Generation содержит разбор всех функциональных особенностей и технических моментов, более подробно рассмотрим собственно опции кластеризации.

Режим кластера высокой доступности

Для обеспечения непрерывности доступа пользователей к интернету Traffic Inspector Next Generation поддерживает работу в режиме отказоустойчивого кластера / кластера высокой доступности (Failover Cluster / High Availability Cluster).

Кластер «Active — Passive» формируется из объединения двух TING. Мастер-устройство обрабатывает весь трафик пользователей, а подчинённое или резервное устройство синхронизирует с ведущим своё текущее состояние.

В случае если мастер-устройство выходит из строя по той или иной причине, резервное берёт на себя все его функции.

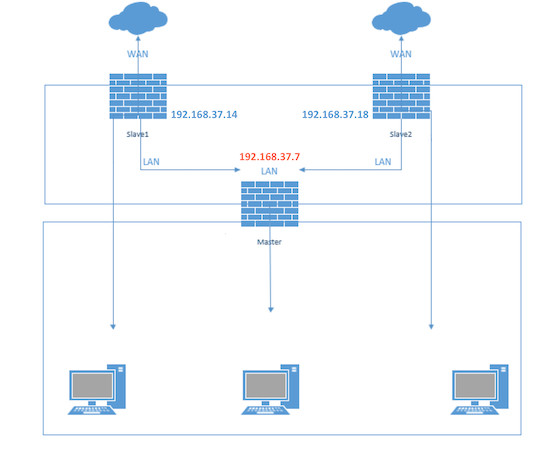

Рисунок 2. Пример кластера «Active — Passive» из двух устройств TING

Устройства № 1 и № 2 могут быть объединены в отказоустойчивый кластер.

Кластер «Active — Passive» реализован в TING на базе нескольких технологий:

- CARP (Common Address Redundancy Protocol, общий протокол избыточности адресов) — позволяет нескольким хостам из одного LAN-сегмента использовать общий виртуальный IP-адрес. CARP определяет, какое из устройств группы должно обрабатывать трафик для виртуального IP-адреса в данный момент. Если мастер-устройство не может выполнять свои функции, то ответственным за виртуальный IP-адрес становится резервное.

- PFSYNC — сетевой протокол синхронизации состояния между несколькими экземплярами межсетевого экрана Packet Filter, выполняющимися на разных хостах. Необходим для того, чтобы безопасно передать все соединения с мастер-устройства на ведомое в случае отказа.

- XMLRPC SYNC — сетевой протокол синхронизации настроек между несколькими аппаратными шлюзами Traffic Inspector Next Generation. В рамках работы XMLRPC мастер-устройство связывается с резервным по защищённому SSL/TLS-соединению и передаёт актуальные настройки конфигурации оборудования.

Протоколы PFSYNC и XMLRPC SYNC редко применяются самостоятельно, чаще всего они работают в связке с протоколом CARP.

Сделаем настройку и проверку работоспособности кластера «Active — Passive» из двух устройств согласно схеме, но сначала рассмотрим второй режим — высокопроизводительного кластера.

Режим кластера высокой производительности

Кластер «Active — Active» высокой производительности и распределения нагрузки в инфраструктуре сетевых шлюзов Traffic Inspector Next Generation позволяет быстро реализовать безопасное горизонтальное масштабирование и сбалансировать нагрузку.

Рисунок 3. Пример кластера «Active — Active» из трёх устройств TING

Эта топология позволяет балансировать нагрузку на прокси-сервер. Устройства объединяются в группу. Мастер-устройство играет роль балансировщика и управляет группой шлюзов («Slave1» и «Slave2») в кластере, участвующих в балансировке. При выходе из строя одного или нескольких шлюзов работу выполняют оставшиеся.

Производительность балансировщика («Master») ниже производительности шлюзов. Младшей модели TING достаточно для балансировки канала в несколько гигабит.

Займёмся практикой: настроим кластер высокой производительности «Active — Active» из трёх устройств TING.

Кластеризация в TING на практике

Настройка кластера «Active — Active»

Для реализации кластера используем топологию сети на рисунке 3, где все устройства TING расположены в одном сегменте.

Настройка кластера «Active — Active» происходит в несколько шагов:

- устанавливаем на всех устройствах кластерной группы плагин «Load Balancer» (LBalancer) из репозитория TING;

- на ведущем устройстве указываем ведомое и активируем оба шлюза TING, которые будут участвовать в маршрутизации трафика.

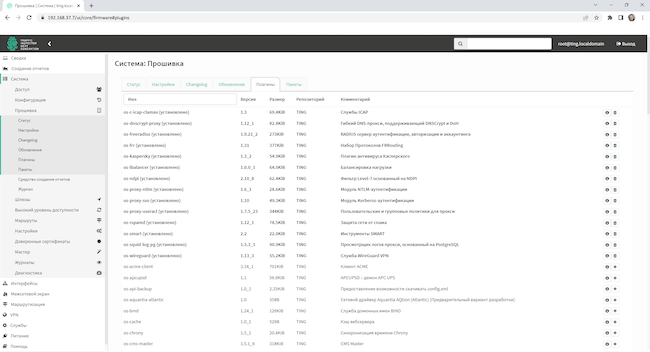

Установим плагин LBalancer на мастер-устройстве (192.168.37.7).

Рисунок 4. Установка плагина LBalancer из репозитория в TING

В системном подразделе «Прошивка» на вкладке «Плагины» выбираем из списка плагин LBalancer и устанавливаем. Установка происходит быстро и полностью автоматизирована. После установки появится дополнительный подраздел для настроек балансировщика.

Аналогичную процедуру проделываем на подчинённых устройствах «Slave1» (192.168.37.14) и «Slave2» (192.168.37.18).

Далее все настройки будут производиться на мастер-устройстве. Укажем подчинённые TING из кластерной группы.

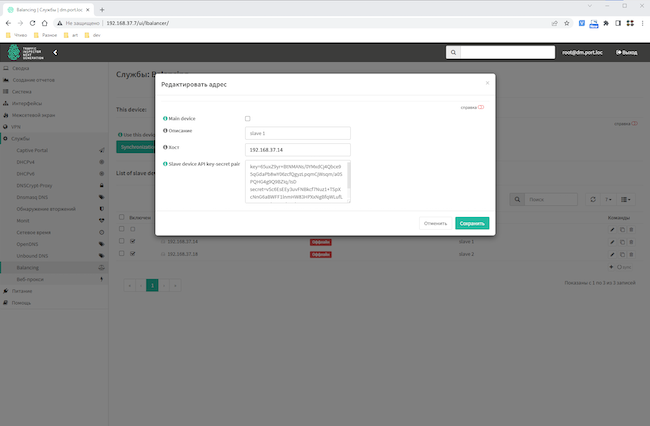

Рисунок 5. Добавление ведомого устройства в кластерную группу TING

Для добавления ведомого устройства необходимо указать IP-адрес подчинённого хоста TING, на котором уже установлен плагин. Также понадобится секретный API-ключ для шифрования.

Получим ключ-секрет на подчинённом устройстве «Slave1».

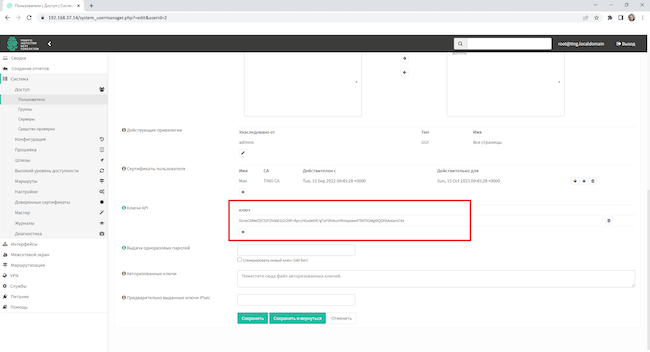

Рисунок 6. Ключ-секрет устройства «Slave1» кластерной группы TING

Ключ находится в системном подразделе «Доступ» → «Пользователи». Выбираем пользователя (или создаём нового), копируем ключ безопасности в поле из предыдущего шага.

После подключения устройства к кластерной группе посредством ключа API становятся доступными функции управления и синхронизации подчинённого устройства.

Всё то же самое сделаем для «Slave2». Теперь все устройства в кластере собраны и настроены. Активируем работу балансировщика.

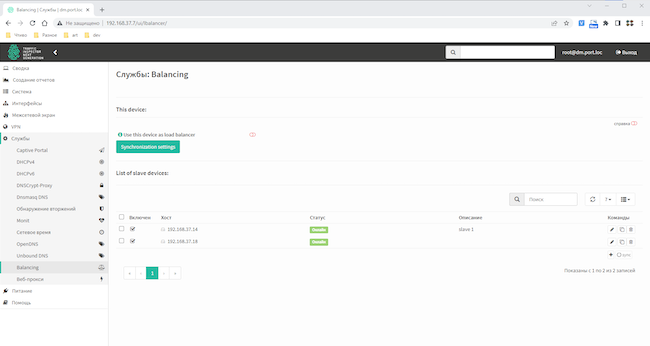

Рисунок 7. Активация кластера «Active — Active» в TING

После активации кластера (выставлением флага в соответствующем поле) автоматически создаются правила фильтрации трафика. Также можно настроить триггеры для текущего статуса шлюза и в случае проблем получить уведомление.

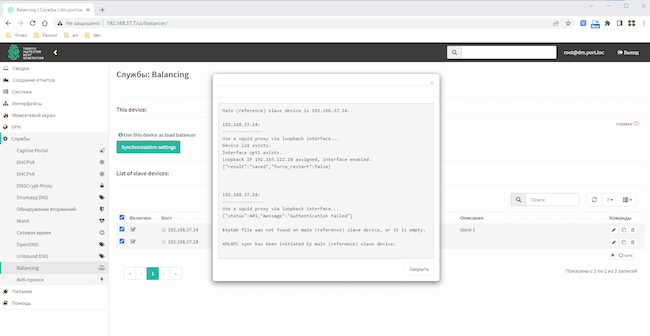

Бывает полезной опция синхронизации множества настроек конкретного шлюза с другими устройствами в кластерной группе. В этом случае необходимо указать, какое из ведомых устройств будет отдавать настройки. Синхронизируем «Slave1» и «Slave2».

Рисунок 8. Синхронизация ведомых устройств кластерной группы TING

«Slave1» в нашем случае выступает как образец для сверки (reference). После нажатия кнопки синхронизации под таблицей система возвращает нам отчёт по каждому устройству.

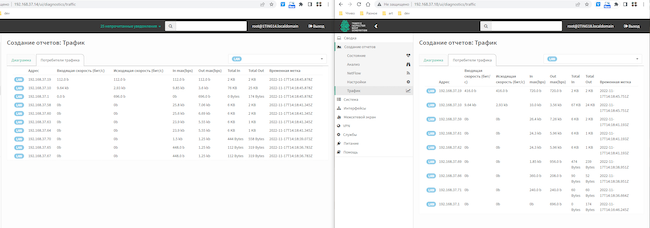

Рисунок 9. Проверка работы распределения нагрузки по устройствам TING

Текущее состояние нагрузки можно исследовать в режиме реального времени в системном подразделе «Состояние отчётов» → «Трафик». В нашем примере показана нагрузка на «Slave1».

Кластер высокой доступности «Active — Active» успешно настроен и работает.

Настройка кластера «Active — Passive»

Реализуем бесперебойный доступ к интернету согласно топологии на рисунке 2: на базе протокола CARP объединим два устройства, в результате получим отказоустойчивый кластер «Active — Passive».

Для запуска кластера нам потребуется сделать несколько шагов:

- создаём виртуальные интерфейсы LAN и WAN на базе протокола CARP,

- соединяем устройства TING между собой кабелем и активируем интерфейсы PFSYNC на ведущем и ведомом устройствах,

- задаём правила фильтрации LAN и WAN на виртуальных CARP-интерфейсах.

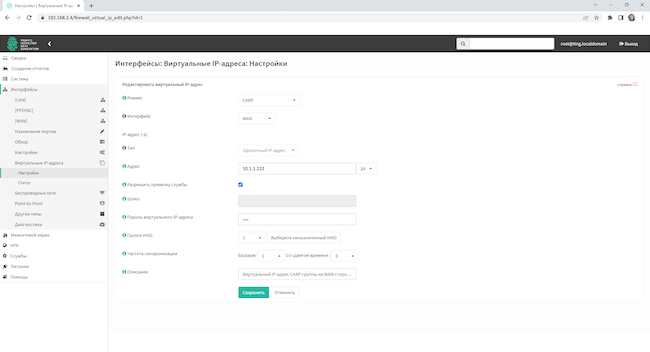

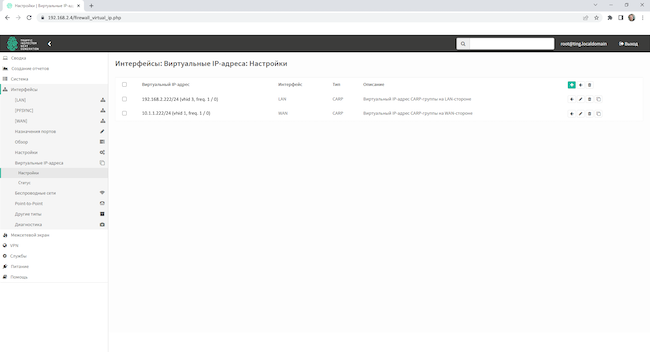

Рисунок 10. Создаём виртуальный WAN-интерфейс для кластера «Active — Passive» в TING

На основном устройстве (TING № 1, LAN IP 192.168.2.4) в разделе «Настройки» → «Виртуальные IP адреса» создаём виртуальный WAN-интерфейс: задаём протокол работы (режим) CARP, указываем IP-адрес, маску и более тонкие настройки по необходимости.

Рисунок 11. Созданные виртуальные интерфейсы WAN и LAN для кластера «Active — Passive» в TING

Проверяем созданные виртуальные интерфейсы для LAN-сегмента (192.168.2.222) и WAN (10.1.1.222).

Заданные виртуальные IP-адреса автоматически копируются на резервное устройство после активации протокола синхронизации PFSYNC. Настроим на «мастере» PFSYNC.

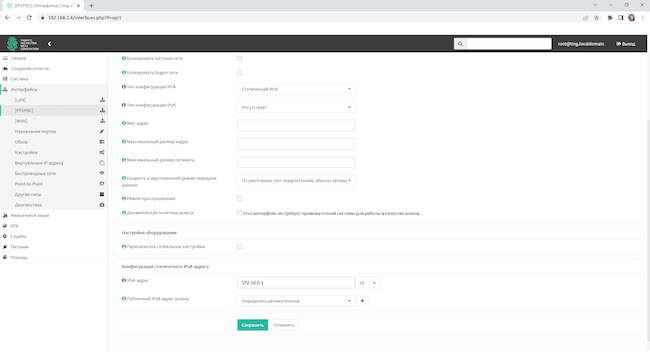

Рисунок 12. Настройка PFSYNC на мастер-устройстве TING

В разделе «Настройки» → «PFSYNC» на устройстве TING № 1 ставим флажок «Включить интерфейс» и в нижнем поле задаём статический IP-адрес свободной подсети — согласно схеме это 172.16.0.1 с маской 30, так как в нашем примере два устройства в кластере.

Подсеть 172.16.0.1/30 объединяет оба устройства TING, которые соединяются кабелем между собой.

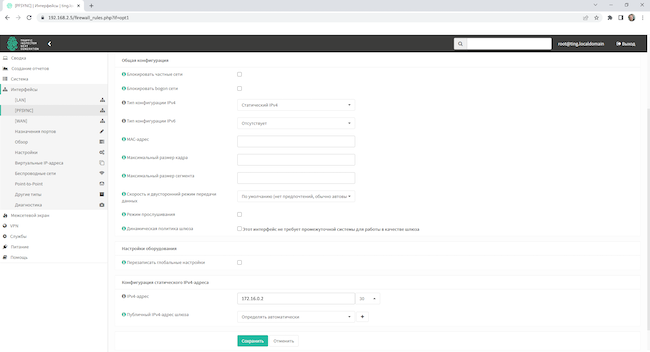

На резервном устройстве также активируем PFSYNC.

Рисунок 13. Настройка PFSYNC на резервном устройстве кластерной группы TING

Ведомое устройство TING № 2 (LAN 192.168.2.5) получает IP-адрес из той же подсети: 172.16.0.2/30.

Основные настройки происходят на «мастере», на резервном устройстве необходимо активировать протокол синхронизации PFSYNC и задать правила межсетевого экрана для созданного интерфейса.

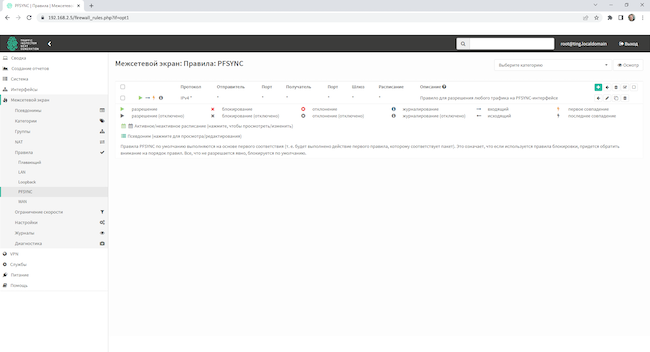

Зададим правила фильтрации трафика для 172.16.0.2.

Рисунок 14. Правила PFSYNC для резервного устройства кластерной группы TING

В разделе «Интерфейсы» → «Правила» → «PFSYNC» задаём правила обработки трафика на устройстве TING № 2 для интерфейса 172.16.0.2. В нашем случае разрешён любой трафик, открыты все порты и т. д.

Аналогично активируем правила PFSYNC для интерфейса 172.16.0.1 на «мастере», окончательно связав оба TING между собой.

Далее на устройстве TING № 1 настроим правила фильтрации LAN и WAN для CARP-интерфейсов, чтобы трафик пользователей мог начать движение.

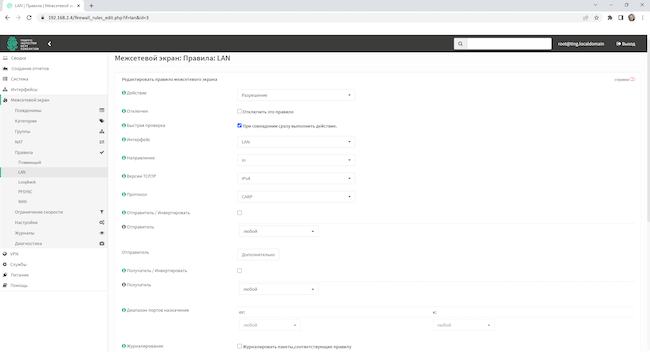

Рисунок 15. Правила LAN для виртуального CARP-интерфейса TING

На ведущем устройстве (TING № 1, LAN IP 192.168.2.4) в подразделе «Межсетевой экран» → «Правила» → «LAN» настроим правило для созданного на первом шаге общего виртуального LAN-интерфейса 192.168.2.222.

Выставляем действие: «Разрешение». Указываем также интерфейс и выбираем протокол CARP. Более тонкие настройки фильтрации будут зависеть от задачи.

Аналогичная настройка понадобится для общего виртуального WAN (10.1.1.222).

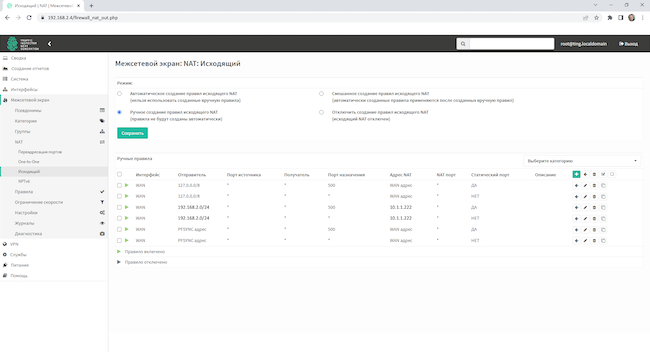

Далее необходимо прописать правила NAT для ретрансляции адресов, так как теперь именно виртуальный WAN-адрес должен прописываться в пакетах при их преобразовании механизмом NAT.

Рисунок 16. Правила NAT для виртуальных CARP-интерфейсов в TING

Устанавливаем ретрансляцию всех адресов внутренней сети на виртуальный WAN-интерфейс кластерной группы.

На финальном шаге выбираем опции отказоустойчивости.

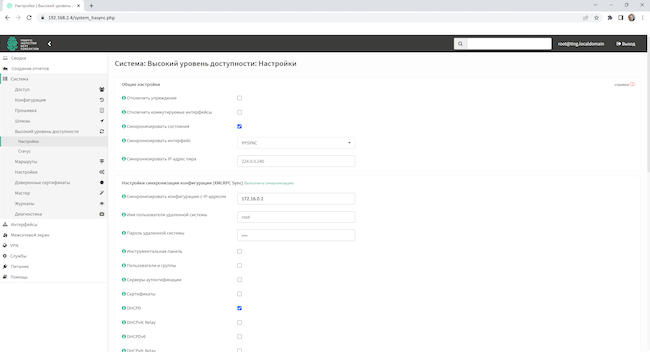

Рисунок 17. Опции кластера высокой доступности в TING

В системном подразделе «Высокий уровень доступности» → «Настройки» активируем синхронизацию состояния, выбираем IP-адрес подчинённого устройства, требуемые протоколы и правила.

CARP-кластер готов к работе, но после настройки рекомендуется перезапустить оба устройства или синхронизировать их состояния. Можно выполнить синхронизацию здесь же или в системном разделе статусов.

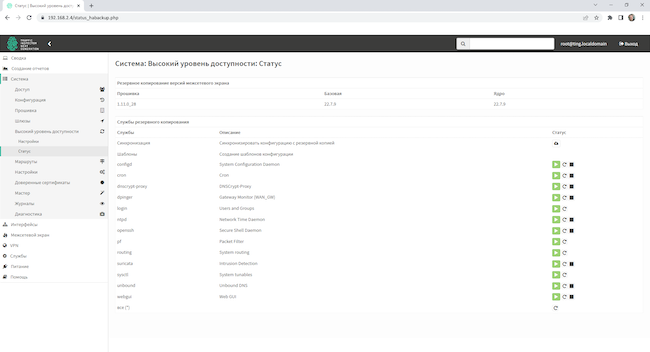

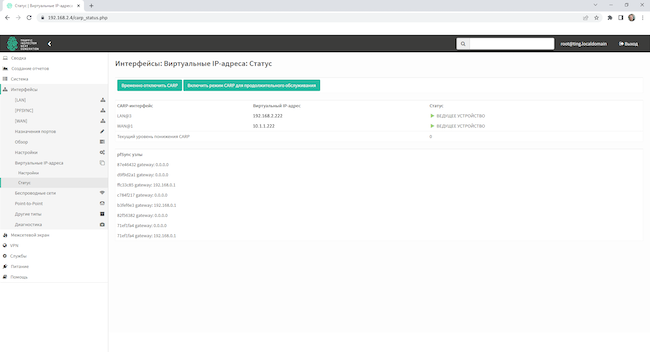

Рисунок 18. Состояние CARP-кластера высокой доступности в TING

Обзорно оценить состояние кластера и перезапустить все службы позволяет системный подраздел «Высокий уровень доступности» → «Статус».

После перезапуска ведущее и ведомое устройства также будут отображать текущее состояние и иерархию в кластерной группе. Проверим статусы на устройствах.

Рисунок 19. Состояние мастер-устройства кластерной группы в TING

Отображаются статус «Ведущее устройство» и данные кластерной группы.

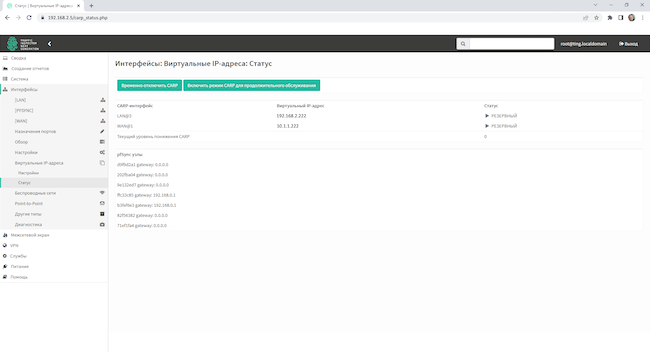

Рисунок 20. Состояние подчинённого устройства кластерной группы в TING

Видим аналогичные данные по кластеру, но статус устройства TING — «резервный». Отказоустойчивый кластер TING «Active — Passive» успешно настроен и работает.

Если отключить мастер-устройство TING № 1 от сети питания, то все функции «мастера» переходят на резервное устройство TING № 2. Если устройство TING № 1 восстановило работу, то статус «мастера» возвращается ему, а TING № 2 снова становится ведомым и переходит в состояние постоянной синхронизации с ним. Как при различных внешних физических отказах и ограничениях TING, так и в случае программного сбоя кластер будет обеспечивать работоспособность.

Выводы

Кластеризация в инфраструктуре сетевых шлюзов Traffic Inspector Next Generation реализована в двух режимах: кластер высокой производительности и кластер высокой доступности.

Оба режима были рассмотрены на практике: мы успешно произвели масштабирование, снизив нагрузку на сеть за счёт дополнительных устройств, и настроили отказоустойчивость, обеспечив бесперебойную связь с интернетом.

Кластеры настраиваются удобно и быстро, не требуя высокой квалификации специалиста — достаточно базовых знаний сетевых технологий с опытом системного администрирования.

Применение технологий кластеризации в программно-аппаратной UTM-платформе Traffic Inspector Next Generation позволяет сэкономить время и средства как растущей компании, так и крупной.

TING можно рассмотреть как надёжную замену аналогичным зарубежным продуктам защиты сетевого периметра с поддержкой функций балансировки нагрузки и бесперебойного соединения.