В новом эфире AM Live эксперты обсудили то, как правильно применять наступательную безопасность (Offensive Security, OffSec). Какой персонал справится с внедрением OffSec и как извлечь из этого максимум пользы для своей организации?

- Введение

- Практика внедрения Offensive Security

- Практика Offensive Security

- Будущее Offensive Security

- Итоги эфира

- Выводы

Введение

OffSec необходима для того, чтобы компания посмотрела на свои цифровые активы глазами атакующего. В прямом эфире AM Live обсуждали внедрение наступательной безопасности на всех этапах проекта, а также то, как планировать OffSeс, проводить её и анализировать полученные результаты.

Рисунок 1. Эксперты отрасли в студии Anti-Malware.ru

Спикеры прямого эфира:

- Юлия Воронова, директор по консалтингу центра компетенций Positive Technologies;

- Дмитрий Калинин, руководитель отдела по работе с уязвимостями информационных систем, «Компания Бастион»;

- Егор Зайцев, директор департамента противодействия киберугрозам, «Информзащита»;

- Сергей Куприн, генеральный директор CtrlHack;

- Александр Борисов, руководитель направления по анализу защищённости, Innostage.

Ведущие и модераторы дискуссии — продюсер «АМ Медиа» Екатерина Ярцева и независимый эксперт Сергей Рысин.

Практика внедрения Offensive Security

Для чего нужна OffSec

Александр Борисов:

— В первую очередь Offensive Security необходима для того, чтобы заказчик понял, на каком уровне защищённости он сейчас находится и что ему необходимо «подтянуть».

Александр Борисов, руководитель направления по анализу защищённости, Innostage

По словам Юлии Вороновой, компания не может быть уверена в том, что она полностью защищена. Это можно понять только проверив себя на устойчивость ко взлому (тестирование на проникновение, программы вознаграждений за найденные уязвимости и т. д.). Но в первую очередь, чтобы прийти к OffSec, заказчику нужно понять, зачем это ему нужно. Заказчик всегда должен понимать, какие события недопустимы именно для его бизнеса.

— Наша задача — понять общий механизм действий злоумышленника, чтобы выстроить у себя эффективную защиту, создать больше проблем злоумышленнику и иметь «фору», чтобы отразить атаку.

Сергей Куприн:

— 95 % атак, которые были реализованы и нанесли урон, могли быть предотвращены имевшимися силами и средствами заказчика. Это выясняется уже после расследования инцидента. Без регулярной валидации того, как работают персонал и системы защиты, невозможно выстроить эффективную безопасность.

Сергей Куприн, генеральный директор CtrlHack

Егор Зайцев:

— Например, для КИИ риск будет всегда и наша задача состоит не в том, чтобы указать и устранить риски, а в том, чтобы показать, через какие именно риски злоумышленники могут зайти.

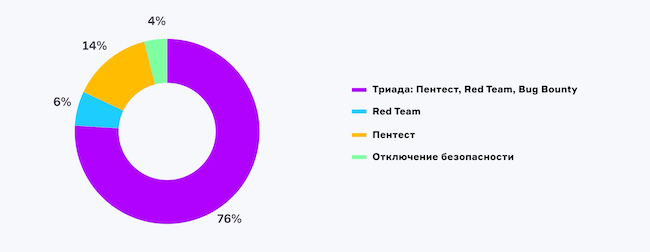

По мнению 76 % зрителей AM Live, правильная OffSec состоит из тестирования на проникновение (пентеста), командной имитации кибератак (Red Teaming) и программ выплаты вознаграждений за поиск брешей (Bug Bounty). 14 % отметили только пентест, а 6 % — только редтиминг. Оставшиеся 4 % опрошенных посчитали, что OffSec — это отключение безопасности.

Рисунок 2. Как вы считаете, из чего состоит правильная наступательная безопасность?

По каким критериям подбирать исполнителя

По словам экспертов, при проверке компетентности команды можно обращать внимание на количество успешных проектов, фреймворки и сертификаты. При этом проверка исполнителя зависит и от опыта самого заказчика.

По мнению Юлии Вороновой, компании-исполнители зачастую вводят заказчиков в заблуждение и оказывают им некачественные услуги как раз потому, что сам заказчик плохо разбирается в ИБ. При этом компания-заказчик должна дорасти до OffSec и пройти ряд стадий: развернуть систему управления событиями (SIEM), выстроить центр мониторинга (SOC), провести пентесты, редтиминг и пр.

Юлия Воронова, директор по консалтингу центра компетенций Positive Technologies

Как реализовываются проекты по Offensive Security

Эксперты выделили обучение кибербезопасников (Purple Teaming), при котором персоналу показывают бреши, выясняются причины пропуска злоумышленников, а также способы этого избежать.

Для обучения компании создаётся кейс, SOC смотрит на срабатывания и потом выстраивает правила корреляции. Затем исполнитель повторяет кейс до тех пор, пока не будет охвачена определённая зона защиты компании.

Практика Offensive Security

Как часто нужна OffSec

По мнению Егора Зайцева, физическую защиту нужно проверять как можно чаще, желательно — около двух раз в год, потому что с помощью этих тестов можно реализовать методологию защиты и от социальных атак на сотрудников. С этим мнением согласились и другие эксперты.

При этом частотность зависит от масштаба организации и от квалификации исполнителей. Иногда пентест стоит провести при смене топ-менеджмента.

Если речь идёт о крупных организациях, то стоит проводить редтиминг в режиме «нон-стоп», считает Юлия Воронова. Помимо этого необходимо объявить программу адекватных вознаграждений за обнаружение способов реализовать недопустимые события в инфраструктуре.

По словам Сергея Рысина, в рамках Offensive Security на Западе начали в обязательном порядке проводить физический пентест, потому что при наличии проблем с персоналом невозможно будет защититься средствами ИБ, и в России компании также к этому придут.

Сергей Рысин, независимый эксперт

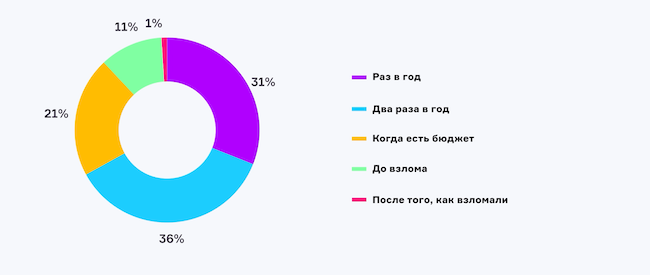

По мнению 36 % зрителей эфира, проводить OffSec необходимо два раза в год. 31 % считает, что достаточно и одного раза в год, а 21 % увязывает частотность с наличием или отсутствием денег. 11 % полагают, что проводить OffSec нужно до взлома, оставшийся 1 % проголосовал за вариант «после взлома».

Рисунок 3. Как часто нужно проводить мероприятия по Offensive Security?

Как не надо проводить пентесты и редтиминг

По словам Дмитрия Калинина, не нужно «мусорить», то есть оставлять инструменты, следы компрометации, учётные записи и прочее, т. к. зачастую это приводит к дополнительным инцидентам.

Пентестеров не следует заставлять выполнять работу по некой методологии самой компании. Также, по мнению экспертов, не стоит делать пентест и редтиминг «для галочки».

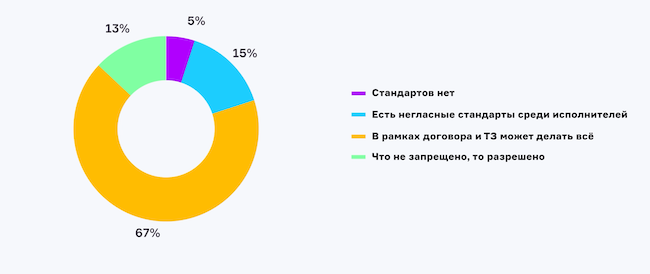

По мнению 67 % зрителей AM Live, этичный хакер может делать всё, что прописано в рамках договора и техзадания. 15 % считают, что следует полагаться на негласные стандарты в среде исполнителей, а 13 % опираются на принцип «разрешено всё, что не запрещено». Оставшиеся 5 % опрошенных полагают, что стандартов в этой области нет.

Рисунок 4. Есть ли требования и стандарты, которые описывают, что может делать этичный хакер?

Метрики и стоимость

По мнению экспертов, одной из метрик OffSec может быть невозможность реализации недопустимого события. Также это могут быть скорость реагирования команды защиты, длительность реализации недопустимого события или время его выявления.

Цены на услуги зависят от их трудоёмкости. Если рассматривать сценарий пентеста для среднего и малого бизнеса, то стоимость может достигнуть двух миллионов рублей. Другой фактор — сам заказчик, который может захотеть выбрать нетривиальные подходы и пр. Также стоимость варьируется в зависимости от сроков (две недели, месяц и больше).

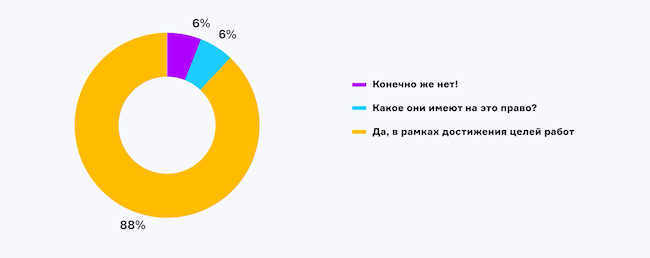

88 % зрителей считают, что для достижения целей работ белые хакеры могут использовать в инфраструктуре заказчика специальный софт. 6 % посчитали, что так делать точно нельзя, ещё столько же дали ответ «какое они имеют на это право».

Рисунок 5. Могут ли этичные хакеры использовать специальное ПО в вашей инфраструктуре?

Будущее Offensive Security

Александр Борисов:

— Если говорить про горизонт в один год, то большее распространение получат BAS-системы. Это позволяет заказчикам и исполнителям экономить время.

Дмитрий Калинин:

— Скорее всего, будет тренд на автоматизацию и на смену тестируемых технологий. Например, всё большее распространение получает Linux, что будет влиять на изменение компетенций специалистов.

Дмитрий Калинин, руководитель отдела по работе с уязвимостями информационных систем, «Компания Бастион»

Юлия Воронова:

— Я верю, что Bug Bounty будет развиваться. И если ранее на отечественном рынке не было достойных платформ (и компании испытывали сложности при выходе на иностранные), то теперь они есть и готовы удовлетворить спрос рынка. При этом пентест постепенно умирает и уходит в сторону редтиминга.

Егор Зайцев:

— Самое главное — зрители сделают переоценку работ и поймут, для чего им OffSec и как его выстроить.

Егор Зайцев, директор департамента противодействия киберугрозам, «Информзащита»

Сергей Куприн:

— Наверное, будет больше набирать обороты концепция Purple Teaming, когда компания будет смотреть не просто на факт присутствия уязвимости, а на срабатывание механизма реагирования на атаки.

Итоги эфира

Финальный опрос зрителей показал, что 38 % уже практикуют OffSec, 19 % — пока считают её избыточной. 15 % участников опроса заинтересовались Offensive Security и будут её пробовать, а 9 % не поверили в эффективность такого инструмента. Оставшиеся 4 % не поняли темы беседы.

Рисунок 6. Каково ваше мнение об OffSec после эфира?

Выводы

Offensive Security рано или поздно станет обязательной и регулярной процедурой для средних и крупных компаний, потому что без проверки работы не только СЗИ, но и персонала невозможно выстроить надёжную защиту. OffSec помогает усложнить жизнь злоумышленнику и сделать атаку дорогой и труднореализуемой. Поэтому её необходимо проводить минимум два раза в год, чтобы тестировать периметр компании на проникновение и закрывать бреши в защите.

Проект AM Live на этом не останавливается. Эксперты отрасли скоро снова соберутся в нашей студии и обсудят актуальные темы российского ИБ-рынка. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!