Многие организации, к сожалению, не до конца понимают, что представляет собой SIEM. Существует основная идея большинства SIEM-систем: они централизуют сетевую активность в формате, который легче усваивается. Но для каждой конкретной организации метод использования SIEM будет зависеть от целей. Однако можно выделить некую подборку популярных вариантов использования таких систем.

2. SIEM в качестве улучшенной системы обнаружения вторжений

3. Типовые сценарии использования SIEM-системы

4. Так ли необходима SIEM-система?

Принцип работы систем SIEM

Понятие SIEM (Security Information and Event Management) в наши дни достаточно размыто, можно представить, что это процесс, объединяющий сетевую активность в единый адресный набор данных. Сам термин был придуман Gartner в 2005 году, но с тех пор само понятие и все, что к нему относится, претерпело немало изменений. Первоначально аббревиатура представляла собой комбинацию двух терминов, обозначающих область применения ПО: SIM (Security Information Management) — управление информационной безопасностью и SEM (Security Event Management) — управление событиями безопасности.

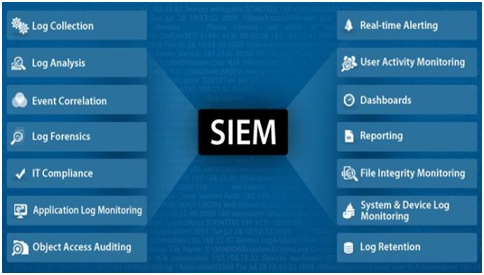

По утверждению Gartner, SIEM-система должна собирать, анализировать и представлять информацию из сетевых устройств и устройств безопасности. Также в эту систему должны входить приложения для управления идентификацией и доступом, инструменты управления уязвимостями и базы данных и приложений.

Для наглядности мы выделим несколько функций, которые обычно поставляются SIEM-системами:

- Возможность отправки предупреждений на основе предопределенных настроек.

- Отчеты и логирование для упрощения аудита.

- Возможность просмотра данных на разных уровнях детализации.

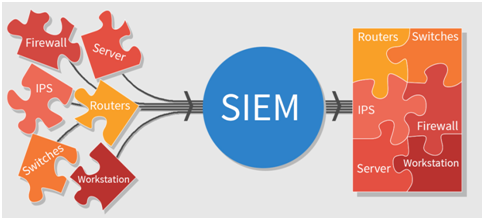

Если вы думаете, что это похоже на систему обнаружения несанкционированных действий, вы правы. SIEM собирает логи разных приложений, обрабатывает и кладет в централизованное хранилище, с которым удобно работать.

Рисунок 1. Принцип сбора и хранения логов в SIEM

Как правило, размер хранилища зависит от количества обрабатываемых событий в сети компании. Из лидеров мирового рынка SIEM можно выделить следующих:

- HP ArcSight

- IBM QRadar SIEM

- Tibco Loglogic

- McAfee NitroSecurity

- RSA Envision

- Splunk

- LogRhythm

Есть и российские SIEM-системы:

- MaxPatrol SIEM от Positive Technologies

- КОМРАД от «НПО «Эшелон»

- RUSIEM

SIEM в качестве улучшенной системы обнаружения вторжений

По словам некоторых экспертов, SIEM представляет собой улучшенную систему обнаружения вредоносной активности и различных системных аномалий. Работа SIEM позволяет увидеть более полную картину активности сети и событий безопасности. Когда обычные средства обнаружения по отдельности не видят атаки, но она может быть обнаружена при тщательном анализе и корреляции информации из различных источников. Поэтому многие организации рассматривают использование SIEM-системы в качестве дополнительного и очень важного элемента защиты от целенаправленных атак.

Рисунок 2. Функции SIEM-системы

Типовые сценарии использования SIEM-системы

Ранее мы собирались рассмотреть популярные сценарии использования SIEM:

- Отслеживание аутентификации и обнаружение компрометации аккаунтов пользователей и администраторов.

- Отслеживание случаев заражения. Обнаружение вредоносных программ с использованием исходящих журналов брандмауэра и журналов веб-прокси, а также внутренних журналов подключения и сетевых потоков.

- Мониторинг подозрительного исходящего трафика и передаваемых по сети данных с использованием журналов брандмауэра, журналов веб-прокси и NetFlow. Обнаружение кражи данных и других подозрительных внешних соединений.

- Отслеживание системных изменений и других административных действий во внутренних системах и их соответствия разрешенной политике.

- Отслеживание атак на веб-приложения и их последствий с использованием журналов веб-сервера, WAF (Web Application Firewall, экран для защиты веб-приложений) и логов приложений. Обнаружение попыток компрометации веб-приложений путем анализа разных отчетов.

Так ли необходима SIEM-система?

Некоторые компании задаются вопросом, актуальны ли SIEM-системы или же этот подход уже устарел. Для ответа на этот вопрос необходимо понять, как следует использовать SIEM.

SIEM не будет противодействовать хакерам, это решение для мониторинга, которое совершенствуется по мере развития технологии.

Более того, без SIEM невозможно построить такие системы и центры мониторинга и реагирования, как SOC (Security Operation Center) и подключиться к FinCert или ГосСОПКА, так как SIEM помогает решать целый ряд ключевых задач: собирать и хранить лог-файлы в едином централизованном хранилище, предоставлять специализированные отчеты аудиторам для соответствия требованиям законодательства и отраслевым стандартам и выполнять корреляцию событий между различными источниками.

Следует уделить особое внимание настройке SIEM под клиента, его инфраструктуру и системы безопасности. Хорошо настроенные правила корреляции позволят оператору анализировать действительно важные сообщения об инцидентах, отсеивая лишнее. Важно, чтобы система брала на себя максимум рутины.

Также, для более глубокого ознакомления, вы можете почитать обзор SIEM-систем на мировом и российском рынке 2017.