Сертификат AM Test Lab

Номер сертификата: 380

Дата выдачи: 14.04.2022

Срок действия: 14.04.2027

- Введение

- 1.1. Механизмы работы

- 1.2. Области применения

- Новая ролевая модель прав доступа

- Режим обратного прокси-сервера (reverse proxy)

- Новый источник категоризации веб-ресурсов

- Контроль приложений

- Усовершенствование механизмов балансировки трафика и отказоустойчивости

- Поддержка Basic-аутентификации на RADIUS-серверах

- Межсетевой экран

- Система предотвращения вторжений

- Администрирование

- 10.1. Быстрый доступ к настройкам из разделов

- 10.2. Разграничение основных и расширенных настроек системы

- 10.3. Подсказки для параметров настройки

- 10.4. Специальная БД для мониторинга показателей работы Solar webProxy

- 10.5. Выбор сценариев реагирования на проблемы фильтрации

- 10.6. Журналирование сервисов и действий администраторов в интерфейсе

- 10.7. Просмотр сетевых соединений

- 10.8. Запуск скриптов из интерфейса

- Политика

- Отчётность

- Выводы

Введение

Solar webProxy контролирует доступ сотрудников к веб-ресурсам и использование ими приложений, а также защищает от навязчивой рекламы во входящем веб-трафике, которая может содержать вредоносные программы или незаметно собирать пользовательские данные.

Система способна контролировать трафик не только на уровне веб-страниц и доступа к ним приложений, но и на уровне содержания пакетов данных. Это расширяет возможности по фильтрации трафика, позволяя, например, ограничивать доступ даже к сложным для блокировки приложениям (с помощью технологии DPI) или подменять истинный IP-адрес (с помощью технологии NAT).

Отличительные особенности Solar webProxy — высокая производительность и отказоустойчивость, наглядные настраиваемые отчёты с возможностью детализации любых полученных данных, отдельная карточка для каждого сотрудника со статистикой посещения веб-ресурсов, развитый и удобный веб-интерфейс, а также тесная интеграция с DLP-системой Solar Dozor для комплексного предотвращения утечек конфиденциальной информации.

Solar webProxy также позволяет снизить потребление интернет-трафика, одновременно увеличив скорость доступа к веб-ресурсам, за счёт возможностей кеширования часто запрашиваемых страниц, блокирования развлекательных ресурсов, навязчивой рекламы, а также лимитирования трафика для пользователей.

Версия Solar webProxy 3.7 дополнена ролевой моделью разграничения прав доступа и гибким экспортом данных из системы с возможностью редактирования отчётов. Реализован режим обратного прокси-сервера, который позволяет обеспечить защиту компаний от утечек конфиденциальных документов через любые веб-приложения, публикуемые наружу.

Программный комплекс дополнен технологией глубокого анализа сетевого трафика Deep Packet Inspection (DPI), поддержкой Basic-аутентификации на RADIUS-серверах, усовершенствованными механизмами балансировки трафика пользователей и отказоустойчивости SWG. Многие изменения коснулись удобства работы в части администрирования, политики и отчётности.

Механизмы работы

- Аутентификация и авторизация — обеспечивают контроль доступа сотрудников и приложений к веб-ресурсам.

- Расшифровка HTTPS-трафика — даёт возможность проверять зашифрованный трафик, а также передавать его другим системам, в том числе антивирусам и DLP-решениям.

- Определение категории ресурса для возможного запрета доступа к нежелательному контенту (контентная фильтрация).

- Проверка веб-трафика по ключевым словам — предотвращает утечку конфиденциальной информации.

- Проверка веб-трафика на уровне содержимого пакетов данных — позволяет проверять и ограничивать доступ приложений в интернет.

- Функция обратного проксирования — публикует внутренние веб-ресурсы организации и обеспечивает контроль доступа удалённых сотрудников к ним без VPN.

- Защита от вредоносных программ и фишинга с помощью:

- встроенного антивирусного модуля;

- возможности интеграции с любым антивирусом по протоколу ICAP;

- блокировки рекламы;

- запрета доступа к заражённым сайтам.

- Очистка трафика от различных скриптов, которые собирают из браузера информацию о пользователях (cookies) — защищает личные данные, которые могут быть использованы в том числе и для таргетированной атаки.

- Функции межсетевого экранирования с технологией NAT — позволяют ограничивать доступ пользователя к сегментам внутренней сети, блокируя подключения к отдельным IP-адресам.

Области применения

Solar webProxy подходит для решения следующих задач:

- отслеживание использования веб-ресурсов пользователями и приложениями;

- разграничение доступа сотрудников и приложений ко внешним веб-ресурсам;

- контроль доступа удалённых сотрудников ко внутренним ресурсам организации;

- предотвращение утечек конфиденциальной информации;

- контроль данных, скачиваемых из интернета и отправляемых в него;

- контроль доступа сотрудников к конкретным веб-сайтам или категориям веб-ресурсов;

- снижение нагрузки на канал связи с помощью ограничения объёма веб-трафика;

- поддержка высокой скорости и обеспечение надёжного доступа к веб-ресурсам;

- блокировка вредоносных программ и доступа к заражённым ресурсам;

- блокировка рекламных баннеров;

- регулярное формирование статистических отчётов о работе сотрудников компании в интернете;

- выполнение требований и рекомендаций регуляторов в части ограничения доступа к веб-ресурсам.

Новая ролевая модель прав доступа

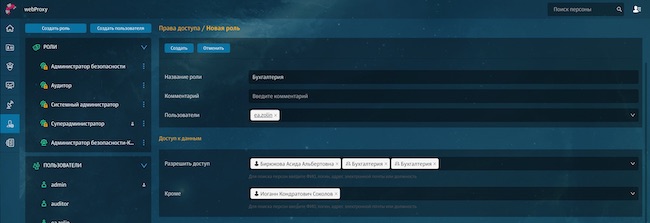

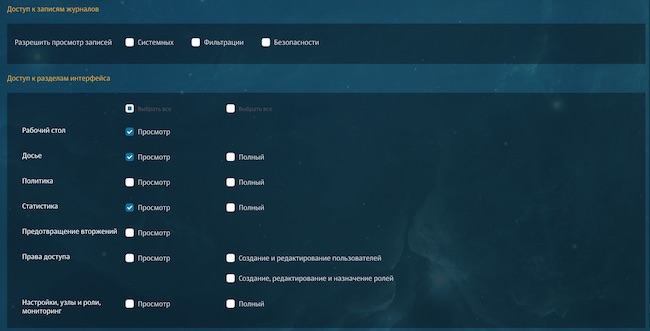

В Solar webProxy версии 3.7 обновлена ролевая модель прав доступа, которую можно настроить в разделе «Пользователи». Для этого он был переработан. Раньше раздел назывался «Администраторы».

Ролевая модель позволяет избирательно управлять доступом пользователей к системе. Каждая роль представляет собой набор прав доступа к разделам системы и к определённому типу данных в ней.

Рисунок 1. Создание роли пользователя в Solar webProxy. Ограничение доступа к данным

Рисунок 2. Создание роли пользователя в Solar webProxy. Ограничение доступа к разделам системы

Обновлённая ролевая модель также позволяет настраивать права доступа пользователей к данным отдельных персон или групп.

Для разрешения доступа к данным следует указать список разрешённых персон или групп в карточке роли. Ограничение доступа к данным персон и групп подразумевает, что в системе пользователю доступна информация только по тем персонам или группам, которые указаны для него в качестве разрешённых. При этом учитываются права доступа к разделам интерфейса, которые имеются у пользователя в соответствии с его ролью. При помощи главного поиска можно найти персону или группу, доступ к которым разрешён.

В обновлённом разделе реализовано разграничение прав доступа пользователей на просмотр информации по тому или иному сервису в зависимости от категории журнала событий, к которой он относится:

- системные (логи сервиса управления, кеш-сервиса и системного файла «messages»);

- по фильтрации (логи политики для сервиса фильтрации трафика, сервиса проверки URL по категориям, фильтрации МСЭ и NAT);

- по безопасности (логи сервиса управления, кеш-сервиса, служб NTLM- и Kerberos-аутентификации, сервиса аутентификации).

Пользователь может просмотреть только те журналы, права на доступ к которым он имеет.

Для системных ролей с предустановленными настройками предусмотрено следующее разделение прав:

- суперадминистратор: все журналы событий;

- системный администратор: системные журналы событий;

- администратор безопасности: журналы фильтрации и безопасности, статистики пользователей (отчёты раздела «Статистика»);

- аудитор: журналы фильтрации и безопасности.

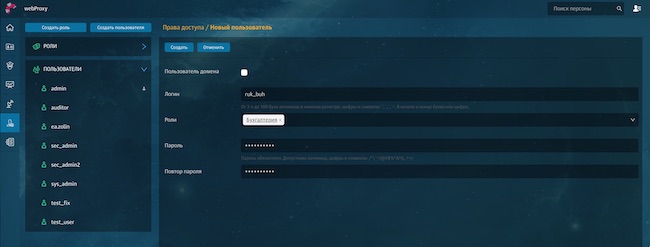

Управление учётными записями пользователей

В разделе «Пользователи» можно создавать, изменять, блокировать и удалять учётные записи пользователей системы, назначать роли.

Рисунок 3. Создание пользователя системы в Solar webProxy

Режим обратного прокси-сервера (reverse proxy)

Режим обратного прокси-сервера позволяет обеспечить защиту компаний от утечек конфиденциальных документов через любые веб-приложения, публикуемые наружу.

В частности, это позволяет повысить защищённость от утечек такого популярного веб-приложения, как Outlook Web Application (OWA). Поскольку OWA доступно через интернет, сотрудник может войти в учётную запись с личного устройства и скачать черновики, вложения из любого письма или события в календаре. При этом DLP-система, если она есть, не сможет это зафиксировать. Аналогичным образом под контроль попадают любые веб-системы (SharePoint, Jira и др.). Все обращения к веб-приложению, которые совершит удалённый пользователь, шлюз веб-безопасности зафиксирует и при необходимости отправит в DLP-систему на анализ.

Также SWG-система позволяет привязывать трафик к конкретным сотрудникам. Проще говоря, если публикуемый веб-ресурс не поддерживает аутентификацию, Solar webProxy возьмёт эту задачу на себя.

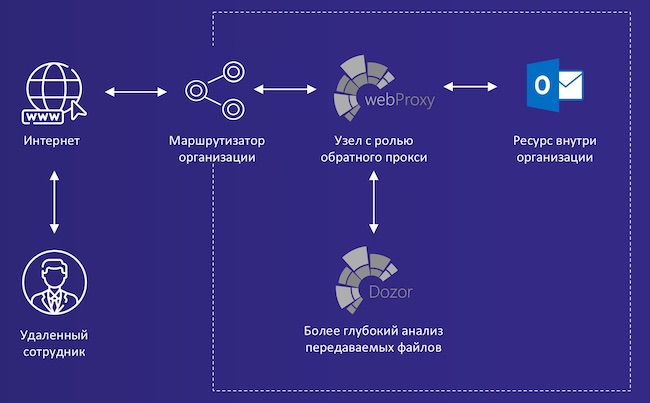

Концептуальная схема функционирования обратного прокси представлена на рисунке ниже.

Рисунок 4. Принципиальная схема установки обратного прокси

Solar webProxy обеспечивает несколько этапов защиты:

- Вскрытие SSL-трафика с применением правил контентной фильтрации и отправки в DLP-системы.

- Аутентификация пользователей по технологиям NTLM- и Basic-аутентификации, даже если публикуемый ресурс этого не поддерживает.

- Проверка и блокировка файлов с конфиденциальной информацией при попытке их выгрузить снаружи из внутренних ресурсов, опубликованных через webProxy, выполняются политикой фильтрации по ключевым словам, атрибутам файлов и URL.

Политика контентной фильтрации для прямого и обратного режимов является общей и не требует дополнительных настроек.

Есть возможность опубликовать несколько внутренних ресурсов, указав их в настройках конфигурации системы. При этом для каждого ресурса предусмотрен свой сертификат вскрытия HTTPS-трафика.

Можно использовать как собственный сертификат, так и сертификат поставляемый с продуктом.

При использовании автоматически сгенерированного сертификата необходимо добавить его в список доверенных корневых центров сертификации. Иначе при переходе на ресурс в браузере отобразится уведомление об ошибке сертификата.

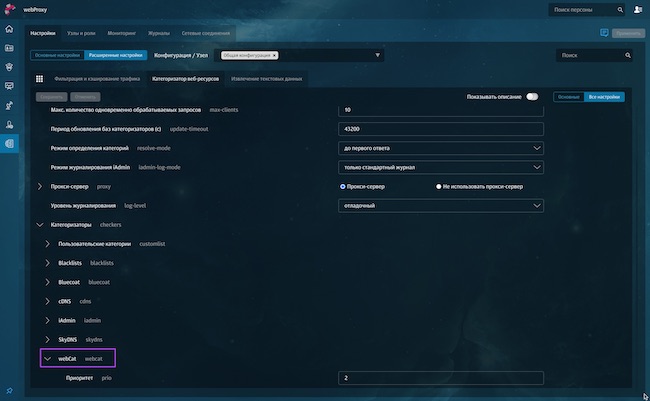

Новый источник категоризации веб-ресурсов

В Solar webProxy версии 3.7 добавлен новый источник категоризации веб-ресурсов, разработанный компанией «Ростелеком-Солар». Наличие собственного категоризатора позволяет не зависеть от внешних источников данных. Комбинация собственного и сторонних категоризаторов в совокупности с возможностью создания локального перечня категорий позволяет определять категории интернет-ресурсов максимально точно.

Рисунок 5. Источник категоризации webCat в Solar webProxy

Рисунок 6. Пример определения категории у веб-ресурсов в Solar webProxy

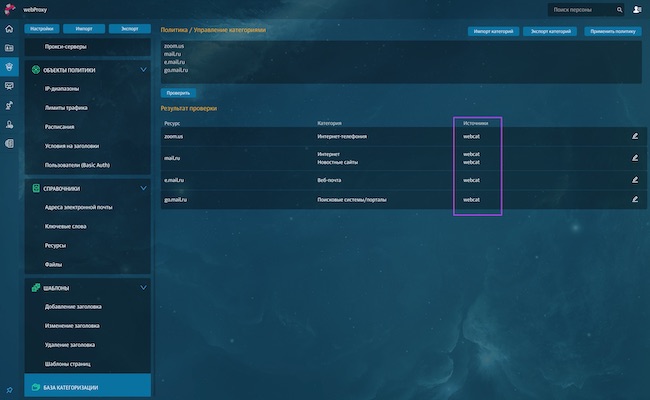

Контроль приложений

Перехват и глубокий анализ работы приложений и веб-служб с помощью сервиса контроля приложений (Deep Packet Inspection, DPI) в Solar webProxy позволяет контролировать трафик веб-сервисов и приложений без использования прокси в явном режиме (т. е. на уровне сетевого шлюза).

Технология глубокого анализа сетевого трафика (nDPI) позволяет перехватывать потоки данных для подробного изучения не только пакетов, но и их содержимого, а также для фильтрации на уровне шлюза без использования стороннего программного обеспечения.

Это даёт следующие преимущества:

- Обнаружение известных протоколов на нестандартных портах (например, HTTP-протокол на портах отличных от 80) и наоборот (например, обнаружение трафика Skype на порте 80, что несвойственно для этого порта).

- Блокировка средств удалённого доступа: TeamViewer и т. д.

- Управление трафиком (разрешение и запрет) мессенджеров: WhatsApp, Telegram и т. д.

- Блокировка веб-приложений: YouTube и т. д.

- Детектирование и блокировка трафика сервисов для криптомайнинга.

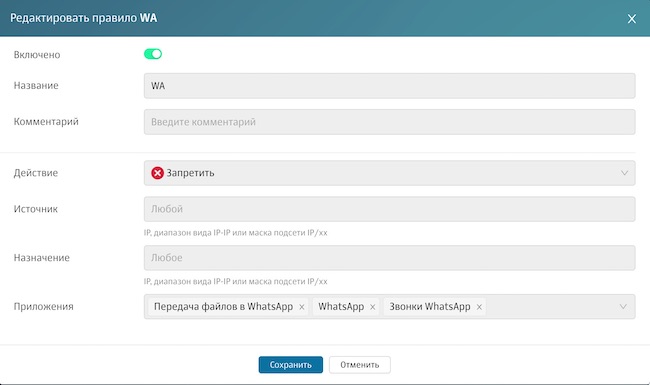

Контролировать приложения и передаваемый ими трафик можно сформировав правила политики фильтрации в слое «Контроль приложений» раздела «Политика».

Рисунок 7. Пример правил фильтрации в веб-интерфейсе в Solar webProxy

Есть возможность как разрешить, так и заблокировать конкретное приложение или сервис, выбрав его из справочника в поле «Приложения». Описание к каждому сервису отображается в подсказке при наведении курсора мыши на его название.

Рисунок 8. Пример запрещающего правила в Solar webProxy

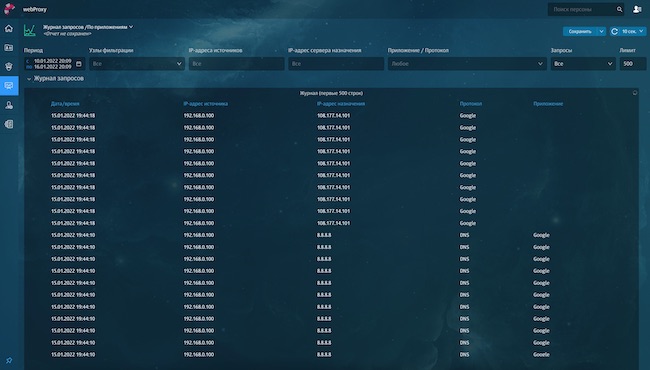

Формирование отчёта по приложениям

Для сбора статистики по приложениям, с которыми работает пользователь, можно сформировать одноимённый отчёт. В нём доступен фильтр по приложениям или протоколам.

Рисунок 9. Отчёт по приложениям в Solar webProxy

Формирование отчёта и его экспорт, а также использование фильтров идентичны функциональности сбора статистики, используемой в системе.

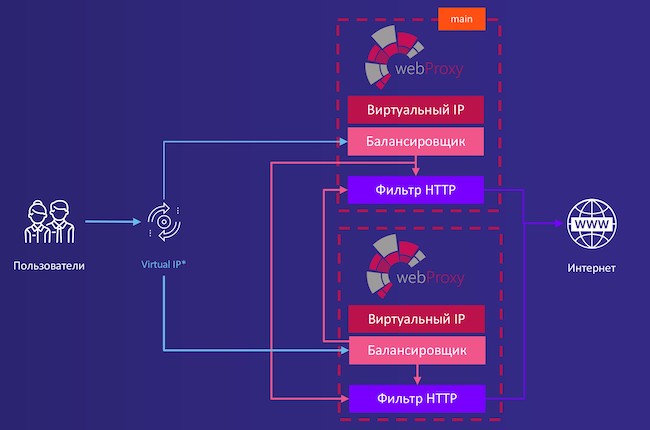

Усовершенствование механизмов балансировки трафика и отказоустойчивости

В новой версии появился более гибкий механизм настройки балансировки трафика пользователей совместно с повышением уровня отказоустойчивости системы.

Так, была упрощена настройка сервиса балансировки трафика пользователей в веб-интерфейсе и добавлена возможность балансировки при использовании антивируса во многонодовой конфигурации. Появились механизм виртуальной IP-адресации (Virtual Router Redundancy Protocol, VRRP) и его настройка в веб-интерфейсе для бесперебойной работы системы.

Рисунок 10. Архитектура сбалансированной отказоустойчивой системы

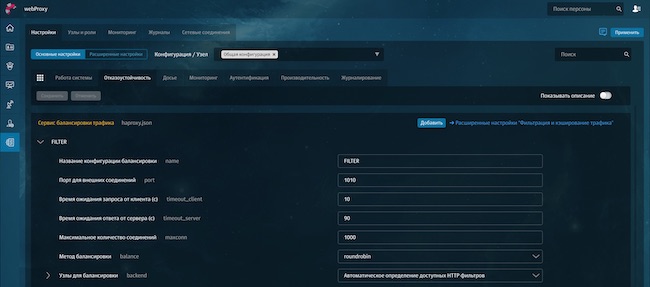

Расширение настроек балансировки трафика пользователей

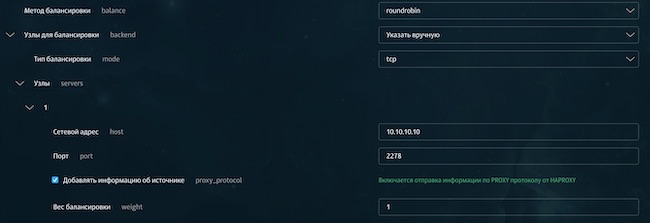

Для более гибкой настройки балансировки пользовательского трафика предусмотрена возможность указывать параметры (например, порт, метод, время ожидания запроса и т. д.) в веб-интерфейсе. Кроме того, параметры настройки объединены в отдельную секцию «Сервис блокировки трафика» раздела «Система» → «Основные настройки».

Рисунок 11. Пример настройки балансировки нагрузки в Solar webProxy

Балансировка трафика, передаваемого в антивирус, во многонодовой конфигурации

При использовании антивируса на нескольких узлах стало возможно балансировать трафик между ними, что позволяет поддерживать бесперебойную работу антивируса в случае отключения одного из узлов и горизонтальное масштабирование ресурсоёмкой проверки.

Настройка отправки информации о пользователе

Если речь идёт о добавлении узлов балансировки трафика вручную в веб-интерфейсе, администратор может настроить отправку информации о пользователе. В частности, можно включить отправку информации об источнике по прокси-протоколу. Для этого следует установить флажок «Добавить информацию об источнике (proxy-protocol)» в разделе «Отказоустойчивость» → «Сервис балансировки трафика» основных настроек конфигурации.

Рисунок 12. Ручная настройка узлов для балансировки в Solar webProxy

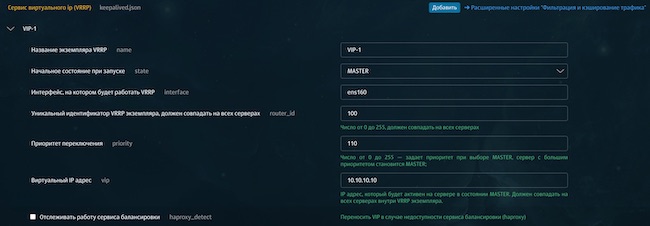

Повышение отказоустойчивости работы системы

Для повышения уровня отказоустойчивости Solar webProxy добавлен сервис виртуального IP-адреса (VIP), основанный на технологии VRRP. Она предназначена для увеличения доступности маршрутизаторов, позволяя объединить несколько из них в одно виртуальное устройство с общим IP-адресом. Другими словами, технология виртуального IP-адреса — это группа интерфейсов маршрутизаторов, которые находятся в одной сети и используют общий VRID (Virtual Router Identifier) и один виртуальный IP-адрес.

Использование механизма виртуальной IP-адресации обеспечивает отказоустойчивость предоставления сервиса пользователям благодаря переключению VIP с одного узла на другой.

Для повышения уровня отказоустойчивости конфигурации с двумя или более узлами добавлена возможность переносить виртуальный IP-адрес с одного узла на другой в случае недоступности сервиса балансировки HAProxy на одном из узлов.

Рисунок 13. Настройка отказоустойчивости в Solar webProxy

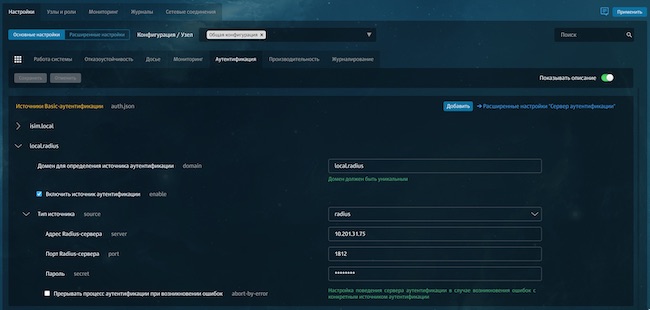

Поддержка Basic-аутентификации на RADIUS-серверах

Теперь Solar webProxy может обрабатывать ещё один метод Basic-аутентификации — на RADIUS-серверах. Этот метод предназначен как для пользователей интернета, так и для администраторов (при входе в веб-интерфейс).

Рисунок 14. RADIUS-источник в конфигурации системы в Solar webProxy

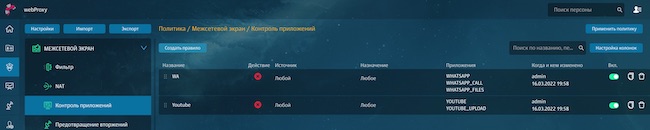

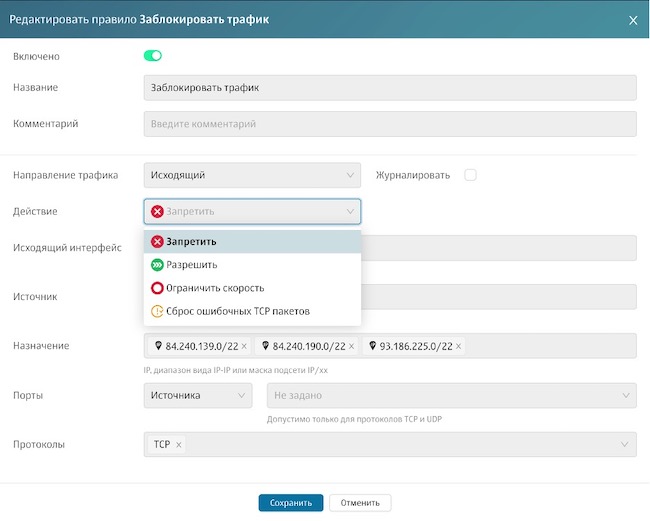

Межсетевой экран

Межсетевое экранирование — базовая функциональность для обеспечения безопасности в инфраструктуре организации. Текущая реализация позволяет управлять прохождением трафика на более низком уровне сетевой модели OSI (L3), чем обычно позволяет SWG (L7).

С помощью технологии межсетевого экранирования можно решить следующие задачи:

- фильтрация по атрибутам сетевых пакетов;

- отказ в доступе к интернету на сетевом уровне путём блокировки MAC-адреса пользовательского устройства;

- ограничение скорости соединения пользователя;

- предотвращение атак «SYN flood» с помощью сброса ошибочных TCP-пакетов, отправляемых с конкретного IP-адреса;

- запрет передачи фрагментированных сетевых пакетов по протоколу IP.

В зависимости от цели фильтрации трафика следует сформировать правило политики в новом слое «Межсетевой экран», указав в нём IP-адрес или их диапазон, порты и протоколы, по которым предполагается разрешать или блокировать трафик.

Слой «Фильтр» предназначен для управления фильтрацией трафика на основе его направления, протокола, источника и назначения.

Рисунок 15. Возможные направления информационных потоков

Рисунок 16. Пример политики в интерфейсе в Solar webProxy

Рисунок 17. Редактирование правила фильтрации в Solar webProxy

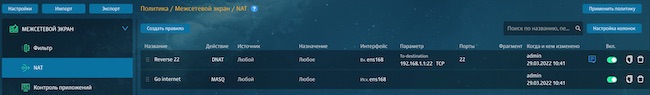

Слой «NAT» предоставляет возможность скрывать источники запроса по технологии Source NAT. Благодаря ей все поступающие из локальной сети в интернет пакеты можно объединить под одним IP-интерфейсом (IP-адресом), который может быть указан вручную (SNAT) или назначен автоматически (MASQUERADE).

Также есть возможность скрыть IP-адрес назначения пользовательского запроса (технология Destination Network Address Translation, DNAT) с помощью перенаправления, т. е. преобразования адреса назначения в IP-заголовке пакета.

Рисунок 18. Список правил NAT в Solar webProxy

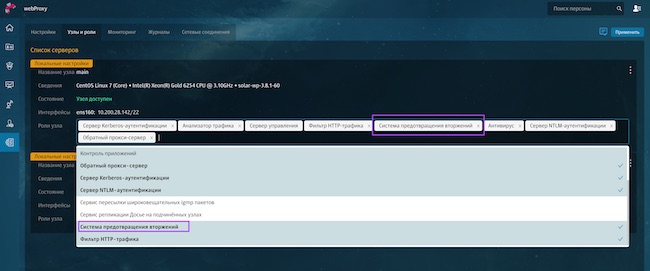

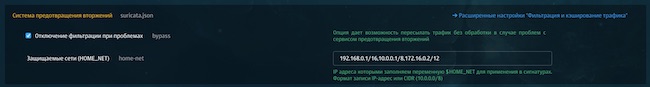

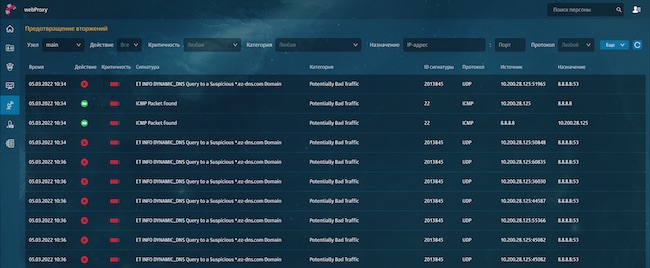

Система предотвращения вторжений

Система предотвращения вторжений (Intrusion Prevention System, IPS) — программная или аппаратная система сетевой и компьютерной безопасности, предназначенная для обнаружения несанкционированных действий и способная автоматически противостоять им.

В новой версии Solar webProxy доступен программный модуль Suricata. В основу системы заложен сигнатурный анализ трафика, который позволяет в режиме реального времени отслеживать передаваемые пакеты, сравнивать их с известными классами угроз и мгновенно реагировать по заданному сценарию при совпадении. Возможные действия:

- «Pass» — разрешить соединение.

- «Alert» — соединения с признаком «администратору безопасности обратить внимание».

- «Drop» — сброс соединения.

- «Reject» — блокировка соединения с возвратом ответа.

Рисунок 19. Назначение необходимой роли в Solar webProxy

Рисунок 20. Настройки системы предотвращения вторжений в Solar webProxy

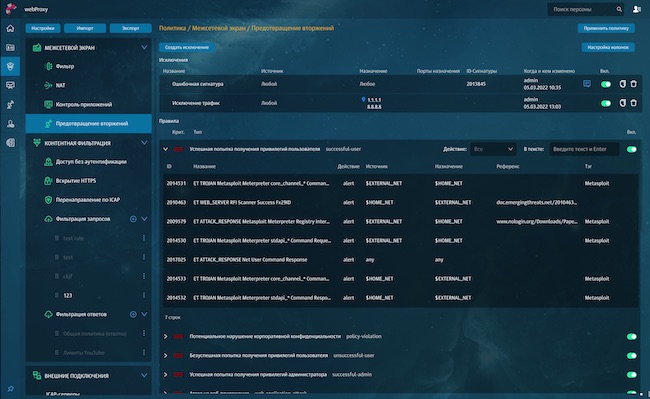

Все правила политики представлены в блоке «Межсетевой экран» → «Предотвращение вторжений» в разделе «Политика». Список правил сгруппирован по классам угроз.

Рисунок 21. Политика IPS в Solar webProxy

Каждый класс содержит в себе правила, которые анализируют определённый тип сигнатур с одинаковым уровнем угрозы:

- «Критический» —

- «Опасно» —

- «Предупреждение» —

- «Не распознано» —

- «Не классифицировано» —

В системе предусмотрена возможность как отключить конкретный класс угроз, так и создать исключения в работе системы IPS. Исключения могут быть созданы по ID-сигнатурам и по сетевым атрибутам.

Проверка и загрузка обновлений правил для системы предотвращения вторжений Solar webProxy выполняется в автоматическом режиме каждые 15 минут.

Для отслеживания срабатываний в режиме реального времени создан раздел «Предотвращение вторжений».

Рисунок 22. Срабатывания IPS в Solar webProxy

Администрирование

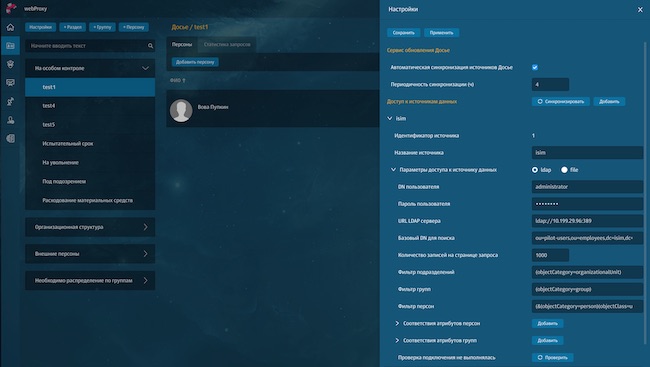

Быстрый доступ к настройкам из разделов

Теперь из разделов «Досье» и «Политика» можно быстро перейти к их параметрам конфигурации с помощью кнопки «Настройки».

Например, в разделе «Досье» можно выполнить синхронизацию с Active Directory или проверить правильность подключения LDAP с помощью кнопки «Проверить», а в разделе «Политика» — указать основные параметры фильтрации.

Рисунок 23. Быстрые настройки в разделе «Досье» в Solar webProxy

Рисунок 24. Быстрые настройки в зоне «Политики» в Solar webProxy

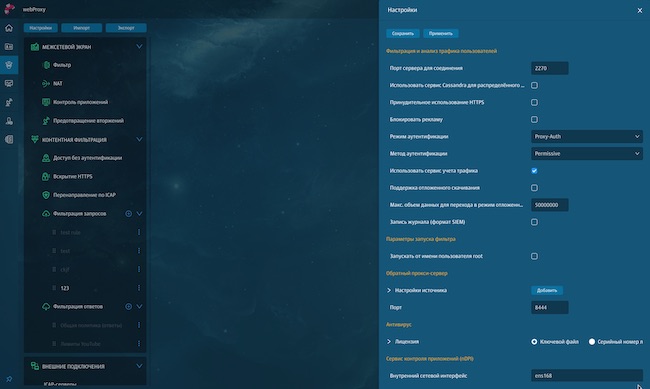

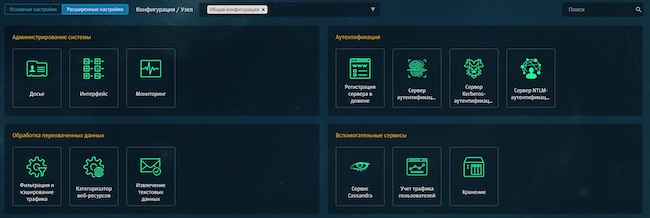

Разграничение основных и расширенных настроек системы

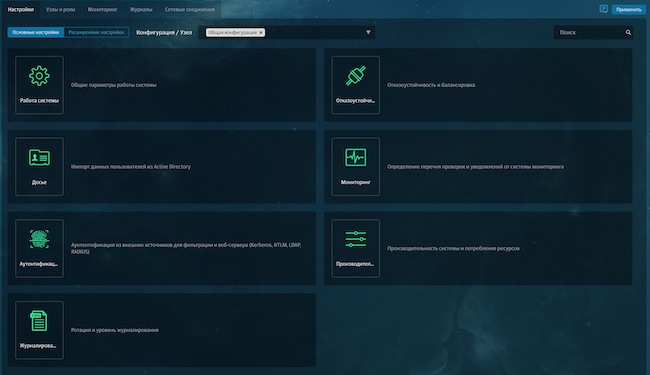

В новой версии Solar webProxy переработана концепция настройки системы. Появился удобный интерфейс управления параметрами по их назначению: раздел «Система» → «Настройки». Выделены основные настройки — по частоте использования — и расширенные, для более тонкого конфигурирования опытным пользователем.

Для корректной работы системы в большинстве случаев достаточно задать основные настройки, тем более что по умолчанию в Solar webProxy для всех параметров системы установлены рекомендуемые разработчиком значения. Основные настройки включают в себя базовые параметры системы. Благодаря этому набору настроек установка Solar webProxy проста и понятна для выполнения в «один клик».

Рисунок 25. Общие настройки в Solar webProxy

Для более тонкой настройки системы предусмотрены расширенные наборы параметров, сгруппированные по функциональным блокам системы. В каждом блоке параметры разбиты на более детализированные группы.

Рисунок 26. Расширенные настройки в Solar webProxy

Кроме того, из раздела с основными настройками можно быстро перейти по ссылке к расширенному списку параметров.

Подсказки для параметров настройки

Чтобы пользователь меньше обращался к документации, а настройка системы была интуитивно понятной, в разделе «Система» → «Настройки» изменены названия параметров и добавлено отображение подсказок.

Рисунок 27. Подсказки при нажатии на описание в Solar webProxy

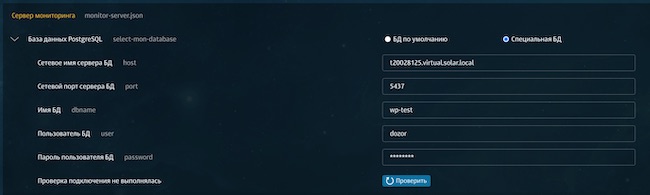

Специальная БД для мониторинга показателей работы Solar webProxy

В новой версии SWG-системы добавлена возможность указать внешнюю базу данных для мониторинга в меню «Система» → «Расширенные настройки» → «Мониторинг» → «База данных PostgreSQL». Необходимо заполнить поля «Сетевое имя сервера БД», «Сетевой порт сервера БД», «Имя БД», «Пользователь БД», «Пароль пользователя БД». Дополнительно можно нажать кнопку «Проверить» для установки и проверки соединения с БД.

Рисунок 28. Настройки внешней БД в сервере мониторинга в Solar webProxy

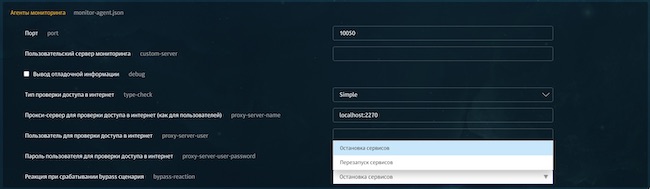

Выбор сценариев реагирования на проблемы фильтрации

Теперь в продукте можно задать реакцию системы на обнаружение проблем с фильтрацией, в виде остановки или перезапуска сервисов.

Рисунок 29. Настройки агента мониторинга в Solar webProxy

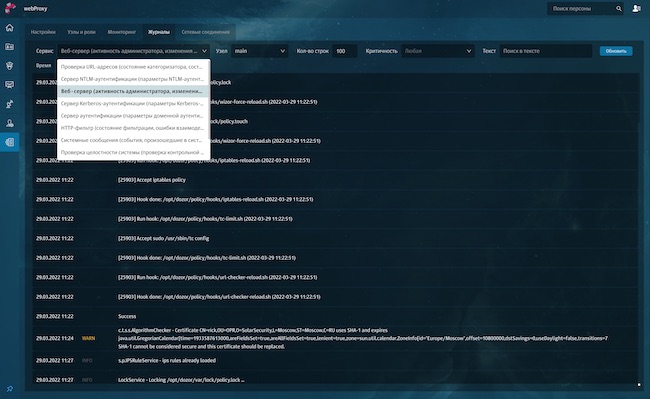

Журналирование сервисов и действий администраторов в интерфейсе

В Solar webProxy версии 3.7 в интерфейсе стало возможным просмотреть журнал с информацией о работе системы. Это позволило минимизировать использование интерфейса командной строки для диагностики системы, равно как и учёт ролевой модели при доступе к просмотру журналов.

Администратор может найти информацию о действиях пользователей и работе системы в интерфейсе на вкладке «Журналы» раздела «Система».

Рисунок 30. Зона просмотра журналов в Solar webProxy

На вкладке «Журналы» можно просмотреть информацию по сервисам и категориям сведений о работе системы, перечень которых приведён в таблице 1.

Таблица 1. Журналы, доступные для чтения из веб-интерфейса

|

Сервер Kerberos-аутентификации |

Параметры аутентификации и ошибки генерации ключа для аутентификации |

|

Проверка URL-адресов |

Состояние категоризатора и его лицензии |

|

Веб-сервер |

Активность администратора и внесённые в политику изменения |

|

HTTP-фильтр |

Состояние фильтрации трафика и возникшие ошибки взаимодействия |

|

Сервер аутентификации |

Параметры доменной аутентификации |

|

Сервер NTLM-аутентификации |

Параметры NTLM-аутентификации и возникшие при настройке аутентификации ошибки |

|

Системные сообщения |

События, произошедшие в системе с момента её запуска |

|

Проверка целостности системы |

Контрольные суммы файлов (установочных пакетов) и ошибки при их подсчёте |

|

Межсетевое экранирование |

Срабатывание правил политики: фильтрация МСЭ и NAT |

|

Безопасность операционной системы |

Подключение по SSH и другой аудит безопасности |

Отобразить данные о работе конкретного сервиса или категории можно с помощью фильтра, выбираемого из списка в поле «Сервис».

Для настройки более детализированного отображения информации следует воспользоваться другими фильтрами в верхней части раздела. С их помощью можно выбрать узел, для которого будут отображаться логи сервиса, число выводимых строк лога и критическую значимость отображаемого события.

Также можно воспользоваться поиском по тексту отображаемых логов конкретного сервиса, указав слово в фильтре «Текст».

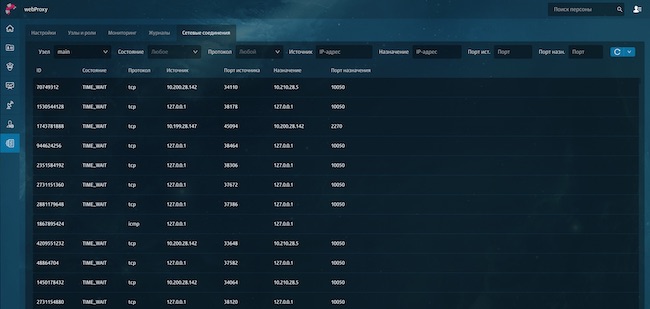

Просмотр сетевых соединений

В раздел «Система» добавлена таблица сетевых соединений (вкладка «Сетевые соединения»). Она предназначена для просмотра фактического состояния сетевых соединений на выбранном узле.

Для управления отображаемой информацией следует использовать фильтры, с помощью которых можно отобразить узел, на котором оно установлено, состояние соединения («установлено», «ожидает», «закрыто» или «нет информации»), протокол, источник и / или назначение и используемые порты для передачи трафика.

Содержимое таблицы можно отсортировать по выбранному столбцу, нажав на счётчик рядом с названием последнего.

Рисунок 31. Зона просмотра сетевых соединений в Solar webProxy

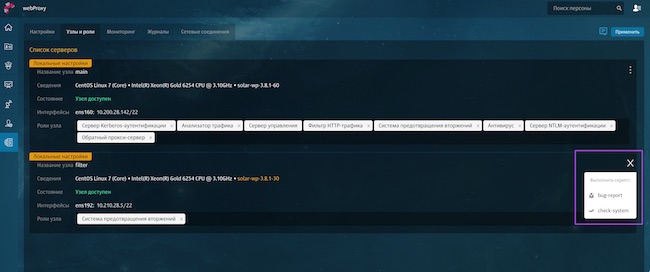

Запуск скриптов из интерфейса

Чтобы минимизировать обращения администратора системы в консоль, создан механизм запуска скриптов для узлов кластера в интерфейсе. Запустить выполнение скрипта можно в разделе «Система» → «Узлы и роли».

Скрипты необходимы, например, инженерам поддержки Solar webProxy для получения информации о работе системы в случае сбоев в её работе. Одним из таких скриптов является «bug-report», который собирает диагностические данные с узла.

Другой скрипт — «check-system», который позволяет проверить целостность файлов Solar webProxy. Он использует стандартный механизм сравнения установленных файлов с содержащимися в исходных RPM-пакетах в текущий момент.

Рисунок 32. Выбор скрипта для выполнения на узле в Solar webProxy

Политика

Поддержка протокола WebSocket

Предыдущие версии Solar webProxy не умели обнаруживать и обрабатывать протокол WebSocket, задействованный в работе некоторых веб-приложений, таких как онлайн-платформы для совместной работы (Miro и т. п.). Поэтому администратор добавлял ресурсы этих веб-приложений или мессенджеров в исключения вскрытия.

Для решения проблемы в версии 3.7 реализовано распознавание технологии WebSocket («проксирование веб-сокетов»), что позволяет использовать её в политике фильтрации для обработки трафика. Речь идёт о фильтрации веб-сокетов по запросу (схемы «ws / wss» в URL, проверки по протоколу), логировании соединений при закрытии со схемой «ws / wss» и т. д.

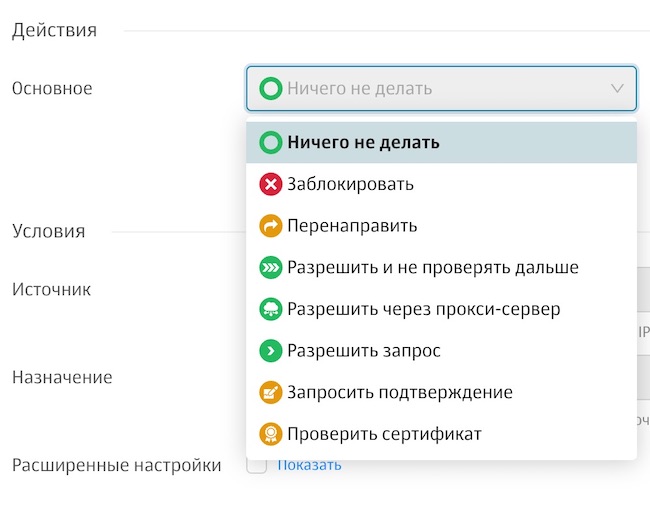

Изменение логики действия «Разрешить»

В предыдущих версиях Solar webProxy при срабатывании действия «Разрешить» обработка политики завершалась. В частности, трафик в такой ситуации не отправлялся на проверку в антивирусный модуль по протоколу ICAP.

В текущей версии логика срабатывания политики изменена.

- Для разрешения и срабатывания правил / исключений политики, которые стоят после разрешения, нужно выбрать действие «Разрешить запрос». Действие доступно только в слое фильтрации запросов.

- Для прекращения обработки политики после разрешения предназначено действие «Разрешить и не проверять дальше».

Рисунок 33. Варианты действий на этапе запросов в Solar webProxy

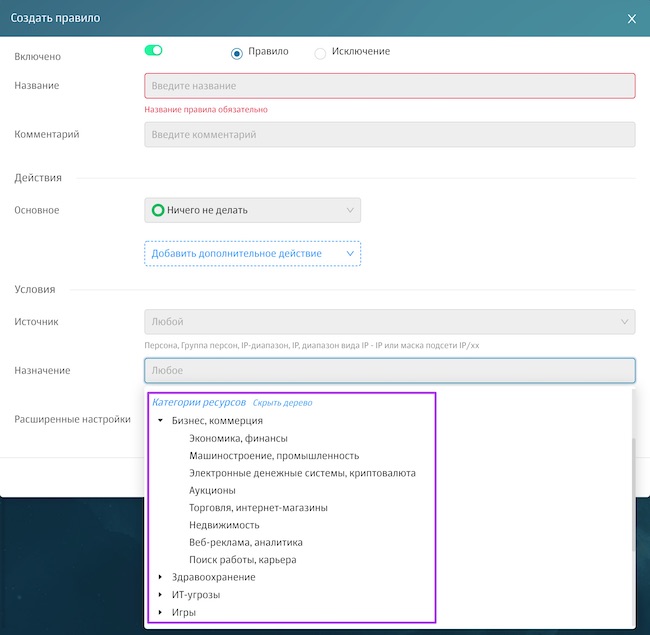

Отображение дерева категорий при создании правила / исключения

Для наглядного представления категорий ресурсов при создании правила / исключения добавлено дерево категорий, которое отображается при нажатии на ссылку «Показать дерево» в поле «Назначение». Можно посмотреть все категории, как родительские, так и дочерние.

Рисунок 34. Дерево категорий ресурсов в Solar webProxy

Проверка доменов и поддоменов ресурсов

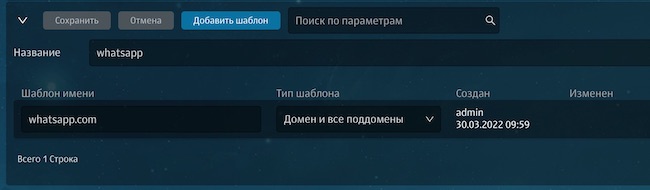

В обновлённой версии продукта были модернизированы инструменты для проверки ресурсов со множеством поддоменов, используемых в правилах политики фильтрации. В системе реализовано единое условие проверки по доменам и поддоменам.

Ранее для блокировки домена и его поддоменов при создании списка ресурсов приходилось указывать имя с помощью регулярного выражения и использовать два типа шаблонов («Имя хоста оканчивается на» и «Полное имя хоста равно»).

В новой версии Solar webProxy реализована автоматическая проверка ресурсов на совпадение по их домену и поддомену.

Воспользоваться механизмом проверки по домену и всем его поддоменам можно двумя способами: указав ресурс в назначении при формировании правила / исключения либо сформировав список ресурсов с типом шаблона «Домен и поддомены» и далее добавив его в правило / исключение.

Рисунок 35. Использование нового типа шаблонов в Solar webProxy

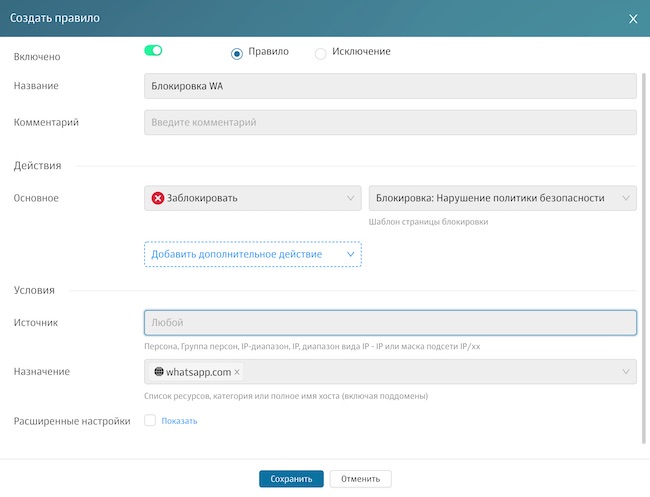

Рассмотрим пример. Задача: заблокировать ресурс «whatsapp.com» и его верхние поддомены так, чтобы пользователь не мог перейти на этот ресурс даже через поисковые запросы — например, через «google.com».

Решение: для блокировки «whatsapp.com» необходимо сформировать правило политики, как показано на рисунке 41, указав этот ресурс. В результате после применения политики пользователь не сможет посетить этот ресурс и страницы ресурсов с любым из поддоменов верхнего уровня. Вместо этого в окне браузера отобразится страница блокировки.

Рисунок 36. Настройка блокирующего правила в Solar webProxy

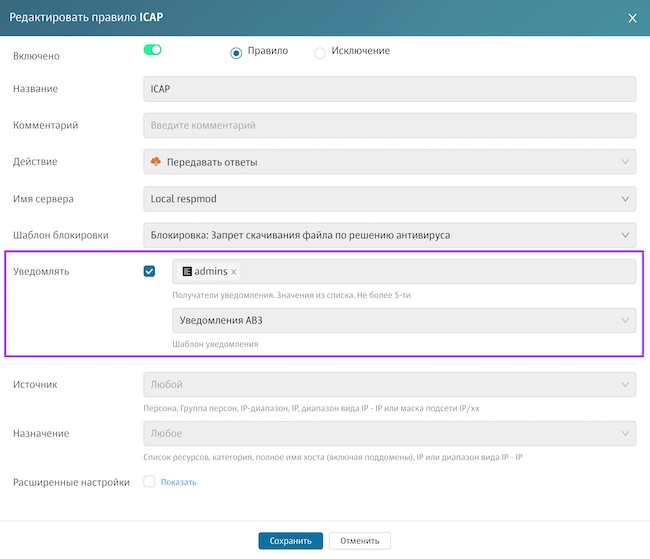

Уведомление пользователя о срабатывании антивирусной проверки

В релизе 3.7 появилось уведомление пользователя по электронной почте о срабатывании правила политики слоя «Перенаправление по ICAP». Благодаря этому система оперативно сообщает об обнаружении вредоносного трафика.

Рисунок 37. Настройка уведомления в адрес администраторов в Solar webProxy

FAQ в интерфейсе

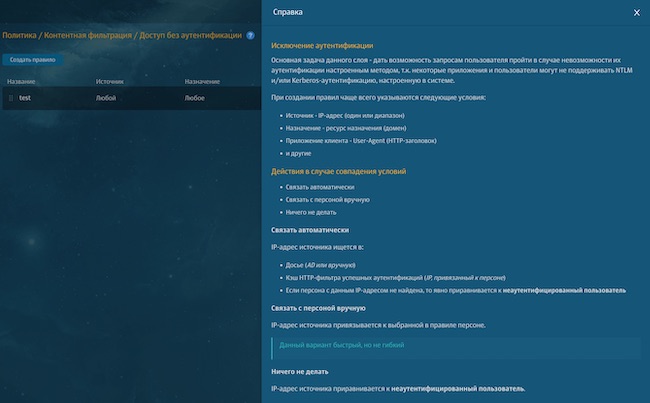

В меню «Политика» появилась справка с полезной информацией по описанию и настройке правил фильтрации.

Рисунок 38. Расположение кнопки FAQ в Solar webProxy

Рисунок 39. Справочная информация в политике в Solar webProxy

Отчётность

Просмотр подробных данных о состоянии системы

В разделе «Система» → «Мониторинг» → «Подробные данные» системный администратор может ознакомиться с хронологией состояния сервисов. Для этого нужно построить отчёты с использованием фильтров, которые сортируют данные по необходимым показателям работы системы: узлам, интервалу времени и т. д.

Рисунок 40. Персонализированный запрос в систему мониторинга в Solar webProxy

Статистика по группе персон

В «Досье» теперь можно просмотреть статистику запросов по персонам, которые входят в одну группу: ресурсы, категории ресурсов и объём использованного интернет-трафика.

На графиках отображаются сведения о разрешённых и заблокированных запросах, об объёме входящего и исходящего интернет-трафика. В таблицах приводятся выборки по наиболее посещаемым персонами группы ресурсам и категориям ресурсов, а также по наиболее часто загружаемым типам данных.

Рисунок 41. Статистические данные по группе персон в Solar webProxy

Данные можно упорядочить по определённым параметрам, используя фильтры.

Доработки отчётов

Экспорт данных виджетов и таблиц отчёта

Для более детального анализа добавлена возможность выгрузить данные по каждому графику или таблице. Информация выгружается в табличном формате в CSV-файл.

Рисунок 42. Выгрузка представленных данных в CSV в Solar webProxy

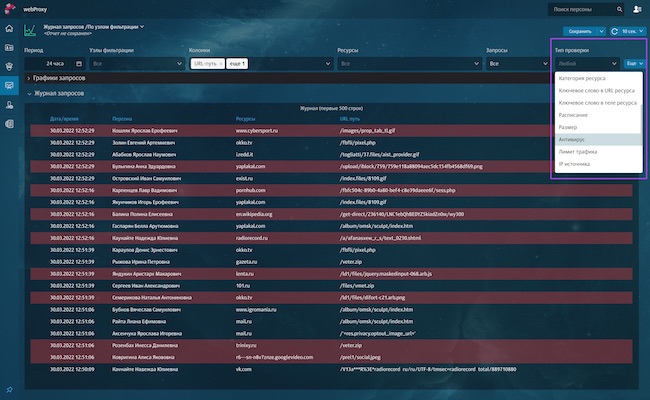

Новый фильтр по типу проверки

В «Журнал запросов» добавлен новый фильтр «Тип проверки». Указав в нём определённое значение, можно сделать выборку по источникам срабатывания правила или исключения. Фильтр применим к проверкам как на блокировку, так и на разрешение.

Рисунок 43. Новый фильтр в журналах в Solar webProxy

Также можно ознакомиться с причинами блокировки данных антивирусом, выбрав тип проверки «Антивирус».

Выводы

С увеличением объёма веб-трафика использование SWG-систем стало обязательным требованием по безопасности ИТ-инфраструктуры организации. Рассмотренная в обзоре система Solar webProxy в автоматическом режиме анализирует и контролирует корпоративный веб-трафик, ограничивая доступ к нежелательным сайтам и приложениям, отслеживая источники потенциальных утечек информации и обеспечивая защиту от вредоносных программ и фишинга.

По итогам обзора перечислим достоинства и недостатки рассмотренной системы.

Достоинства:

- Высокая производительность системы, ограниченная лишь возможностями аппаратного обеспечения компании-пользователя, гибкая система настройки отказоустойчивости и балансировки нагрузки.

- Дружелюбный интерфейс и низкий порог входа для администраторов систем, удобство настройки и наглядность предоставляемых системой отчётов с возможностью настраивать их отправку пользователям по расписанию и выгружать их в файлы формата PDF.

- Возможность использовать распространяемую политику фильтрации интернет-трафика от вендора, динамическая привязка интернет-трафика к пользователям.

- Возможность централизованного управления многоуровневой архитектурой системы.

- Отдельная карточка на каждого сотрудника с детализированной информацией о работе с интернет-ресурсами.

- Возможность тесной интеграции с DLP-системой Solar Dozor для комплексного предотвращения утечек конфиденциальной информации и автоматизации действия политик.

- Продукт внесён в единый реестр отечественного ПО, имеет сертификат ФСТЭК России по требованиям к межсетевым экранам типа «Б» 4-го класса и системам обнаружения вторжений.

Недостатки:

- Отсутствие поддержки фильтрации по интернет-протоколу HTTP версии 3.

- Отсутствие возможности указывать локальные сайты (адреса) в хостах.

- Отсутствие возможности указывать адреса IPv6 в списках ресурсов.