Сертификат AM Test Lab

Номер сертификата: 398

Дата выдачи: 01.11.2022

Срок действия: 01.11.2027

- Введение

- Архитектура «СёрчИнформ SIEM»

- Аналитические возможности «СёрчИнформ SIEM»

- Функциональные возможности «СёрчИнформ SIEM»

- Системные требования «СёрчИнформ SIEM» и лицензирование

- «СёрчИнформ SIEM» в облаке или на аутсорсинге

- Выводы

Введение

SIEM-системы находятся на рубеже защиты инфраструктуры от внешних и внутренних угроз. Они собирают данные о событиях по безопасности из различных приложений, на их основе выявляют опасные инциденты (аномальная активность программного или аппаратного обеспечения, подозрительные действия сотрудников и др.), обрабатывают их и сохраняют. Все инциденты можно просматривать в рамках единого интерфейса.

Рынок российских SIEM за последние несколько лет заметно расширился, однако в компаниях до сих пор внедряют их неохотно. По данным недавнего исследования «СёрчИнформ», две трети из 300 опрошенных компаний не оснащены SIEM-системами. Причины кроются в нехватке бюджетов, кадровых проблемах и сложности внедрения. Совокупно более 70 % респондентов считают работу с SIEM сложной: опасаются чрезмерных трудозатрат на внедрение, настройку и индивидуализацию.

В обзоре мы рассмотрим российскую систему «СёрчИнформ SIEM», которая позиционируется как простая в настройке и использовании. Она работает «из коробки», благодаря чему с нею могут справиться ИБ- и ИТ-специалисты с любым опытом и уровнем подготовки, без траты большого количества времени на внедрение продукта.

В 2019 году мы уже делали подобный обзор; обновим данные и увидим, какие изменения произошли в архитектуре системы, узнаем о новых функциональных возможностях и вариантах приобретения.

Архитектура «СёрчИнформ SIEM»

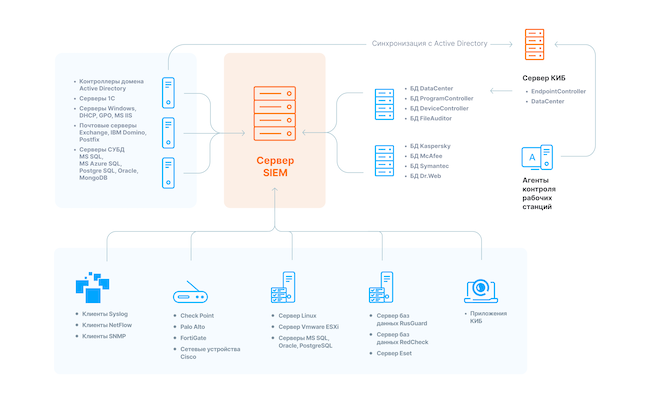

Сервер «СёрчИнформ SIEM» отвечает за обработку и корреляцию событий по информационной безопасности, а также реагирование на них. Для сопоставления событий с их инициаторами сервер SIEM использует компонент SearchInform DataCenter, который получает сведения о пользователях и компьютерах путём синхронизации с Active Directory. Сбор данных для сервера SIEM, их нормализацию и взаимосвязь обеспечивают коннекторы.

Рисунок 1. Схема работы «СёрчИнформ SIEM»

«СёрчИнформ SIEM» имеет более 30 предустановленных коннекторов для интеграции с различными элементами ИТ-инфраструктуры, перечисленными на схеме выше.

Данные собираются через прямое подключение к источнику, путём самостоятельной отправки данных от источника к серверу или через агент. Выбор сценария зависит от того, как устроены сами источники — это позволяет адаптировать SIEM-систему под любую инфраструктуру.

У каждой компании — свои запросы по защите инфраструктуры, и коннекторов «из коробки» может быть недостаточно. Однако подключить устройства, для которых нет коннекторов, тоже возможно — через протоколы EventLog, Syslog и SNMP. Передать логи самописной конфигурации в «СёрчИнформ SIEM» можно через CustomConnector. При возникновении трудностей помочь с донастройкой сможет техподдержка вендора.

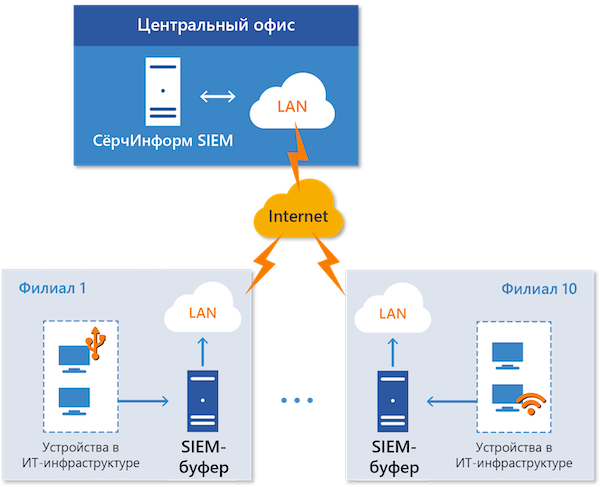

Для географически распределённых организаций в системе есть специальный вариант конфигурации. Вместо передачи трафика на главный сервер коннекторы отправляют его на агенты-буферы, расположенные локально. Агенты нормализовывают события, анализируют их на наличие инцидентов и передают на сервер готовую информацию.

Такой подход снижает нагрузку на сеть, позволяет избежать потерь данных при их передаче и повышает скорость реакции на инциденты. ИБ-аналитик из головного офиса видит основную информацию по событиям в филиалах и может сразу начать расследование или остановить опасную ситуацию.

Рисунок 2. Схема работы «СёрчИнформ SIEM» в распределённой инфраструктуре

Аналитические возможности «СёрчИнформ SIEM»

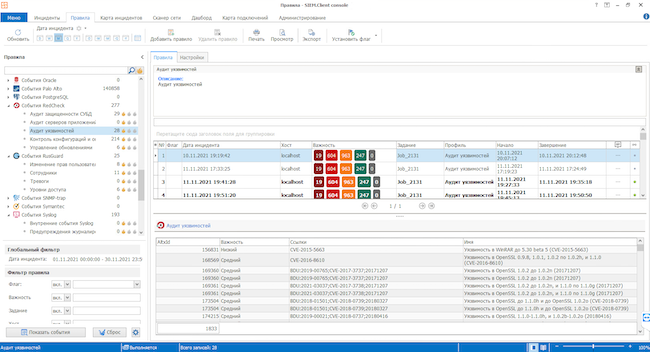

Для того чтобы фильтровать события и находить среди них опасные инциденты, в «СёрчИнформ SIEM» можно настроить правила корреляции. Для каждого коннектора в системе есть ряд предустановленных правил. Например, для событий Active Directory это — подбор логинов и паролей, компрометация доступа к корпоративным сервисам, подключение новых устройств и т. д. Каждый инцидент включает в себя от 9 до 60 характеристик. Всего в системе около 350 готовых правил корреляции, на их основе можно создавать новые.

Рисунок 3. Вкладка «Правила» в «СёрчИнформ SIEM»

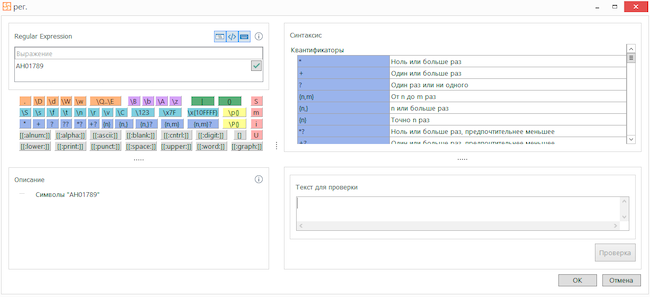

Чтобы создать алгоритм корреляции событий в «СёрчИнформ SIEM», не нужно забираться в код системы и прописывать комбинации на языке программирования. Для этого в графическом интерфейсе реализованы редактор правил и конструктор регулярных выражений, где для создания запросов можно использовать готовые элементы формул, подсказки и режим проверки.

Рисунок 4. Редактор регулярных выражений

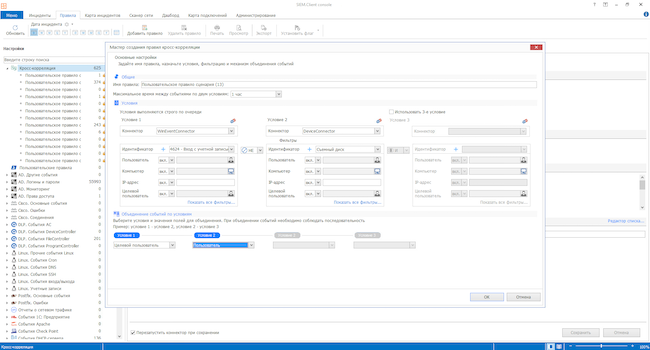

Простые правила корреляции предназначены для выявления однозначно угрожающих ситуаций. Когда инцидент выглядит сомнительно, появляется необходимость изучить контекст. Узнать, какие ещё события происходили в системе в это время и как они связаны с исходным инцидентом, помогает кросс-корреляция, которая находит закономерности между уведомлениями от разных коннекторов.

Правило кросс-корреляции создаётся так: пользователь выбирает нужные значения из списка источников (коннекторов), событий (идентификаторов) и атрибутов. Можно указать до трёх источников и до шести типов событий для них, а также дополнительно подключить фильтрацию по пользователю и его роли, устройству, IP-адресу и другим признакам. Кроме того, потребуется задать объединяющие условия — например, чтобы сообщения о событиях поступали с одного ПК или от одной учётной записи — и задать временные рамки: события будут считаться взаимосвязанными, если произойдут одно за другим в течение определённого периода. Таким образом, система работает по принципу «A + Б = тревога» (или «A - Б = тревога», конструктор поддерживает логические операторы «И» и «НЕ»). При выполнении заданных условий фиксируется инцидент.

Рисунок 5. Графический конструктор правил кросс-корреляции

Функциональные возможности «СёрчИнформ SIEM»

Функциональность системы расширилась за счёт новых инструментов, подробнее расскажем о них далее.

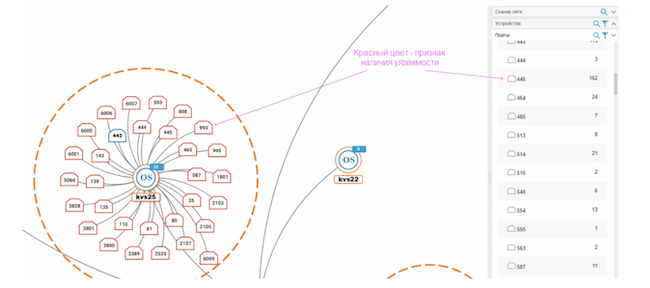

Поиск угроз с помощью встроенного сканера уязвимостей

В «СёрчИнформ SIEM» есть сканер сети, который отвечает за инвентаризацию инфраструктуры. Он визуализирует активные компьютеры, роутеры, свитчи, принтеры и прочее оборудование. Сканер помогает обнаружить открытые порты и отследить попытки несанкционированного подключения новых устройств. С обновлением в нём появился сканер уязвимостей для открытых портов, он страхует ИТ- и ИБ-отделы от риска пропустить многочисленные уязвимости в ПО и оборудовании.

Отчёт доступен по нажатию на номер порта. Он показывает список уязвимостей, актуальных для данного ПО или устройства, благодаря сведениям из соответствующих баз. Сканер подключён сразу к нескольким базам данных об уязвимостях (более 10), в том числе БДУ от ФСТЭК России, и в онлайн-режиме указывает на актуальные проблемы в инфраструктуре.

Рисунок 6. Сканер уязвимостей сети

Редактор внешних скриптов для реагирования на инциденты

В последних обновлениях «СёрчИнформ SIEM» появился встроенный редактор внешних скриптов, которые позволят настроить автоматический запуск реакции для устранения угрозы. Например, если пользователь ввёл неправильный пароль пять раз, SIEM заметит это, после чего в AD запустится скрипт, который заблокирует учётную запись.

Для основных коннекторов созданы готовые шаблоны таких скриптов. Например, при обнаружении подозрительного сеанса в TeamViewer ИБ-специалист сможет принудительно завершить процесс. Таким образом, по функциональности «СёрчИнформ SIEM» приблизилась к IRP- и XDR-решениям.

Инцидент-менеджмент для администрирования процессов

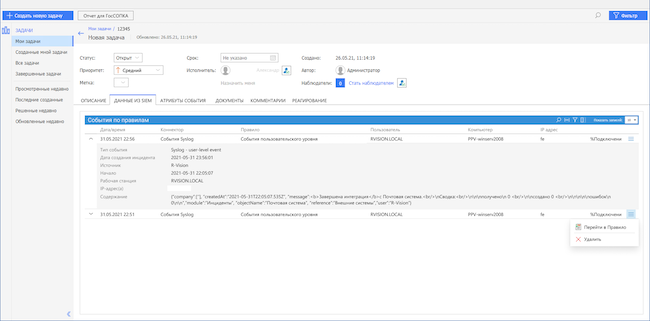

Внутри «СёрчИнформ SIEM» был создан таскменеджер, который упрощает администраторам процесс расследования. Он позволяет объединять разные инциденты в одно расследование, назначать ответственных сотрудников службы ИБ, присваивать статусы хода расследования, добавлять комментарии, прикреплять внешние документы, создавать иерархию подзадач и пр. «Логику» инцидента можно тут же преобразовать в правило кросс-корреляции, а итоги каждого расследования — выгрузить в отчёт или отправить на печать.

Рисунок 7. Таскменеджер в «СёрчИнформ SIEM»

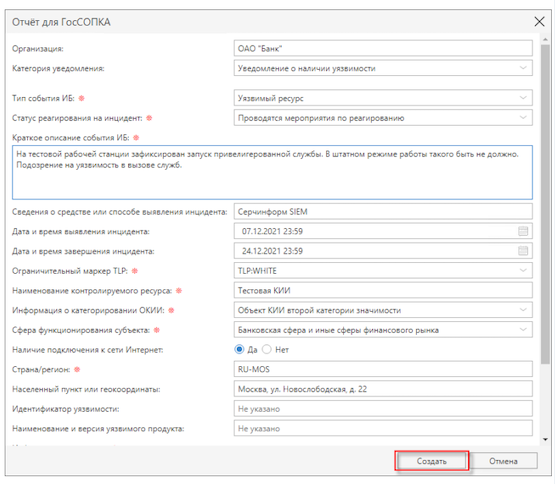

Для компаний — субъектов КИИ и других подотчётных регуляторам организаций создана возможность передавать результаты расследований и аудитов безопасности в ГосСОПКА в виде отчётов стандартизированной формы. Нужно заполнить все данные, нажать на кнопку «Создать», и отчёт будет отправлен в ГосСОПКА. Также можно отправлять инциденты в IRP R-Vision, чтобы централизованно решать проблемы в SOC.

Рисунок 8. Передача данных по ИБ-инциденту в ГосСОПКА

Системные требования «СёрчИнформ SIEM» и лицензирование

Системные требования «СёрчИнформ SIEM» зависят от разветвлённости и наполненности инфраструктуры, с которой она будет работать. Серьёзных изменений с 2019 года нет, в планах — перевести серверную часть системы на отечественную инфраструктуру. На данный момент в SIEM также реализована веб-консоль, которая позволяет просматривать дашборды на любом устройстве и любой ОС, в том числе отечественной, если в ней есть браузер.

Минимальные системные требования к серверу SIEM:

- ОС: Windows Server 2008 R2 и выше.

- Процессор: 4-ядерный, частота 2,1 ГГц.

- Оперативная память: 4 ГБ.

- Диск: 200 ГБ.

- Сетевая карта: 100 Мбит/с.

Базы данных: для SIEM — MongoDB, для DataCenter — Microsoft SQL Express либо PostgreSQL.

Стоимость лицензий «СёрчИнформ SIEM» рассчитывается по узлам, с которых происходит сбор данных. В качестве узла выступает любой сетевой актив, однозначно идентифицированный по имени хоста или IP-адресу. Причина — в том, что при таком варианте сразу понятно, в какую сумму обойдутся первичное развёртывание и докупка лицензий для масштабирования. Это безопаснее, чем высчитывать EPS (пиковые объёмы трафика), а потом потерять данные или столкнуться с необходимостью серьёзной доплаты, если лимит будет превышен вследствие DDoS-атак или любых других инцидентов, ведущих к увеличению количества событий по безопасности.

«СёрчИнформ SIEM» в облаке или на аутсорсинге

Корпоративное ПО для информационной безопасности традиционно устанавливается внутри собственной инфраструктуры заказчика. Однако не все компании могут позволить себе это, ведь такой вариант требует дополнительных затрат на закупку и обслуживание «железа».

Чтобы бизнесу не приходилось выбирать между безопасностью, удобством и экономией средств, SIEM-систему можно развернуть в облаке. Это не требует специального оборудования: система собирает, обрабатывает и хранит данные на облачном сервере. Такая схема внедрения подойдёт компаниям без собственной ИТ-инфраструктуры, с филиалами в разных городах, с большим штатом удалённых сотрудников.

Вы можете запросить презентацию системы СёрчИнформ SIEM 1.47 по этой ссылке.

Выводы

Компании, особенно — относящиеся к КИИ, больше не могут контролировать процессы информационной безопасности привычными, но обособленными средствами защиты. Согласно новому указу Президента № 250 на руководителя по ИБ будет возлагаться персональная ответственность за обнаружение, предупреждение, ликвидацию последствий компьютерных атак, реагирование на компьютерные инциденты. Задачи по комплексному обнаружению и реагированию на инциденты способна эффективно решать SIEM-система.

С помощью SIEM также можно оповещать регулятора о произошедшем инциденте, что поможет выполнять новое требование 152-ФЗ — необходимость уведомить регулятора об инциденте в течение 24 часов с момента его обнаружения. «СёрчИнформ SIEM» имеет в своём арсенале форму для передачи результатов расследований и аудитов безопасности в ГосСОПКА. Система — отечественная, входит в единый реестр российского ПО и сертифицирована ФСТЭК России. Она обладает широкой функциональностью и понятным интерфейсом. Графические представления упрощают контроль состояния ИТ-инфраструктуры, ускоряют поиск инцидентов и расследования по ним.

Установка «СёрчИнформ SIEM» не занимает много времени и сводится к распаковке дистрибутивов и нескольким нажатиям на кнопку «Далее», так же происходит и установка обновлений. Первая настройка решения тоже непродолжительна. В большинстве случаев администратору достаточно указать лишь несколько параметров: служебную учётную запись, электронный ящик, адрес сервера, номер порта. В результате система может быть готова к работе уже в первый день с начала развёртывания.

Достоинства:

- Отечественное происхождение продукта обеспечивает соответствие требованиям регуляторов и нивелирует риск, что система уйдёт с рынка. «СёрчИнформ SIEM» использует для хранения опенсорсную (а оттого независимую) СУБД MongoDB. Возможен полноценный контроль отечественной инфраструктуры (ОС, ПО, аппаратного комплекса).

- Быстрое внедрение без долгой предварительной настройки и конфликтов с ИТ-инфраструктурой, а также экономия человеко-часов на настройку позволяют раньше получить защиту (ПО может быть введено в эксплуатацию за один день).

- Простое использование: с программой справится специалист без ИТ-навыков, так как для создания правил корреляции и кросс-корреляции не нужно знать языки программирования. Система поставляется с набором готовых правил и учитывает опыт и задачи компаний из разных областей бизнеса и отраслей экономики.

- Инцидент-менеджмент: создание расследования на базе одного и более инцидентов, готовые механизмы взаимодействия с ГосСОПКА.

- Невысокие аппаратные требования и понятное лицензирование.

- Бесшовная интеграция с продуктами «СёрчИнформ» повышает уровень информационной безопасности компании и даёт возможность максимально полно расследовать инцидент, собрать доказательную базу.

Недостатки:

- Нет поддержки технологии поведенческого анализа (User and Entity Behavior Analytics, UEBA).

- Требуются лицензии на стороннее ПО.

- Бесшовная интеграция реализована только при работе с другими продуктами «СёрчИнформ» (DLP, DCAP). В остальных случаях система работает через коннекторы, использующие универсальные международные стандарты, такие как Syslog, EventLog, SNMP и пр.