Сертификат AM Test Lab

Номер сертификата: 299

Дата выдачи: 04.08.2020

Срок действия: 04.08.2025

- Введение

- Архитектура RuSIEM и его версии

- Системные требования RuSIEM

- Применение RuSIEM

- 4.1. Главная страница

- 4.2. События

- 4.3. Парсеры

- 4.4. Симптомы

- 4.5. Корреляция

- 4.6. Инциденты

- 4.7. Отчёты

- 4.8. Модуль аналитики RuSIEM Analytics

- Особенности лицензирования RuSIEM

- Соответствие нормативным требованиям

- Выводы

Введение

Трудно поверить, но первые упоминания SIEM-систем датируются далёким 2005 годом, а создание термина приписывают аналитической компании Gartner. SIEM (Security Information and Event Management) — функциональное и смысловое объединение двух терминов, обозначающих область применения инструментов SIM (Security Information Management — управление информацией о безопасности) и SEM (Security Event Management — управление событиями, связанными с безопасностью). Технология обеспечивает анализ данных, поступающих от сетевых устройств, рабочих станций и приложений, в режиме реального времени и позволяет выявлять то, что относится к критическим событиям, блокируя их в кратчайшие сроки и предотвращая возможный ущерб; при этом она даёт возможность не обращать внимания на незначительные события безопасности либо регистрировать их с меньшим приоритетом, не тратя на них значимое время специалистов. Поэтому многие организации рассматривают использование SIEM-системы в качестве дополнительного и очень важного элемента защиты от современных сложных и целенаправленных атак.

Конечно же, SIEM не является единственной системой, которая позволяет выстроить защиту организации. Современные крупные компании формируют особые подразделения, называемые SOC (Security Operations Center — центр обеспечения безопасности, или кибербезопасности), основу которых составляют три части: процессы, технологии и люди. И реальная польза от SOC будет видна только тогда, когда все они выстроены грамотно и работают слаженно. Так вот, SIEM является ядром центров обеспечения информационной безопасности и все процессы и дополнительные технологии строятся вокруг неё, поэтому очень важно выбрать правильную и функциональную SIEM-систему.

За 15 лет существования мировой ландшафт SIEM-решений достиг серьёзного уровня зрелости. Согласно свежему отчёту аналитического ресурса Market Reports World, вышедшему в апреле 2020 года, объём рынка SIEM увеличится до 3,94 млрд долларов США к 2024 году со средним приростом на 12 % в год. Даже в нашем обзоре двухгодичной давности («Сравнение SIEM-систем: Часть 1 и Часть 2») уже участвовало 14 поставщиков популярных в России решений, что говорит о насыщенности рынка в том числе и в нашей стране.

В настоящее время рынок SIEM в России, как и во всём мире, очень активно развивается. Если ранее решения данного класса могли позволить себе лишь крупные игроки, то сегодня SIEM-системы становятся всё более доступным инструментом для средних и даже небольших компаний. Этому есть очень простое и логичное объяснение. Уровень технологий и количество систем, которые требуются сегодня каждой компании для осуществления своей деятельности, постоянно растут, киберпреступность также не стоит на месте, а человеческое время как было, так и остаётся самым ценным ресурсом. Лет 20 назад небольшой компании хватало одного—двух человек, чтобы отслеживать её инфраструктуру и всё что в ней происходит, однако сейчас этого уже недостаточно. Без SIEM-системы, осуществляющей сбор, нормализацию и автоматическую обработку информации, даже небольшим компаниям для обеспечения требуемого уровня защищённости пришлось бы держать десятки систем для мониторинга множества разрозненных консолей и потоков данных, и даже это им бы не сильно помогло.

Не стоит сбрасывать со счетов и такой драйвер, как регулирование. Принятие ряда нормативных актов для различных сфер, включая банковский сектор, а также требования по линии федерального закона № 187-ФЗ о безопасности критической информационной инфраструктуры диктуют необходимость задумываться о SIEM компаниям практически изо всех сфер деятельности.

Основной предмет сегодняшнего обзора — это SIEM-система RuSIEM, разрабатываемая отечественным вендором ООО «РуСИЕМ» (является резидентом инновационного центра «Сколково») на протяжении 6 лет. Некоторое время назад в самой компании случились серьёзные кадровые изменения, которые в том числе позволили вывести на новый уровень продукт, уже успевший заслужить доверие пользователей не только в России, но и за рубежом. Привлекательности ему добавляет в том числе и то, что вендор, понимая важность вопроса и ограниченность ресурсов небольших компаний, предлагает полностью бесплатную версию продукта (RvSIEM free), поддерживая и постоянно развивая её.

RuSIEM позволяет решать все три ключевых задачи для данного класса продуктов:

- качественный мониторинг того, что происходит в инфраструктуре компании, и автоматическая корреляция поступающих событий для выявления тех из них, которые являются значимыми, без необходимости ручного «ковыряния» во всём массиве журналов в поисках единственно важной «иголки в стоге сена»,

- аудит и контроль доступа к важным ресурсам, детектирование вредоносных программ, анализ сетевой активности, обнаружение сложных кибератак и неочевидных инцидентов,

- ретроспективное расследование инцидентов в области безопасности, фиксация фактов и сбор доказательной базы.

На текущий момент RuSIEM — это зрелое решение, имеющее более 100 клиентов и 10 тыс. установок по всему миру (включая RvSIEM free). По данным нашего сравнения SIEM-систем именно RuSIEM на тот момент имел самую крупную публичную инсталляцию в России. Продукт способен соперничать в том числе и с зарубежными игроками — как по функциональности, так и по производительности. Чтобы убедиться в этом на практике, мы получили в своё распоряжение полнофункциональную версию продукта и намерены, как и всегда, честно рассказать читателям обо всех «плюсах и минусах» работы с системой.

Архитектура RuSIEM и его версии

Начать стоит с того, что под брендом RuSIEM разрабатывается линейка продуктов следующих версий: RvSIEM free, RuSIEM (включая RuSIEM Network Sensor) и RuSIEM Analytics.

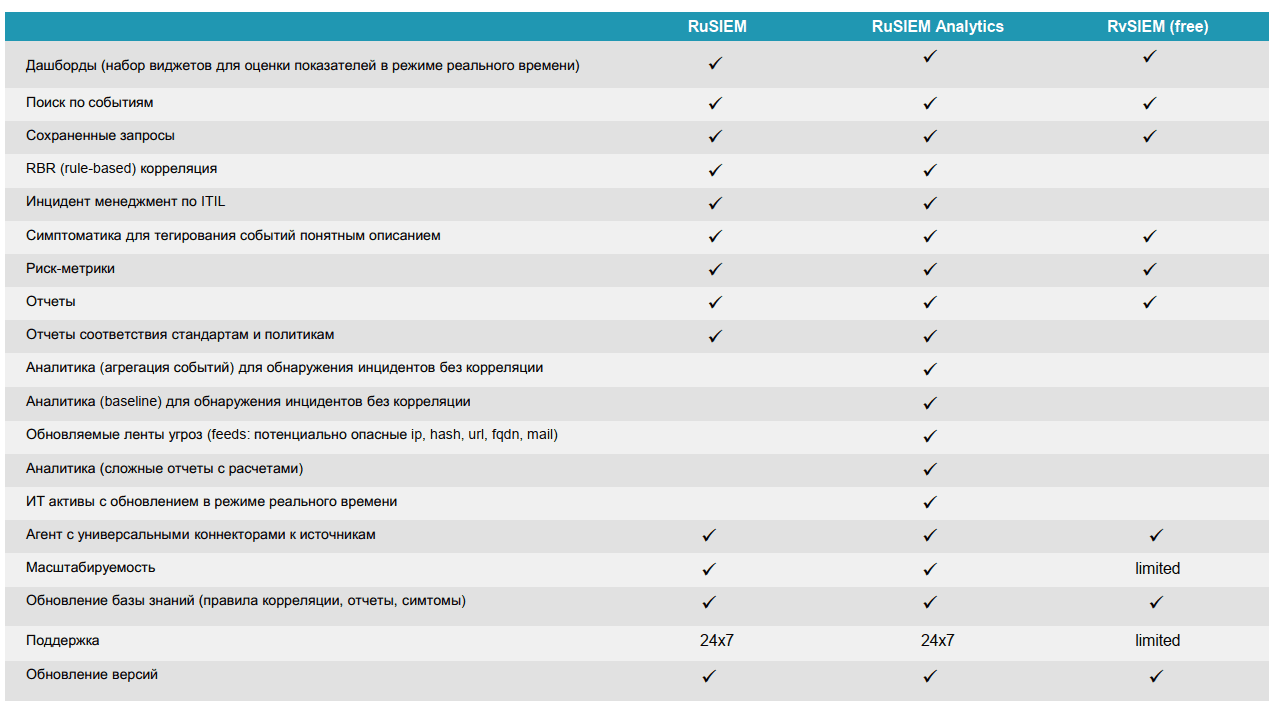

Рисунок 1. Различия между версиями RuSIEM

RvSIEM — это бесплатно распространяемая версия системы, охватывающая функциональность управления журналами (Log Management), включая сбор событий из различных источников, гибкий поиск по ним и систему построения отчётов.

RuSIEM — коммерческая версия, имеющая помимо базовых расширенные возможности корреляции (в режиме реального времени и по историческим данным — ретроспективно), инцидент-менеджмента и риск-менеджмента, то есть является полноценной системой класса SIEM.

RuSIEM Analytics дополняет основной продукт возможностями управления активами, выявления аномалий на базе машинного обучения, а также другими функциями для того, чтобы повысить способность своевременно обнаруживать различные угрозы и визуализировать данные.

Переход между версиями возможен в любую сторону, без потери событий и практически без остановки работы системы.

Перед развёртыванием RuSIEM необходимо определиться с масштабом инсталляции, исходя из количества и географической распределённости площадок, а также решаемых задач.

Таблица 1. Варианты инсталляции RuSIEM

Для упреждения всех возможных вопросов относительно заимствования сторонних компонентов в RuSIEM разберём архитектуру продукта чуть подробнее.

Ядро RuSIEM, веб-интерфейс, бэкенд и сопутствующие компоненты создавались и разрабатываются силами отечественных программистов, решение не является «форком» никакого стороннего продукта. Архитектурно решение использует в качестве СУБД признанных лидеров в своих сегментах (PostgreSQL, ClickHouse и Elastic), в качестве веб-сервера — NGINX, а все основные компоненты, включая парсеры, модули нормализации, обогащения событий и другие, написаны «с нуля» своей командой. Заимствованных компонентов гораздо меньше, чем можно было бы ожидать от продукта такого класса, что говорит о действительно серьёзной и проработанной базе.

RuSIEM состоит из двух ключевых программных модулей: агента и основной (серверной) части.

Агент собирает данные с рабочих станций и серверов, используется преимущественно для тех источников, которые невозможно подключить по Syslog (например, локальных журналов событий). Несмотря на своё название, агент может собирать события не только посредством локальной установки на конечное устройство, но и удалённо из множества источников безагентским методом. Для этого имеются универсальные транспорты, позволяющие извлекать события из Windows Event Log (любые журналы), Check Point LEA, Cisco SDEE, файловых журналов, журналов на FTP-серверах, хеш-логов (запущенные процессы и их SHA1- / MD5- / SHA256-суммы), протоколов MySQL / Oracle / Microsoft SQL, журналов WMI и так далее.

Канал связи между агентом и сервером зашифрован, а в случае отсутствия соединения агент может временно хранить события в офлайне.

Модуль серверной части отвечает за приём событий напрямую из Syslog-источников и имеет отказоустойчивую архитектуру: в случае каких-либо аппаратных сбоев либо достижения предела производительности сервера события будут сохранены на диске и впоследствии обработаны, так что ни одно событие не может пропасть.

В зависимости от решаемых задач и исходя из выбранного типа инсталляции RuSIEM модуль серверной части может быть масштабирован как единая нода с набором всех функций и баз данных либо в виде отдельных разнесённых серверов. Например, на одной ноде разворачиваются компоненты, отвечающие за нормализацию, на другой — за корреляцию, на третьей — за базу данных событий.

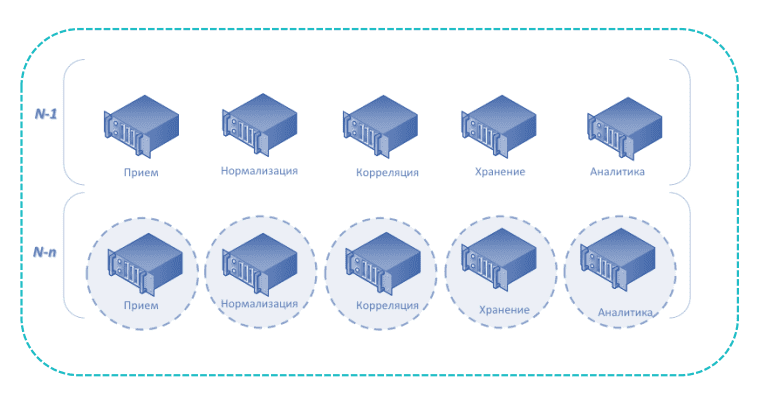

Рисунок 2. Масштабируемость RuSIEM

Гибкое масштабирование RuSIEM позволяет решать разноплановые задачи при внедрении решения:

- Вертикальное масштабирование — для подключения удалённых офисов и филиалов.

- Горизонтальное масштабирование — для наращивания производительности.

- «Горячее» расширение — для модернизации без остановки сбора событий.

- Кеширование данных — для поддержки неустойчивых каналов между удалёнными объектами.

- Корреляция только в головном офисе — без необходимости передачи всех событий в единый центр.

- Распределённый поиск по событиям — без необходимости создания единого центрального хранилища.

Хранение событий в RuSIEM устроено так, что пользователь в любой момент может обратиться к первоисточнику — например, для глубокого расследования инцидента, — и это не идёт в ущерб полноценной нормализации всех событий для их дальнейшей корреляции с другими: в модуль RuSIEM Analytics передаются только нормализованные события, с которыми уже дальше работает система.

В RuSIEM, в отличие от классического представления, нет разделения на оперативное и архивное хранилища. Данные разделяются на три основных типа событий — «не распарсенные», «информационные» и «важные». В настройках системы указывается вес, который и ранжирует события по значимости. Такая архитектура позволяет настроить длительное хранение важных сведений без необходимости расширения дискового хранилища и обеспечить работу даже с теми событиями, для которых в данный момент нет парсера.

Системные требования RuSIEM

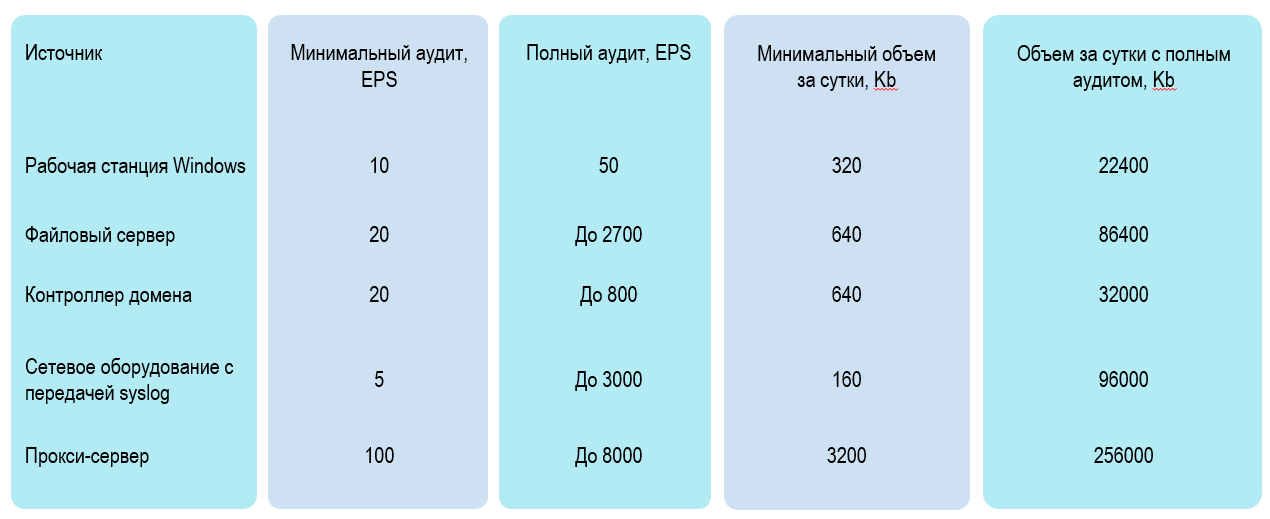

RuSIEM выделяется среди всех систем подобного класса своей нетребовательностью к ресурсам. Установка системы может быть выполнена как на физическом сервере, так и на виртуальном (поддерживаются среды под управлением Hyper-V и VMware ESX). В качестве базовой операционной системы применяется Ubuntu 14.04 x64. Использование штатной ОС Ubuntu в качестве платформы для работы продукта является несомненным достоинством. Это позволяет минимизировать время предварительной подготовки к установке, а также упрощает процесс обновления пакетов и в целом администрирование (в том числе — поиск и решение проблем) системы. При планировании развёртывания RuSIEM необходимо верно рассчитать выделение ресурсов, поскольку источники событий могут быстро заполнить дисковое пространство. Для удобства вендор подготовил оценочную таблицу.

Таблица 2. Количество и средний объём генерируемых событий для приёма в RuSIEM

Также необходимо иметь в виду следующие важные рекомендации вендора:

- Детализация аудита на источниках — важный фактор. Включать детальный аудит на всех источниках бессмысленно и очень затратно.

- Необходимо учитывать загруженность имеющихся гипервизоров. Большой поток событий требует больших ресурсов для работы с ним.

- Необходимо учесть, что планируется собирать и из каких источников, и определить, нужно ли сохранять все события (например, есть ли смысл хранить данные о разрешённых соединениях и если да, то как долго).

- Качество каналов связи между удалёнными объектами. Возможно, стоит выделить специальный сервер или виртуальную машину для передачи событий.

- Необходимо учитывать сегментацию сети. Возможно, если политикой запрещены сетевые соединения, стоит пересмотреть расположение агентов или серверов, организовать выделенные VLAN или заранее настроить нужные правила.

После предварительного подсчёта количества событий в секунду (EPS) подбирается конфигурация сервера или виртуальной машины.

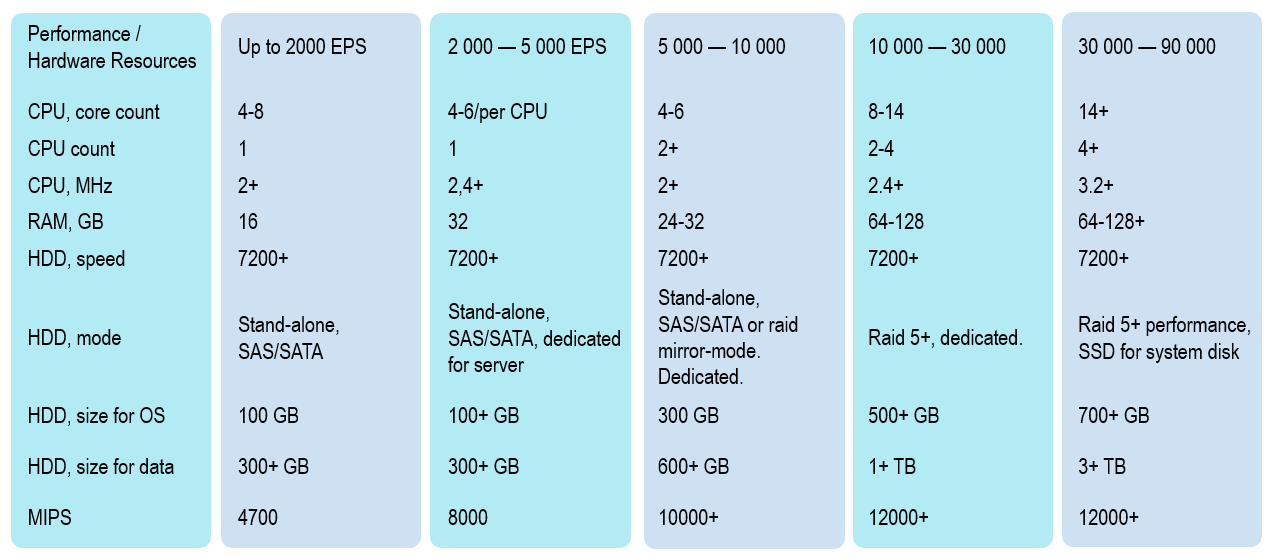

Таблица 3. Минимальные системные требования RuSIEM

Всё управление RuSIEM осуществляется из веб-консоли. После первой установки и обращения к веб-интерфейсу зачастую можно заметить предупреждение о небезопасном сертификате. Это объясняется тем, что по умолчанию используются самоподписанные сертификаты, которые после установки можно изменить на свои, доверенные.

Для установки RuAgent предъявляются следующие требования к целевой ОС: Windows 2008 R2 или выше, все редакции Windows 7, 8, 10. Сам по себе агент является легковесным, не нагружает ресурсы компьютера.

Применение RuSIEM

Когда мы приступили к тестированию RuSIEM и начали досконально изучать возможности системы, оказалось, что их слишком много для подробного отражения всего объёма в рамках одной статьи; возможно, их хватило бы и на книгу. Поэтому разберём самые важные «фишки» и расскажем о том, что «зацепило» больше всего.

Главная страница

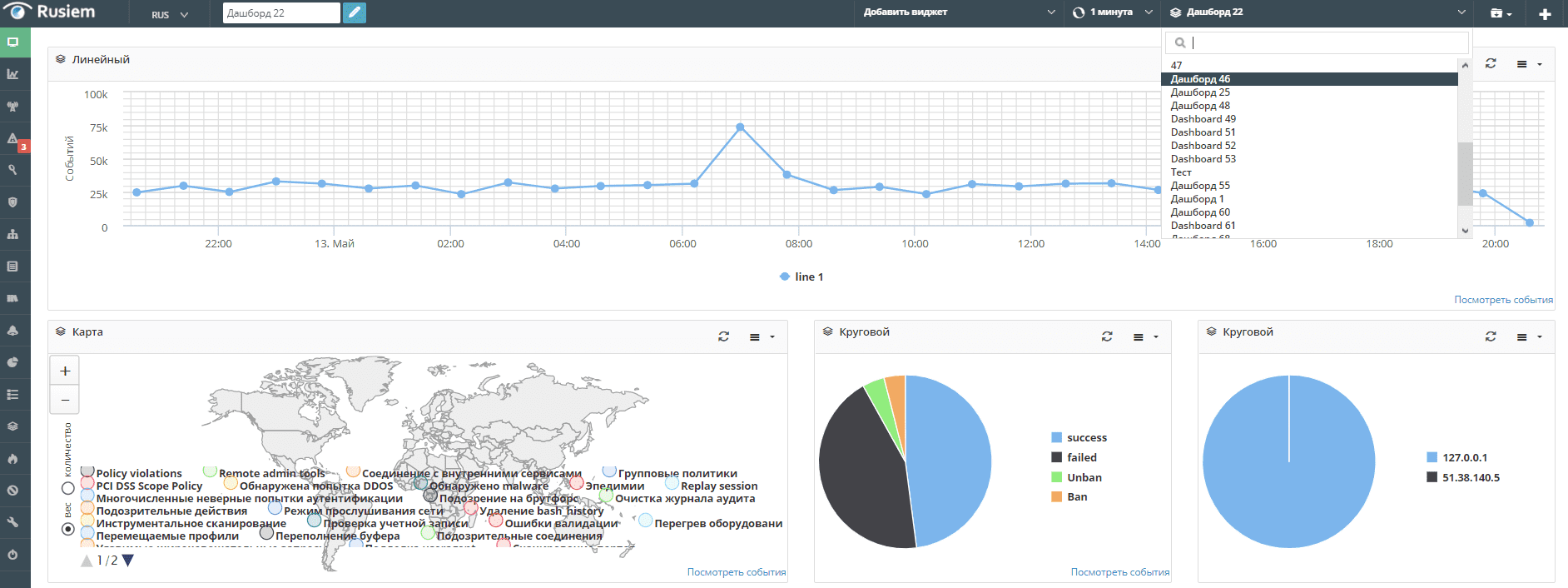

Никакое современное ИБ-решение не обходится без панелей мониторинга («дашбордов»). Так же и в RuSIEM главная страница представляет собой настраиваемый набор различных виджетов.

Рисунок 3. Дашборд главной страницы в RuSIEM

Виджеты добавляются на дашборд в произвольном порядке и количестве, доступен выбор из 7 категорий (в том числе можно добавить результаты работы модуля аналитики). Конфигурировать каждый из них можно гибко, добавляя в качестве отображаемой статистики любые поля. 10 наиболее популярных дашбордов предустановлены производителем и доступны «из коробки».

Настроив под себя главную страницу, необходимо сохранить её в виде именованного дашборда, которых можно создать бесконечно много. Это удобно, когда в RuSIEM работают несколько разноплановых специалистов или нужно делать статистические срезы по разным событиям.

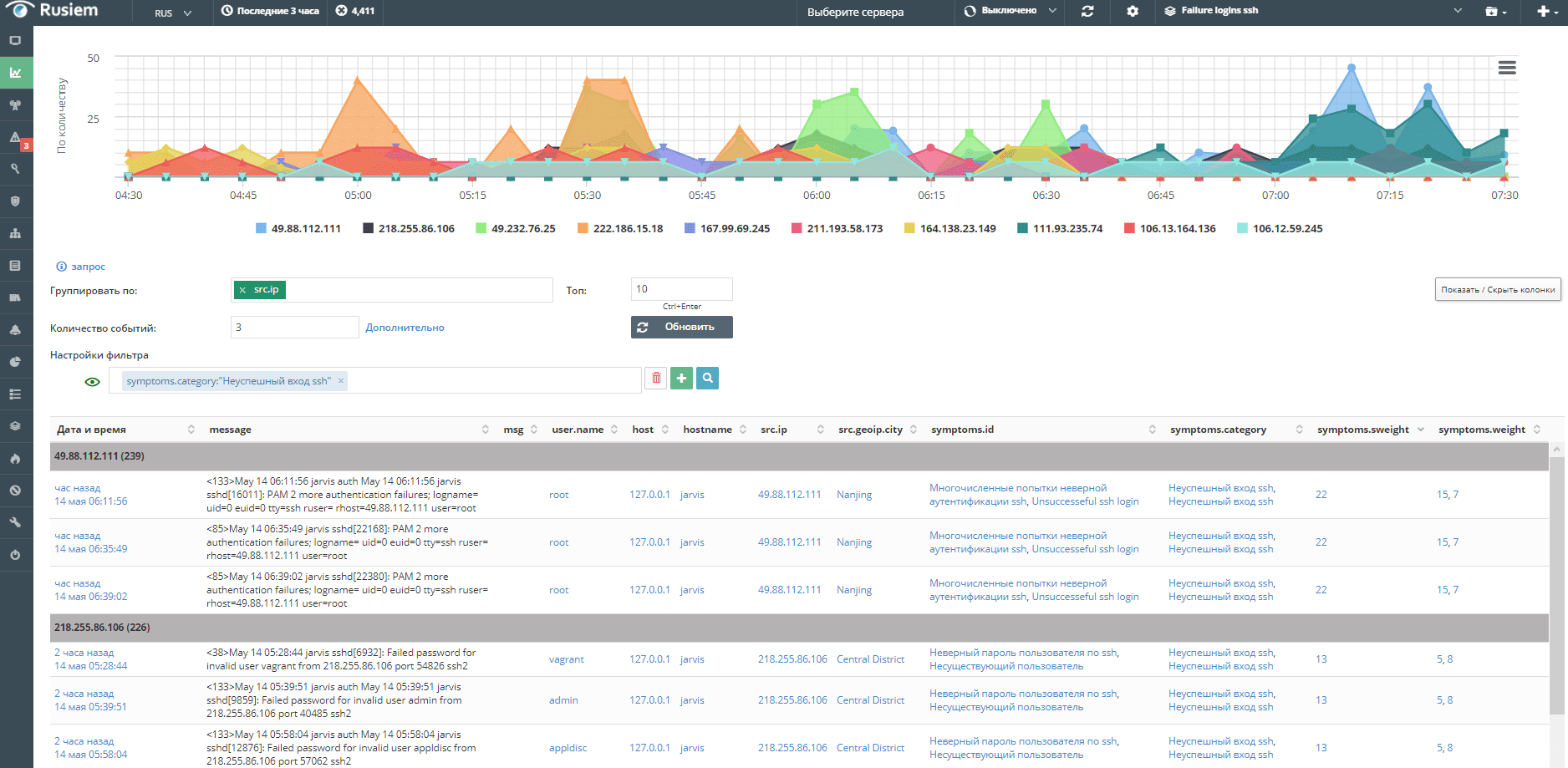

События

На вкладке событий отображается поступление данных изо всех подключённых источников с привязкой ко временной шкале. Несмотря на возникающую при первом взгляде иллюзию «каши» и огромное количество событий, работать с инструментом очень удобно благодаря расширенному фильтру. Например, проанализируем события неуспешных входов по SSH с группировкой по IP-адресу потенциального атакующего. При этом автоматически перестраивается и графическая временная шкала («таймлайн»).

Рисунок 4. Поступление и фильтрация событий в RuSIEM

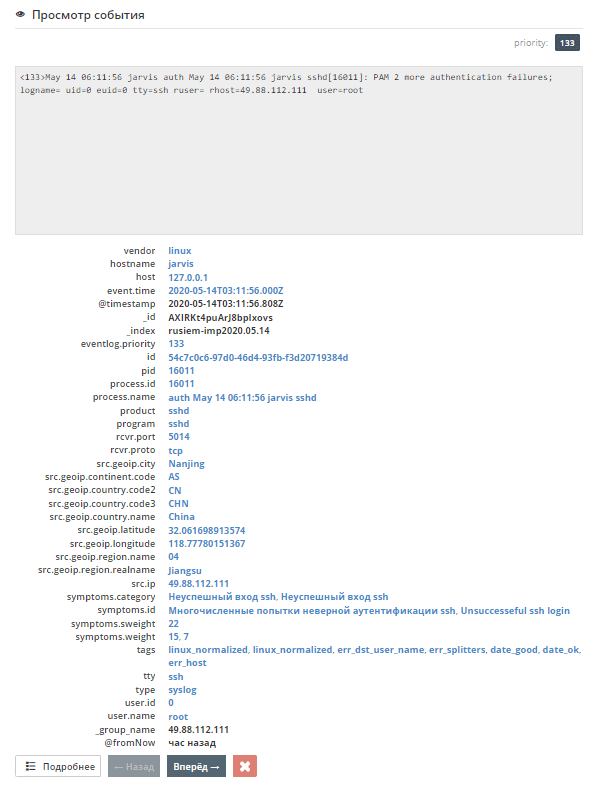

По каждому событию доступна подробная детализация. Данные отображаются как в «сыром» виде, так и с разбором свойств по полям, которые также кликабельны.

Рисунок 5. Детализация события в RuSIEM

Как мы уже сказали, вендор поддерживает все распространённые способы сбора событий, включая Syslog, WMI, FTP, Check Point LEA, Cisco SDEE, File, Microsoft SQL, MySQL, Oracle, 1C, Windows Event Log, PostgreSQL и, конечно же, собственный агент для Windows RuAgent.

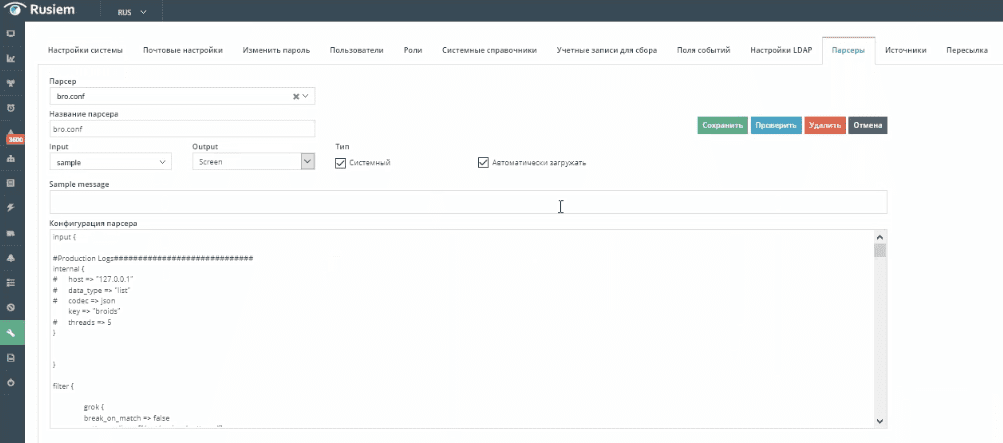

Парсеры

Подробный разбор и нормализация событий выполняются за счёт настроенных в системе парсеров, «заточенных» под соответствующие источники. «Из коробки» поддерживается более 70 уникальных типов источников и более 300 разновидностей и версий. Можно как самостоятельно добавлять и редактировать их, так и обратиться за помощью к производителю в рамках программ технической поддержки.

Рисунок 6. Редактирование парсеров в RuSIEM

Совсем недавно вендор выпустил коннектор для Amazon AWS, который есть далеко не у всех производителей SIEM, тем более отечественных.

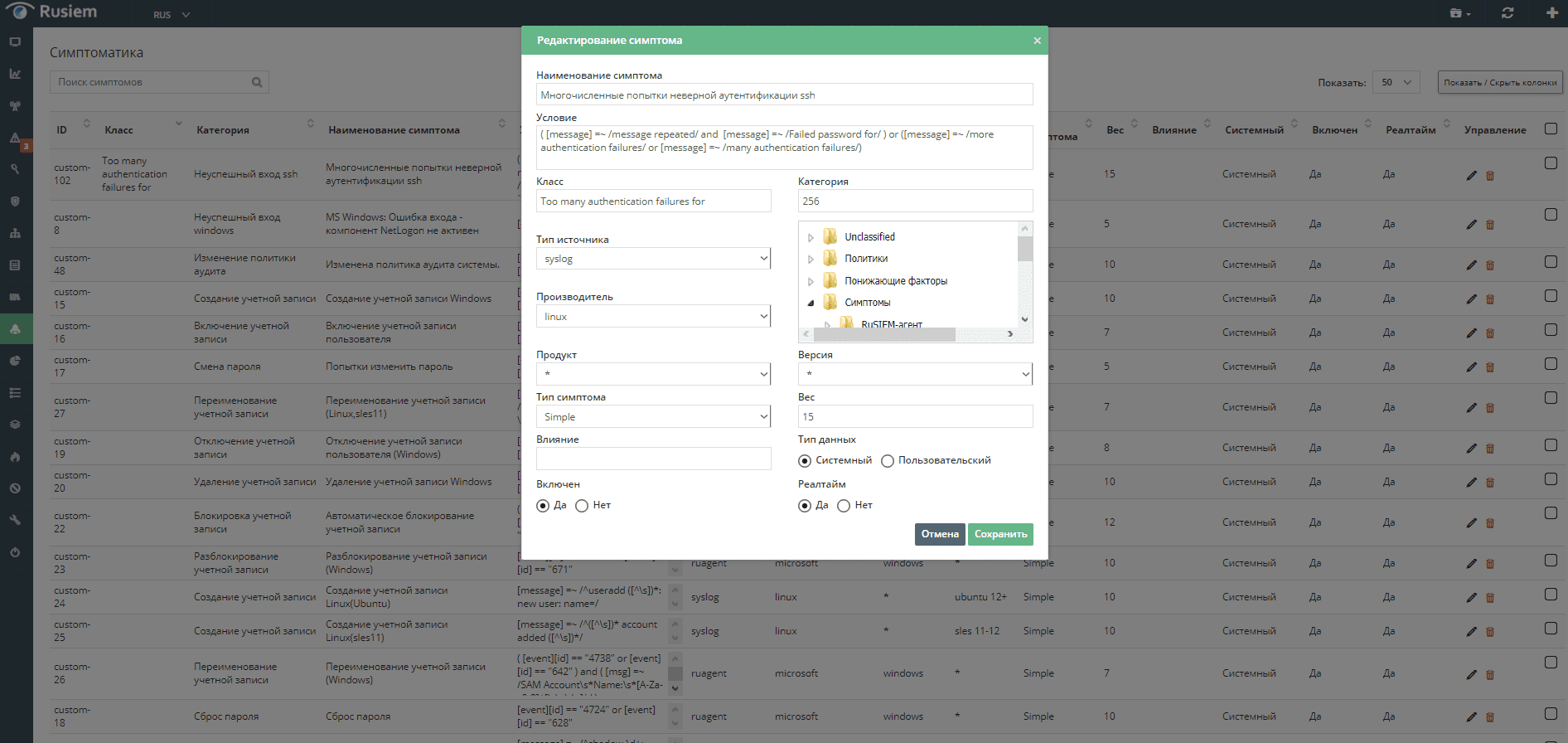

Симптомы

В приведённом чуть выше примере мы не случайно демонстрировали возможности фильтрации событий по «человекопонятной» фразе «Попытки доступа по SSH». За приведение необработанных данных к такому виду отвечает механизм симптоматики.

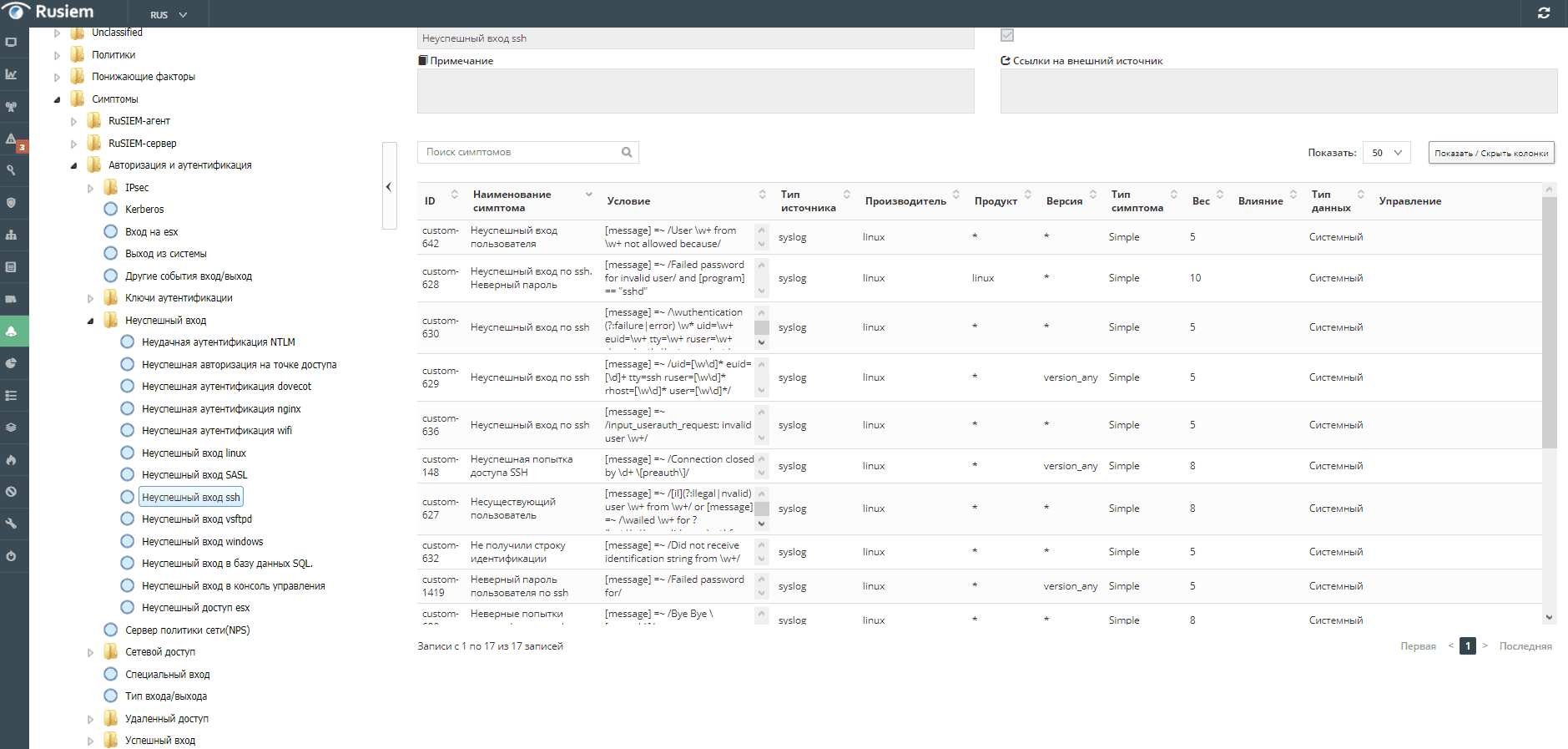

Рисунок 7. Редактирование симптомов в RuSIEM

Фактически это — соотносительный перевод («маппинг») свойств поступающих событий в термины, важные для обнаружения и расследования инцидентов в сфере безопасности. Помимо очевидных параметров (название, условие, источник и т. п.) для каждого симптома можно задать вес, который впоследствии будет влиять на определение значимости инцидента при корреляции.

Рисунок 8. Работа с категориями симптомов в RuSIEM

Все симптомы разбиты на категории, которые также настраиваются. Помимо стандартных отметим полезные группы «PCI DSS», «Кадровые системы», «СКУД», «Выход из строя оборудования», «Операции с репозиториями (git)».

Корреляция

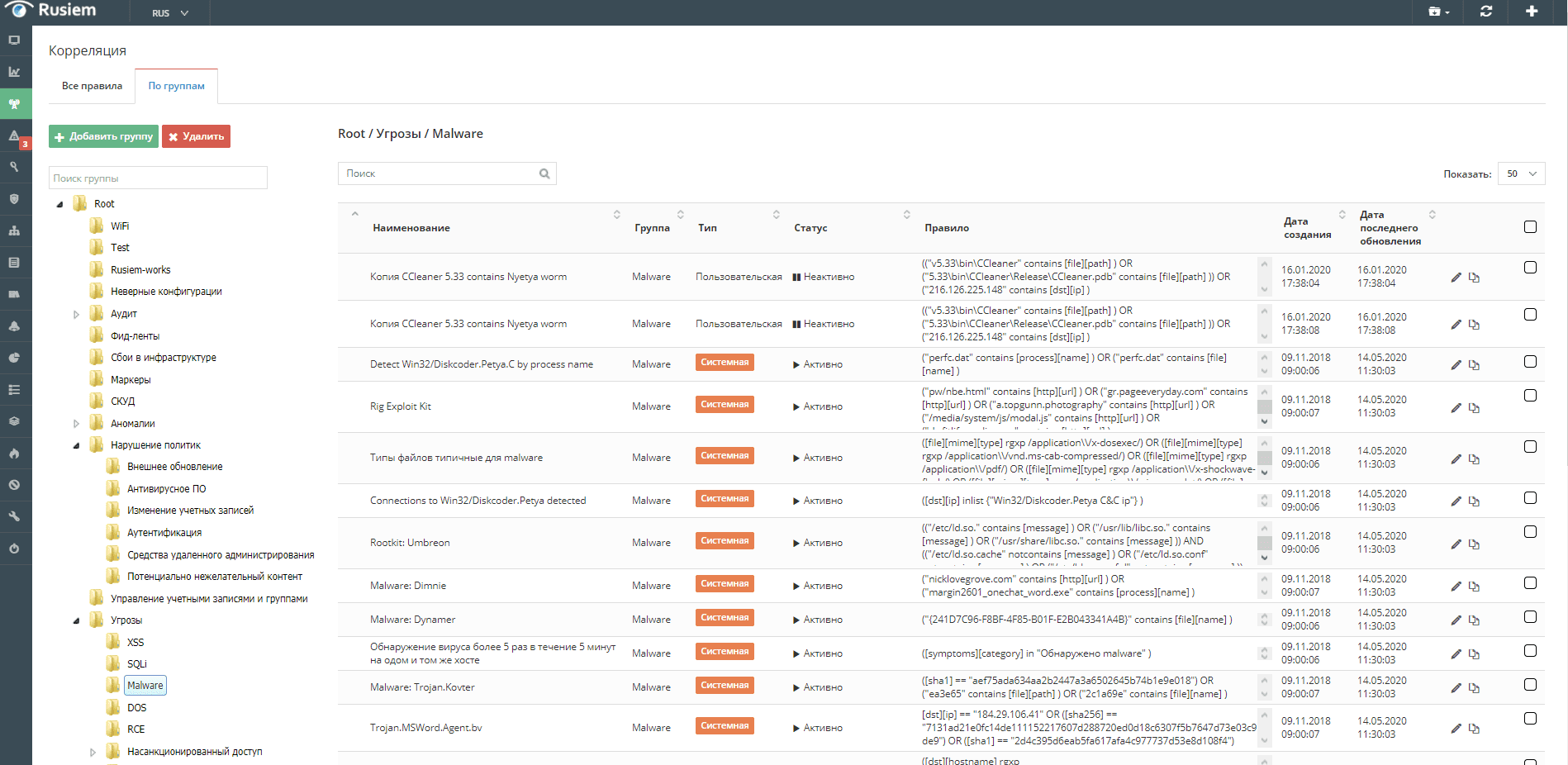

Одним из главных механизмов, ради которого внедряют SIEM-системы, является инструмент корреляции. Вендор поставляет более 300 предустановленных правил корреляции (список постоянно пополняется), которые для удобства также разбиты на редактируемые категории с возможностью удобного поиска и сортировки.

Рисунок 9. Работа с категориями правил корреляции в RuSIEM

Самое важное здесь — настройка условий срабатывания правила. Их можно добавлять бесконечно много (по любым поступающим источникам данных), используя логические операторы и регулярные выражения. Сама система позволяет настроить условия и правила срабатывания очень тонко, что продиктовано практикой многолетнего применения системы у заказчиков. Учёт всех возможных условий и исключений позволяет добиться минимального числа ложных срабатываний. Отдельно отметим, что RuSIEM позволяет выполнять корреляцию по историческим данным.

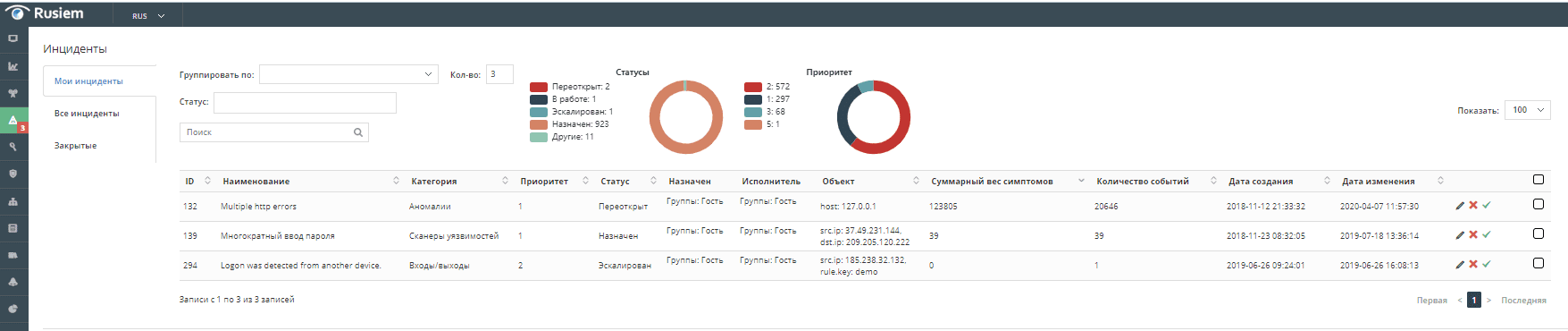

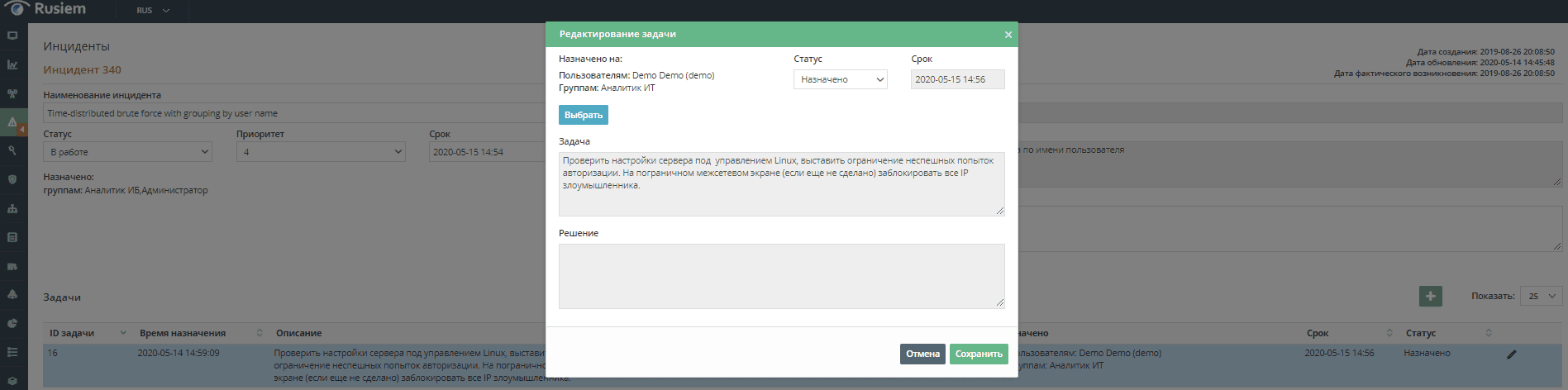

Инциденты

Управление инцидентами в RuSIEM осуществляется в одноимённом разделе, где отображается собственный мини-дашборд с полноценной функциональностью управления инцидентами: отображаются инциденты, назначенные текущему пользователю, который после работы с инцидентом должен изменить его статус с «Назначен» на «В работе», «Эскалирован», «Приостановлен», «Переоткрыт» или «Закрыт».

Рисунок 10. Сводка по инцидентам в RuSIEM

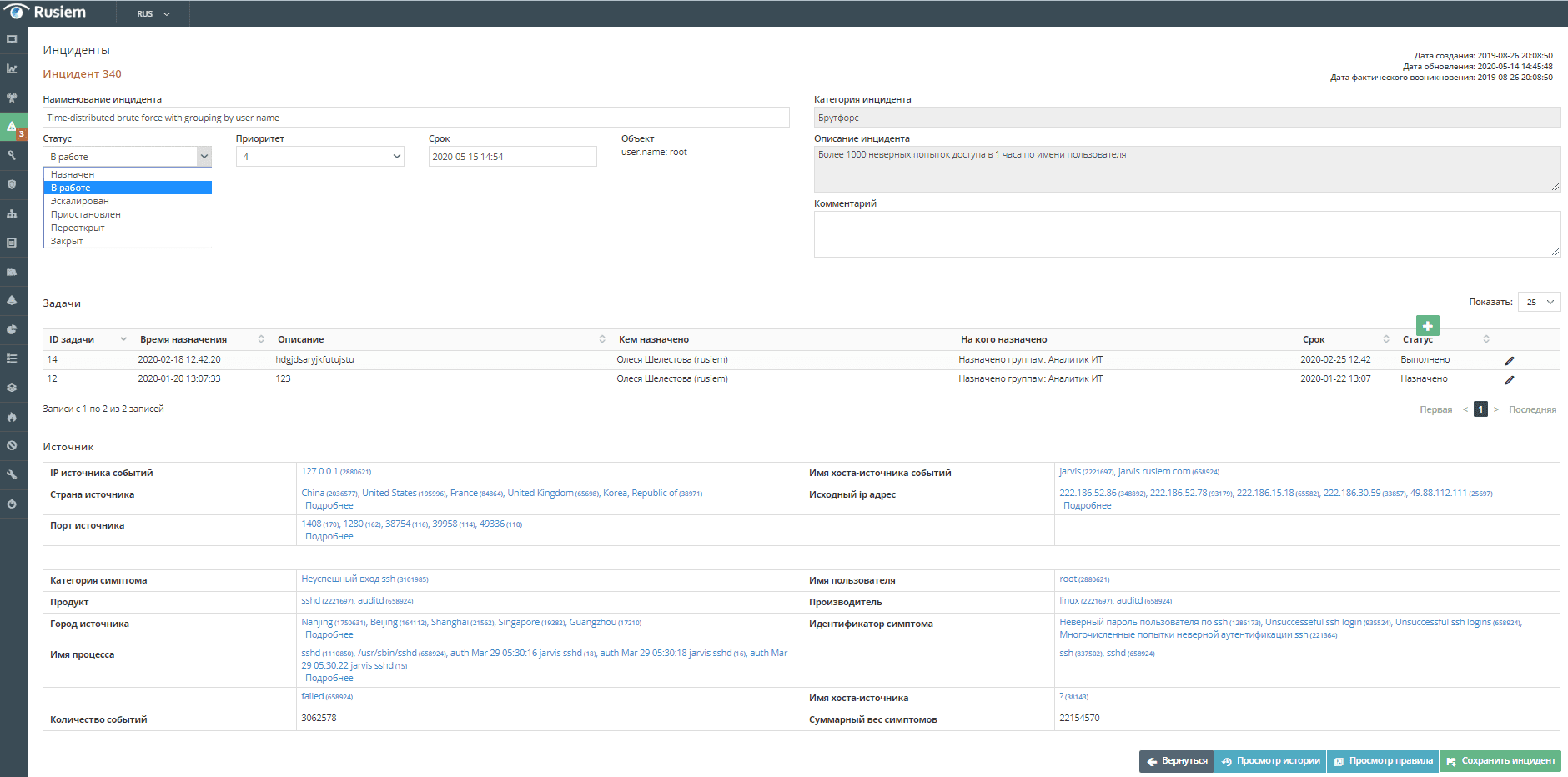

«Провалимся» в карточку одного из инцидентов и попробуем его решить.

Рисунок 11. Обработка инцидента в RuSIEM

Берём в работу; видим, что система зафиксировала брутфорс. Мы можем изменить приоритет инцидента, изменить срок его решения, описать инцидент, сформировать задачу и назначить ответственного. Все поля в карточке активны: нажатие на них позволяет перейти в соответствующий список событий. Дополнительно можно просмотреть исходное правило или открыть историю инцидента.

Рисунок 12. Назначение задачи по итогам анализа инцидента в RuSIEM

Сохраняем и далее будем отслеживать движение по данной задаче в том же списке инцидентов.

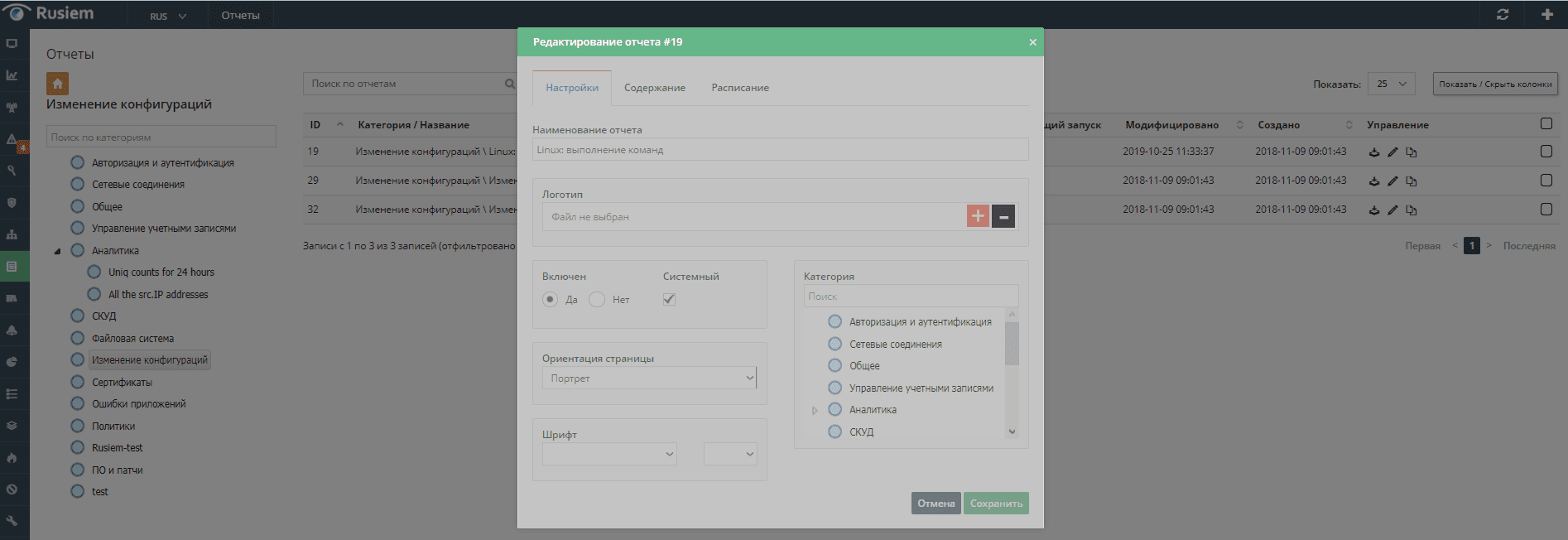

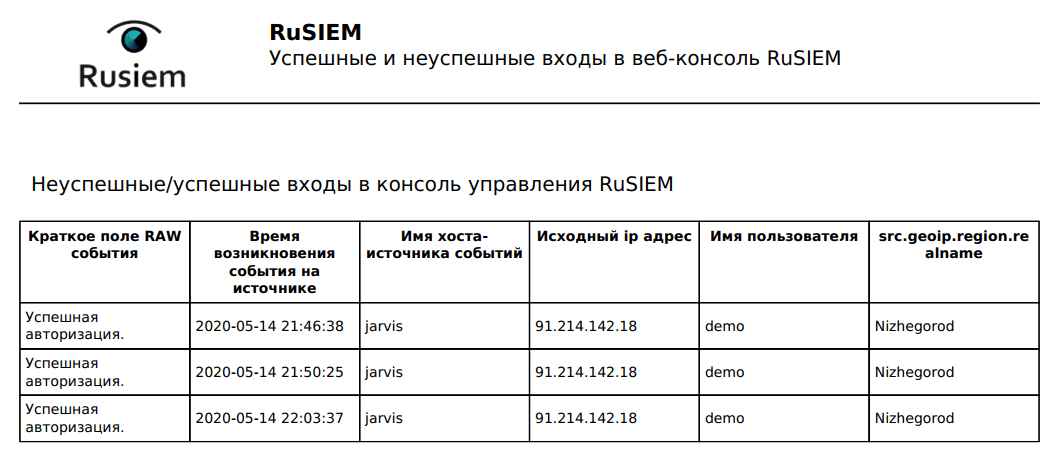

Отчёты

Представление агрегированных данных об инцидентах и оперативной обстановке с точки зрения ИБ — важная задача SIEM-системы. В RuSIEM есть более 50 предустановленных отчётов, скомпонованных по категориям. Разумеется, можно создавать пользовательские группы и неограниченное количество собственных отчётов. Для создания нового шаблона необходимо выбрать содержание (поддерживаются любые данные, собранные системой, и информация изо всех разделов продукта); для удобства можно загрузить логотип, а также задать расписание.

Рисунок 13. Создание шаблонов отчётов в RuSIEM

Сгенерированные отчёты доступны пользователю для выгрузки в форматах PDF и XLSX.

Рисунок 14. Пример выгруженного из RuSIEM отчёта

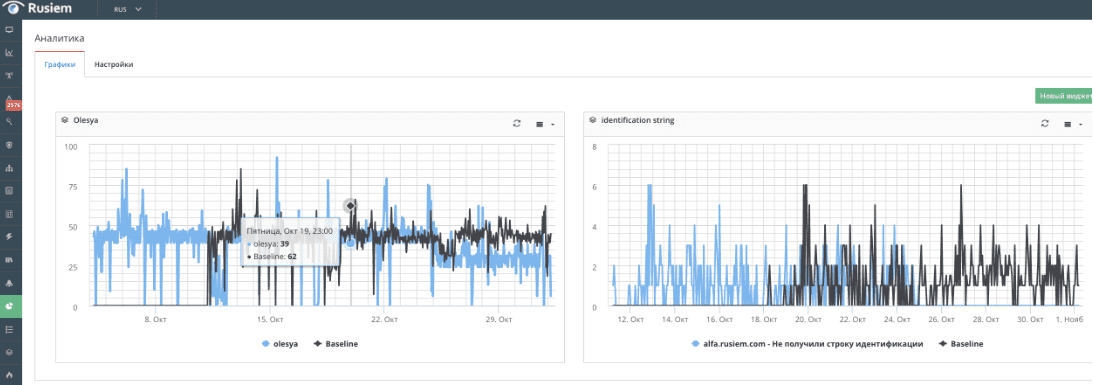

Модуль аналитики RuSIEM Analytics

Когда изучаешь ИБ-решение практически любого класса, в том числе — SIEM, непременно заходит речь о мониторинге поведения пользователей и устройств, то есть о функциональности User and Entity Behavior Analytics (UEBA). Разработчики RuSIEM не остались в стороне и разработали отдельный модуль RuSIEM Analytics, основанный на искусственном интеллекте (AI) и машинном обучении (ML). Он позволяет обнаружить сбои и инциденты на ранней стадии их возникновения без необходимости писать правила корреляции под каждый конкретный случай.

Рисунок 15. Настройка модуля аналитики в RuSIEM

Отдельно отметим продуманность всей системы: результаты работы модуля можно вынести самостоятельными дашбордами на главную страницу, а генерируемые события — использовать в фильтрах и корреляциях, создавать по ним инциденты. В состав RuSIEM Analytics входит несколько важных инструментов:

- «Отслеживание аутентификации» — позволяет осуществлять полный контроль и аудит аутентификации по отношению к любым системам, будь то сетевые устройства, базы данных, рабочие станции и т. д.

- «Уязвимости» — база знаний по всем опубликованным уязвимостям (включая детальную информацию с описанием) и полноценный поиск по ней.

- «Compliance» — специализированная «записная книжка» с системой отчётов, необходимая аналитикам, которые работают в сфере аудита и реализации организационно-технических мер, предусмотренных каким-либо стандартом (например, PCI DSS) или законодательным актом.

- «Аналитика» — ключевая часть модуля. Первая её подсистема отвечает за составление базовой модели путём обучения на основе данных (Data Learning). Фактически это и есть определение типового профиля поведения пользователя. Вторая подсистема на основе Machine Learning отвечает за выявление так называемых отклонений от базового поведения, например аномально большой активности в электронной почте, массового удаления файлов с рабочего компьютера или внезапного частого «падения» приложений. «Аналитика» видит это отклонение, оценивает суммы весов симптомов в разрезе объектов (хостов, пользователей, сервисов и т. п.) и в случае накопления критического веса формирует событие, которое попадает на корреляцию. Корреляция формирует инцидент, который видит пользователь — аналитик SIEM-системы. Таким образом, создав некое распределение с уникальными ключами, можно покрыть аналитикой весьма большой объём сценариев без необходимости писать сотню правил корреляции.

- «Активы» — автоматический инструмент инвентаризации инфраструктуры. Строится первоначальная структура активов, которая автоматически дополняется информацией из событий, получаемых SIEM-системой. Чуть выше мы разбирали функциональность списка уязвимостей; так вот, помимо автоматического наполнения активы проверяются на известные уязвимости в соответствии с базой в режиме реального времени. В случае обнаружения уязвимости формируются специальное событие и инцидент по нему — мы получаем некоторую функциональность системы управления уязвимостями (Vulnerability Management).

- «Фиды» — модуль для получения внешних потоков данных в виде индикаторов из сторонних систем киберразведки (Threat Intelligence). Это могут быть данные различных типов: IP, URL, FQDN, SHA1, MD5, SHA256. Далее полученные индикаторы сравниваются с поступающей в SIEM информацией из различных источников, что позволяет детектировать известные угрозы и потенциально опасные объекты: вредоносные программы, эксплойты, фишинг и многое другое.

Особенности лицензирования RuSIEM

RuSIEM имеет три типа лицензий:

- Стандартная on-premise. Является бессрочной, но для доступа к обновлениям продукта и фидам необходима действующая техническая поддержка.

- Стандартная on-premise, ограниченная по времени. Полезна, когда приобретать продукт удобнее по OpEx-модели с периодическими платежами.

- SaaS (Software-as-a-Service). Модель, предполагающая периодические платежи и доступ к интерфейсу системы в облаке вендора или партнёра.

Итоговая стоимость приобретения RuSIEM рассчитывается исходя из следующих параметров:

- EPS — количество поступающих событий в секунду,

- количество серверов RuSIEM (основных компонентов),

- состав модулей.

При этом не ограничиваются:

- размер и длительность хранения событий,

- количество пользователей, агентов, источников и устройств,

- наборы правил корреляции, дашбордов, отчётов и других инструментов, доступных в интерфейсе.

Такой подход является максимально прозрачным и в большинстве случаев оказывается наиболее выгодным для заказчиков.

Ещё раз подчеркнём возможность установки полностью бесплатной полнофункциональной версии продукта класса LM (Log Management) — RvSIEM free, которая поддерживается и обновляется аналогично коммерческим.

В RvSIEM free есть следующие ограничения:

- не более 500 EPS,

- не более 1 ноды основного компонента сервера.

При этом срок хранения и объём информации, количество баз данных, источников, пользователей системы и агентов тоже не лимитированы.

Стоит также упомянуть об экосистеме. Вендор имеет около 100 партнёров по всему миру (в частности, сейчас ведётся активная работа на турецком направлении). Всего предлагается три уровня партнёрской программы (описаны на сайте), а для того, чтобы стать партнёром, необходим хотя бы один обученный инженер по продукту либо «продвинутый» пресейл.

Соответствие нормативным требованиям

RuSIEM уже сейчас развёрнут у многих государственных заказчиков и в сегменте оборонно-промышленного комплекса, готов учитывать особенности установки в подобных организациях. В частности этому помогают разнообразные возможности инсталляции, в том числе — в закрытом контуре без прямого доступа в интернет.

RuSIEM зарегистрирован в реестре отечественного ПО под номером 3808. На данный момент продукт проходит процесс сертификации по новым требованиям безопасности информации ФСТЭК России на соответствие уровням доверия (УД-4), имеет интеграцию с НКЦКИ для помощи субъектам КИИ при взаимодействии с ГосСОПКА с целью обмена данными об инцидентах и компьютерных атаках.

Выводы

Текущий уровень развития SIEM-систем подтверждает зрелость рынка этого класса решений. Как мы уже сказали в начале, SIEM является ядром любого, хоть самого маленького, хоть уже очень зрелого и большого SOC.

В ходе тестирования RuSIEM мы убедились, что развернуть систему и начать пользоваться ею не составляет большого труда. Несмотря на обилие функциональных возможностей (которые даже не смогли целиком поместиться в обзор), интерфейс продукта не является перегруженным. Работа с ним будет интуитивно понятной и удобной. Мониторинг инфраструктуры, корреляция и анализ событий в области безопасности, расследование и отработка инцидентов — выполнение всех этих задач органично ложится на предусмотренные возможности. Порадовали обилие вариантов для разворачивания системы под разные потребности, а также гибкое лицензирование. Последнее, кстати, позволяет RuSIEM оставаться одним из самых доступных решений своего класса на российском рынке.

Одним из важных преимуществ RuSIEM является вспомогательный аналитический блок RuSIEM Analytics, который дополняет основную функциональность применением технологий машинного обучения для выявления аномалий, управлением активами и многими другими функциями для повышения способности своевременно обнаруживать различные угрозы и визуализировать данные. Наконец, отметим действительно серьёзные возможности интеграции, причём с передачей данных как в одну, так и в другую сторону. Имея дело с разного рода ИБ-решениями, можем смело утверждать, что наличие API в случае RuSIEM — это не просто декларация, а реально работающий инструмент.

Строя планы относительно совершенствования RuSIEM, вендор делает ставку на систему аналитики для ИБ. Учитывая современные угрозы и уровень злоумышленников, равно как и объём обрабатываемой информации, который неуклонно растёт, сейчас очень важно строить комплексы, всё более активно применяющие машинное обучение для выявления угроз, понимающие человеческий язык (Natural Language Processing, NLP) при общении с оператором и в принципе выступающие самостоятельными системами, которые не просто поддерживают принятие решений, но и сами их принимают в кратчайшие сроки. Также одной из приоритетных задач, стоящих перед RuSIEM, является выход на международный рынок; уже сегодня вендор обладает необходимым для этого пулом партнёров. Версия RvSIEM free, которая имеет огромное количество установок за рубежом, даёт понимание того, что продукт интересен не только внутри страны, но и за её пределами.

Достоинства:

- Интуитивный интерфейс с учётом большого числа функциональных возможностей.

- Высокая производительность продукта — до 90 тыс. EPS на одну ноду.

- Обновление компонентов без остановки системы и потери событий.

- Прозрачная система лицензирования.

- Нет необходимости приобретать лицензии на стороннее ПО (СУБД, ОС и т. п.).

- Присутствует в реестре отечественного ПО.

- Поддерживает интеграцию с продуктами различных вендоров для загрузки индикаторов компрометации.

- Широкие возможности интеграции как новых источников, так и потоков данных киберразведки без обращения к вендору.

Недостатки:

- Некоторые дашборды неинформативны.

- Нет сертификата ФСТЭК России.

- Мало предустановленных комплаенс-проверок и отчётов.