Сертификат AM Test Lab

Номер сертификата: 411

Дата выдачи: 20.03.2023

Срок действия: 20.03.2028

- Введение

- Функциональные возможности Kaspersky Scan Engine

- 2.1. Графический интерфейс

- 2.2. Лицензирование

- Архитектура Kaspersky Scan Engine

- Системные требования Kaspersky Scan Engine

- Сценарии использования Kaspersky Scan Engine

- 5.1. HTTP-режим

- 5.2. ICAP-режим

- 5.3. Интеграция платформ

- Выводы

Введение

Одним из обязательных пунктов в требованиях по информационной безопасности любой организации является антивирусная защита, причём не только конечных точек. Важным условием является проверка всех объектов, перемещающихся между различными системами и пользователями, начиная с момента создания или попадания внутрь контура организации.

Узнать больше о защите корпоративной инфраструктуры можно из записи эфира AM Live, где подробно рассматривалась тема безопасности конечных точек сети.

Средством усиления антивирусной защиты в организации может выступать Kaspersky Scan Engine 2.1 (KSE), который разработан как универсальное средство обнаружения киберугроз и борьбы с ними, спроектированное с учётом возможности простой и быстрой интеграции в корпоративные системы в качестве самостоятельного сервиса, масштабируемого кластера или контейнера Docker.

KSE основан на наборе инструментов для разработки антивирусного ПО «Лаборатории Касперского» (Kaspersky Anti-Virus Software Development Kit, KAV SDK), способен выявлять и нейтрализовывать различные киберугрозы, такие как фишинг, черви, руткиты, троянские, шпионские и рекламные программы. В нём используются все наработки компании-производителя по антивирусной защите, доступные в её основных продуктах.

Функциональные возможности Kaspersky Scan Engine

Kaspersky Scan Engine уже несколько лет присутствует на рынке. На момент написания обзора доступна версия 2.1, в которой учтён опыт предыдущего использования продукта и добавлены новые функциональные возможности.

Ключевая задача KSE состоит в проверке содержимого различных корпоративных систем по локальным и облачным (Kaspersky Security Network, KSN) базам данных об угрозах.

Из основных нововведений, появившихся в Kaspersky Scan Engine 2.1, стоит выделить следующие:

- Функциональные возможности по предоставлению системного аудита для анализа инцидентов в безопасности.

- Автоматическое обновление для перехода на новые версии.

- Возможность разделения экземпляров KSE в кластере (одни экземпляры могут работать в режиме ICAP, другие — в режиме HTTP) с автоматическим удалением неиспользуемых (для экономии ресурсов).

- Возможность аутентификации в API посредством токена.

- Поддержка многопользовательского режима в графическом интерфейсе, а также возможность использовать роли «администратор» и «оператор».

- Добавлены заголовки ответов «X-*» («X-Infection-Found», «X-Response-Desc», «X-Response-Info», «X-Violations-Found», «X-Include»).

Как уже было сказано, Kaspersky Scan Engine нацелен на интеграцию в корпоративные информационные системы, позволяющую упростить процесс проверки файлов с помощью антивирусных баз «Лаборатории Касперского» и модуля расширенной эвристики. При этом существует возможность сканирования сжатых исполняемых файлов, архивов, сообщений и баз данных электронной почты, а также выявления макросов Microsoft Office.

Перечислим также некоторые отличительные особенности продукта в целом:

- Обнаружение многократно упакованных объектов и работа с нестандартными («серыми») утилитами сжатия данных.

- Эвристический анализатор и технологии обнаружения на основе машинного обучения.

- Лечение заражённых файлов, архивов и зашифрованных объектов.

- Обновляемое антивирусное ядро, позволяющее изменять технологии обнаружения и логику обработки.

- Поддержка многопоточности обработки объектов и управление вычислительными ресурсами.

- Дополнительный фильтрующий слой, предназначенный для распознавания и пропуска определённых форматов файлов.

- Интеграция с единой сетью KSN для повышения качества распознавания угроз на основе их репутации.

- Наличие графического интерфейса для настройки и получения информации о статусе работы системы, с возможностью выгрузки данных в формат CSV.

- Возможность построения отказоустойчивой и кластерной архитектуры.

- Доступен исходный код клиентов и серверов HTTP и ICAP для разработки собственных модификаций.

- Кроссплатформенная поддержка API.

Технологии защиты от вредоносных программ, входящие в ядро KAV SDK, регулярно проходят независимые международные тестирования и стабильно держатся на первых позициях рейтингов.

Графический интерфейс

Графический интерфейс системы не является обязательным её компонентом и служит в первую очередь для облегчения работы с системой, а также для получения статистики по проверяемым объектам.

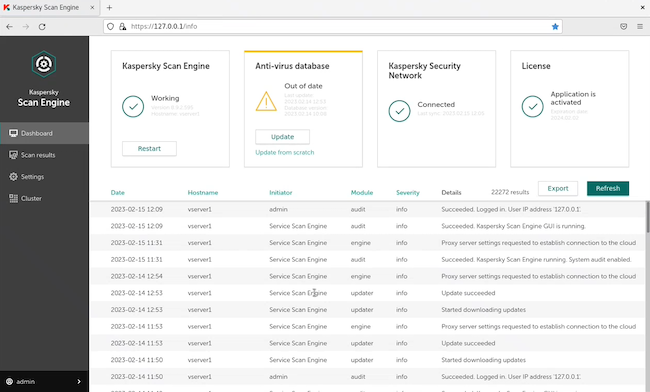

Рисунок 1. Графический интерфейс Kaspersky Scan Engine

В интерфейсе KSE оператор может получить доступ к результатам проверки поступающих объектов. Информация о них собрана в отдельном разделе «Scan results». На странице представлены все объекты, в том числе не представляющие угрозы. Помимо этого доступна подробная информация о дате, источнике, самом файле, включая MD5-сумму, а также, в случае если объект является архивом, сведения о каждом элементе внутри него. Также страница содержит информацию о том, какой из экземпляров кластера системы произвёл проверку; о возможности создания кластера подробнее расскажем ниже в разделе «Архитектура Kaspersky Scan Engine».

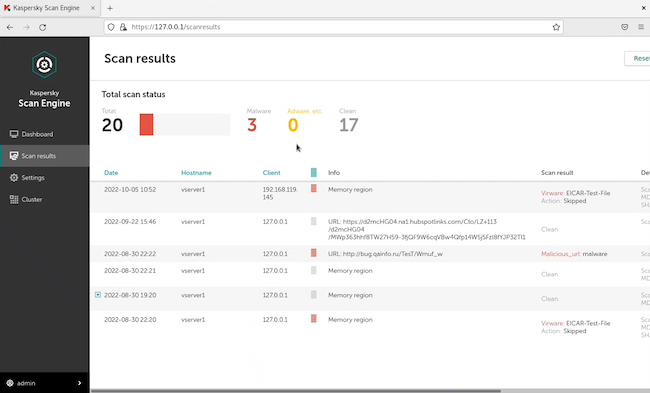

Рисунок 2. Результаты проверки объектов в Kaspersky Scan Engine

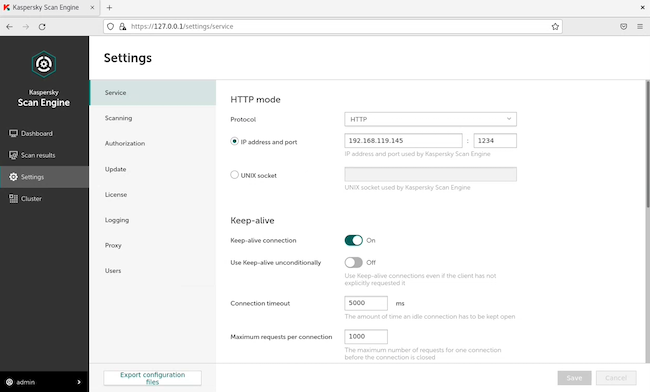

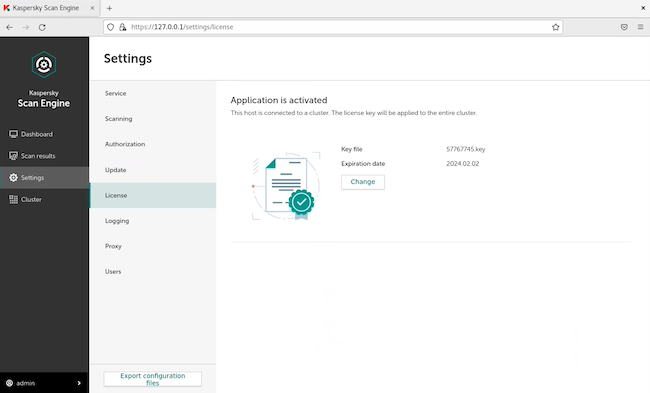

Другим сценарием использования графического интерфейса является конфигурирование системы. В разделе «Settings» представлены все основные настройки, в т. ч. для режима работы, истории авторизаций, обновления, пользователей системы, а также проверки и установки лицензии.

Рисунок 3. Настройка Kaspersky Scan Engine

В частности, через графический интерфейс можно установить лицензионный файл, который позволит получать обновления антивирусных баз. Стоит отметить, что по истечении срока действия лицензии система продолжит работу, но доступ к обновлению антивирусных баз будет приостановлен. Есть также возможность активировать продукт с помощью кода через интернет.

Рисунок 4. Интерфейс установки лицензионного файла Kaspersky Scan Engine

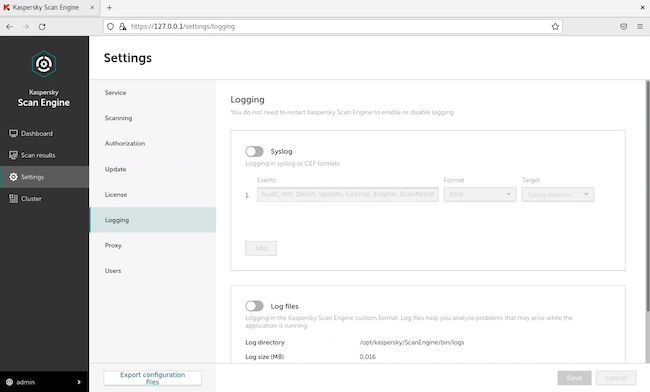

KSE умеет передавать события по проведённым сканированиям во внешние системы. Для выгрузки в формат CEF доступны также события собственного аудита, инициализации, обновления антивирусных баз и изменения состояния лицензии. Для настройки отправки событий есть отдельная страница в разделе конфигурации. Отметим, что такая возможность является ключевой для своевременного обнаружения угроз в рамках больших организаций и позволяет выводить информацию в единую консоль оператора ИБ в SIEM-системе.

Рисунок 5. Настройки логирования в Kaspersky Scan Engine

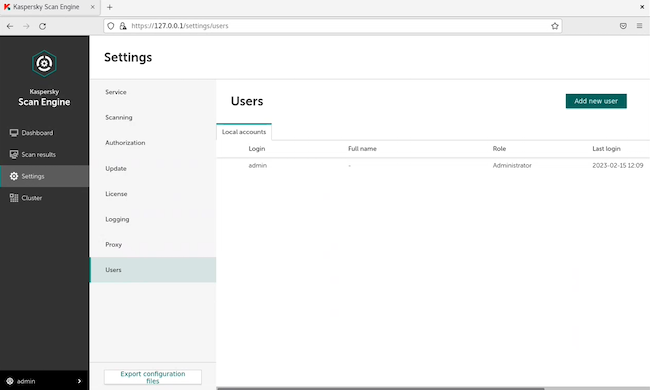

Система не предусматривает непосредственного взаимодействия с пользователем, поэтому в архитектуре заложены только две роли: «администратор» (способен менять конфигурацию системы и имеет полный доступ к ней) и «оператор» (имеет права на доступ к аудиту состояния системы, без возможности изменения настроек).

Рисунок 6. Интерфейс страницы добавления пользователей Kaspersky Scan Engine

Лицензирование

Kaspersky Scan Engine лицензируется по количеству серверов или пользователей. Также есть градации лицензирования по пропускной способности и пользователям: «Standard» (до 100 Мбит/с или до 1000 пользователей), «Advanced» (до 1 Гбит/с или 5000 пользователей) и «Unlimited» (без ограничений).

Конкретный вариант лицензирования выбирается исходя из потребностей заказчика и особенностей его инфраструктуры.

Архитектура Kaspersky Scan Engine

В сущности Kaspersky Scan Engine представляет собой реализацию внешнего антивирусного сервиса проверки файлов и URL, при этом некоторые компоненты могут быть продублированы для создания масштабируемой и кластерной инсталляции.

KSE поставляется как дистрибутив для Linux и Windows либо как Docker-образ. Есть поддержка Docker Swarm, Kubernetes, AWS, Azure.

Общий принцип работы Kaspersky Scan Engine выглядит следующим образом:

- Пользователь загружает объект в корпоративную систему.

- Корпоративная система передаёт объект в KSE.

- KSE проводит проверку объекта по внутренним базам и / или с участием KSN.

- KSE возвращает вердикт, содержащий информацию о результатах проверки.

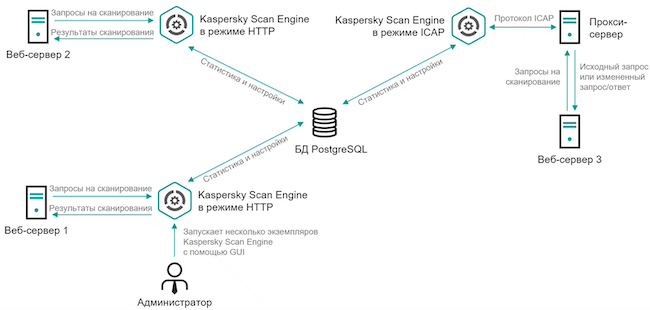

Рисунок 7. Режим работы Kaspersky Scan Engine

KSE можно разделить на три базовых компонента:

- Сервис, обрабатывающий запросы клиентов на проверку. Запросы поступают либо по HTTP, либо по ICAP, в зависимости от режима работы.

- Графический интерфейс. Доступен пользователю через браузер.

- Антивирусное ядро KAV SDK, производящее проверку входящих объектов.

Новые антивирусные базы загружаются со внешних серверов обновлений на стороне «Лаборатории Касперского». Централизованное обновление через Kaspersky Security Center не поддерживается, но возможна загрузка обновлений через прокси-серверы.

Специалисты компании готовы предоставить по запросу дополнительный компонент, не входящий в поставляемые дистрибутивы, который позволяет организовать промежуточный центр обновления. Этот компонент должен иметь доступ к публичным серверам обновлений, а серверы Kaspersky Scan Engine, в свою очередь, — доступ к нему.

Кластеризация системы

Kaspersky Scan Engine может быть установлен на одном сервере или разнесён на отдельные инсталляции в рамках кластера с централизованным управлением, при этом каждая его часть может отвечать за отдельные режимы работы. Несколько таких частей в одном и том же режиме работы обеспечат повышение надёжности и увеличение полосы пропускания.

Рисунок 8. Кластер Kaspersky Scan Engine с централизованным управлением

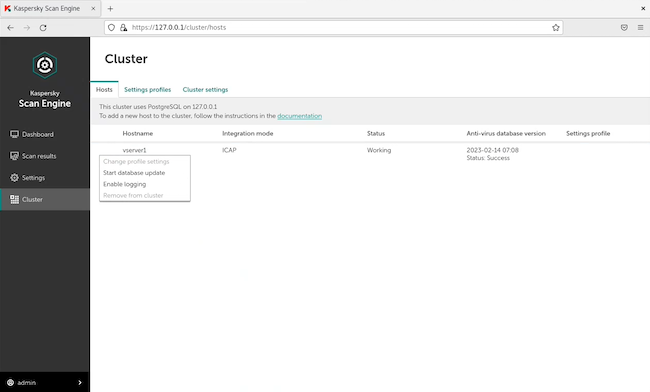

Фактически, кластер Kaspersky Scan Engine — это набор его экземпляров, которые используют единую базу данных. При этом пользователь может получить доступ к графическому интерфейсу системы через любой из них. Это позволит ему следить за событиями и результатами проверки объектов каждого из экземпляров, видеть статус экземпляра и его версию антивирусной базы, а также управлять параметрами каждого экземпляра.

Рисунок 9. Интерфейс управления кластером Kaspersky Scan Engine

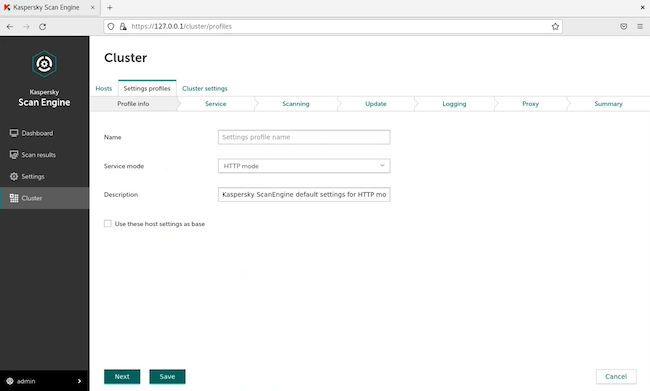

На отдельной странице возможно создать профиль настроек для экземпляра, выставить режим работы и настройки сканирования.

Рисунок 10. Управление профилями экземпляров кластера Kaspersky Scan Engine

Системные требования Kaspersky Scan Engine

Kaspersky Scan Engine может работать под управлением как ОС Linux, так и ОС Windows (7 и выше / Server 2008 R2 и выше). При этом рекомендуемой операционной системой является Linux, именно эта версия продукта является приоритетной.

Аппаратные требования к системе определяются в первую очередь её нагруженностью, количеством обрабатываемых данных и итоговой архитектурой Kaspersky Scan Engine в конкретной инфраструктуре, с учётом количества экземпляров и режимов работы.

Минимальные аппаратные требования — 8 ГБ оперативной памяти, 2 ГБ свободного места на жёстком диске, 64-битный процессор с тактовой частотой 2 ГГц и выше.

При необходимости использования графического интерфейса потребуется отдельная установка PostgreSQL 10.7 или более поздней версии (не входит в состав продукта). Графический интерфейс Kaspersky Scan Engine поддерживает корректную работу со следующими веб-браузерами:

- Google Chrome (60 и выше),

- Microsoft Internet Explorer (11 и выше),

- Mozilla Firefox (55 и выше),

- Microsoft Edge (38 и выше).

С подробной информацией по требованиям к оборудованию и программному обеспечению можно ознакомиться в онлайн-справке от производителя.

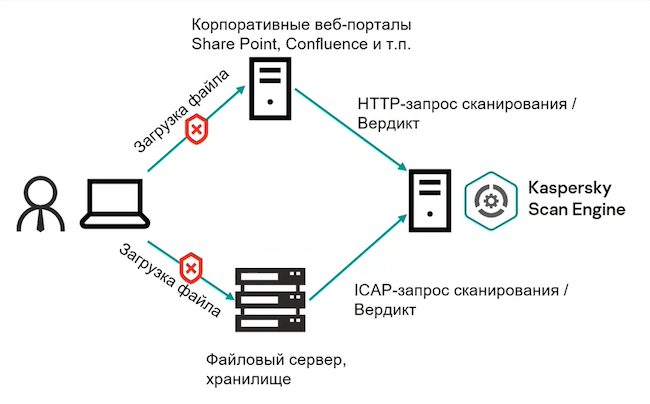

Сценарии использования Kaspersky Scan Engine

Kaspersky Scan Engine предназначен для решения следующих задач:

- Проверка загружаемых файлов в рамках корпоративных порталов.

- Проверка ссылок и веб-трафика при использовании различных прокси-серверов.

- Защита файловых и резервных хранилищ.

- Защита почтовых систем и корпоративных мессенджеров.

- Защита облачных сервисов.

В зависимости от возможностей и типов систем, с которыми будет интегрирован KES, выбирается HTTP- или ICAP-режим работы.

Рисунок 11. Применение Kaspersky Scan Engine

HTTP-режим

Служба Kaspersky HTTP получает объекты по REST-подобному интерфейсу, передаёт их на проверку в антивирусное ядро и возвращает результат.

Рисунок 12. Работа Kaspersky Scan Engine в HTTP-режиме

Можно использовать стандартный HTTP-клиент от Kaspersky или написать собственный. Для облегчения этой задачи вместе с системой предоставляются исходные коды оригинального HTTP-клиента, доступные для модификации.

Таблица 1. Пример HTTP-запроса на сканирование файла

Запрос | Ответ |

POST /api/v3.0/scanfile HTTP/1.0 Content-Type: application/octet-stream Content-Length: 22 { "timeout": "10000", "object": "\/home\/user\/eicar" } | HTTP/1.0 200 OK Connection: close Content-Type: text/plain Server: KAVHTTPD/1.0 X-KAV-ProtocolVersion: 3 Date: Wed, 30 Jan 2019 15:46:29 GMT Content-Length: 75

{ "object": "\/home\/user\/eicar", "scanResult": "DETECT", "detectionName": "EICAR-Test-File" } |

ICAP-режим

Корпоративный сервис, получая объекты от пользователя, передаёт их в службу Kaspersky ICAP по соответствующему протоколу, а та в свою очередь напрямую взаимодействует с антивирусным ядром, производящим проверку. Затем корпоративный сервис получает в ответ вердикт о наличии или отсутствии угрозы.

Рисунок 13. Работа Kaspersky Scan Engine в ICAP-режиме

Также KSE может выступать в роли ICAP-сервера, который сканирует HTTP-трафик, проходящий через прокси-сервер, и запрашиваемые пользователями URL-адреса, при этом отфильтровывая страницы с вредоносным содержимым.

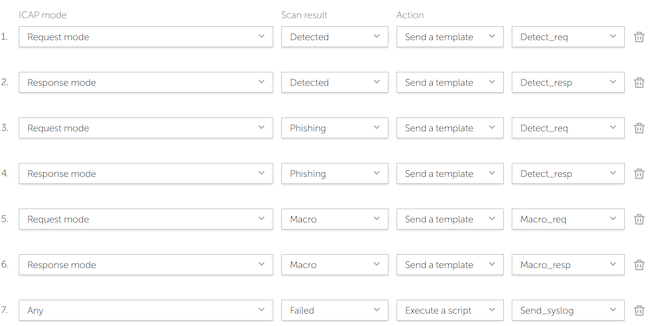

В Kaspersky Scan Engine предусмотрена возможность настройки индивидуальных правил в рамках ICAP-режима в зависимости от типа и результата сканирования. Таким образом можно индивидуализировать получаемый от KES ответ в зависимости от типа запроса и результата сканирования. Стоит отметить, что шаблоны ответов также могут быть изменены администратором системы.

Рисунок 14. Настройки ICAP-правил в графическом интерфейсе

Интеграция платформ

Kaspersky Scan Engine поддерживает интеграцию с рядом сторонних облачных хранилищ и иных решений, в том числе Amazon S3, Kubernetes / Docker, Microsoft Azure, Nextcloud, ownCloud и другими. Список поддерживаемых решений постоянно растёт. Документация по интеграции размещена на официальном сайте поддержки.

Выводы

Kaspersky Scan Engine 2.1 является удобным и легко встраиваемым в корпоративные системы средством обнаружения киберугроз и борьбы с ними. Он имеет все необходимые на текущий момент функциональные возможности и основан на хорошо зарекомендовавшем себя антивирусном ядре Kaspersky Anti-Virus Software Development Kit 8 Level 3 (KAV SDK). Наличие связи с Kaspersky Security Network позволяет ускорить анализ угроз и минимизировать количество ложных срабатываний.

Kaspersky Scan Engine прост в установке и доступен как в виде дистрибутива для Linux / Windows, так и в виде Docker-образа.

Функциональные возможности по настройке глубины сканирования и исключению определённых типов файлов позволяют сократить потребление ресурсов и повысить эффективность проверки.

Подробная онлайн-инструкция по установке, настройке и интеграции системы отвечает на большинство возникающих вопросов. Также стоит отметить наличие команды поддержки на стороне вендора, которая оказывает помощь в настройке и интеграции системы.

Стоит учесть, что Kaspersky Scan Engine не заменяет антивирусной защиты конечных точек и не является альтернативой системам класса Endpoint Detection and Response (EDR). Он выступает как ещё один слой защиты корпоративных инфраструктур.

Достоинства:

- Два режима встраивания системы: HTTP и ICAP.

- Возможность кластеризации и масштабирования за счёт использования экземпляров Kaspersky Scan Engine.

- Графический интерфейс для централизованного управления и получения статистики.

- Проверка как файловых объектов, так и веб-сайтов на предмет фишинга и угроз.

- Детализированная настройка профилей сканирования, исключение объектов из охвата проверки за счёт определения типа объекта по его содержимому.

- Ускоренное получение вердиктов и проверка репутации объектов при помощи Kaspersky Security Network.

- Подробная документация по установке и настройке продукта.

Недостатки:

- Нет русской версии и документации на русском языке.

- Отсутствие возможности обновления из Kaspersky Security Center.

- Если у Kaspersky Scan Engine нет прямого доступа к интернету, то для обновления баз потребуется развёртывание дополнительного компонента.