Сертификат AM Test Lab

Номер сертификата: 368

Дата выдачи: 08.12.2021

Срок действия: 08.12.2026

- Введение

- Функциональные возможности FortiIsolator

- Архитектура FortiIsolator

- Системные требования FortiIsolator

- Сценарии использования FortiIsolator

- Выводы

Введение

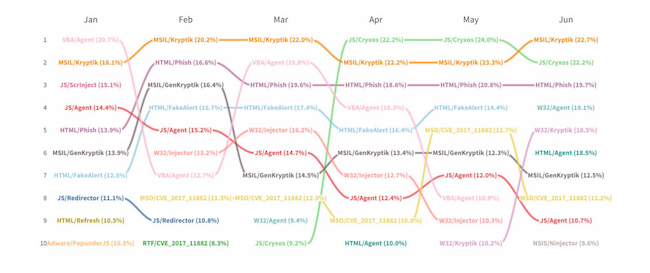

Компания Fortinet опубликовала результаты глобального исследования киберугроз Global Threat Landscape 2021. Согласно этому отчёту одним из распространённых вариантов атак является применение вредоносных программ использующих веб-браузеры. Семейства таких вредоносных объектов часто получают префикс «HTML» или «JavaScript» (JS).

Рисунок 1. Топ вредоносных программ согласно Fortinet Global Threat Landscape Report

Специалисты Fortinet отмечают, что в 2021 году злоумышленники часто используют вредоносные фишинговые вложения и ссылки, которые перенаправляют пользователей на опасные сайты. Такие методы в последнее время стали популярны в том числе из-за пандемии COVID-19 и желания людей быть в курсе последних новостей по этой теме. В качестве дополнительного фактора указывается переход сотрудников на удалённый режим работы из дома без применения корпоративных веб-фильтров.

Также популярными на текущий момент способами распространения вредоносных программ на основе социальной инженерии являются «malvertising» и «scareware» (например, Cryxos).Такие схемы обычно связаны с поддельными уведомлениями от технической поддержки. В типовом сценарии пользователи получают сообщение определённого типа (например, всплывающее окно браузера) с указанием, что их устройство было заражено или взломано. Затем сотруднику предлагается связаться со службой поддержки и / или предоставить злоумышленнику удалённый доступ ко своей рабочей станции, а иногда — ещё и заплатить за это.

При помощи решения для изоляции браузеров FortiIsolator организации могут защитить информационные ресурсы от угроз такого типа. К слову, система FortiIsolator упоминалась в нашем интервью с Алексеем Андрияшиным и Аркадием Прокудиным. Специалисты рассказали, в каких случаях и для чего может быть полезна FortiIsolator.

Функциональные возможности FortiIsolator

Платформа FortiIsolator 2.3 представляет собой бесклиентское решение для защиты доступа к сети за счёт изоляции браузеров, которое позволяет пользователю работать с потенциально вредоносным контентом через любой стандартный веб-браузер без риска компрометации своих устройств.

Рассмотрим функции решения подробнее.

Безопасный доступ к интернет-содержимому

Действия сотрудника в сети проходят через удалённую среду изоляции, что обеспечивает защиту конечных пользователей и их устройств от потенциально опасного сетевого содержимого. Доступ к содержимому и файлам из сети осуществляется в удалённом контейнере, после чего безопасное содержимое передаётся пользователям.

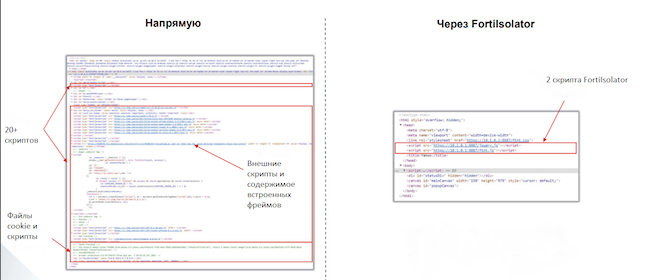

Приведём пример работы системы. Если открыть любую веб-страницу в браузере Chrome напрямую и через FortiIsolator, для конечного пользователя визуальной разницы не будет. Но если взглянуть на исходный код страницы (рис. 2), то станет очевидным, что система FortiIsolator передаёт пользователю только безопасное содержимое (безо внешних скриптов нецелевого назначения, файлов cookie и т. п.).

Рисунок 2. Исходный код веб-страницы, открытой напрямую и через FortiIsolator

Доступ ко браузерам без клиента

Содержимое передаётся любому современному браузеру с поддержкой HTML 5 (например, Edge, Chrome, Safari, Firefox) напрямую, что исключает привязку к отдельным устройствам и приложениям.

Интеграция с другими системами сетевой безопасности

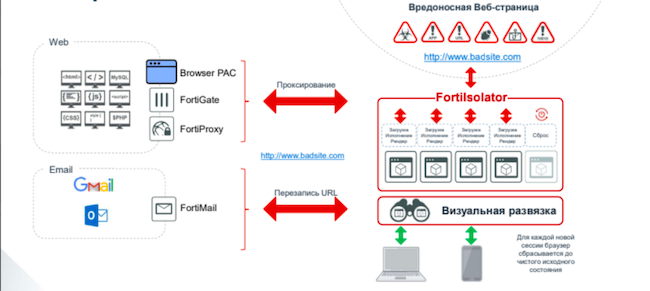

FortiIsolator легко можно интегрировать с решениями FortiGate (система межсетевого экранирования), FortiMail (система защиты электронной почты) и FortiProxy (безопасный веб-прокси), что создаёт дополнительный уровень защиты от усовершенствованных сетевых угроз.

Рисунок 3. Интеграция FortiIsolator с системами FortiGate и FortiMail

Рассмотрим случай интеграции с системой защиты почты FortiMail (см. рис. 4). Предположим, что пользователь получает по электронной почте потенциально вредоносную ссылку. В настройках FortiMail модифицируем URL-адрес с перенаправлением в систему FortiIsolator. Теперь после отработки FortiIsolator доступ пользователей к содержимому будет осуществляться в удалённом контейнере, сотрудник будет получать на своё устройство только проверенный безопасный контент.

Рисунок 4. Схема работы FortiIsolator при интеграции с FortiMail

FortiIsolator является частью экосистемы безопасности Fortinet Security Fabric (см. рис. 5).

Рисунок 5. Схема Fortinet Security Fabric

Архитектура FortiIsolator

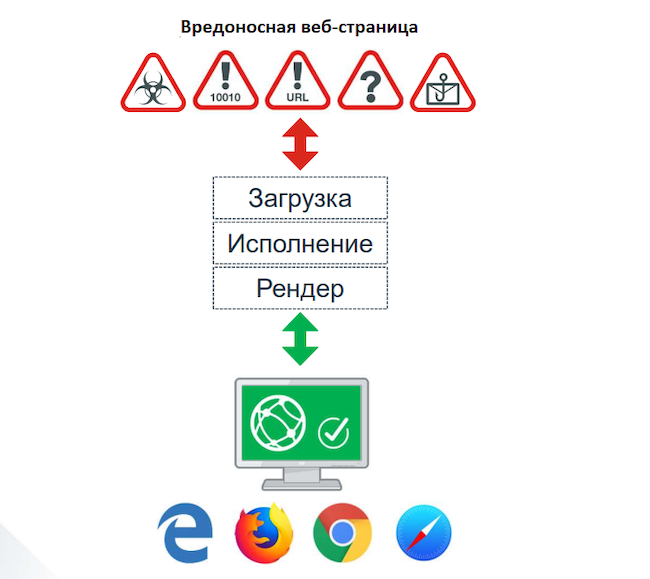

Как было сказано выше, FortiIsolator предотвращает возможные атаки злоумышленников за счёт доступа к потенциально вредоносному контенту в надёжном контейнере. Контейнер удаляется в конце сеанса браузера. На экране своего устройства пользователь видит веб-страницу после процесса рендеринга. С этой обработанной версией веб-страницы можно взаимодействовать, например смотреть видео, переходить по ссылкам и открывать файлы различных форматов. Однако процесс рендеринга предотвращает передачу любого контента в систему пользователя. Код никогда не исполняется на локальной машине сотрудника.

Рисунок 6. Схема работы FortiIsolator

Системные требования FortiIsolator

Fortinet предлагает физические и виртуальные решения FortiIsolator высокой производительности. Системные требования для аппаратного и виртуального вариантов представлены в таблицах 1 и 2.

Таблица 1. Системные требования FortiIsolator 1000F

Количество параллельных сеансов браузера | 250 |

Поддерживаемые браузеры | Chrome, Firefox, Edge, Safari, Opera |

Методы интеграции | Проксирование, перенаправление IP, перезапись URL |

Формфактор | 1RU |

Интерфейсы | 4 Copper, RJ-45 |

Таблица 2. Системные требования FortiIsolator VM

Максимальное количество поддерживаемых виртуальных процессоров | Не ограничено |

Требуемый размер хранилища ВМ (мин. / макс.) | 20 ГБ / Не ограничено |

Требуемый объём памяти ВМ (мин. / макс.) | 24 ГБ / Не ограничено |

Поддерживаемые гипервизоры | VMware vSphere Hypervisor ESX / ESXi 6.0 и 6.5 KVM QEMU 0.12.1 и выше Hyper-V Manager 10.0.18362.1 и выше |

Количество параллельных сеансов браузера | Базовая лицензия ВМ включает в себя пять одновременных сессий для тестирования. Лицензии на одновременные сеансы можно приобрести по годовой подписке блоками по 50 сеансов |

Поддерживаемые браузеры | Chrome, Firefox, Edge, Safari, Opera |

Методы интеграции | Проксирование, перенаправление IP, перезапись URL |

Сценарии использования FortiIsolator

Интерфейс системы FortiIsolator понятен и удобен для использования. Слева представлена боковая панель, содержащая разделы для управления и мониторинга.

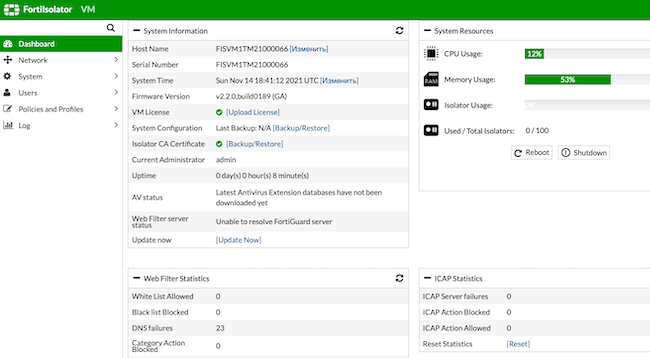

Раздел «Dashboard»

Введя свои аутентификационные данные, пользователь попадает на страницу с панелью мониторинга. Здесь мы можем увидеть системные данные, информацию о затрачиваемых системных ресурсах, статистику по параметрам работы системы.

Рисунок 7. FortiIsolator. «Dashboard»

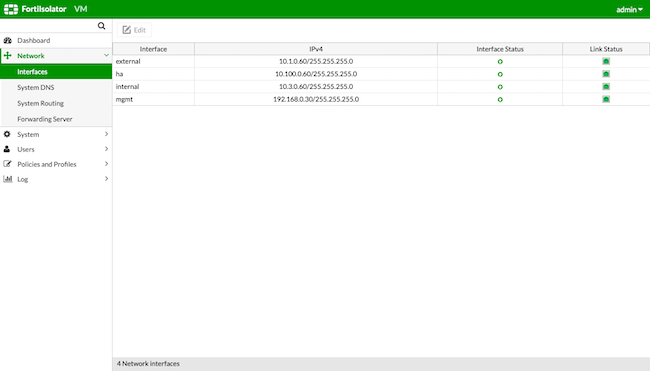

Раздел «Network»

С помощью функций раздела «Network» администратор может настроить параметры интерфейсов управления, маршрутизации и групп подсетей.

Рисунок 8. FortiIsolator. «Network»

Раздел «System»

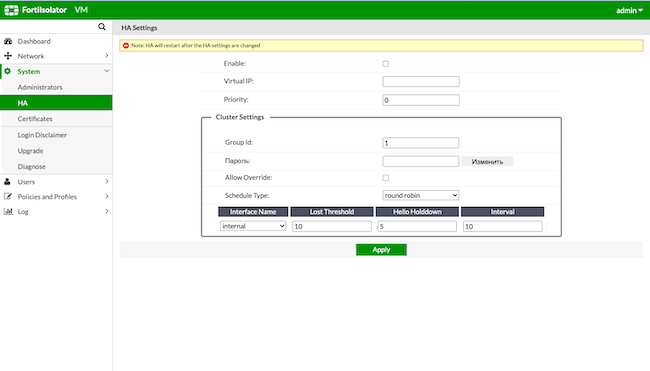

Раздел «System» предоставляет возможность изменить аутентификационные параметры администратора, настраивать параметры SNMP для мониторинга оборудования в клиентской сети, конфигурировать SSL-сертификаты, обновлять прошивку оборудования. Также этот раздел позволяет настроить и осуществлять мониторинг высокой доступности сервиса. Рассмотрим подробнее эту функцию.

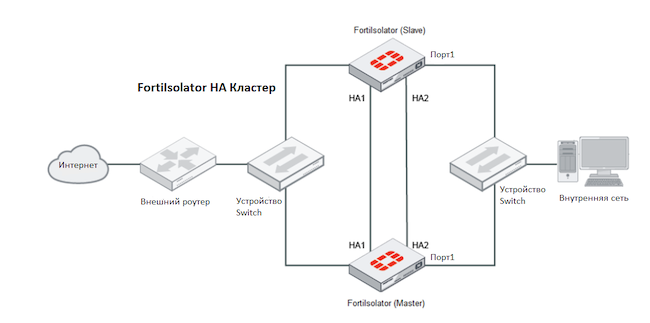

Высокая доступность (High Availability, HA) обычно нужна в системах, где требуется минимальное время простоя. Для этого применяются «горячая» замена, резервные маршруты или резервные экземпляры оборудования; как только активный объект выходит из строя, резервные объекты берут на себя необходимую нагрузку. Это обеспечивает минимальное время прерывания работы пользователей. FortiIsolator предоставляет решение высокой доступности. Кластер FortiIsolator HA состоит как минимум из двух FortiIsolator (см. рис. 9).

Рисунок 9. Кластер FortiIsolator HA

Вкладка «HA» позволяет установить необходимые параметры для обеспечения высокой доступности сервисов. В кластере при изменении любого из этих параметров вся информация будет сохранена на главном устройстве, а затем синхронизирована со всеми подчинёнными. Все подчинённые устройства будут обращаться к базе данных главного и обновлять свои базы. Таким образом, все устройства могут локально читать из собственной базы данных.

Рисунок 10. FortiIsolator. Раздел «Network». Подраздел «HA»

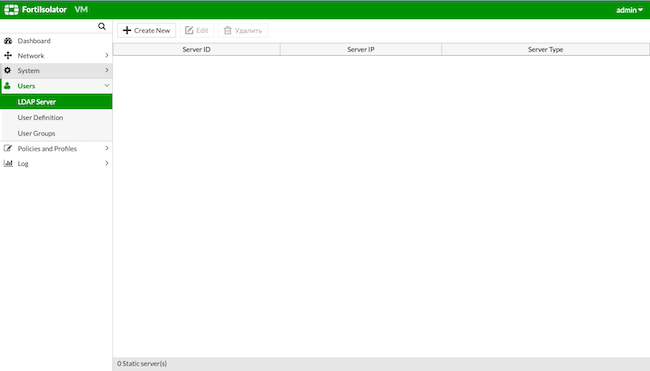

Раздел «Users»

В этом разделе можно создавать новых пользователей, управлять учётными записями с помощью групп или подключаться к серверам LDAP, чтобы позволить аккаунтам пользователей на удалённых серверах просматривать веб-сайты через модуль FortiIsolator.

Все локальные пользователи могут быть отнесены к одной или нескольким группам. Каждая группа может быть связана с одной политикой, а каждая политика — с профилем просмотра, веб-фильтра и / или ICAP. Таким образом, назначая отдельных пользователей в соответствующие группы, можно контролировать, как каждый пользователь получает доступ к веб-сайтам и что он может просматривать.

Рисунок 11. FortiIsolator. «Users»

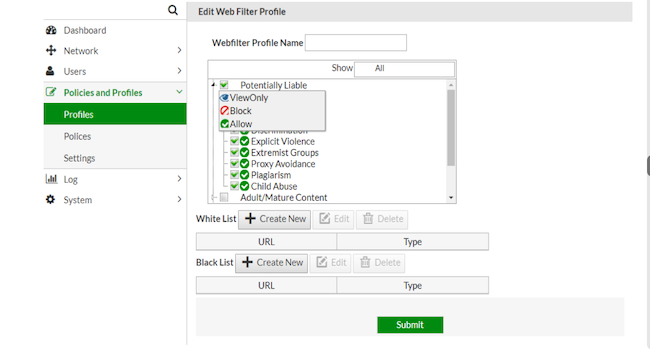

Раздел «Policies and Profiles»

Раздел «Policies and Profiles» системы FortiIsolator обеспечивает возможность создавать профили трёх типов — «просмотр», «веб-фильтр», «ICAP» — и применять их к отдельным пользователям или группам.

Рассмотрим подробнее разные виды профилей.

Профиль типа «просмотр» указывает, как конечный пользователь будет просматривать веб-страницы через FortiIsolator. При настройке этого профиля можно контролировать такие параметры, как качество изображения, частота кадров при передаче видео, разрешение на копирование или вставку данных, сканирование файлов на вредоносный код и др.

Профиль «веб-фильтр» даёт администратору возможность контролировать то, какие веб-страницы разрешено просматривать конечным пользователям. Можно заблокировать определённые URL-адреса или веб-сайты, что не позволит браузеру конечного пользователя загружать оттуда данные.

Профиль «IСAP» обеспечивает использование сторонних ICAP-серверов для управления тем, какие веб-страницы разрешено просматривать конечным пользователям. Можно заблокировать определённые URL-адреса или веб-сайты, запретив браузеру получать оттуда данные. Если включить ICAP в политике, то перехватываемый ею трафик HTTP и HTTPS будет передаваться на сервер ICAP, указанный в выбранном профиле. Ответы от сервера ICAP возвращаются на FortiIsolator, а затем пересылаются по назначению.

Рисунок 12. FortiIsolator. «Policies and Profiles»

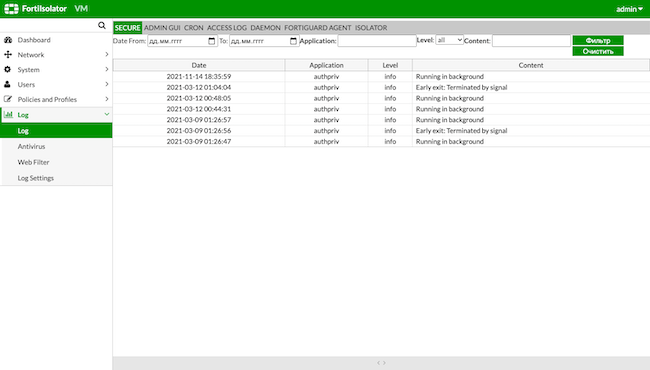

Раздел «Log»

Ведение журнала — полезный компонент, помогающий понять, что происходит на устройствах FortiIsolator и в сетях, а также информировать об определённых событиях, таких как доступ к локальным устройствам FortiIsolator, подключение удалённого сервера к FortiIsolator через SSH, действия веб-фреймворка FortiIsolator и т. п.

Рисунок 13. FortiIsolator. «Log»

Теперь продемонстрируем настройку прикладного ПО для работы с FortiIsolator. Рассмотрим функции переадресации IP и проксирования для браузера Google Chrome.

Переадресация IP для браузера Google Chrome

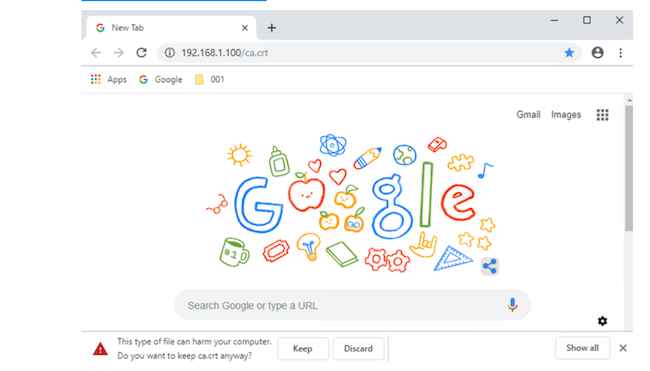

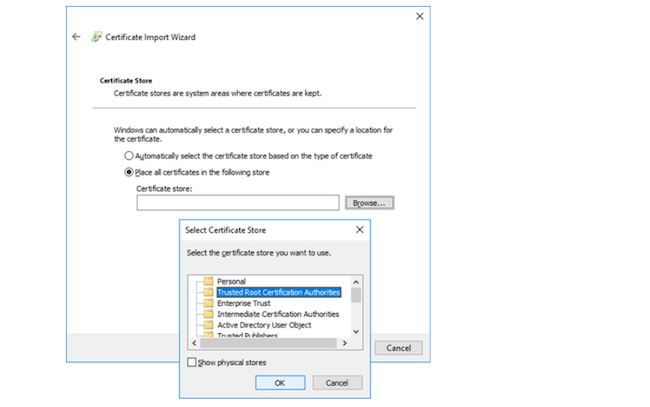

Для начала нам необходимо скачать сертификат FortiIsolator («ca.crt») и импортировать его в браузер Google Chrome.

В адресной строке браузера вводим «http://<IP-адрес внутреннего интерфейса FortiIsolator>/ca.crt» (например, http://192.168.1.100/ca.crt).

В предупреждении системы безопасности в нижней части браузера нажимаем «Сохранить», чтобы загрузить сертификат.

Рисунок 14. Загрузка сертификата FortiIsolator

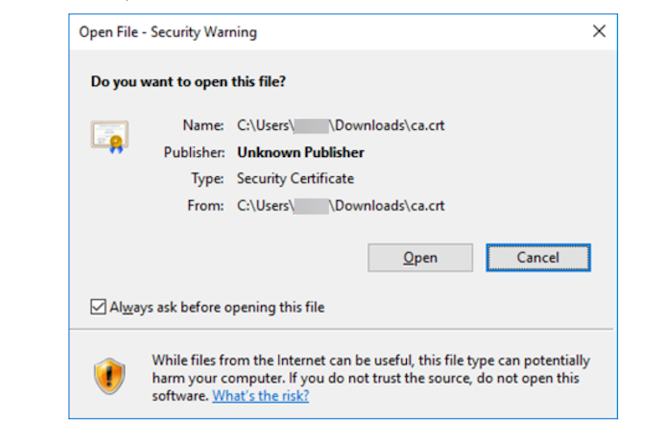

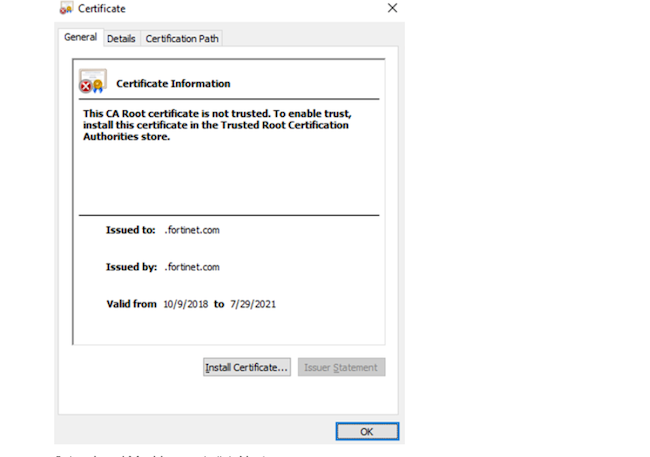

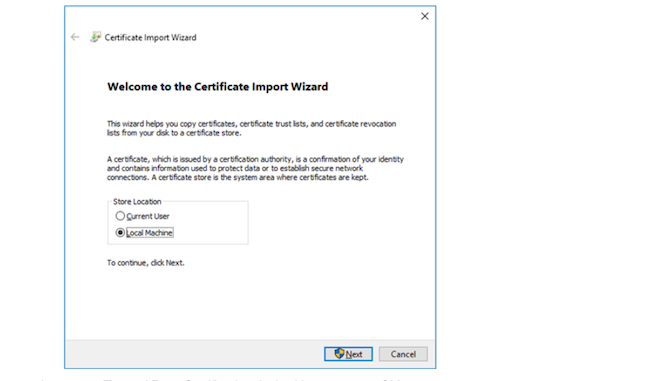

Далее импортируем скачанный сертификат в Google Chrome и устанавливаем его.

Рисунок 15. Импорт сертификата FortiIsolator

Рисунок 16. Установка сертификата FortiIsolator. Шаг 1

Рисунок 17. Установка сертификата FortiIsolator. Шаг 2

Рисунок 18. Установка сертификата FortiIsolator. Шаг 3

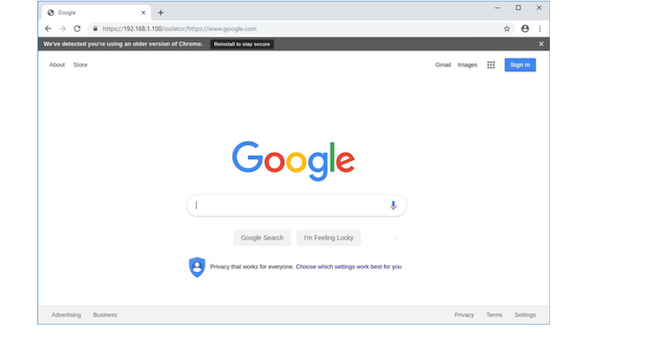

Теперь в адресной строке браузера Google Chrome вводим «https://<IP-адрес внутреннего интерфейса FortiIsolator>/isolator/https://www.google.com» (например, https://192.168.1.100/isolator/https://www.google.com).

Рисунок 19. Веб-страница браузера с использованием FortiIsolator

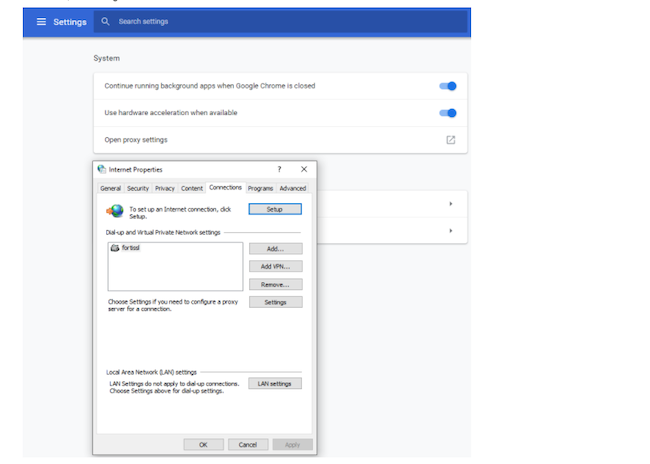

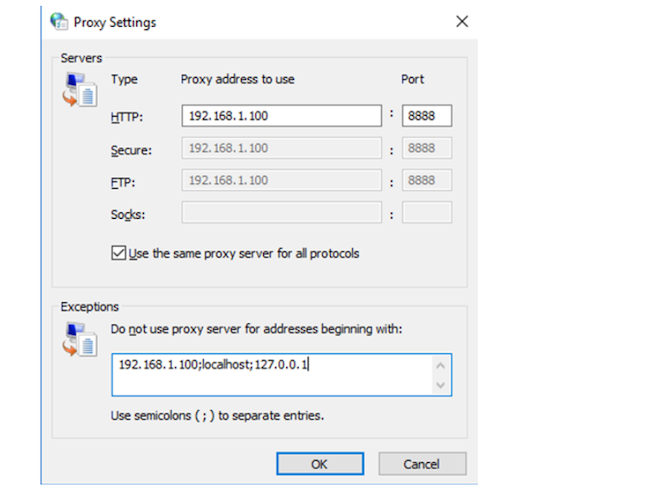

Использование проксирования для браузера Google Chrome

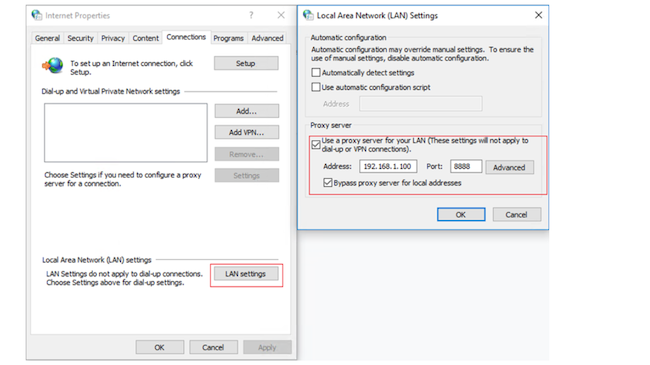

Для этих целей также необходимо скачать и установить сертификат FortiIsolator (см. выше). Далее открываем браузер, нажимаем «Settings» и выполняем настройки согласно рисункам 21–23.

Рисунок 20. Настройка прокси для браузера Google Chrome. Шаг 1

Рисунок 21. Настройка прокси для браузера Google Chrome. Шаг 2

Рисунок 22. Настройка прокси для браузера Google Chrome. Шаг 3

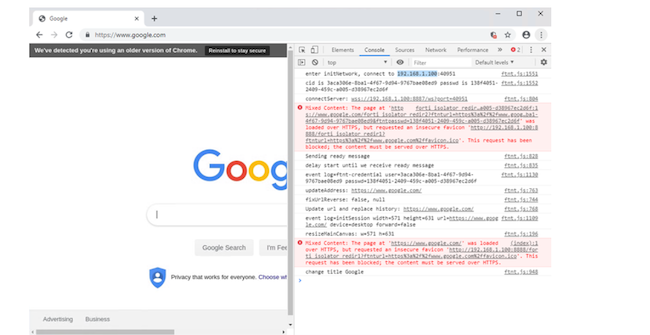

Для проверки в браузере Google Chrome введём «https://www.google.com». Убедимся, что обозреватель подключается ко внутреннему IP-адресу FortiIsolator, с помощью консоли (рис. 23).

Рисунок 23. Веб-страница браузера с исходным кодом при использовании FortiIsolator

Выводы

FortiIsolator 2.3.1 защищает пользователей от вредоносных программ и фишинговых угроз, распространяемых через веб-ресурсы и электронную почту. Система представляет собой полностью удалённую среду, которая не требует установки на компьютер или устройство пользователя. Решение регулярно обновляется и не оказывает негативного влияния на быстродействие системы.

Достоинства:

- Безопасная работа с недоверенными веб-сайтами. Контент интерпретируется в изолированном контейнере. Опасный код никогда не будет запущен у клиента.

- Повышение производительности работы пользователей. Благодаря изоляции браузеров без клиента конечные пользователи получают безопасное веб-содержимое, что позволяет им работать более продуктивно.

- Высвобождение ресурсов. Предоставление облегчённого веб-содержимого снижает количество проблем связанных с утечкой информации и предотвращает замедление работы ПК.

- Работа с браузерами напрямую. Работает с любым современным браузером с поддержкой HTML 5 (например, Edge, Chrome, Safari, Firefox), что исключает привязку к отдельным устройствам и приложениям.

- Интеграция с другими решениями. FortiIsolator легко можно интегрировать с решениями FortiGate (система межсетевого экранирования), FortiMail (система защиты электронной почты) и FortiProxy (безопасный веб-прокси), что создаёт дополнительный уровень защиты от усовершенствованных сетевых угроз.

Недостатки:

- Отсутствие возможности выбора языка в консоли сервера управления.

- Отсутствие в списке поддерживаемых браузеров «Яндекс.Браузера» и Internet Explorer.

- Отсутствие сертификатов ФСТЭК и ФСБ России.