В деле топ-менеджеров АО «Сирена-Трэвел» появились новые подробности. Сторона обвинения считает, что Игорь Ройтман и Александр Кальчук не смогли обеспечить безопасное хранение информации, из-за чего киберпреступники получили доступ к персональным данным пассажиров авиакомпаний.

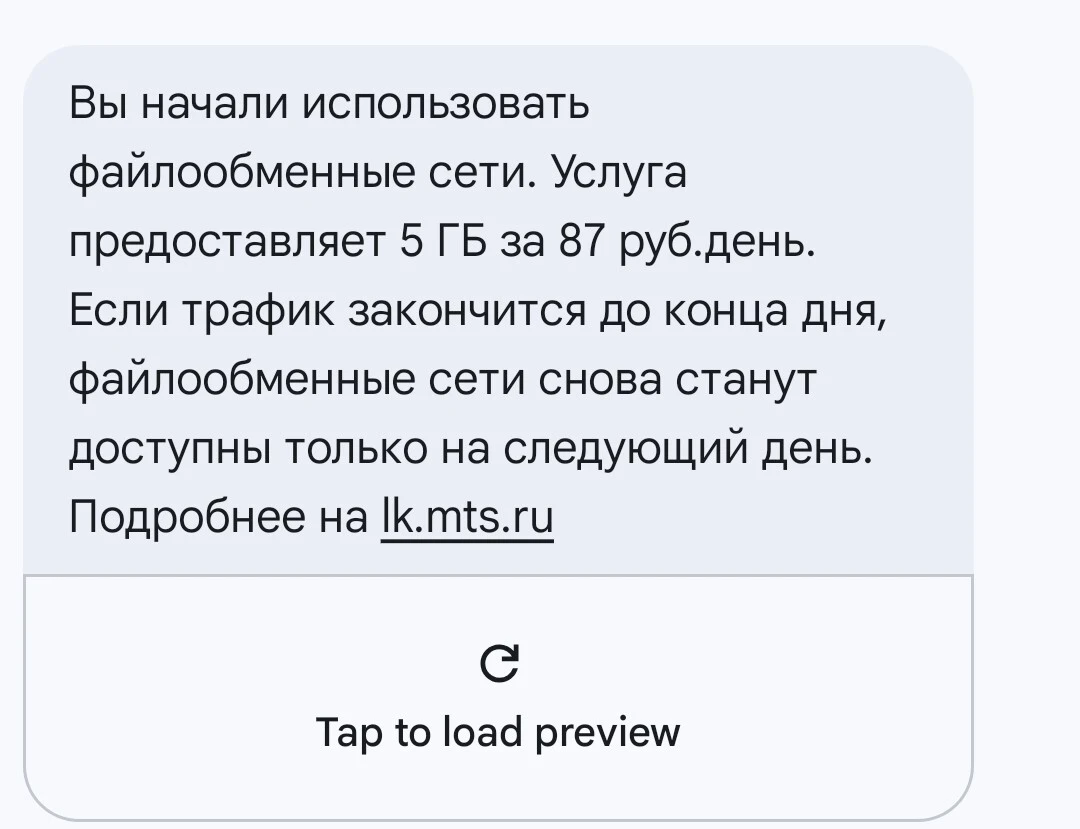

Напомним, АО «Сирена-Трэвел» занимается разработкой системой бронирования авиабилетов Leonardo. В сентябре 2023 года в общий доступ попали данные авиапассажиров из системы Leonardo/Сирена.

Злоумышленники также запустили мощную DDoS-атаку на системы Leonardo, из-за чего на время возникли трудности с регистрацией пассажиров — пришлось проводить её вручную.

4 апреля 2024 года на вице-президентов компании Игоря Ройтмана и Александра Кальчука завели уголовное дело. На сегодняшний день, как уточняет «КоммерсантЪ» суд не стал отправлять обвиняемых в СИЗО, однако им запрещено работать в АО «Сирена-Трэвел».

Согласно выводам сотрудников управления «Т» (транспорт) службы экономической безопасности (СЭБ) ФСБ России, Ройтман и Кальчук подозреваются в совершении преступления по ч. 5 ст. 274.1 УК РФ (нарушение правил эксплуатации, хранения, обработки и передачи охраняемой компьютерной информации, содержащейся в критической информационной инфраструктуре Российской Федерации).

Кроме двух обвиняемых, в деле фигурируют ещё неустановленные лица. Из-за того, что топ-менеджеры допустили успешную кибератаку, им теперь грозят сроки от пяти до десяти дет.

В СЭБ ФСБ также выяснили, что неустановленные злоумышленники обошли защитные средства с помощью софта SSH Bruteforce, после чего получили доступ к системам АО «Сирена-Трэвел», используя вредоносную программу HEUR:Trojan.WInLNK.Alien.gen (классический Windows-троян).

Поскольку затронутые системы включены в реестр ФСТЭК России как субъекты критической информационной инфраструктуры (КИИ), они требуют соответствующей защиты.

В конец прошлой недели правоохранители провели обыск в офисе «Сирена-Трэвел» на Ленинградском проспекте, а также задержали Кальчука и Ройтмана. Более того, у следствия есть основания полагать, что последний, поскольку имеет израильское гражданство, может попытаться сбежать в эту страну, поэтому обвинение запросило арест подозреваемых.

Стоит отметить, что ряд свидетелей подтвердил вину Кальчука и Ройтмана в том, что хакеры (предположительно, связаны с Украиной) провели кибератаку и получили данные пассажиров. К этом же выводу пришли привлечённые следствием специалисты.