Microsoft всё-таки призналась, что подписала вредоносный драйвер, который распространялся для игровой индустрии. Образец получил имя «Netfilter» и по факту оказался руткитом, устанавливающим соединение с командным сервером, имеющим китайский IP-адрес.

Первым на вредонос обратил внимание специалист компании G Data Карстен Хан, после чего другие эксперты тоже начали пристально следить за руткитом. Этот инцидент в очередной раз продемонстрировал риски, существующие для цепочек поставки софта.

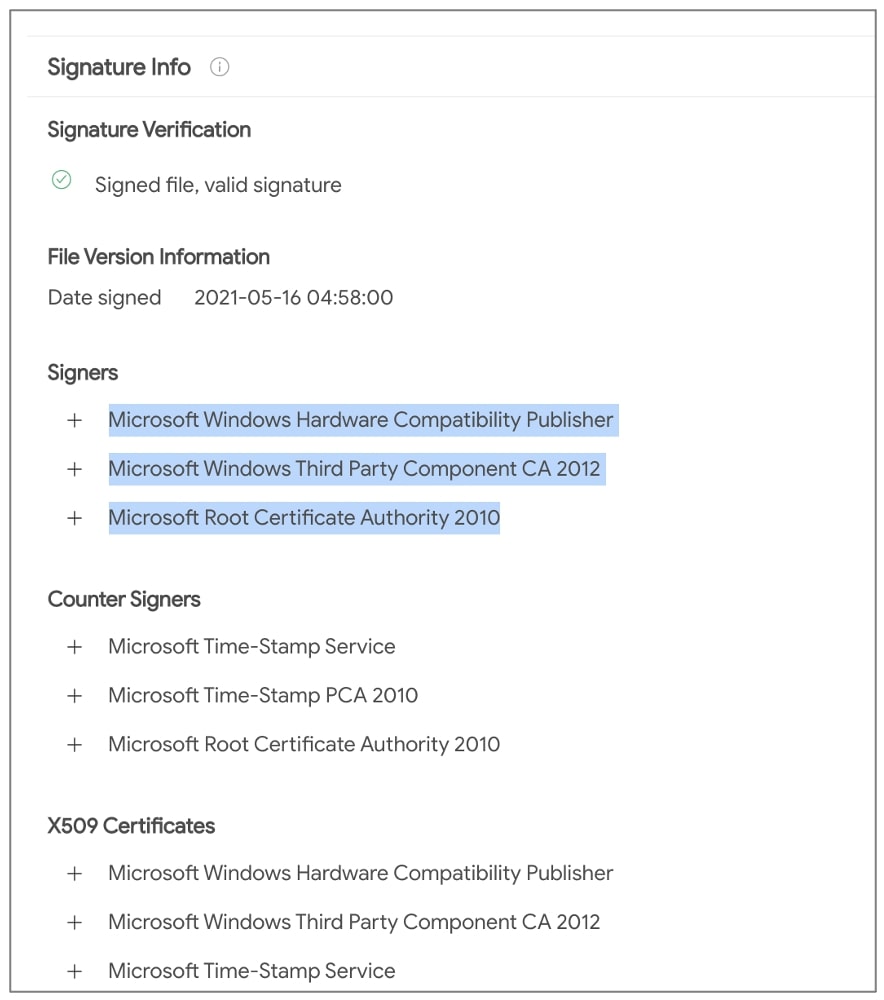

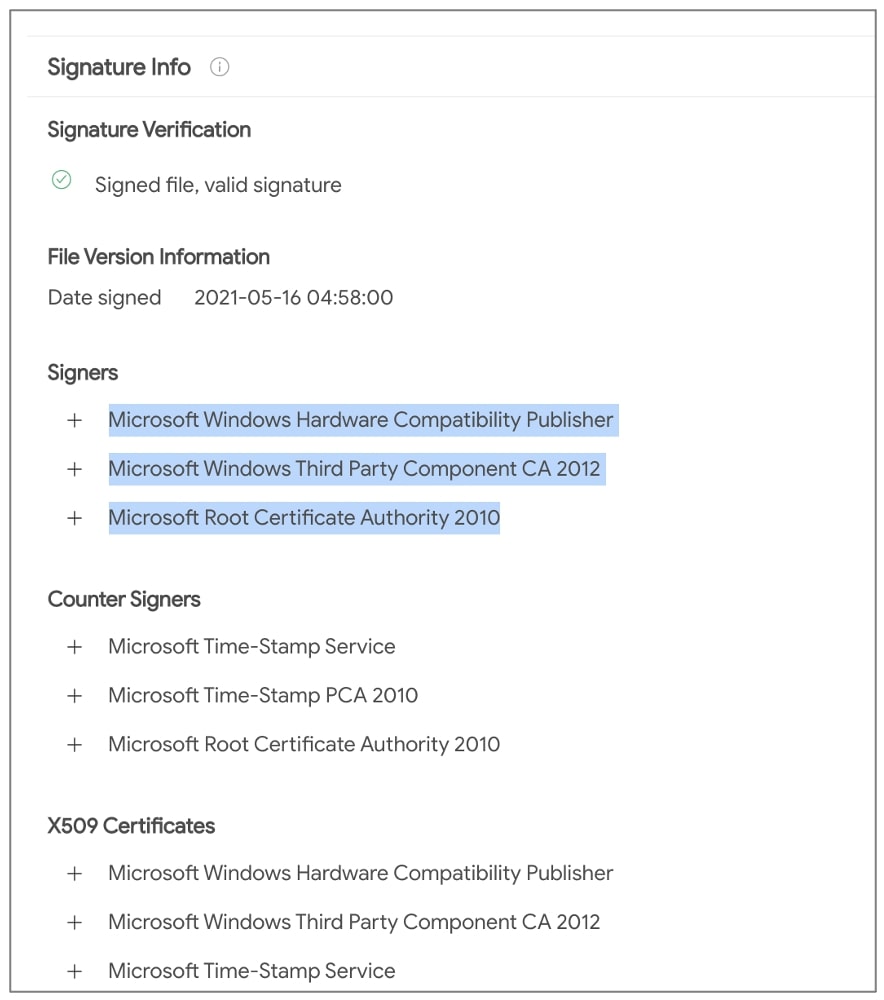

Судя по всему, в этот раз проблема возникла из-за ошибки в процессе подписи кода от Microsoft. Изначально команда G Data даже подумала, что система выдала ложное срабатывание, а в итоге оказалось, что Microsoft просто подписала драйвер «Netfilter».

Как мы уже отметили выше, наблюдения за драйвером показали, что он связывается с C2-сервером, якобы расположенном в Китае. Это сразу насторожило исследователей. После выявления подозрительной функциональности Карстен Хан опубликовал свои выводы и поделился ими с Microsoft.

«Начиная с Windows Vista, любой код, запускающийся в режиме ядра, обязательно проверяется и подписывается до того, как попадёт к пользователям. Разработчики всегда убеждаются, что такой код будет стабильно работать в операционной системе», — объясняет Хан. — «Более того, драйверы без сертификата от Microsoft нельзя установить по умолчанию».

По результатам анализа вредоноса Хан описал драйвер, его возможность обновляться самостоятельно, а также приложил индикаторы компрометации (IOC) в своём блоге. В процессе самообновления изученный образец отправлял свой хеш MD5 на адрес hxxp://110.42.4.180:2081/v?v=6&m=. Пример запроса выглядел так:

hxxp://110.42.4.180:2081/v?v=6&m=921fa8a5442e9bf3fe727e770cded4ab

Сервер же отвечал URL, по которому хранилась актуальная версия семпла. Сама Microsoft, к слову, уже признала оплошность и активно расследует инцидент. Корпорация из Редмонда заблокировала аккаунт злоумышленников и продолжает искать возможное присутствие вредоносов.