Нецелевое использование рабочего компьютера сегодня не просто ведет к снижению производительности труда и косвенным финансовым потерям организации. Прежде всего, в этом случае под угрозой оказывается безопасность корпоративной сети и сохранность конфиденциальных данных. Общение в социальных сетях или мессенджерах, посещение развлекательных сайтов, скачивание файлов с торрентов и файлообменников – все эти действия сотрудника делают уязвимым его компьютер, поскольку подобные ресурсы наиболее часто используются злоумышленниками для проникновения в корпоративные сети посредством таргетированных атак. Эксперты «Лаборатории Касперского» проанализировали наиболее частые методы заражения корпоративных сетей и рассказали, как противостоять этой опасности.

Целевые атаки на компании – одна из самых быстро набирающих обороты тенденций в области кибербезопасности. За последние 3-4 года жертвами злоумышленников становились как предприятия малого бизнеса, так и всемирно известные компании, в частности Google, Yahoo, Adobe, Juniper.

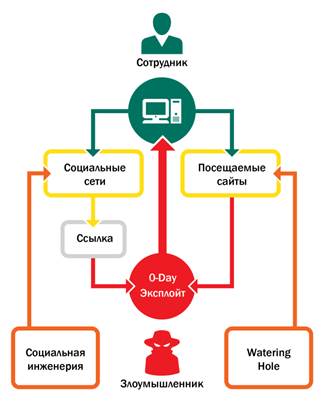

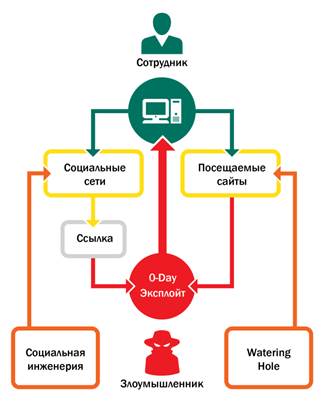

Для попадания в сети компаний киберпреступники чаще всего выбирают методы социальной инженерии и используют уязвимости в программном обеспечении. Это могут быть как классические приемы заманивания пользователей на вредоносные ресурсы через социальные сети, так и атаки, получившие название Watering Hole. Основная идея подобных атак состоит в том, что киберпреступники намеренно заражают те сайты, которые чаще всего посещают сотрудники интересующей их организации.

Пример схемы таргетированной атаки

Опасность таргетированных атак состоит в том, что для получения доступа к конфиденциальным данным компании злоумышленникам достаточно заразить компьютер всего одного неосторожного пользователя. Остальное сделают специализированные вредоносные программы – именно они найдут другие незащищенные узлы в корпоративной сети и обеспечат доступ киберпреступников к интересующим их данным.

Предотвратить подобные инциденты и снизить риск их возникновения помогут определенные защитные технологии. В частности, избежать срабатывания уязвимостей в программном обеспечении, даже так называемых уязвимостей нулевого дня, поможет технология автоматической защиты от эксплойтов. Блокировать опасную сетевую активность администраторы могут при помощи технологии контроля сетевого трафика. В свою очередь, контроль приложений позволит заблокировать запуск и загрузку подозрительных программ. Наконец, применение шифрования важных файлов или целых дисков поможет избежать утечки информации даже в случае успешной для злоумышленников атаки.

Однако все эти технологии не смогут обеспечить эффективную защиту от киберугроз, если они не будут интегрированы между собой в рамках единых для всей компании политик безопасности. Именно административные меры защиты, как то: обучение пользователей правилам безопасной работы за ПК, введение контроля прав доступа, проверка систем на наличие уязвимостей и неиспользуемых программ – позволяют заблаговременно предотвратить риски заражения по причине невнимательности или IT-неграмотности сотрудников.

«На сегодняшний день не существует технологий, которые позволяли бы полностью исключить негативное влияние человеческого фактора на безопасность корпоративной сети. Тем не менее, политики безопасности в сочетании с несколькими технологиями могут обеспечить эффективную защиту от таргетированных атак, противодействуя злоумышленнику на каждом ее этапе – от момента эксплуатации уязвимости до попытки компрометации сети», – рассказывает Кирилл Круглов, старший разработчик группы классификации ПО «Лаборатории Касперского».