Коммерческие центры мониторинга и контроля информационной безопасности, или SOC (Security Operations Center), всё более востребованны в России на фоне роста количества атак и ужесточения требований регуляторов. Мы рассмотрели всех действующих на отечественном рынке игроков и состав их услуг.

- Введение

- Определение предметной области и рынка услуг аутсорсинга Security Operations Center

- Российский рынок коммерческих SOC

- 3.1. Универсальные игроки

- 3.1.1. BI.ZONE TDR

- 3.1.2. CERT-GIB

- 3.1.3. CyberART

- 3.1.4. IZ:SOC

- 3.2.5. Jet CSIRT

- 3.1.6. SOC «Перспективный мониторинг»

- 3.1.7. Solar JSOC

- 3.1.8. STEP Smart SOC

- 3.1.9. USSC-SOC

- 3.1.10. МТС SOC

- 3.1.11. Центр киберустойчивости Angara SOC

- 3.2. Игроки по модели MSSP

- 3.2.1. Infosecurity ISOC

- 3.2.3. SOC КРОК

- 3.2.4. SOC «МегаФон»

- 3.2.5. Центр мониторинга и реагирования на инциденты AMT Group

- 3.3. Игроки, использующие модель MDR

- 3.3.1. Kaspersky MDR

- 3.3.2. PT Expert Security Center

- 3.1. Универсальные игроки

- Выводы

Введение

История ситуационных центров в области безопасности, которые потом трансформировались в SOC, началась более 30 лет назад. В ноябре 1988 года эксперимент, который проводил аспирант Корнеллского университета Роберт Моррис, вышел из под контроля, и созданная им программа начала вследствие логической ошибки «размножаться» в памяти компьютера, а затем и проникать на другие машины через сеть ARPANET, прямой предок интернета. По самым скромным подсчётам этот вирус заразил более 6 000 компьютеров под управлением Unix-систем.

Для устранения угрозы был создан координационный центр, или CERT (Computer Emergency Response Team — команда экстренного реагирования на компьютерные атаки). Собранные в нём специалисты смогли выявить угрозу и впоследствии разработать рекомендации по её устранению. Тем не менее ущерб от действий этой программы, названной «червём Морриса», составил без малого 100 млн долларов в ценах 1988 года. Спустя месяц CERT выпустил бюллетень, где содержался разбор ошибок в ПО, которые эксплуатировал «червь Морриса», с рекомендациями по их устранению.

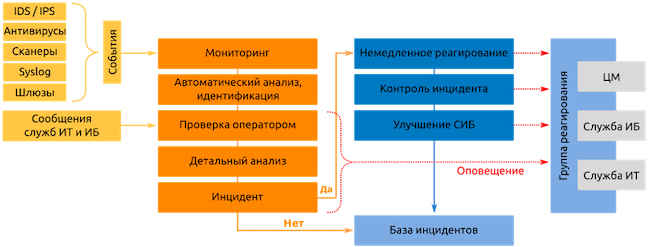

В следующем десятилетии концепция CERT была запатентована. Но менялась и сама концепция центров мониторинга информационной безопасности, чему способствовало появление новых классов защитных систем. Прежде всего это — SIEM (Security Information and Event Management, дословно — управление сведениями и событиями по безопасности, часто переводится как «средства мониторинга и корреляции событий»), которые консолидируют всю активность внутри компании в некий единый набор данных и анализируют её. SIEM первого поколения работали на основе правил и могли анализировать ограниченное количество источников; затем они были дополнены аналитическими средствами, позволяющими, например, выявлять нетипичную активность пользователей.

Однако SIEM могли только детектировать подозрительную активность, а не пресекать её. К тому же такие системы генерируют огромный объём информации, которую операторы не всегда успевают вовремя обрабатывать. Наличие аналитического модуля, который принимает решения, уже является отличительным признаком, позволяющим разделить SIEM и SOC. Плюс ко всему, есть целый комплекс задач, которые невозможно реализовать с помощью технических средств в принципе. Это, например, управление уязвимостями, патчами, средствами защиты, криптографическими ключами и сертификатами, учётными записями.

В последние несколько лет всё более заметно проявляется запрос на автоматизацию. Это связано с обострением проблемы дефицита кадров, которая носит глобальный характер. Количество незанятых вакансий в сфере ИБ уже в течение многих лет измеряется семизначными величинами.

В случае SOC ситуация усугубляется высокой текучестью кадров из-за профессионального выгорания, которое происходит вследствие высоких нагрузок и не менее высокой цены ошибок. На конференции компании Devo для аналитиков SOC приводились данные опроса, согласно которым почти три четверти сотрудников центров мониторинга и реагирования планируют в ближайшей перспективе сменить место работы.

Выходом тут является применение искусственного интеллекта и машинного обучения. В частности, прослеживается тенденция к замене классических SIEM на XDR (Extended Detection and Response), где предусмотрено не только детектирование, но и реагирование по крайней мере на часть инцидентов.

Определение предметной области и рынка услуг аутсорсинга Security Operations Center

Аналитические агентства и своды лучших практик в определениях SOC годами сходились в одном: SOC — это совокупность специалистов, процессов и технологий, направленных на эффективные мониторинг (выявление) и реагирование на инциденты в информационной безопасности со стороны как внешних, так и внутренних нарушителей. Для разных инцидентов могут понадобиться разные практики и процессы — разные специализации SOC. И теория подтвердилась: SOC-услуги разделились по видам угроз, которые они способны выявить.

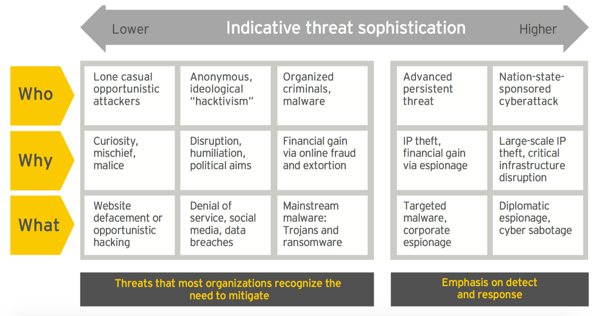

Рисунок 1. Модель внешних нарушителей и угроз PwC

Игроки рынка и аналитические агентства в итоге разделили SOC одинаково — MSS (Managed Security Services, левая часть модели угроз выше) и MDR (Managed Detection and Response, правая часть). Первое нацелено главным образом на выявление активности простых и средних угроз (массовые кибератаки), выполнение применимых нормативных требований. Второе предназначено для выявления передовых угроз (целевые кибератаки) и реагирования на них.

MSS-провайдеры на рынке представлены давно. В частности, возможно найти «Gartner MarketScope for Managed Security Services Providers» отдельно для Азиатско-Тихоокеанского региона и Европы за 2012 год. В целом, MSSP выросли из управления устройствами безопасности (и / или предоставления их в аренду) — например, средствами защиты от DDoS или очистки почтового и веб-трафика от спама и вредоносных программ.

Необходимость противодействия передовым угрозам понятна не всем организациям (тема росла по мере повышения сложности угроз и зрелости рынка аутсорсинга). Поэтому следующий компонент SOC — Managed Detection and Response — появился позже: первый «Gartner Market Guide for Managed Detection and Response» вышел только в 2016 г.

Итого определим SOC как совокупность людей (компетенций), практик (процессов) и технологий, направленных на выявление угроз любой сложности (в первую очередь — внешних нарушителей). В рыночной логике внешний SOC = MSSP + MDR. Однако надо отметить, что эти различия постепенно размываются. За рубежом данный процесс происходит быстрее, в России он тоже заметен с тенденцией к ускорению в течение последних месяцев.

В этом обзоре услуги по построению или совершенствованию SOC (инжиниринг и консалтинг) вынесем за скобки. Также учтём мнение Аугусто Барроса, директора по исследованиям Gartner в области информационной безопасности и управления рисками: все опрошенные Gartner SOC-организации — это «гибридные» SOC, так как хотя бы что-то они отдают на аутсорсинг.

Российский рынок коммерческих SOC

Отечественный рынок аутсорсинга SOC сложился к середине 2010-х годов. Именно тогда появилась большая часть ныне действующих игроков. На рынке всегда доминировали российские компании, хотя попытки выхода на него зарубежных фирм предпринимались. К примеру, в августе 2019 года о запуске SOC объявила Orange Business Services. Какое-то время в России можно было воспользоваться услугами SOC от Symantec и IBM; впрочем, эти корпорации свои услуги никогда активно не продвигали.

Главным драйвером развития рынка аутсорсинговых SOC в России является дефицит кадров. На профильной конференции «SOC-Форум» в разные годы приводилось немало примеров того, что компаниям, которые строили внутренние SOC, не удавалось сформировать и удержать команду аналитиков на то время, пока строится техническая инфраструктура.

По итогам 2021 года, по данным ЦСР, объём российского рынка ИБ составил 185,9 млрд рублей. На услуги пришлось 27 % от данной величины. В свою очередь, аутсорсинг (включая MSSP / MDR) занимал 29 % от общего объёма ИБ-услуг, или, в денежном выражении, 14,6 млрд рублей. Оценка Anti-Malware.ru несколько ниже: 23,7 % от общего объёма всех ИБ-услуг, или 11 млрд рублей, правда, она относится к 2020 году. При этом в течение пяти лет отечественный ИБ-рынок вырастет в 2,5 раза.

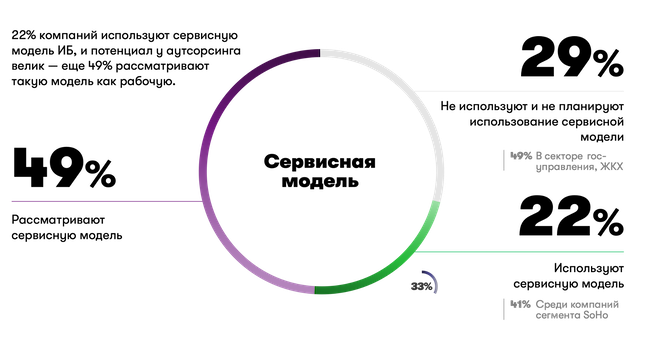

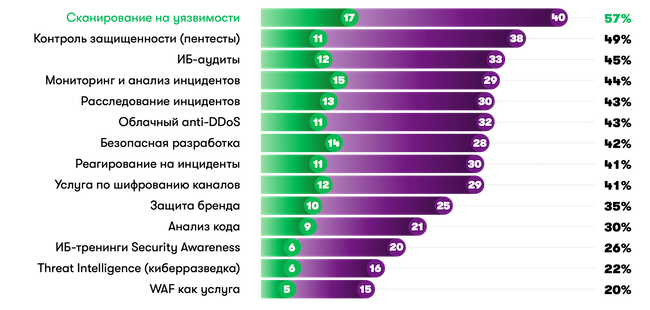

По данным исследования, проведённого летом 2022 года ПАО «МегаФон», 22 % российских компаний использовали сервисную модель ИБ, а почти половина рассматривали такую возможность (рис. 2). При этом в получении услуг по мониторингу и расследованию инцидентов — что и составляет деятельность SOC — были заинтересованы 44 % опрошенных (рис. 3).

Рисунок 2. Результаты исследования «Индекс Кибербезопасности» ПАО «МегаФон»

Рисунок 3. Востребованность основных сервисов ИБ в российских компаниях

В текущем году произошёл качественный скачок роста спроса на услуги внешних SOC. Этому способствовал целый комплекс факторов:

- Из-за ухода зарубежных вендоров многие компании остались без работающих технических средств обеспечения ИБ, и при этом бюджеты были исчерпаны, тогда как защита нужна была «здесь и сейчас».

- Возросла интенсивность угроз, причём атакам начали подвергаться и те компании и учреждения, которые раньше никогда не сталкивались с этим.

- Появление Указа Президента РФ № 250, согласно которому предприятия, учреждения и организации обязаны выстроить систему информационной безопасности, в том числе и с использованием внешних сервисов. При этом под требования данного документа подпадает половина российских юридических лиц.

На конференции «SOC-Форум 2022» приводилась оценка, что уже в мае спрос на услуги коммерческих SOC стал превышать предложение. Начали выходить на рынок и новые игроки. Так, в августе объявил о запуске коммерческого SOC оператор «МегаФон». В то же время в ходе обсуждения на круглом столе «Двое из ларца», которым завершался «SOC-Форум 2022», перспективы новых игроков участники оценивали весьма осторожно. Главными сдерживающими факторами называли серьёзный порог входа (значительные расходы и долгое время на построение инфраструктуры, необходимость привлечения и удержания дефицитных специалистов) и очень высокие риски (первая ошибка, которая привела к инциденту у заказчика, скорее всего будет последней).

Новыми тенденциями в структуре спроса в 2022 году, по мнению участников отрасли, стали два фактора: запрос на услуги гибридного SOC (привлечение дополнительных ресурсов от аутсорсингового SOC в дополнение ко внутреннему, часто с привлечением персонала внешнего SOC на условиях аутстафинга) и большая заинтересованность в услугах по мониторингу технологических сетей. Однако именно эти сервисы наиболее проблемны для существующих операторов вследствие дефицита кадров и отсутствия соответствующих компетенций.

Универсальные игроки

Перечисленные далее поставщики предоставляют не продукты и сервисы, а бизнес-функцию SOC. Впрочем, разница между классами поставщиков постепенно размывается и деление провайдеров SOC на категории во многом носит исторический характер.

BI.ZONE TDR

SOC от BI.ZONE работает по сервисной модели под коммерческим названием «BI.ZONE Threat Detection and Response» (TDR). C момента запуска в 2018 году он набрал более 100 внешних заказчиков.

Четыре варианта уровня сервиса позволяют оптимизировать затраты сообразно задачам:

- «Vision» — базовый уровень, выявление типовых инцидентов с помощью правил корреляции и киберразведки (Threat Intelligence, TI) по событиям из наиболее распространённых источников, рекомендации по реагированию в автоматическом режиме.

- «Horizon» — расширенный, включает фиксацию более широкого спектра инцидентов с помощью правил корреляции и TI по событиям от любых средств защиты, а также штатный аудит и рекомендации по реагированию.

- «Focus» — передовой, включает выявление сложных угроз с помощью правил корреляции, Threat Hunting и TI на базе событий EDR / NTA с реагированием от экспертов BI.ZONE; позволяет обнаруживать прошлые инциденты и уязвимости, потенциально опасные недостатки конфигурации.

- «Panorama» — объединяет Focus и Horizon, обеспечивает максимальную видимость инфраструктуры и управление инцидентами на всех этапах их жизненного цикла.

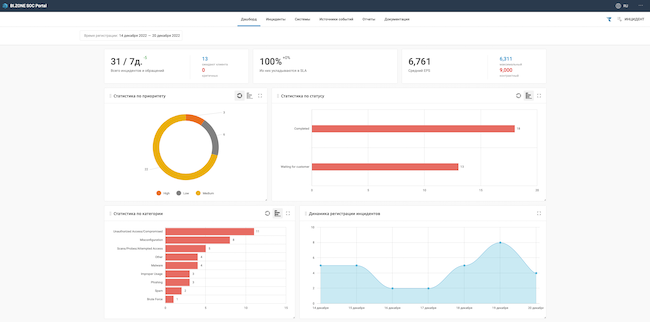

Управление сервисом производится через портал (рис. 4).

Рисунок 4. Интерфейс BI.ZONE SOC Portal

Особенности:

- Объединение мониторинга с реагированием на инциденты.

- Выбор тарифных планов для разных типов заказчиков.

- Защита от любых типов атак.

- Большой практический опыт обслуживания крупных территориально распределённых компаний.

Подробности — на официальном сайте.

CERT-GIB

Центр реагирования на инциденты в информационной безопасности Group-IB CERT-GIB — первый частный CERT в России, открытый в 2011 году. CERT-GIB обеспечивает круглосуточную поддержку реагирования, при необходимости высылая на место инцидента мобильную бригаду для контроля процедур и сбора цифровых доказательств.

CERT-GIB обладает полномочиями для оперативной блокировки сайтов, распространяющих вредоносные программы, а также фишинговых и мошеннических ресурсов в более чем 2500 доменных зонах. Среднее время реагирования — 23,2 часа. CERT-GIB является аккредитованным членом международного профессионального объединения Trusted Introducer, членом Организации исламского сотрудничества (OIC-CERT), входит в крупнейшее сообщество команд реагирования FIRST.

На базе CERT-GIB развёрнут SOC, специалисты которого обеспечивают круглосуточную поддержку и реагирование на инциденты в информационной безопасности. С 2022 г. CERT-GIB использует единую платформу Group-IB Unified Risk Platform, которая обеспечивает максимальный уровень защиты для клиентов от киберугроз на трёх основных направлениях: внешний периметр компании, внутренняя инфраструктура, интеллектуальная собственность (бренд). Unified Risk Platform включает в себя около 10 разных решений Group-IB (Threat Intelligence, Managed XDR, Attack Surface Management, Fraud Protection и т. д.) и сервисов компании, среди которых — пентесты и исследование киберпреступлений. Платформа агрегирует и обрабатывает широкий диапазон данных киберразведки (Threat Intelligence), открывающих доступ к аналитике о поведении злоумышленников — финансово мотивированных хакеров, прогосударственных атакующих (APT), хактивистов, мошенников.

Рисунок 5. Рабочее помещение CERT-GIB

Особенности:

- Возможность обращения на разовой основе для купирования инцидентов.

- Наличие собственной глобальной технологической платформы мониторинга деятельности хакерских и киберпреступных группировок.

- Подготовка юридически значимых документов для правоохранительных органов.

- Работа в режиме 24×7×365.

Узнать подробности и сообщить об инциденте можно на официальном сайте.

CyberART

Центр противодействия киберугрозам Innostage CyberART осуществляет мониторинг и реагирование на компьютерные атаки, проводит анализ защищённости и тестирование компаний на устойчивость к кибератакам, оказывает консалтинговые услуги по строительству SOC для заказчиков. Также возможно обслуживание систем, которые уже развёрнуты у клиентов. Помимо классического сервиса по мониторингу событий в информационной безопасности, CyberART обладает компетенцией по сетевой и веб-аналитике.

CyberART использует весь комплекс средств защиты: SIEM-системы, NTA, EDR, TIP, IRP, данные киберразведки и OSINT, что позволяет результативно обогащать события по ИБ информацией и выявлять кибератаки на ранних этапах (рис. 6).

Сервисы CyberART показаны на рисунке 5. Как видно, помимо традиционного мониторинга и реагирования на инциденты они включают в себя много дополнительных полезных средств: проверку защищённости, аудит и контроль инфраструктуры, защиту баз данных и даже меры по повышению осведомлённости персонала об угрозах, что позволяет снизить риск в случае использования социальной инженерии и прочих манипулятивных технологий.

В 2019 году CyberART прошёл добровольную оценку Национального координационного центра по компьютерным инцидентам (НКЦКИ). Ещё раньше было организовано взаимодействие с системой ГосСОПКА, что необходимо для компаний и учреждений, которые подпадают под требования закона № 187-ФЗ.

Рисунок 6. Сервисы CyberART

Особенности:

- Гибкие условия ценообразования.

- Собственная продуктовая линейка.

- Большой опыт практической работы, в том числе по защите объектов КИИ.

- Большой выбор сервисов, включая реагирование на инциденты и контроль уязвимостей.

Подробности — на официальном сайте.

IZ:SOC

Центр мониторинга киберинцидентов IZ:SOC входит в структуру одного из старейших игроков на российском ИБ-рынке — компании «Информзащита», которая имеет большой опыт в области как построения центров мониторинга, так и оказания сервисных услуг, необходимых для обеспечения реальной безопасности.

Центр взаимодействует с большим количеством партнёров, среди которых — «Лаборатория Касперского», UserGate, RST Cloud, Red Check и другие. Помимо традиционных услуг мониторинга и реагирования заказчик может также воспользоваться сервисами тестирования на проникновение, анализа защищённости и расследования инцидентов (рис. 7). Сервис сотрудничает с отраслевыми центрами противодействия киберугрозам: НКЦКИ, ФСТЭК России, ФинЦЕРТ, CERT.

«Информзащита» оказывает и консалтинговые услуги по строительству SOC для заказчиков. Также возможно обслуживание систем, которые уже развёрнуты у клиентов.

Рисунок 7. Сервисы IZ:SOC

Особенности:

- Полное соответствие требованиям законодательства и регуляторов.

- Гарантированный уровень сервиса.

- Возможность обслуживания СЗИ заказчика.

- Помощь в расследовании и ликвидации последствий инцидентов.

- Полный цикл противодействия атакам.

Подробности — на официальном сайте.

Jet CSIRT

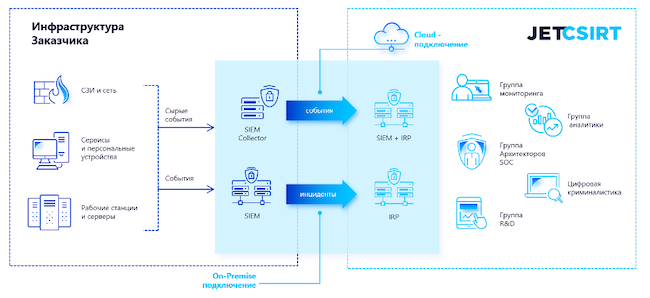

Центр мониторинга и реагирования Jet CSIRT основан в 2018 году. При этом совокупный опыт компании «Инфосистемы Джет» на рынке аутсорсинга ИБ составляет более 12 лет.

Jet CSIRT предоставляет полный комплекс услуг по созданию центров мониторинга и реагирования. Помимо классических сервисов Jet CSIRT предлагает дополнительные услуги, такие как проактивный поиск угроз (Threat Hunting), входящий в базовый пакет мониторинга, развитие базы знаний SOC заказчика, отслеживание площади атаки, компьютерная криминалистика, техническое реагирование на инциденты (в случае если ИБ-системы находятся на сервисном обслуживании), а также проведение киберучений для специалистов SOC заказчика.

Предлагаются разные способы подключения: облачный, локальный (с развёртыванием внутри инфраструктуры заказчика) или гибридный, когда на аутсорсинг передаются лишь некоторые функции SOC (рис. 8).

Рисунок 8. Подключение к Jet CSIRT

Jet CSIRT является корпоративным центром ГосСОПКА и предоставляет спектр услуг связанных с обеспечением функций взаимодействия с НКЦКИ, а также позволяет организациям кредитно-финансовой сферы передавать данные в ФинЦЕРТ. Система менеджмента ИБ признана соответствующей требованиям стандарта ISO/IEC 27001:2013 в отношении оказания услуг по мониторингу и реагированию на инциденты в ИБ, а также эксплуатации средств защиты информации для заказчиков и внутренних потребностей организации.

Особенности:

- Возможность использования дополнительных сервисов помимо традиционных мониторинга и реагирования на инциденты с целью выявления целенаправленных атак.

- Мультивендорность SIEM.

- Корпоративный центр ГосСОПКА.

- Гибкая адаптация к процессам и инфраструктуре заказчика.

- Выделенные специалисты для оказания дополнительных услуг.

- Собственная R&D-команда, которая занимается исследованием техник и тактик группировок (TTP) и обновлением базы сценариев / правил детектирования угроз.

- Построение SOC «под ключ».

- Возможность технической поддержки и эксплуатации более 100 средств защиты.

Подробнее — на официальном сайте.

SOC «Перспективный мониторинг»

АО «Перспективный мониторинг» является дочерней структурой одного из ведущих российских вендоров СЗИ «ИнфоТеКС». Использует разработанное им оборудование, а также аналитическую платформу. Этот SOC — один из старейших на российском рынке, он существует с 2014 года. Площадки SOC ПМ расположены в Москве, Санкт-Петербурге, Новосибирске и Томске.

Помимо сервисов мониторинга и реагирования на инциденты оказывает весьма большой спектр дополнительных услуг — от пентестов и контроля защищённости до обучения персонала и расследования инцидентов (рис. 9). Позволяет обеспечивать оперативное реагирование на инциденты, взаимодействие между центрами ГосСОПКА и обмен информацией о сигнатурах, уязвимостях, атаках и инцидентах, защищаемых ресурсах.

Рисунок 9. Управление инцидентами в SOC «Перспективного мониторинга»

Особенности:

- Широкий спектр поддерживаемых источников событий по ИБ с акцентом на российских производителях.

- Собственная аналитическая платформа и система управления инцидентами.

- Собственные базы решающих правил для сетевых и хостовых СЗИ и потоки данных (фиды) о киберугрозах.

Подробности — на официальном сайте.

Solar JSOC

Один из старейших (существует с 2013 года) и крупнейших (более 250 заказчиков, более 500 сотрудников) игроков рынка. Обладает наиболее широкой филиальной сетью, которая насчитывает 6 филиалов в разных городах России. Помимо Москвы это — Нижний Новгород, Самара, Томск, Хабаровск, Ростов-на-Дону.

Экосистема сервисов показана на рисунке 10. Акцент в предоставлении сервисов делается не только на мониторинге и расследовании инцидентов, но и на их предотвращении. Ранним выявлением угроз занимается исследовательская лаборатория. Она опирается на мониторинг и анализ инфраструктур клиентов, данные из коммерческих подписок и информационных обменов, а также на развёрнутую сеть сенсоров и ханипотов «РТК-Солара».

Рисунок 10. Экосистема сервисов Solar JSOC

В качестве достоинств сам Solar JSOC указывает:

- Защиту от атак любого уровня сложности.

- Экспертизу по защите предприятий всех отраслей.

- Работу во всех часовых поясах в круглосуточном режиме.

- Уровень SLA 99,5 %.

- Изучение новых угроз.

Подробности — на официальном сайте сервиса.

STEP Smart SOC

Данный сервис существует с 2018 года. С 2022 года опирается на технологическую платформу Security Data Lake собственной разработки. Согласно информации с официального сайта, решение не требует длительной и сложной интеграции различных систем (SIEM, SOAR, IRP) и при этом позволяет использовать единый язык поисковых запросов, общие правила корреляции событий и модели машинного обучения.

Подключение происходит по облачной модели (рис. 11). Вместе с тем возможно комбинирование с инфраструктурой заказчика. Подключение занимает в среднем около месяца. Обработка инцидентов может осуществляться в разных режимах, от 8×5 до 24×7×365. Утверждается, что решены многие проблемы, связанные с разделением ответственности, что обычно представляет сложности для заказчиков.

Обеспечивается соответствие требованиям регуляторов, в том числе по обработке персональных данных, к объектам критической информационной инфраструктуры (КИИ) и стандарту ГОСТ Р 57580.1-2017 по обеспечению безопасности в кредитно-финансовой сфере.

Рисунок 11. Схема STEP Smart SOC

Особенности:

- Гибкие варианты подписки.

- Возможность комбинирования с инфраструктурой заказчика.

- Низкий уровень ложных срабатываний.

- Соответствие требованиям законодательства по защите персональных данных, КИИ, Банка России.

Подробности — на официальном сайте.

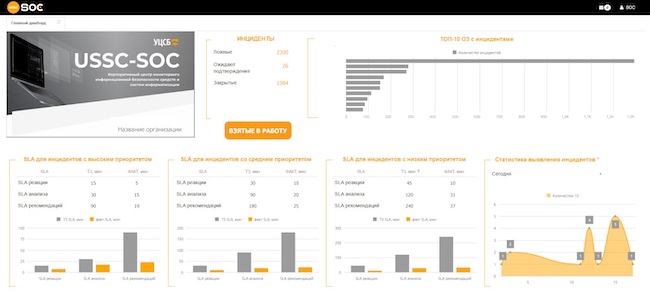

USSC-SOC

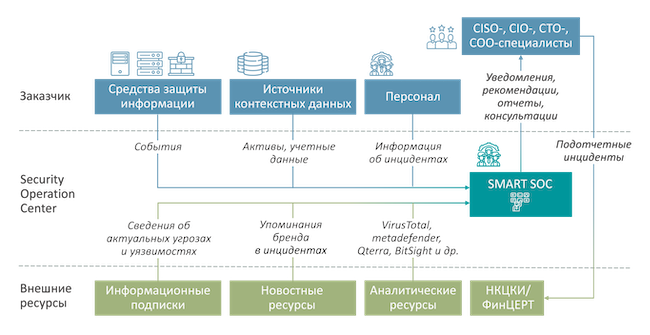

USSC-SOC — центр мониторинга ИБ, функционирующий на базе одного из крупнейших российских системных интеграторов УЦСБ. USSC-SOC предоставляет комплекс актуальных сервисов по кибербезопасности: непрерывный мониторинг, повышение видимости защищаемых активов, реагирование на инциденты, защита от сложных угроз.

Помимо предоставления сервисов по модели SOCaaS USSC-SOC также оказывает услуги по строительству внутреннего (in-house) SOC, аудиту и оптимизации существующих SOC, проведению аудитов ИБ и тестированию на проникновение.

Рисунок 12. Интерфейс личного кабинета USSC-SOC

Особенности:

- Корпоративный центр ГосСОПКА класса А.

- Лицензиат ФСТЭК России по ТЗКИ ( «а», «б», «в», «г», «д», «е»).

- Возможность автоматизации существующих сценариев обработки инцидентов в информационной безопасности.

- Интеграция SOC в бизнес-процессы заказчика.

- Опыт реального мониторинга ИБ промышленных сегментов (АСУ ТП).

Подробности — на официальном сайте.

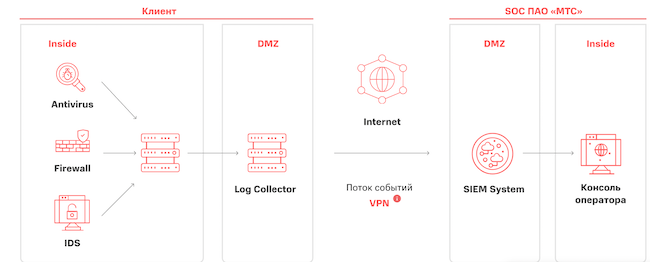

МТС SOC

МТС SOC был создан более 10 лет назад и изначально обслуживал внутренние нужды. В 2017 году вышел на коммерческий рынок. Имеет филиалы по всей России, от Владивостока до Краснодара.

Сотрудничает с отраслевыми центрами противодействия киберугрозам НКЦКИ, ФСТЭК России и ФинЦЕРТ. МТС SOC использует SIEM отечественной разработки и взаимодействует с системой ГосСОПКА (обязательное условие для заказчиков, которые подпадают под требования закона № 187-ФЗ). Позиционирует себя не только как сервис-провайдера стандартных услуг по мониторингу и реагированию на инциденты, но и как CISO-as-a-Service, то есть внешнего архитектора кибербезопасности. Сюда входят услуги по организации киберустойчивости заказчика, составлению карты бизнес-рисков и стратегии ИБ, консалтингу и построению SOC.

МТС SOC предоставляет все классические сервисы SOC MDR: мониторинг, реагирование, расследование киберинцидентов, пентест, анализ защищённости, администрирование средств защиты и обеспечение соответствия требованиям регуляторов. На 2023 год запланирован выход новых сервисов.

Подключение происходит по облачной модели (рис. 13).

Рисунок 13. Подключение SOC МТС к инфраструктуре заказчика

Особенности:

- Большой опыт, в т. ч. по эксплуатации разных СЗИ, понимание отраслевой специфики.

- Строгий фиксированный уровень SLA.

- В случае критического инцидента заказчик получает рекомендации по противодействию в течение 20 минут.

- Широкий спектр дополнительных услуг, от администрирования СЗИ заказчика до помощи в устранении последствий инцидентов.

- Гибкая тарифная политика.

- Работа во всех часовых поясах в режиме 24×7.

Подробности — на официальном сайте.

![]()

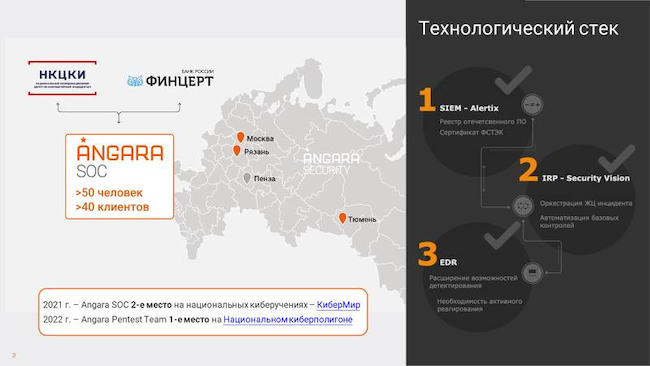

Центр киберустойчивости Angara SOC

Angara SOC полностью построен на стеке отечественных решений: платформа для мониторинга Alertix, которая включена в реестр российского ПО и обладает сертификатом ФСТЭК России по 4-му уровню доверия, решение класса IRP от Security Vision и решение класса EDR от BI.ZONE (рис. 14). Рассчитан на работу в режиме 24×7×365. Является центром ГосСОПКА класса «А» и предлагает услуги DFIR.

Дополнительно могут подключаться услуги WAF, сервисы по защите от DDoS, по фильтрации доступа в интернет и т. д. Предлагается два уровня услуг SOC.

Подключение к SOC занимает до 21 рабочего дня, но в экстренных случаях можно будет получить необходимые услуги за несколько часов.

Рисунок 14. Технологический стек Angara SOC

Особенности:

- Собственная методология подготовки аналитиков и цепочки угроз (kill chain).

- Возможность получения необходимого оборудования в аренду.

- В составе услуг используются инструменты автоматизации и оркестровки от Security Vision и инструменты детектирования и реагирования от BI.ZONE.

- Гарантия SLA на уровне 99 % и выше.

Подробности — на официальном сайте сервиса.

Игроки по модели MSSP

Термин MSSP используется на рынке уже давно. Изначально он подразумевал предоставление ПО / устройств в аренду с последующим внедрением, поддержкой и управлением и лишь базовым мониторингом. В настоящее время «старый» MSSP фактически получил новое название (теперь это «облачные сервисы безопасности»), а смысл термина MSSP варьируется от контроля защищённости до управления инцидентами.

Infosecurity ISOC

Данный SOC работает внутри компании Infosecurity, провайдера услуг и интегратора в области ИБ. С 2018 года компания является частью холдинга Softline. Является лицензиатом ФСБ и ФСТЭК России.

Infosecurity SOC — один из крупнейших коммерческих SOC в России. Команда специалистов насчитывает более чем 170 человек. Заявленное количество заказчиков превышает 150, среди них — крупные банки, розничные сети, страховые компании.

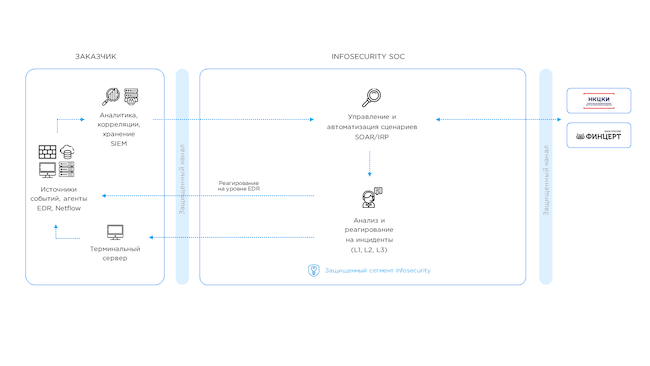

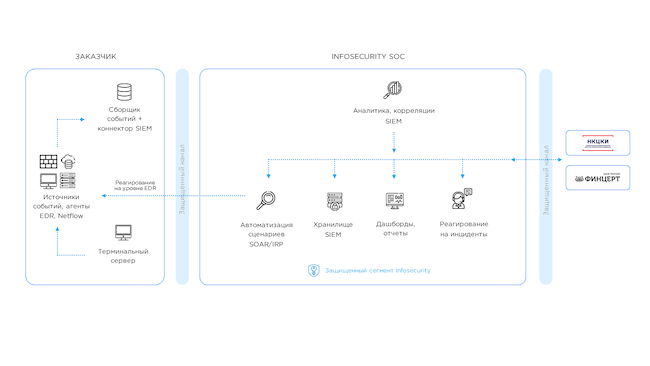

Возможно использование Infosecurity SOC по гибридной схеме, когда обработка событий происходит в инфраструктуре заказчика (рис. 15) или по полностью аутсорсинговой модели (рис. 16). Также Infosecurity оказывает услуги по внедрению корпоративных SOC для заказчиков. Помимо услуг мониторинга и реагирования возможно предоставление других сервисов: аудита ИБ, пентеста и анализа защищённости, выявления и защиты от внешних цифровых угроз и др.

Рисунок 15. Интеграция ISOC с инфраструктурой заказчика

Рисунок 16. Архитектура Infosecurity SOC (аутсорсинговая модель)

Особенности:

- Отработка сценариев любой сложности.

- Высокая масштабируемость.

- Возможность работы по гибридной модели.

- Широкий спектр дополнительных сервисов.

Подробнее — на официальном сайте.

SOC КРОК

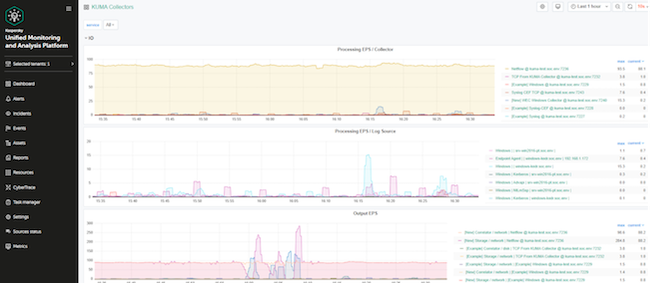

Центр мониторинга и реагирования КРОК был запущен более трёх лет назад. Работает по двум основным моделям: гибридный SOC и полноценный MSSP. При выборе второй модели SOC КРОК использует отечественную SIEM-систему KUMA. В 2022 году SOC КРОК стал первым MSS-провайдером, начавшим использовать это решение Kaspersky (рис. 17).

SOC ориентирован на заказчиков из сегмента крупного и среднего бизнеса. Срок подключения составляет около 10 дней. Помимо мониторинга и детектирования угроз есть возможность подключения дополнительных сервисов, от WAF до DLP. Сертифицирован для защиты объектов КИИ.

Вендор называет одной из основных целей своего SOC оказание максимально эффективных услуг для клиента, отвечающих требованиям, которые он бы предъявлял ко внутреннему центру мониторинга. Для этого каждому заказчику выдают своего процессного менеджера, в задачи которого входит глубокое погружение в особенности инфраструктуры и процессов клиента.

Рисунок 17. Замер количества входных событий в консоли SOC КРОК на базе KUMA

Особенности:

- Уровень SLA 99,9 %.

- SOC предоставляется из облака КРОК, которое является собственной разработкой с сертификацией по PCI DSS, имеет аттестацию по ФЗ-152 до УЗ-1.

- Более 25 аналитиков с международными сертификатами в области ИБ: CISA, CISM, CISSP, CompTIA Security+, CEH, BS ISO/IEC 27001 Information Security Management System Lead Auditor / Lead Implementer.

- Комплексный подход — предоставление услуг от аудита ИБ до внедрения специализированных решений.

- Возможность подключения дополнительных сервисов (DLP, WAF, защита от DDoS, аудит и контроль защищённости).

Подробнее — на официальном сайте.

SOC «МегаФон»

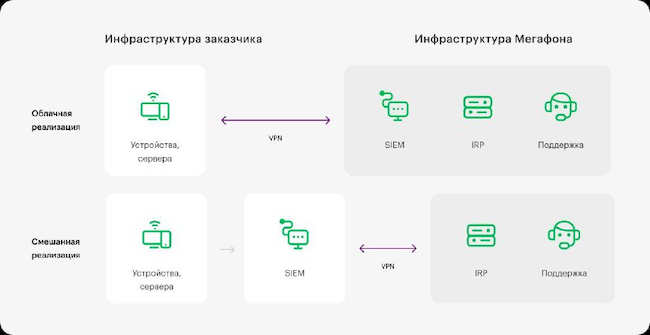

Оператор «МегаФон» вышел на рынок коммерческих SOC только в июле текущего года. Как утверждается, коммерческий SOC создавался «с нуля», а не является элементом внутреннего SOC оператора. Сервисы могут как предоставляться по облачной модели, так и развёртываться в инфраструктуре заказчика.

Одной из главных особенностей SOC от «МегаФона» является возможность эшелонированного распределения ресурсов применительно к сложной и / или территориально распределённой инфраструктуре заказчика (рис. 18). Нагрузка может быть распределена в зависимости от географии, каналов связи и критической значимости тех или иных активов.

Рисунок 18. Взаимодействие SOC с инфраструктурой заказчика

Технологически ядро SOC «МегаФона» составляют SIEM, система управления инцидентами (IRP) и платформа Threat Intelligence. В качестве опции предусмотрено также сканирование на уязвимости с уведомлением заказчика об обнаруженных проблемах и выдачей рекомендаций по их устранению.

Количество заказчиков «МегаФон» не раскрывает, однако заявляет, что его услугами пользуются ряд крупных частных и государственных компаний, а также органы власти разных уровней.

Особенности:

- Эшелонированное распределение ресурсов под нужды крупных заказчиков.

- Возможность использования операторских данных (заражённые устройства, мобильные прокси) при реагировании и расследовании инцидентов.

- Возможность развёртывания сервисов в периметре заказчика.

- Наличие средств патч-менеджмента.

Подробности — на официальном сайте.

Центр мониторинга и реагирования на инциденты AMT Group

AMT Group вышла на рынок MSSP в 2015 году. Помимо сервисов мониторинга и реагирования предлагает контроль защищённости, противодействие DDoS, управление уязвимостями, WAF, а также эксплуатацию средств защиты заказчика. Архитектура решения приведена на рисунке 19.

В рамках сервисов дополнительно могут предоставляться специализированные инструменты с функциональными возможностями Business Intelligence (BI). Они позволяют получить вспомогательные средства визуализации и анализа, более гибкие возможности по сбору информации из различных подсистем ИБ и приложений с последующим представлением в различных срезах и степенях детализации.

Компания предлагает шесть видов SLA и заявляет о предоставлении «готовых процессов обеспечения ИБ» фактически «под ключ», когда все необходимые компоненты можно получить в рамках сервиса (в т. ч. арендные схемы предоставления ПО / устройств безопасности). Кроме классического уведомления об инцидентах компания предоставляет и «помощь в устранении инцидентов ИБ», однако о наличии услуг по расследованию и TI не заявляет. Обеспечивается интеграция с НКЦКИ и ГосСОПКА.

Рисунок 19. Архитектура SOC AMT Group

Особенности:

- Выстроенные процессы управления и поддержки средств защиты.

- Предоставление дополнительных востребованных сервисов.

- Наличие инструментария для получения расширенной отчётности (Security BI).

- Собственная аналитика — регулярные отчёты и статистика по инцидентам.

Подробности — на официальном сайте сервиса.

Игроки, использующие модель MDR

MDR может продаваться по модели B2B2B (непрямые продажи: вендор продаёт интегратору, тот — корпорациям). MDR-игроки аргументируют её необходимость тем, что так они дополняют компетенции MSSP (часто — интеграторов) и «лечат доктора». Конечно, у MDR-игроков (часто — вендоров) есть чем дополнить компетенции MSSP и такое дополнение делает последних гораздо более сильными. Однако причина здесь — ещё и в том, что MDR-услуги пока очень маловостребованны в России, а нишевые услуги нужно продавать именно через канал B2B2B: так возможно охватить самую широкую аудиторию конечных клиентов. Этим же достигается соразмерность технологических экспертиз объёму рынка. В такой модели рынок сможет долгосрочно «прокормить» редкую технологическую экспертизу центров мониторинга MDR-игроков.

Kaspersky MDR

Помимо предоставления продуктов для SOC «Лаборатория Касперского» сама оказывает услуги по мониторингу и реагированию. Решения класса MDR не возлагают реагирование исключительно на заказчика, в этом их ключевое отличие от других предложений операторов коммерческих SOC.

Сервис базируется на разработанной в самой «Лаборатории Касперского» технологической платформе. Помимо классических сервисов SOC возможно подключение дополнительных услуг на базе продуктов компании, включая средства защиты от целевых атак, расследования инцидентов и устранения их последствий.

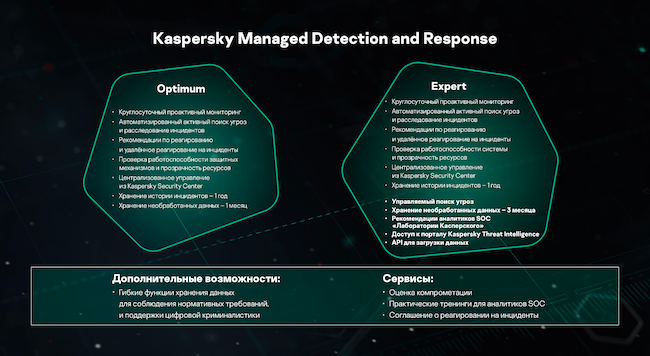

Предлагаются два варианта предоставления услуг: «Optimum» и «Expert» (рис. 20).

Рисунок 20. Уровни сервиса SOC «Лаборатории Касперского»

Особенности:

- Высокая функциональная и отраслевая экспертная квалификация в кибербезопасности.

- Адаптация под нужды разных заказчиков.

- Используется собственная технологическая платформа.

- Обширная, регулярно обновляемая база знаний по угрозам (Kaspersky Security Network), обогащённая репутационной информацией.

- Наличие хорошо отработанных моделей машинного обучения для обнаружения угроз в автоматическом режиме.

Подробности — на официальном сайте.

![]()

PT Expert Security Center

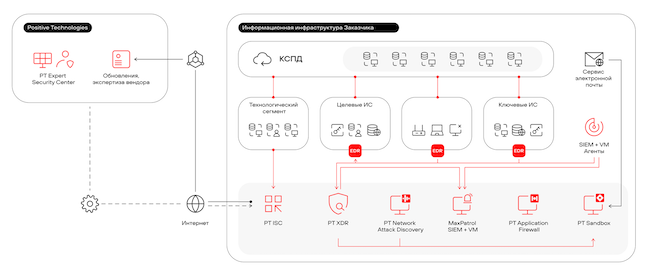

Экосистема решений и продуктов по информационной безопасности Positive Technologies включает в себя услуги по мониторингу и реагированию, которые предоставляет экспертный центр безопасности — PT Expert Security Center (PT ESC). PT ESC специализируется на обнаружении и расследовании сложных инцидентов и APT-атак, реагировании на них; имеет заключённые соглашения с НКЦКИ и ФинЦЕРТ, а также обеспечивает взаимодействие с ГосСОПКА.

Услуги по мониторингу и реагированию основаны на принципах результативной кибербезопасности, цель которой — исключение недопустимых для заказчика событий и ущерба. Услуги основаны на продуктах Positive Technologies, установленных в инфраструктуре заказчика.

Мониторинг и выявление инцидентов осуществляются при помощи продуктов MaxPatrol SIEM и MaxPatrol Vulnerability Management (MaxPatrol VM), PT Network Attack Detection и PT Sandbox (рис. 21). Предотвращение и ликвидация компьютерных атак, реагирование на них — зона ответственности продуктов PT Extended Detection and Response (PT XDR) и PT Application Firewall. Для выявления киберугроз и реагирования на инциденты в промышленных системах используется платформа PT Industrial Cybersecurity Suite (PT ICS).

Рисунок 21. Схема оказания услуг PT ESC по мониторингу и реагированию

Особенности:

- Интегрированная экосистема продуктов для обнаружения и предотвращения угроз.

- Собственная платформа и база данных о киберугрозах (Threat Intelligence), которая ориентирована на активность основных хакерских группировок, действующих на территории России и стран СНГ.

- Используемые средства, методики и экспертные базы знаний постоянно пополняются и расширяются проводимыми в Positive Technologies аналитическими работами и исследованиями.

- Эффективность подтверждается на практике при помощи киберучений.

Подробности — на официальном сайте.

Выводы

В текущем году рынку ИБ-аутсорсинга в России был дан мощный импульс. Сегмент SOC не стал исключением. По оценкам ряда его участников, уже с середины года спрос на услуги внешних центров мониторинга и реагирования начал превышать предложение. Активизировался выход новых игроков. Тем не менее, по некоторым оценкам, рынок внешних SOC начинает превращаться из насыщенного в полузаполненный.

Соответственно, процесс выхода на рынок новых игроков будет продолжаться. Следует ожидать появления там крупных интеграторов, инсорсинговых операторов, в меньшей степени — операторов связи. Возможно появление нишевых игроков, в частности — отраслевых, ориентированных, например, на мониторинг не только офисной сетевой инфраструктуры, но и производственных систем. Не исключено, что появятся SOC с ориентацией на обслуживание органов власти и их подведомственных организаций, а также на сферу медицины, где дело с обеспечением безопасности обстоит очень плохо, но при этом нет ни ресурсов, ни персонала.

Главным сдерживающим фактором будет оставаться нехватка людей. Несколько менее значимым — высокая цена возможной ошибки. Если такая ошибка приведёт к инциденту у заказчика, это будет означать выход из бизнеса, что с учётом высокой цены входа на этот рынок усиливает бизнес-риски.