Сертификат AM Test Lab

Номер сертификата: 316

Дата выдачи: 18.11.2020

Срок действия: 18.11.2025

- Введение

- Функциональные возможности ИКС

- Архитектура ИКС

- Системные требования ИКС

- Установка ИКС

- Сценарии использования ИКС

- 6.1. Подготовка к работе ИКС

- 6.2. Управление сетью и прокси-сервером в ИКС

- 6.3. Управление функциями сетевой защиты в ИКС

- 6.4. Управление доступом пользователей в ИКС

- 6.5. Управление почтовым сервером в ИКС

- 6.6. Управление файловым сервером в ИКС

- 6.7. Управление телефонией в ИКС

- 6.8. Управление Jabber-сервером в ИКС

- 6.9. Работа с журналами и уведомлениями в ИКС

- Выводы

Введение

В наших публикациях мы уже неоднократно поднимали тему возможностей универсальных или многофункциональных шлюзов безопасности (USG, Unified Security Gateway). Например, авторы Anti-Malware.ru писали об этом в статьях «Сравнение универсальных шлюзов безопасности USG (NGFW)» и «Обзор корпоративных UTM-решений на российском рынке».

Так сложилось, что средства защиты этого класса стали логическим развитием прокси-серверов и переросли в настоящие комбайны с большими функциональными возможностями. Сохранив основные умения по контролю доступа в интернет и учёту трафика, шлюзы безопасности постепенно стали обрастать возможностями межсетевого экрана, обнаружения / предотвращения вторжений (IDS / IPS), антивирусной защиты, контентного анализатора и прочих инструментов безопасности.

Заказчик, приобретая USG, решает широкий спектр задач и неплохо экономит, поскольку вместо нескольких устройств покупает лишь одно, которое легко их заменяет. Это позволяет оптимально расходовать бюджет на информационную безопасность, тем более что в последнее время эту статью расходов во многих организациях начинают сокращать.

Не так давно компания «А-Реал Консалтинг» обновила свой шлюз безопасности ИКС до версии 7.2, добавив в него несколько любопытных функций. К примеру, были доработаны возможности удалённого доступа, телефонии, IDS / IPS, контентного фильтра, контроля приложений, категоризатора трафика.

Помимо функций прокси-сервера с учётом трафика и контроля доступа ИКС 7.2 предлагает возможности межсетевого экрана, системы обнаружения / предотвращения вторжений, потокового антивируса, брандмауэра веб-приложений (WAF), контентного фильтра, виртуальной частной сети (VPN). Также доступны такие экзотические для USG опции, как почтовый и файловый серверы, а также сервис телефонии.

Таким образом, заказчик получает в лице ИКС полноценный шлюз безопасности с полным комплектом функций сетевой защиты и контроля доступа в интернет с возможностью поднять на этом устройстве почтовый сервер, сервис IP-телефонии и другие полезные ИТ-службы.

Функциональные возможности ИКС

Многофункциональный шлюз безопасности ИКС обладает следующими функциональными возможностями:

- межсетевое экранирование,

- встроенный модуль IPS / IDS,

- брандмауэр веб-приложений (Web Application Firewall),

- встроенная функциональность VPN,

- контроль приложений,

- встроенные модули антивирусов ClamAV и Kaspersky,

- встроенный антиспам Kaspersky,

- защищённый удалённый доступ,

- управление доступом,

- синхронизация с Active Directory,

- контент-фильтр,

- веб-фильтр,

- учёт трафика,

- управление хранилищем файлов,

- служба Jabber,

- почтовый сервер,

- IP-телефония.

Более подробную информацию о функциях ИКС можно получить на сайте производителя.

Также необходимо отметить, что с момента выхода версии 7.0 в продукте произошли существенные изменения. В частности:

- ОС FreeBSD была обновлена до версии 12.1,

- для VPN добавлена возможность создавать SSTP-сеть,

- улучшена синхронизация пользователей с Active Directory,

- добавлена возможность контроля приложений через Xauth,

- добавлена возможность авторизации пользователей на прокси-сервере через Kerberos,

- в разделе «Категории трафика» добавлена группа категорий трафика AdBlock,

- реализована возможность балансировки трафика через нескольких интернет-провайдеров,

- в модуле «Детектор атак» реализована возможность выбора режима: IDS / IPS (netmap), IDS (pcap),

- улучшен механизм резервного копирования,

- реализована возможность создавать IPsec-туннели с оборудованием других вендоров,

- добавлена авторизация по звонку в перехватывающем портале (captive portal),

- улучшен и оптимизирован веб-интерфейс.

Архитектура ИКС

Шлюз безопасности ИКС поставляется в виде как программного обеспечения, так и аппаратной платформы на базе серверов DEPO. Установка программного исполнения системы возможна не только на физическом сервере, но и на виртуальной машине.

Для приобретения доступны три редакции шлюза безопасности: «ИКС Стандарт», «ИКС Контент-фильтр» (для учебных заведений и библиотек) и «ИКС ФСТЭК». Последняя версия на момент написания статьи проходит сертификационные испытания для получения нового сертификата ФСТЭК России на соответствие требованиям к межсетевым экранам 5-го класса защиты.

Лицензионная политика строится таким образом, что конечная стоимость ИКС зависит от выбранной редакции шлюза, наличия модулей антивируса, антиспама и контентного фильтра, количества пользователей, а также наличия аппаратной платформы.

В консоли администратора доступны русский и английский языки интерфейса.

В настоящий момент можно самостоятельно протестировать ИКС в течение 35 дней, скачав дистрибутив с демо-версией шлюза безопасности с сайта производителя.

Системные требования ИКС

Для установки программной версии ИКС предъявляются следующие требования к серверу в зависимости от количества пользователей в организации (см. табл. 1).

Таблица 1. Минимальные системные требования для установки ИКС

| Наименование параметра | Количество пользователей | ||

| до 50 | 50–150 | более 150 | |

| Процессор | Intel Celeron N3150 2,16 ГГц | Intel Core i3 3240 3,4 ГГц | Intel Core i7 3,06 ГГц |

| Оперативная память (RAM) | 4 ГБ | 8 ГБ | 16 ГБ |

| Объём дискового пространства | 320 ГБ | 500 ГБ | 1 ТБ |

Также доступна установка ИКС на виртуальную машину. Производителем поддерживаются такие системы виртуализации, как VMware Workstation, VMware ESXi, VirtualBox и Microsoft Hyper-V.

Установка ИКС

Установка программной версии ИКС возможна как с флеш-носителя, так и с оптического диска. Попробуем выбрать вариант установки с диска. Предварительно необходимо записать образ ИКС на носитель.

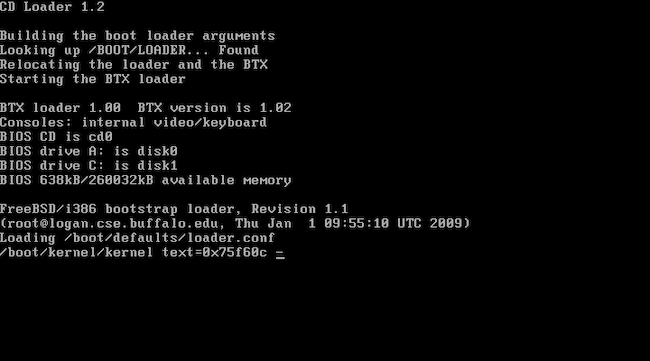

Сначала произведём запуск установки программной версии ИКС с компакт-диска. На экране появятся сообщения загрузчика (рис. 1).

Рисунок 1. Начало установки ИКС

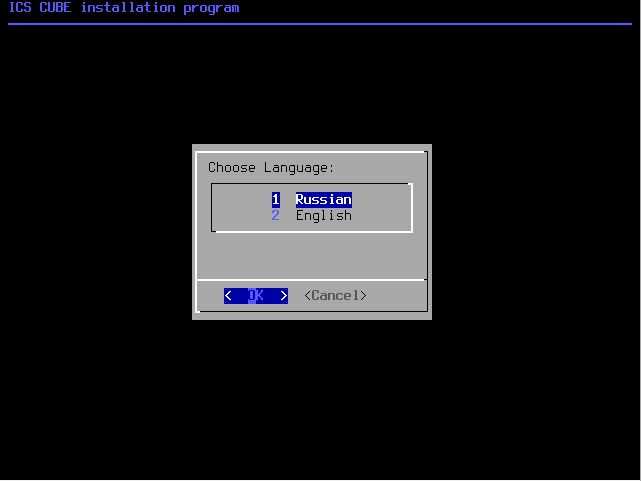

Начнётся процесс установки. После окончания данной процедуры на экране появятся приветствие и окно выбора языка установки. Будут доступны русский и английский языки.

Рисунок 2. Выбор языка установки

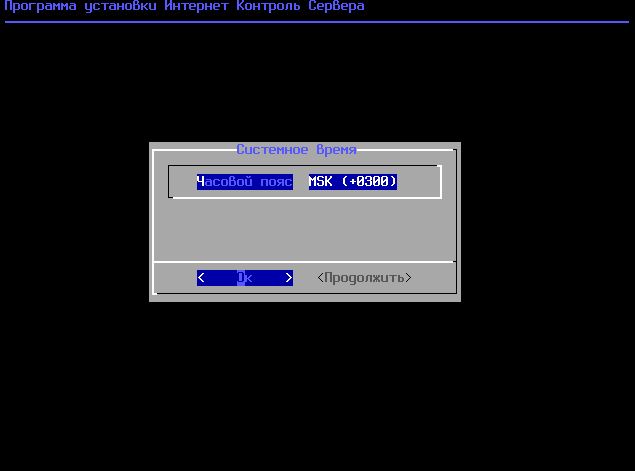

После выбора языка появится окно с лицензионным соглашением. После его принятия будет отображено следующее окно с возможностью выбора часового пояса. ИКС использует UTC (всемирное координированное время). Перед этапом установки или запуска ИКС необходимо выставить точное время в BIOS, чтобы при запуске шлюз безопасности синхронизировал часовой пояс.

Рисунок 3. Выбор часового пояса

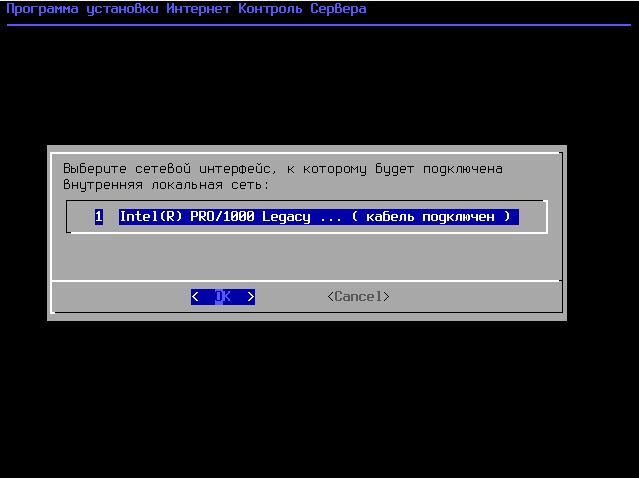

На следующем этапе понадобится указать параметры сетевого адаптера, который подключён к локальной сети, для использования веб-интерфейса.

Рисунок 4. Выбор сетевого адаптера

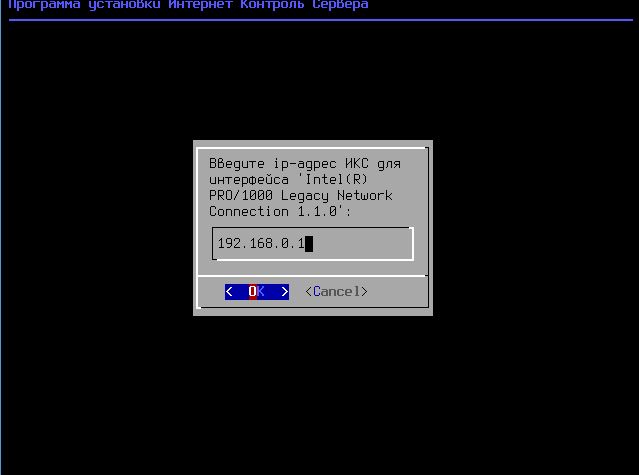

Далее понадобится установить настройки IPv4: IP-адрес, маску сети и шлюз по умолчанию для выбранного сетевого интерфейса, а также сетевое имя сервера ИКС.

Рисунок 5. Установка настроек IPv4

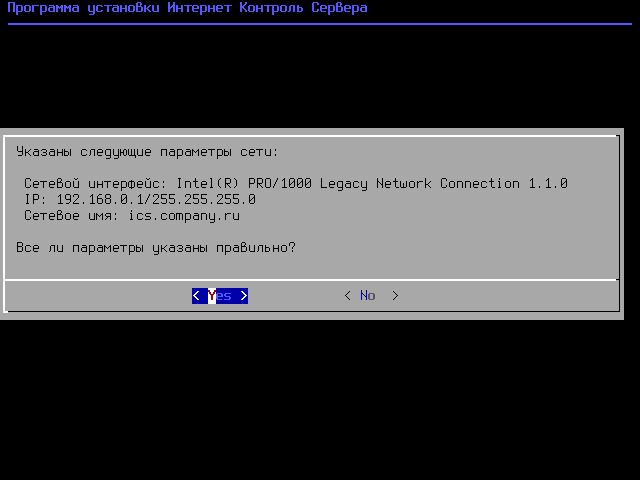

После окончания установки сетевых параметров появится окно, в котором будут указаны выбранные настройки. После принятия данных параметров установка продолжится.

Рисунок 6. Установка параметров сети

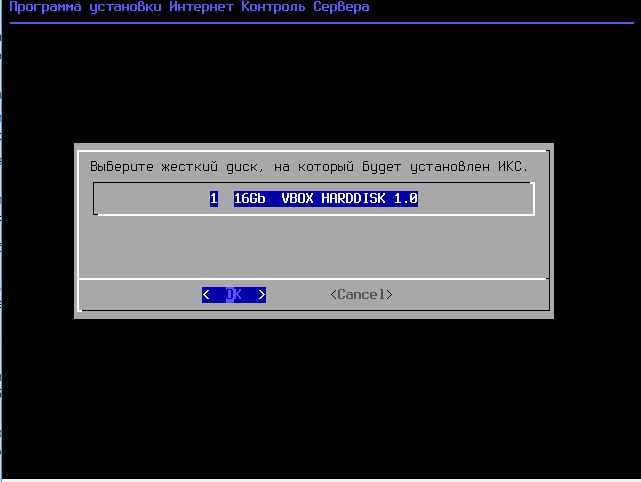

На следующем этапе понадобится указать жёсткий диск, на который будет устанавливаться система. При этом будут произведены автоматическая разметка и форматирование жёсткого диска.

Рисунок 7. Выбор диска для установки

Далее последует процедура копирования файлов на жёсткий диск. Как правило, этот процесс занимает несколько минут. На следующем этапе будет произведена перезагрузка.

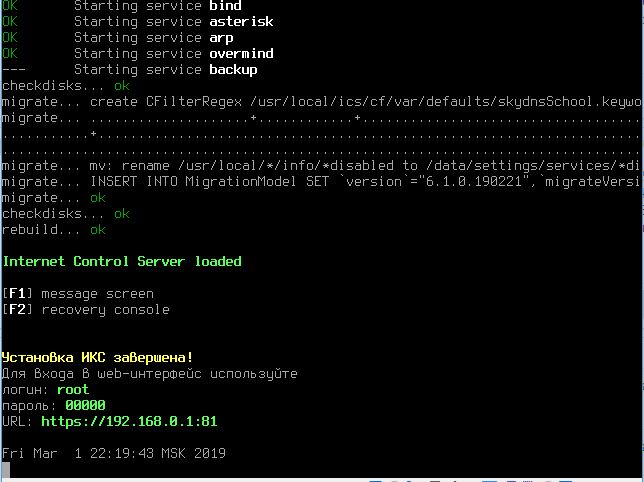

Когда процесс установки ИКС окончится, появится окно с сообщением, что установка завершена. При этом будут показаны аутентификационные данные, установленные по умолчанию (рис. 8).

Рисунок 8. Завершение установки ИКС

Сценарии использования ИКС

Далее будут рассмотрены различные сценарии использования шлюза безопасности ИКС.

Подготовка к работе ИКС

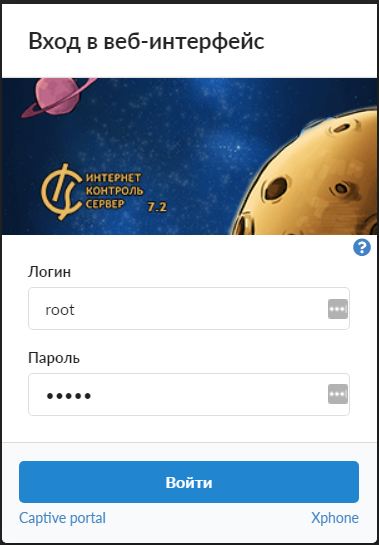

Для того чтобы приступить к работе с ИКС, первым делом необходимо зайти в консоль администрирования. Это выполняется через авторизацию в веб-интерфейсе консоли.

Рисунок 9. Вход в веб-интерфейс консоли ИКС

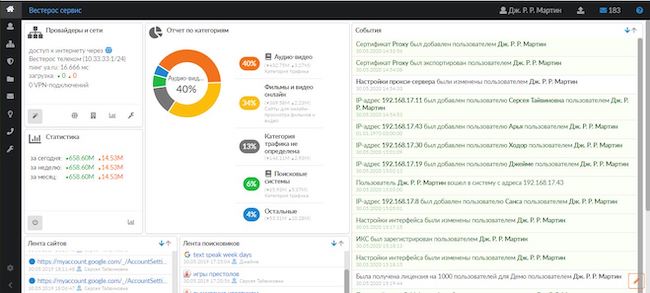

Далее будет открыт основной раздел консоли (рис. 10). В данном окне можно наблюдать различную статистическую информацию, представленную в виде панелей мониторинга, графиков и журналов событий. Также в разделе размещена информация о доступе в интернет и провайдере.

Рисунок 10. Основной раздел консоли ИКС

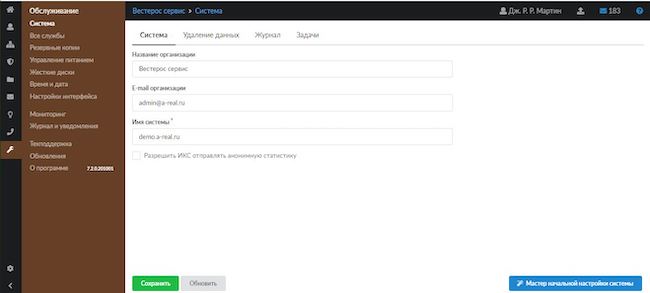

Для того чтобы подготовить шлюз к работе, необходимо перейти в раздел «Обслуживание».

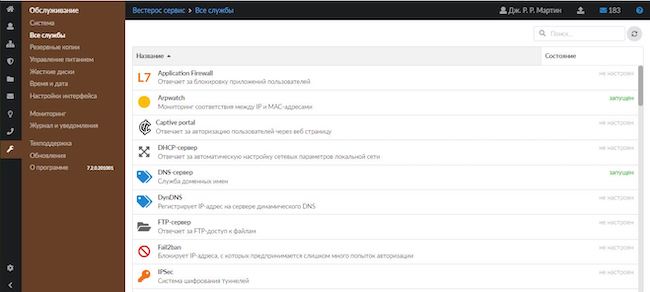

Рисунок 11. Раздел «Обслуживание» консоли ИКС

В данной области можно указать данные об организации, настроить выполнение резервного копирования, запускать и останавливать службы и сервисы, управлять питанием ИКС и ИБП через соответствующий контроллер, если он был подключён к шлюзу. Также можно управлять дисковым пространством, настраивать дату и время. Кроме того, раздел позволяет вносить изменения в настройки интерфейса: менять язык, порт подключения, сертификат веб-интерфейса и т. д.

Рисунок 12. Управление службами ИКС

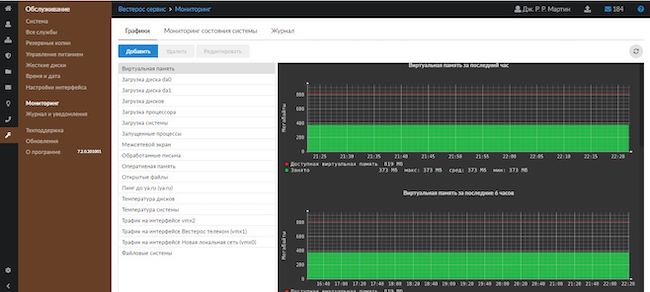

Дополнительно можно настраивать мониторинг внутренних процессов ИКС, добавлять или убирать параметры для отслеживания состояния системы.

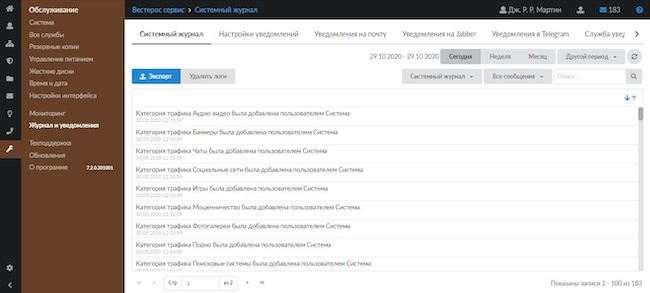

Также доступны широкие возможности по работе с различными журналами работы служб, а также управлению уведомлениями. В частности, реализована возможность оповещения администратора ИКС не только по электронной почте, но и через Jabber, а также посредством Telegram.

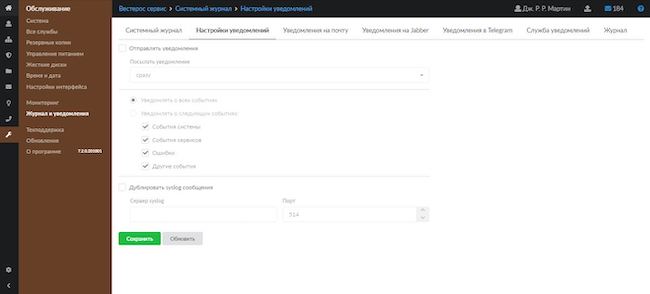

Рисунок 13. Настройка управления журналами и уведомлениями в ИКС

Помимо вышеуказанных опций в разделе «Обслуживание» можно настраивать работу модуля технической поддержки для взаимодействия со специалистами «А-Реал Консалтинг» в случае проблем с ИКС. Также здесь настраивается получение обновлений для шлюза безопасности.

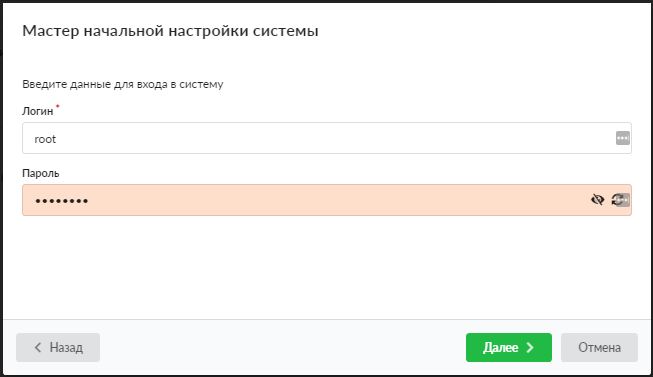

Можно производить настройку ИКС в ручном режиме, а можно и воспользоваться мастером начальной настройки системы.

Рисунок 14. Запуск мастера начальной настройки ИКС

Управление сетью и прокси-сервером в ИКС

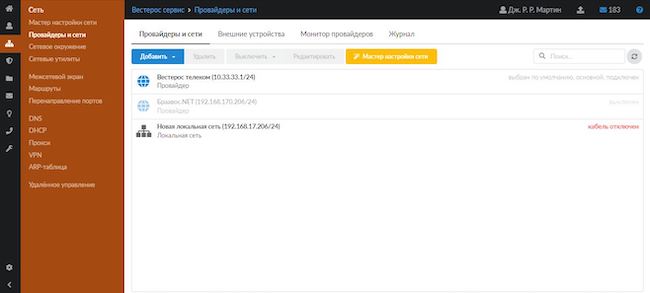

Для того чтобы задавать различные настройки сети и сетевых параметров, необходимо воспользоваться разделом «Сеть».

Рисунок 15. Настройка сетевых параметров в ИКС

Доступны такие возможности, как управление сетями и провайдерами, подключение внешних устройств, настройка сетевого окружения и запуск различных сетевых утилит. Также можно администрировать маршруты для сетевого трафика и работать с ARP-таблицей, настраивать встроенные DNS- и DHCP-серверы.

Помимо этого, реализована возможность управлять маршрутизацией трафика — через подраздел «Маршруты» — и перенаправлением портов (через одноимённый подраздел).

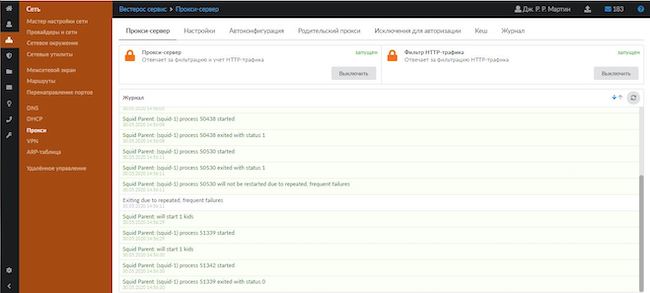

Проксирование трафика настраивается через вкладку «Прокси» в разделе «Сеть». ИКС предоставляет большие возможности по управлению встроенным прокси-сервером. Можно выбирать тип авторизации и порт, скрывать IP-адреса пользователей, определять размер кеша, выполнять автоконфигурацию через соответствующий скрипт, использовать внешний прокси-сервер (родительский прокси), устанавливать исключения для авторизации и просматривать журнал подключений.

Рисунок 16. Настройка возможностей проксирования в ИКС

Управление функциями сетевой защиты в ИКС

Как уже было упомянуто, ИКС обладает широкими возможностями по обеспечению сетевой защиты.

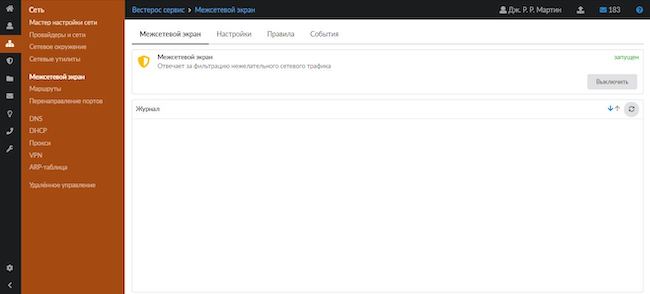

Управление функциями межсетевого экранирования осуществляется в подразделе «Межсетевой экран» раздела «Сеть» или «Защита». Через данную вкладку возможны настройка данного модуля, управление правилами межсетевого экранирования, а также просмотр журнала событий.

Рисунок 17. Настройка функций межсетевого экранирования в ИКС

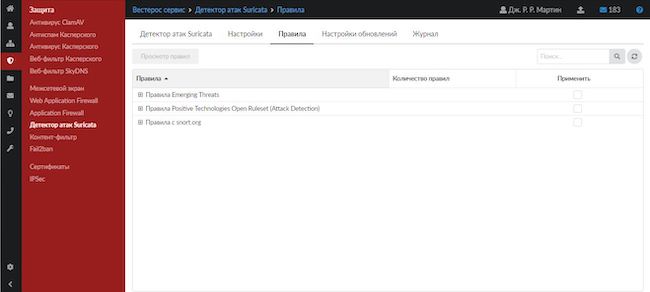

Для того чтобы управлять модулем IDS / IPS, необходимо перейти на вкладку «Детектор атак Suricata» в разделе «Защита». Здесь можно управлять сетевыми интерфейсами, внешними и внутренними сетями, серверами, сетевыми портами, а также выбирать режим работы модуля для обнаружения и предотвращения сетевых атак либо только для их обнаружения.

Что характерно, в разделе «Правила» предложены наборы правил от различных производителей и сообществ: в частности, присутствуют правила от Snort, Positive Technologies и Emerging Threats. Можно применять как все группы правил, так и некоторые из них выборочно.

Рисунок 18. Настройка функций детектора атак в ИКС

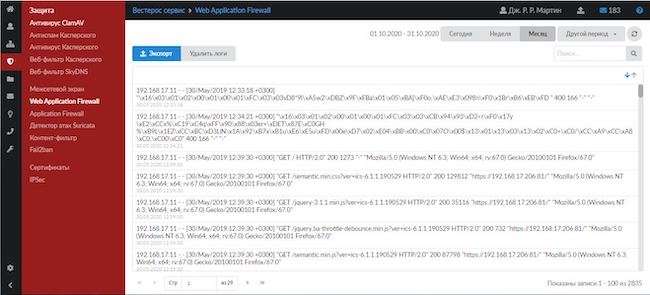

Ещё одним модулем сетевой защиты является межсетевой экран уровня приложений, параметры которого находятся на вкладке «Web Application Firewall» в разделе «Защита».

Данный подраздел предлагает крайне мало возможностей для настройки модуля. Можно только выгружать или удалять журналы работы WAF, а также включить или выключить сам модуль.

Web Application Firewall по умолчанию отслеживает и анализирует весь HTTP- / HTTPS-трафик от установленных веб-приложений на ИКС или в локальной сети. Данный модуль может выявлять и предотвращать атаки, которые основаны на эксплуатации уязвимостей веб-приложений (SQL-инъекции, межсайтовый скриптинг (XSS), включение файлов, неправильная настройка безопасности).

Рисунок 19. Просмотр опций Web Application Firewall в ИКС

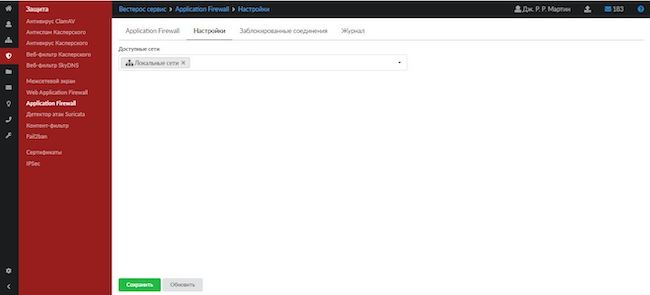

За контроль приложений в ИКС отвечает подраздел «Application Firewall». Данный модуль позволяет обеспечивать контроль входящего / исходящего трафика на клиентских устройствах и регулировать доступ приложений к сетевым ресурсам.

Помимо классического метода анализа трафика с помощью библиотек nDPI ИКС предлагает также фильтрацию трафика через утилиту Xauth. Использование данного варианта является конкурентным преимуществом ИКС: это позволяет практически со стопроцентной вероятностью блокировать нежелательные приложения, поскольку утилита запускается локально на компьютерах пользователей — в то время как анализ трафика через nDPI имеет более существенную погрешность.

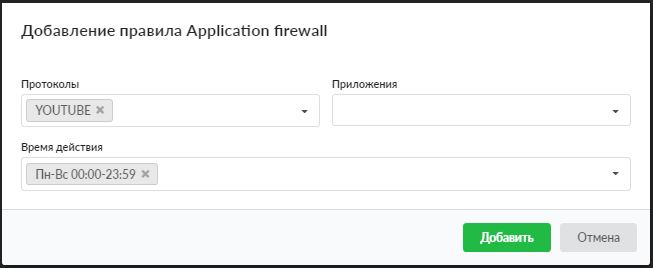

Чтобы добавить новое правило для контроля приложений, необходимо перейти в раздел «Пользователи и статистика» и далее открыть вкладку «Пользователи». После этого нужно выбрать пользователя или группу учётных записей, для которых следует применять правило. Далее потребуется перейти на вкладку «Правила и ограничения», нажать на кнопку «Добавить» и выбрать строку «Запрещающее правило Application Firewall». Если планируется создать правило на основе nDPI, то необходимо в открывшемся окне выбрать протокол из библиотеки nDPI, например YOUTUBE или TELEGRAM, в строке «Протокол», а также выбрать время действия. Если правило фильтрации должно быть реализовано с помощью Xauth, то следует выбрать сетевое приложение, которое нужно заблокировать, в строке «Приложение». При этом необходимо, чтобы пользователь предварительно был авторизован на сервере Xauth.

Рисунок 20. Просмотр опций настройки Application Firewall в ИКС

С помощью вкладки «Настройка» есть возможность указывать сети, на которые должно распространяться действие контроля приложений. Управление правилами по отношению к приложениям, установившим сетевые соединения, можно также производить через вкладку «Приложения». Для того, чтобы сформировать первоначальный список приложений на этой вкладке, необходима авторизация пользователей на сервере Xauth. Также в данном подразделе можно просматривать список заблокированных соединений и журнал событий.

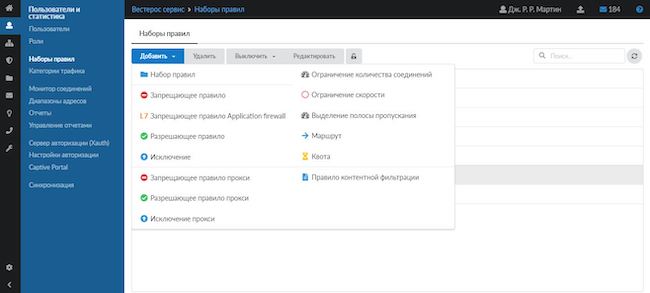

Правила для ролей в ИКС создаются в подразделе «Наборы правил» раздела «Пользователи и статистика».

Рисунок 21. Добавление нового правила в Application Firewall в ИКС

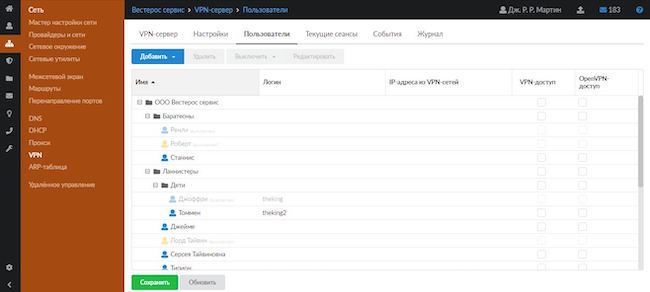

Вкладка «VPN» в разделе «Сеть» предоставляет возможности настройки VPN-сервера для организации защищённых соединений. В ИКС можно включить три варианта служб: служба PPP-соединений, OpenVPN и SSTP.

Также реализована возможность настройки VPN: в частности, можно включить авторизацию доменных пользователей через Kerberos, разрешить одновременные подключения под одним пользователем, изменять время ожидания ответа от RADIUS и т. д.

Так, на вкладке «Пользователи» администратор добавляет учётные записи и управляет ими. Также можно определять, через какие механизмы (VPN или OpenVPN) будет реализовано защищённое соединение для пользователей.

Рисунок 22. Управление пользователями для соединений по VPN в ИКС

Через вкладку «Текущие сеансы» можно просматривать установленные в настоящий момент подключения пользователей и помимо прочего разрывать эти соединения.

Также доступен просмотр записей о происходящем при работе VPN через вкладку «События».

Дополнительно можно включить шифрование туннелей с помощью IPsec для всех VPN-соединений. Это реализуется через подраздел «IPsec» в разделе «Защита».

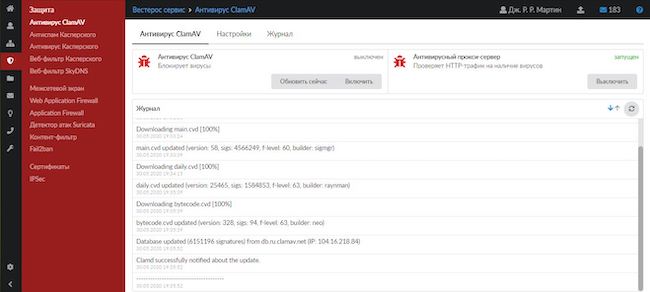

Для антивирусной проверки «на борту» ИКС есть два модуля защиты — ClamAV и Kaspersky, причём первый из них предоставляется бесплатно. Оба модуля находятся в разделе «Защита» под соответствующими вкладками — «Антивирус ClamAV» и «Антивирус Касперского».

Модуль ClamAV предлагает следующие возможности для настройки антивируса и управления им: включение / выключение, проверка HTTP-трафика, проверка почты, настройка периодичности антивирусного сканирования, просмотр журнала событий.

Модуль «Антивирус Касперского» позволяет управлять лицензиями, включать проверку почты, настраивать периодичность проверок, изучать журнал событий.

Рисунок 23. Просмотр журнала событий ClamAV в ИКС

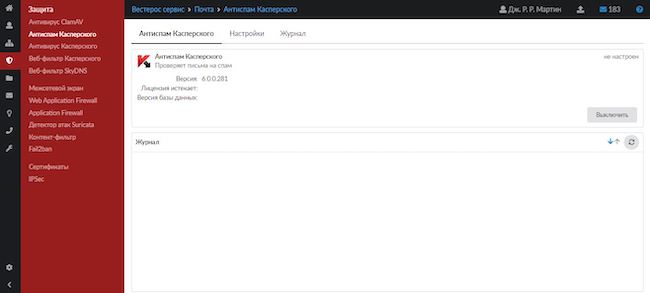

Помимо антивирусной проверки в ИКС реализовано выявление нежелательных почтовых сообщений. Для этих целей используется модуль антиспама от Kaspersky. Управление им осуществляется через вкладку «Антиспам Касперского». Реализованы следующие возможности:

- управление лицензиями,

- включение / выключение модуля,

- перенаправление спама в соответствующую папку,

- отправка статистики в Kaspersky,

- проверка репутации IP-адресов,

- использование облачных технологий выявления спама,

- использование лингвистического анализа для выявления спама,

- использование метода DMARC,

- использование технологии «Анти-фишинг»,

- выявление ненормативной лексики,

- управление чёрными и белыми списками фраз, а также почтовых и IP-адресов,

- просмотр журнала событий.

Рисунок 24. Включение модуля «Антиспам Касперского» в ИКС

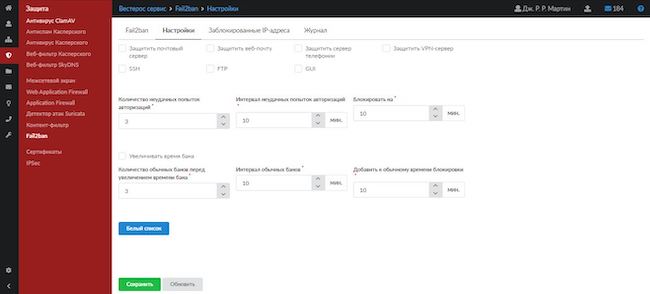

Ещё одним механизмом сетевой защиты в ИКС является модуль Fail2ban, позволяющий блокировать IP-адреса, с которых предпринимается слишком много попыток авторизации. С помощью этого модуля можно настраивать защиту почтового сервера, веб-почты, сервера телефонии, VPN-сервера, SSH, FTP и GUI. Параметры позволяют задать количество и интервал неудачных авторизаций, указать время блокировки и вести белый список IP-адресов.

Рисунок 25. Включение модуля Fail2ban в ИКС

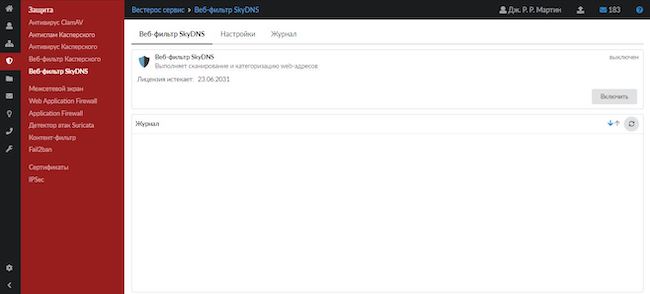

В части веб-фильтрации ИКС предлагает воспользоваться возможностями модулей от Kaspersky и SkyDNS. Они размещаются под соответствующими вкладками в разделе «Защита».

Настройка этих модулей не различается. Доступны управление лицензиями, включение проверки прокси и просмотр журнала событий.

Рисунок 26. Включение модуля веб-фильтра SkyDNS в ИКС

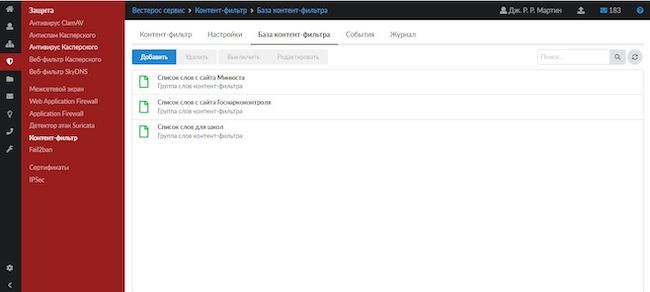

Наконец, последним средством сетевой защиты в составе ИКС, о котором мы ещё не сказали, является модуль контентной фильтрации. Он предназначен для блокировки интернет-страниц, содержащих заданные ключевые слова или множество строк, описываемых регулярными выражениями. Он находится на вкладке «Контент-фильтр» раздела «Защита».

С помощью настроек можно совершать проверку как по ключевым словам, так и по шаблонам (либо проверять и то и другое). Также можно управлять базой контент-фильтра. Первоначально ИКС поставляется с тремя базами: «Список слов с сайта Минюста», «Список слов с сайта Госнаркоконтроля» и «Список слов для школы». При желании можно в дальнейшем редактировать эти базы и добавлять новые. Также можно просматривать события, связанные с работой модуля, и журнал действий.

Рисунок 27. Управление базами в контент-фильтре

Управление доступом пользователей в ИКС

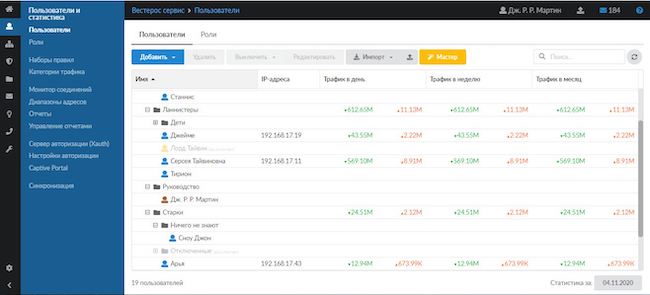

Управление учётными записями и доступом реализовано в разделе «Пользователи и статистика». Через этот блок можно добавлять новых пользователей, управлять ими, а также настраивать доступ в интернет или ко внутренним ресурсам организации.

Добавление пользователей можно осуществлять в ручном режиме, посредством импорта через файл или локально, а также через синхронизацию с LDAP / Active Directory.

Также можно создавать новые группы пользователей через кнопку «Добавить».

Рисунок 28. Управление пользователями в ИКС

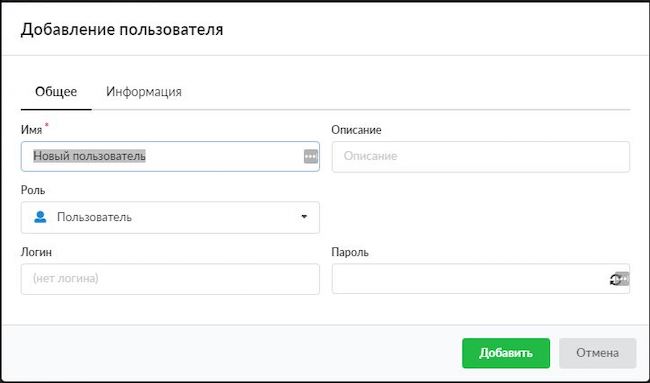

При добавлении пользователей в ручном режиме есть возможность указать имя, роль («Пользователь», «Администратор группы», «Администратор»), пароль, а также добавить дополнительную информацию: должность, отдел, телефон, номер ICQ, адрес, веб-сайт.

Рисунок 29. Добавление нового пользователя в ИКС

Для добавления пользователей через файл необходимо предварительно создать текстовый документ (*.txt) и внести туда информацию по каждому пользователю через запятую: имя, логин, пароль, IP-адреса и MAC-адреса.

Если выбрать вариант импорта пользователей через сеть, то отобразится новое окно, где будет предложено просканировать сеть на предмет активных в настоящий момент IP-адресов. После этого ИКС присвоит им имена и логины в виде комбинации pcX-Y. В дальнейшем пользователей, добавленных подобным образом, можно будет переименовать.

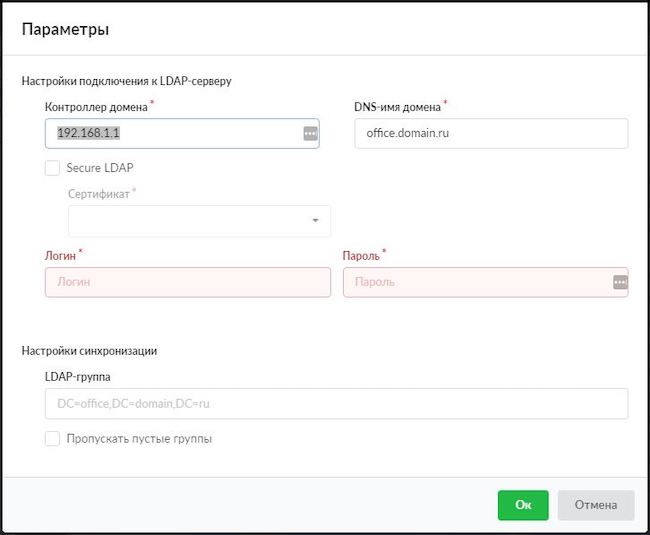

Для того чтобы воспользоваться функцией импорта из Active Directory, необходимо нажать на кнопку «Импорт» и далее выбрать «LDAP/AD». Для выполнения синхронизации с AD необходимо указать IP-адрес контроллера домена, DNS-имя домена, аутентификационную информацию и группу LDAP.

Рисунок 30. Импорт нового пользователя из Active Directory

Помимо вышеуказанных вариантов реализована возможность добавления новых пользователей через механизм «Мастер создания пользователя».

Кроме добавления новых пользователей и групп доступно добавление новых ролей помимо тех, которые присутствуют по умолчанию.

Для того чтобы полноценно управлять доступом пользователей, необходимо также настроить следующие параметры: правила доступа, категории трафика, диапазоны адресов, правила синхронизации и авторизации.

Настройка правил доступа реализуется в разделе «Наборы правил». Изначально в ИКС уже загружено несколько их типов: например, есть наборы правил для школ из SkyDNS и Kaspersky Web Filter. Можно также создавать свои собственные правила через кнопку «Добавить» либо редактировать уже существующие.

Рисунок 31. Добавление новых правил в ИКС

Доступны следующие виды правил: запрещающие, разрешающие, для контроля приложений, для контентной фильтрации, для прокси, а также квотирование и ограничения.

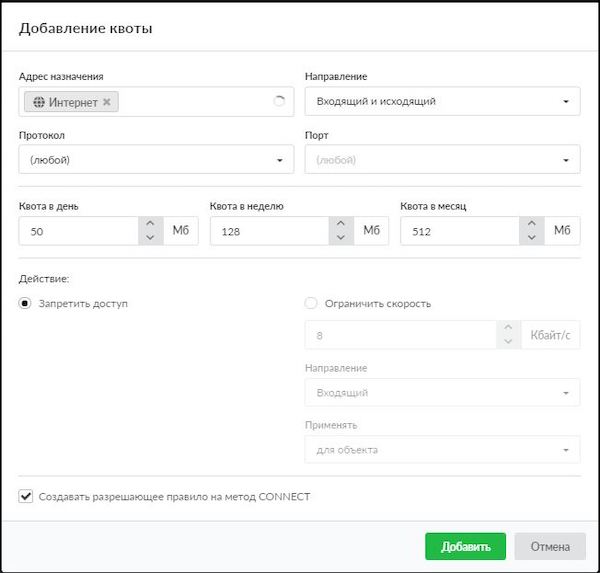

Например, для того чтобы создать новое правило квоты, необходимо нажать на кнопку «Добавить» и в раскрывающемся списке выбрать правило «Квота», после чего указать адрес назначения, к которому будет применено данное правило, ограничения на трафик, время и дни, когда данное правило должно действовать, а также выбрать дальнейшие действия при исчерпании указанных значений трафика. Необходимо отметить, что в ИКС параметр «адрес назначения» имеет широкое применение. В зависимости от выбранного типа правила он может относиться к сетям, веб-адресам, IP-адресам, конкретным пользователям и их группам, а также категориям трафика, если речь идёт о правилах для проксирования.

Рисунок 32. Добавление нового правила квотирования в ИКС

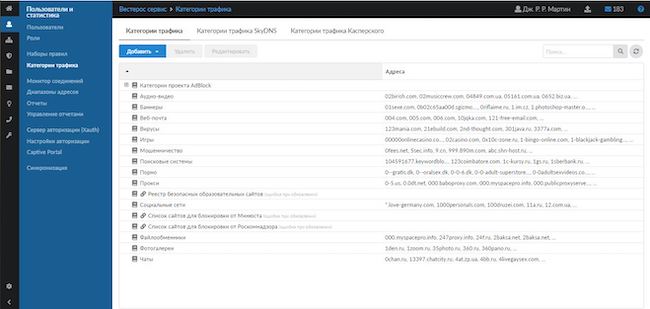

Управление категориями веб-ресурсов осуществляется в разделе «Категории трафика». Как и в случае с правилами, здесь изначально заданы три большие группы: категории трафика ИКС (включая категорию проекта AdBlock), SkyDNS и Kaspersky.

Рисунок 33. Просмотр категорий трафика в ИКС

Также реализована возможность добавлять и группировать категории либо воспользоваться функцией «Автоматическая категория трафика», которая позволит в автоматизированном режиме подгружать и актуализировать их.

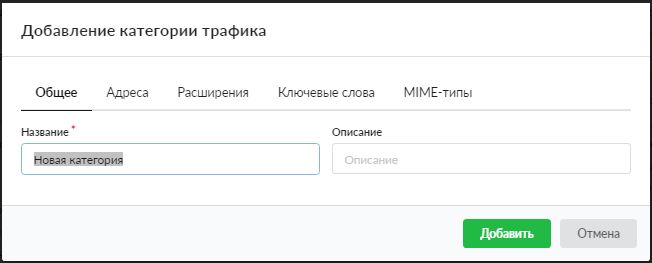

Для добавления новой категории трафика необходимо нажать на кнопку «Добавить», далее выбрать «Категория трафика» и указать необходимые параметры: адреса, расширения, ключевые слова и MIME-типы. Также доступен импорт значений из текстового файла.

Рисунок 34. Добавление новой категории трафика в ИКС

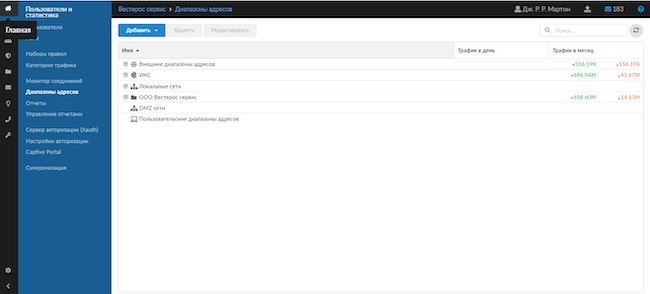

Для того чтобы задать пулы адресов, которые будут использоваться для настройки доступа, необходимо воспользоваться вкладкой «Диапазоны адресов». Есть возможность задавать диапазоны как для внешних сетей, так и для внутренних. Для создания нового интервала адресов необходимо нажать на кнопку «Добавить» и указать необходимый диапазон. Также доступны импорт диапазонов из простого текстового файла и их редактирование.

Рисунок 35. Добавление нового диапазона адресов в ИКС

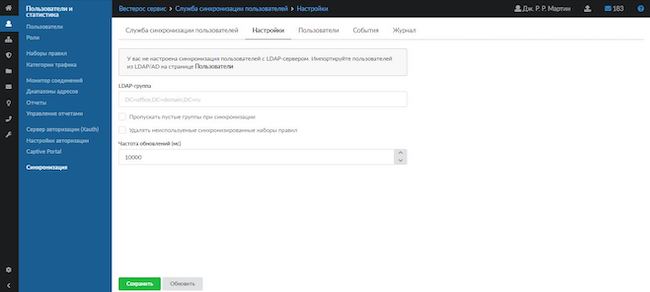

Для управления настройками синхронизации пользователей через LDAP-сервер имеется подраздел «Синхронизация». На данной вкладке следует задавать параметры LDAP-группы для импорта пользователей из Active Directory. Можно настроить частоту обновления, а также указать, чтобы при синхронизации пропускались пустые группы и удалялись неиспользуемые наборы правил.

Рисунок 36. Управление настройками синхронизации с AD / LDAP в ИКС

В ИКС реализовано несколько вариантов авторизации пользователей: через Xauth, Kerberos, LDAP и перехватывающий портал (captive portal).

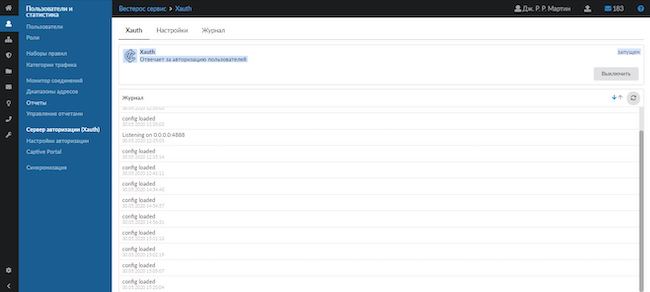

Для того чтобы воспользоваться авторизацией через сервер Xauth, необходима соответствующая утилита, установленная на клиентской машине.

Управление настройками Xauth осуществляется через вкладку «Сервер авторизации (Xauth)». Доступны конфигурирование правил запрета множественной авторизации с одним логином и автоматическое создание разрешающего правила для межсетевого экрана. Также можно просматривать журнал, включать и выключать службу сервера.

Рисунок 37. Настройка сервера Xauth

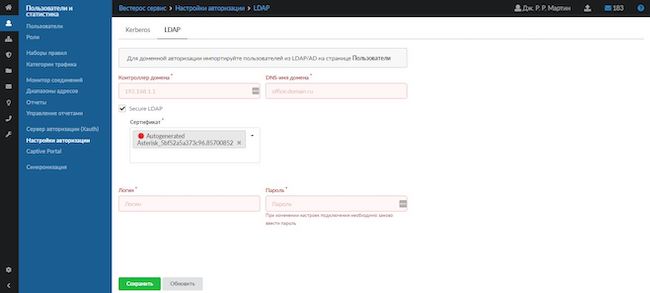

Настройка механизмов авторизации через Kerberos и LDAP реализована в подразделе «Настройки авторизации». Для Kerberos на одноимённой вкладке необходимо указать имя компьютера и домена, DNS-имя контроллера домена, а также подгрузить keytab-файл. На вкладке «LDAP» доступны следующие параметры: IP-адрес контроллера домена, DNS-имя домена, логин и пароль для LDAP, а также загрузка сертификата Secure LDAP.

Рисунок 38. Настройка авторизации через LDAP в ИКС

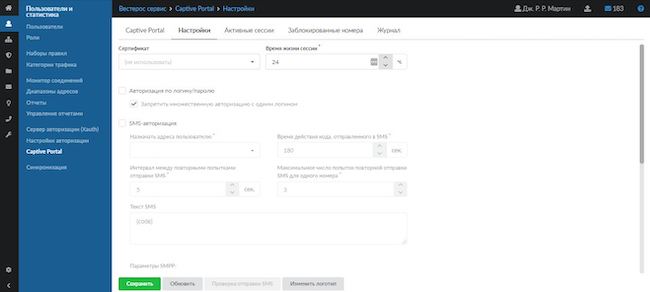

Настройка авторизации через перехватывающий портал реализуется в подразделе «Captive Portal». Здесь реализованы следующие возможности: использование сертификатов с указанием срока их годности, установка авторизации посредством логина и пароля (с запретом множественной авторизации с помощью одного логина), авторизация через SMS с указанием всех необходимых параметров, включая текст сообщения, или посредством телефонного звонка.

Ещё в данном подразделе можно просматривать активные сессии пользователей с возможностью их отключения, а также заблокированные номера абонентов, которые исчерпали все попытки ввода кода.

Рисунок 39. Настройка авторизации в подразделе «Captive Portal»

Управление почтовым сервером в ИКС

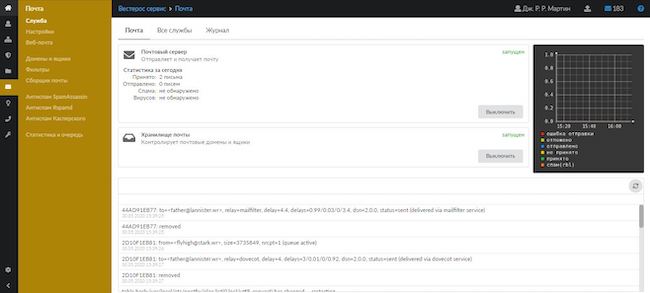

Управление почтовым сервером реализуется через раздел «Почта». Можно настраивать параметры почтового сервера, включая порты, сетевые интерфейсы и использование средств шифрования / защиты, конфигурировать отправку писем и почтовую очередь, а также устанавливать списки ограничений.

Рисунок 40. Настройка почтовых сервисов в ИКС

Также администратор способен устанавливать параметры защиты от спама и вредоносных программ посредством антивирусных ядер от Kaspersky и ClamAV.

Через настройки на вкладке «Веб-почта» можно организовать внешний доступ к почтовым ящикам.

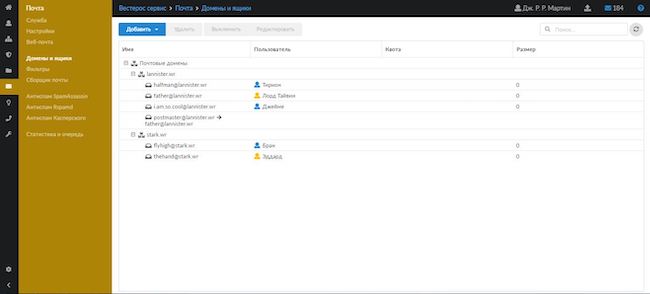

В ИКС реализована возможность создавать как почтовые домены, так и почтовые ящики. Также можно добавлять почтовые домены с перенаправлением. Все эти функции доступны через кнопку «Добавить».

Рисунок 41. Настройка почтовых доменов в ИКС

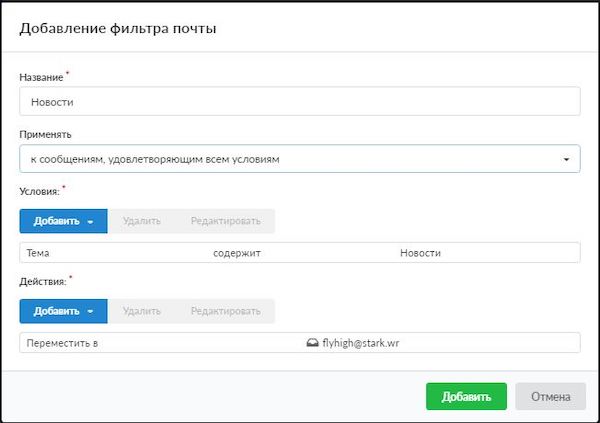

Также можно добавлять фильтры для почтовых сообщений, чтобы сформировать правила для писем определённых категорий. Это делается через подраздел «Фильтры».

Рисунок 42. Добавление нового фильтра для почты в ИКС

С помощью вкладки «Сборщик почты» можно реализовать получение почты через сторонние почтовые службы и серверы либо задать правила перенаправления писем с внешних почтовых серверов.

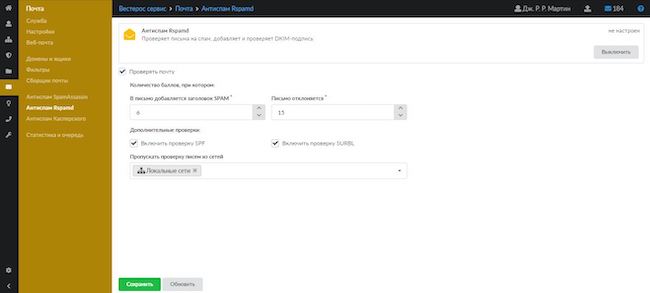

Большое внимание при управлении почтовым сервером уделяется организации защиты от спама. Для этого можно использовать встроенные службы «Антиспам SpamAssassin» с системой баллов для писем и «Антиспам Rspamd», а также модуль «Антиспам Касперского» с применением облачных сервисов от Kaspersky.

Рисунок 43. Управление настройками модуля «Антиспам Rspamd»

Также через раздел «Почта» можно просматривать подробную статистику по работе почтового сервера с использованием гибких фильтров и проверять почтовую очередь.

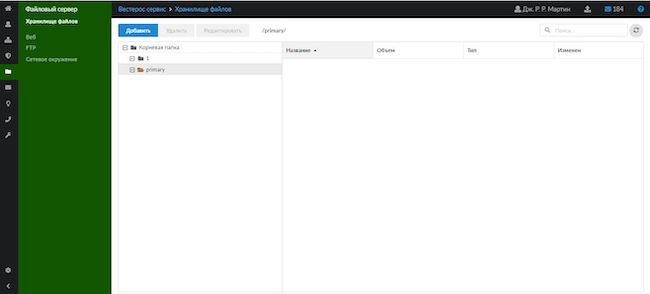

Управление файловым сервером в ИКС

ИКС позволяет организовать на базе шлюза безопасности файловый сервер. Доступны возможности по созданию различных файловых хранилищ с выделением дискового пространства. При этом доступ к файловым хранилищам обеспечивается как внутри сетей, так и извне через веб-сервер. При настройке доступа можно задавать имя хоста, порты, тип авторизации.

Также можно поднять FTP-сервер. При этом настраиваются различные параметры, включая порты и количество соединений, а также возможность использовать сертификаты для FTPS. Реализовано добавление различных FTP-ресурсов.

Доступны функции по управлению сетевым окружением, включая идентификацию и общие ресурсы, а также по просмотру журнала событий.

Рисунок 44. Управление настройками файлового сервера в ИКС

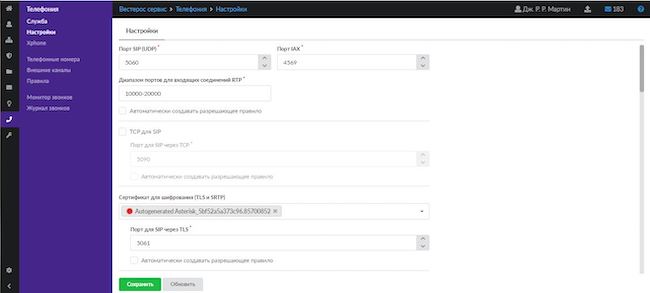

Управление телефонией в ИКС

В ИКС реализована возможность использования службы IP-телефонии. Для этого в меню выделен раздел «Телефония». Здесь администратор вправе настроить порты SIP и IAX, указать диапазон портов для входящих соединений RTP, подгружать сертификаты для шифрования (TLS и SRTP). Также можно включать опции записи телефонных звонков и использования голосовой почты, устанавливать параметры переадресации и перехвата вызовов. Доступны функции по настройке встроенного факса, при этом принятые сообщения будут конвертированы в файлы формата PDF. Также есть возможность выбирать кодеки и мелодии для удержания вызова, в том числе подгружать новые мелодии.

Рисунок 45. Настройка сервера IP-телефонии в ИКС

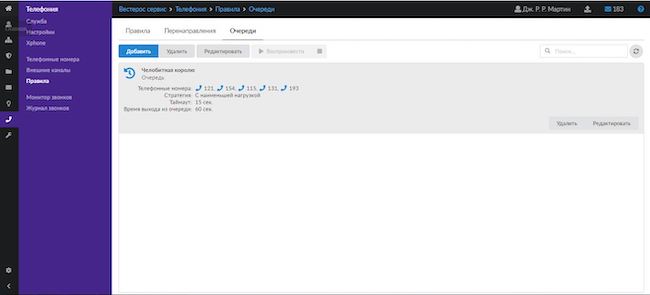

Подраздел «Правила», как следует из его названия, используется в целях настройки правил для входящих, исходящих и внутренних телефонных звонков. Там же можно настраивать перенаправления для вызовов на определённые номера, равно как и правила для телефонных очередей, когда происходит большое количество звонков на ограниченное количество номеров, например в колл-центр.

Рисунок 46. Настройка правил для очередей телефонных звонков в ИКС

Также есть возможность настраивать провайдеры услуг SIP и IAX и туннели с помощью подраздела «Внешние каналы». Для отслеживания вызовов предназначены вкладки «Мониторинг звонков» и «Журнал звонков».

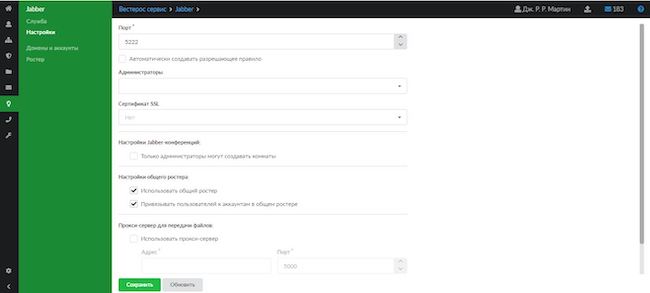

Управление Jabber-сервером в ИКС

Для развёртывания в организации корпоративного мессенджера на базе протокола XMPP можно использовать встроенный Jabber-сервер шлюза безопасности ИКС. Управление этим сервером осуществляется через раздел «Jabber». Вкладка «Настройки» позволяет указывать порт и данные администратора, устанавливать сертификат SSL, использовать прокси-серверы для передачи файлов, разрешать S2S-соединения.

Также можно добавлять Jabber-домены и Jabber-аккаунты и впоследствии управлять ими. Администратор работает со списками контактов Jabber через вкладку «Ростер».

Просмотр событий на Jabber-сервере доступен через инструмент «Журнал» на вкладке «Служба».

Рисунок 47. Настройка Jabber-сервера в ИКС

Работа с журналами и уведомлениями в ИКС

Работа с журналами регистрации событий и уведомлениями осуществляется в подразделе «Журнал и уведомления» секции «Обслуживание». Также просмотр журналов событий доступен в соответствующих подразделах каждой из служб.

Независимо от выбранного журнала можно делать выборку для поиска событий за текущий день, неделю или месяц, а также выбрать интервал самостоятельно. Сведения из журналов можно экспортировать в файлы *.txt.

Вкладка «Системный журнал» предназначена для просмотра системных событий при функционировании и настройке различных служб ИКС, а также действий пользователей. Можно просматривать все события вместе либо выбирать, по какой службе сделать выборку, например по Application Firewall или VPN-авторизации.

Настройка уведомлений выполняется на одноимённой вкладке. Доступны следующие возможности: включение отправки уведомлений с заданной периодичностью, выбор событий, о которых система должна уведомлять, дублирование syslog-сообщений на указанный сервер. В качестве каналов передачи уведомлений можно использовать электронную почту, а также мессенджеры Jabber и Telegram.

Рисунок 48. Настройка уведомлений в ИКС

Подраздел «Мониторинг» позволяет отслеживать системные события и состояние ИКС в режиме реального времени с помощью графиков и технической информации. При этом есть возможность добавлять новые источники данных для их отслеживания.

Рисунок 49. Настройка мониторинга состояния системы

Выводы

Универсальный шлюз безопасности ИКС является комплексной системой защиты, которая совмещает в себе множество функций. Их можно условно разделить на три блока. Первый блок включает в себя механизмы для защиты сети и данных, такие как межсетевой экран, IDS / IPS, WAF, VPN, антивирусная защита, контроль приложений. Второй блок относится к применению прокси-сервера, учёту трафика и контролю доступа пользователей в интернет. Третий блок вместил в себя все дополнительные функции, которые редко можно встретить в шлюзе безопасности и других решениях со схожей функциональностью — например, файловый сервер, почтовый сервер, службу Jabber и сервер IP-телефонии. Эти инструменты не относятся к безопасности напрямую, но, тем менее, могут быть востребованными в организации.

Таким образом, можно сказать, что ИКС может быть интересен не только службе информационной безопасности — для применения в целях защиты сети и данных, контроля доступа в интернет и учёта трафика, — но и специалистам ИТ-служб для развёртывания почтовой системы или, например, сервера IP-телефонии.

Однако может возникнуть проблема, если планируется активно использовать все функции ИКС. В этом случае возрастёт нагрузка на аппаратное обеспечение либо придётся брать более производительную виртуальную машину, что приведёт к дополнительным затратам. Кроме того, вероятно, что предлагаемых возможностей отдельных инструментов, например WAF, будет недостаточно и понадобится закупать дополнительные системы.

Тем не менее мы считаем, что описанный универсальный шлюз безопасности будет крайне интересен малому и среднему бизнесу, позволит закрыть большое количество потребностей и полностью оправдает слово «универсальный» в названии.

Достоинства:

- Большое количество инструментов в одном продукте.

- Дополнительные механизмы для ИТ, такие как почтовый или файловый сервер.

- Возможность получения уведомлений от шлюза через Telegram.

- Активное и оперативное обновление ИКС со стороны производителя.

- Три редакции шлюза безопасности для различных заказчиков.

- Возможность поставки ИКС на аппаратной платформе.

Недостатки:

- Отсутствие на момент выпуска статьи сертификатов по требованиям безопасности информации.

- Ограниченное количество функций у некоторых инструментов, например WAF и Application Firewall.