Сертификат AM Test Lab

Номер сертификата: 362

Дата выдачи: 30.11.2021

Срок действия: 30.11.2026

- Введение

- Функциональные возможности Fudo PAM

- Архитектура Fudo PAM

- Сценарии использования Fudo PAM

- Выводы

Введение

Сегодня большинство предприятий управляют безопасностью удалённого доступа ко своей инфраструктуре на уровне VPN-агентов, в отдельных случаях используются межсетевые экраны, предназначенные для разделения доступа в корпоративную сеть, значительно реже — контроль учётных записей и управление паролями при помощи IDM. Однако такой подход не даёт ответа на наиболее важные для всех компаний вопросы: что именно тот или иной пользователь делал в системе, можем ли мы быть уверены в его личности, как мы можем предотвратить нежелательные действия? Получившие в последнее время распространение SIEM-системы при всей их технологической сложности решают эту проблему лишь отчасти.

По сути, мы можем зафиксировать лишь факты поднятия VPN-соединения, доступа к одному из целевых ресурсов в определённый момент времени и окончания работы с ним. При необходимости детализации сеанса и анализа конкретных действий, которые совершал пользователь, офицеры безопасности зачастую остаются «слепыми». Огромный арсенал средств безопасности, представленных на рынке, направлен на защиту того, что размещается до целевого ресурса или конкретного приложения. Однако лишь немногие из инструментов могут дать нам ответ о том, что делает пользователь за той «дверью», куда мы его всё же допустили.

Отдельный пласт проблем относится к наличию обезличенных учётных записей с привилегиями суперпользователя, а также к аккаунтам топ-менеджмента компании. По умолчанию они воспринимаются системами безопасности как доверенные и будут беспрепятственно допущены к необходимым ресурсам. Такие учётные записи не только являются желанной целью для киберпреступников, но и, что не менее важно, создают многочисленные возможности для злоупотреблений внутри организации.

Решить ключевые проблемы безопасности на уровне работы с критически важными для бизнеса компании ресурсами — серверами, приложениями и сетевым оборудованием, взять под контроль не только привилегированный доступ, но и все сеансы удалённого подключения, предоставить возможность оперативного анализа и оценки действий пользователя призваны системы класса Privileged Access Management (PAM).

Специалисты Gartner считают, что система управления привилегированным доступом должна соответствовать четырём базовым принципам:

- Контролировать и защищать каждую учётную запись с особыми правами. Не оставлять возможности существования неучтённого привилегированного доступа.

- Обеспечивать управление доступом и его эффективный контроль. Ограниченный по времени разовый доступ (Just-In-Time) является одним из предпочтительных методов организации работы с целевыми системами.

- Вести запись и аудит деятельности пользователя. Обеспечивать видимость и прозрачность всех действий владельца привилегированного аккаунта.

- Автоматизировать процесс управления привилегированным доступом с целью исключения «человеческого фактора».

PAM-системы дают возможность на корпоративном уровне защититься от утечек данных из-за неправомерных действий привилегированных пользователей, а также предотвратить случайное или умышленное злоупотребление полномочиями. За счёт широких возможностей управления доступом такие решения являются одним из ключевых элементов сетевой инфраструктуры на принципах нулевого доверия (Zero Trust, ZTNA).

Работая как буфер безопасности между пользователями (неважно, внешними или локальными), системы управления привилегированным доступом позволяют значительно снизить риск атаки на устаревшие системы или протоколы, имеющие известные уязвимости. Важной функцией PAM-систем является также участие в расследовании киберинцидентов — удобное перемещение и текстовый поиск по записям сессий, сбор доказательств неправомерных действий и криминальной активности.

Мы рассмотрели возможности систем контроля привилегированного доступа и практические сценарии работы с решениями этого класса на примере Fudo PAM версии 5, вышедшей в августе 2021 года.

Функциональные возможности Fudo PAM

Fudo PAM представляет собой полностью безагентскую систему для контроля и мониторинга действий привилегированных пользователей. Работая на уровне протоколов, система имеет возможность разбирать трафик, индексировать его и оперативно реагировать на действия пользователя по ключевым словам и регулярным выражениям.

Важной особенностью Fudo PAM является хранение не видеозаписи сеанса, а исходного трафика, на основе которого в дальнейшем можно восстановить визуальную картину действий пользователя. Помимо прочего, такой подход существенно снижает нагрузку на инфраструктуру и даёт возможность автоматически реагировать на действия пользователя в режиме реального времени.

Система создана на базе индивидуализированного и полностью изолированного ядра FreeBSD. Выбор платформы неслучаен: сооснователь и технический директор компании Fudo Security Павел Давидек является одним из ключевых разработчиков FreeBSD.

Функциональные возможности Fudo PAM можно условно разделить на семь частей.

Мониторинг и управление сессиями

Система нативно поддерживает разбор и контроль 12 протоколов, текстовых, графических и специализированных (для работы с базами данных): HTTP, HTTPS, ICA, Modbus, Microsoft SQL, MySQL, RDP, SSH, Telnet 3270, Telnet 5250, Telnet, VNC, X11, TCP. Для контроля любых других протоколов также имеется возможность использовать и технологию джамп-хостов. Контролируемые сессии можно просматривать в режиме реального времени или в записи через встроенный плеер, при этом существует возможность поделиться просмотром с другим администратором Fudo PAM, «заморозить» (поставить на паузу) сессию, а также перехватить управление, вмешаться в ход сеанса. При необходимости офицер безопасности может заблокировать сессию или пользователя.

В Fudo PAM 5 появилась возможность предоставления доступа с привязкой по времени (концепция Just-In-Time).

Уникальной функцией системы является OCR-обработка сессий с распознаванием текста и поиском по ключевым словам и командам на семи языках, включая русский. Помимо этого, разбор трафика «на лету» даёт возможность автоматически реагировать на действия пользователя в случае обнаружения ключевых выражений, заданных в политиках безопасности. Благодаря технологии OCR имеется возможность реагировать не только на вводимые команды и текстовую информацию, но также и на графические заголовки интерфейсных окон (например, если пользователь зачем-то обратился к настройкам средств ИБ — клиента EDR, DLP и др.).

К сервисным возможностям этого блока относится автоматическое сканирование Active Directory для быстрого добавления пользователей или помещения их в карантин, а также резервное копирование записей сессии сторонними решениями. Поддерживаются операционные системы Solaris, Windows, FreeBSD, Linux, Mac OS X.

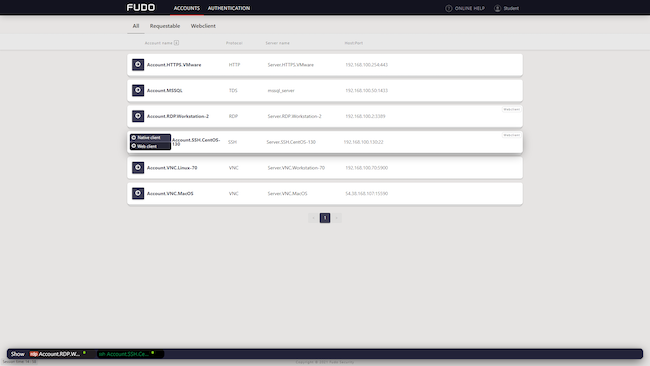

Портал самообслуживания

Интерфейс портала самообслуживания Fudo PAM представляет собой удобную для пользователя веб-среду со списком доступных ему рабочих сессий. Подключение к выбранному ресурсу осуществляется нажатием одной кнопки. В некоторых случаях пользователь может выбрать между разными типами подключения — нативным или через веб-клиент. Портал предоставляет возможности просмотра текущего пароля или истории паролей, а также индивидуальной настройки уведомлений.

Возможности аутентификации

Fudo PAM позволяет гибко настроить политику аутентификации на целевой системе. Существуют три базовых сценария работы с учётными данными.

- Вход с оригинальными логином и паролем: пользователь авторизуется на портале Fudo PAM с реквизитами доступа для целевой системы. Этот вариант является небезопасным с точки зрения возможностей подключения в обход PAM и приемлем только на этапе запуска системы.

- Подмена всех реквизитов: пользователь авторизуется со своими учётными данными в портале Fudo PAM, но для подключения к целевой системе используются другие реквизиты, заданные политиками управления паролями Fudo.

- Подмена пароля: пользователь авторизуется на Fudo PAM со своим логином, который передаётся также и в целевую систему без изменений. Пароль задаётся Fudo PAM в соответствии с политиками.

Система управления паролями

Встроенная система управления паролями Fudo PAM поддерживает гибкие политики смены паролей (по расписанию, после каждого сеанса, через API и др.). Система Fudo позволяет автоматически генерировать и менять пароли доступа к целевым системам с заданной частотой и требованиями к сложности, а также ведёт историю паролей, что позволяет восстановить секретный код в чрезвычайных случаях. Для максимальной надёжности предусмотрено шифрование хранилища паролей 256-битным ключом.

Fudo PAM предоставляет возможности мультифакторной аутентификации для доступа как к веб-порталу, так и к целевой системе. Система позволяет безопасно обмениваться паролями между приложениями с доступом из API, CLI. При обмене паролями осуществляется проверка сертификата приложения, а также «отпечатков», таких как IP-адрес источника и имя пользователя.

Мобильное приложение Fudo Officer

Для широкого внедрения принципов нулевого доверия, удобства администраторов Fudo PAM, повышения качества и оперативности их работы было создано мобильное приложение Fudo Officer (доступно в App Store), которое даёт возможность быстро обрабатывать запросы пользователей на доступ при помощи мобильного телефона. В случае отклонения запроса администратор имеет возможность передать пользователю информацию о причине отрицательного решения. Ведётся архив запросов с возможностью фильтрации и поиска.

Программа поддерживает несколько профилей — один администратор способен управлять несколькими инсталляциями Fudo PAM, не меняя устройство. Безопасность приложения обеспечивается функциями защищённой авторизации через Face ID, Touch ID или PIN-код. Новый профиль мобильного приложения администратора можно быстро подключить к серверу Fudo через QR-код, генерируемый в веб-консоли Fudo Admin.

Модуль анализа продуктивности работы пользователя

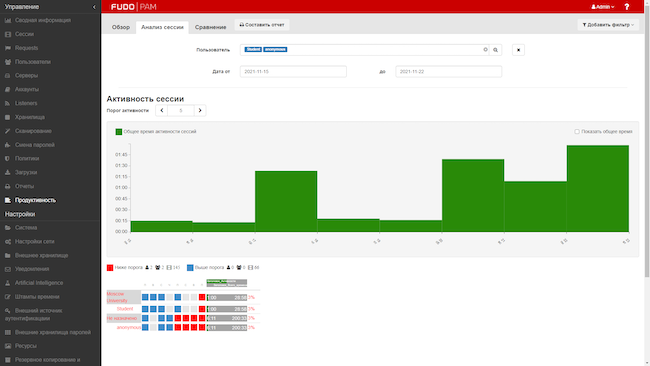

Модуль анализа продуктивности предназначен для учёта активности пользователя в рамках отдельной сессии. Это даёт возможность оценить время реальной работы с целевой системой; такая информация может быть использована для определения загруженности того или иного подразделения и планирования запуска новых проектов, точного определения времени переработок и, наконец, для контроля фактических трудозатрат внешних подрядчиков и оптимизации выставляемых ими смет.

Блок анализа продуктивности Fudo PAM формирует графики сравнения общего времени сессии и активной работы пользователя внутри неё, что даёт возможность сравнивать продуктивность работы на уровне отдельных пользователей и подразделений (подрядчиков). График позволяет выявлять аномалии — например, активность в выходные дни или нерабочее время. Предусмотрен удобный механизм построения и выгрузки отчётов (например, в формате PDF).

Дополнительные возможности

В дополнение к базовым функциям Fudo PAM предоставляет своим пользователям следующие возможности:

- Исследование действий пользователей при помощи искусственного интеллекта и поведенческого анализа. Отклонения от модели поведения сотрудника выявляются менее чем за 60 секунд на основе индивидуальных особенностей работы с мышью и клавиатурой, а также синтаксического анализа вводимых команд.

- Русскоязычный интерфейс по умолчанию во всех релизах и поддержка кириллицы в OCR.

- Шифрование всех сохранённых данных в режиме AES-XTS 256.

- API для интеграции со внешними системами (SIEM, DLP, EDR, СКУД и другими).

- Интеграция с AD / LDAP.

- Поддержка внешних хранилищ паролей (CyberArk, Hitachi ID, Lieberman и других).

- Автоматическая проверка работоспособности всех компонентов Fudo PAM через API или протокол SNMP.

- Быстрое и автоматическое получение исправлений без необходимости ожидания крупных релизов системы.

- Расширенная настройка уведомлений для каждой группы пользователей.

- Механизм автоматического добавления серверов по заданному диапазону IP-адресов, объединение в одной группе статических и динамических серверов.

Архитектура Fudo PAM

Система контроля привилегированного доступа Fudo PAM обрабатывает весь трафик между пользователями (будь то сотрудники в офисе или удалённые работники) и защищаемым ресурсом на уровне протоколов. Таким образом, любые учётные записи, включая администраторов сети и целевых систем, должны подключаться сквозь Fudo PAM. Решение работает без использования агентов, то есть для его запуска не требуется устанавливать дополнительное программное обеспечение ни на серверах, ни на устройствах пользователей. Формат виртуального устройства Fudo PAM позволяет запустить решение за считаные часы: нет необходимости закупать, устанавливать и настраивать отдельные ОС, СУБД или кластерное ПО. Также не требуется и отдельная установка ставших привычными для других PAM-решений промежуточных джамп-хостов.

Рисунок 1. Схема работы Fudo PAM

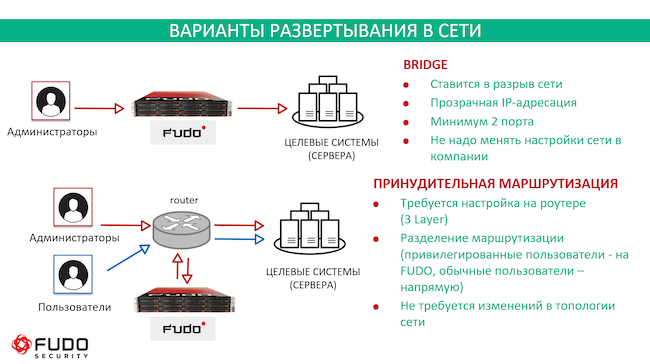

Система предлагает четыре режима работы, с возможностью комбинирования различных режимов в рамках одной инсталляции:

- Прозрачный (Transparent) — обеспечивает бесшовный доступ к целевой системе без дополнительной авторизации и использования веб-портала. Пользователь обращается к адресу конечного ресурса и не видит, что трафик проходит через Fudo PAM. Этот режим используется только в тех случаях, когда необходимо провести незаметный для пользователя мониторинг его действий.

- Прокси (Proxy) — предлагает подключение к необходимым ресурсам через портал самообслуживания. Обратившись к Fudo PAM и авторизовавшись там через веб-интерфейс, пользователь увидит список доступных ему серверов и приложений.

- Шлюз (Gateway) — в режиме шлюза пользователи подключаются к целевому серверу по его фактическому IP-адресу, однако Fudo PAM обеспечивает соединение с этим сервером, используя собственный IP-адрес. Такой подход позволяет скрыть фактическую IP-адресацию и настраивать серверы так, чтобы они принимали только запросы от Fudo PAM.

- Бастион (Bastion) — при использовании этого режима учётная запись на целевом хосте или сам хост указываются в идентифицирующей пользователя строке, например «ssh john_smith#admin@10.0.2.22». Это позволяет упростить доступ ко группе отслеживаемых серверов с помощью одной и той же комбинации IP-адреса и номера порта. Также этот режим работы является самым защищённым и рекомендуется для организации работы внешних подрядчиков (когда имеет смысл максимально скрыть информацию обо внутренней ИТ-инфраструктуре организации).

Рисунок 2. Режимы работы Fudo PAM

Решение Fudo PAM может быть развёрнуто не только в формате Virtual Appliance на любой из платформ виртуализации (Xen, KVM, Hyper-V, VMware), но и в виде единого программно-аппаратного комплекса Fudo.

Базовая лицензия Fudo PAM включает в себя все доступные функциональные возможности серверной части ПО и мобильного приложения, отдельные модули не лицензируются. Доступно приобретение как бессрочной лицензии, так и подписок, причём не только годовых, но и на полгода или три месяца.

Для большинства заказчиков объектом лицензирования является количество защищаемых целевых систем, работу с которыми нужно контролировать — физических или виртуальных серверов, СХД, сетевого оборудования или коммутаторов (расчёт ведётся по IP-адресам). Пользователи с большим количеством IP-адресов (например, провайдеры MSS) могут выбрать лицензирование по параллельным (конкурентным) сессиям. Для построения отказоустойчивых систем с распределёнными центрами обработки данных существует специальная кластерная лицензия.

Сценарии использования Fudo PAM

Рассмотрим несколько практических сценариев работы с Fudo PAM: мониторинг сессий, анализ эффективности работы пользователей, настройку системы, политики безопасности, анализ продуктивности, отчётность.

Контроль сессий пользователей

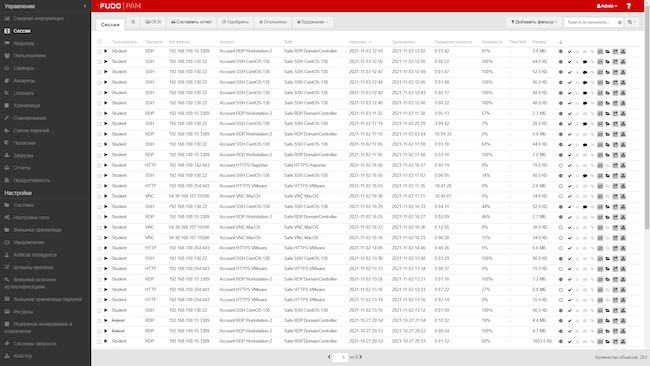

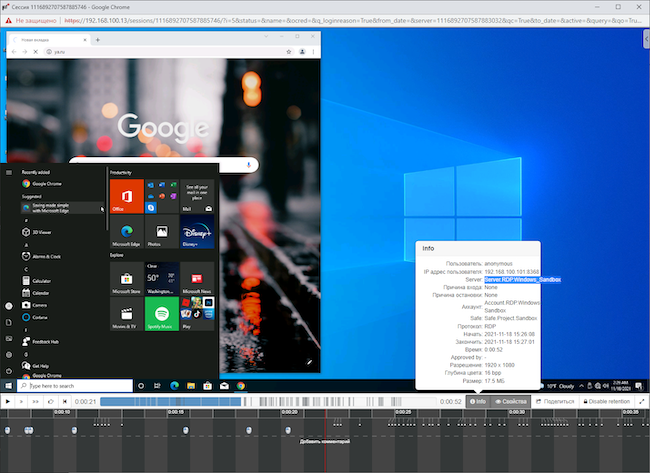

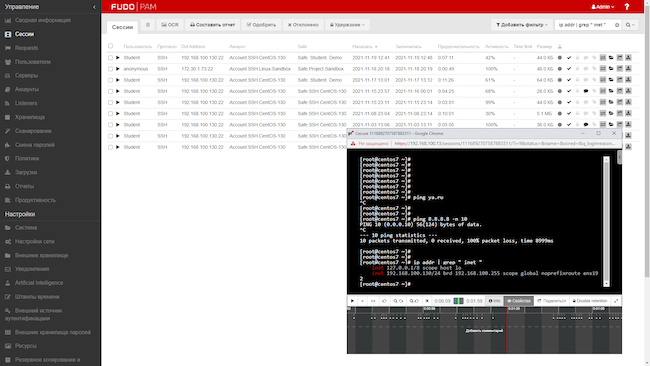

Основным инструментом офицера информационной безопасности в Fudo PAM является раздел «Сессии», где отображаются все текущие подключения, выполненные через систему контроля доступа. В списке сессий доступна информация об имени пользователя, названии и IP-адресе целевой системы, с которой он работает, используемых протоколах, а также другие сведения.

Рисунок 3. Раздел «Сессии» Fudo PAM

Fudo PAM позволяет пользователям подключаться к целевым системам как через нативный клиент, так и при помощи веб-портала, который может предоставлять расширенные возможности для контроля. Так, можно настроить доступ с обязательным одобрением со стороны офицера безопасности. После ввода логина и пароля пользователь переводится в режим ожидания до тех пор, пока его заявка не будет принята. Необходимо отметить, что ИБ-специалист может одобрить доступ не только со стационарного рабочего места, но и при помощи мобильного приложения Fudo Officer.

Рисунок 4. Ресурсы, доступные пользователю после авторизации в Fudo PAM

По кнопке «Показать сессию» ИБ-специалист может открыть окно, в котором отображаются все действия пользователя: интерфейс, работа с мышью, ввод с клавиатуры. Удобным элементом контроля является шкала времени (таймлайн) в нижней части экрана. Офицер безопасности имеет возможность не открывая нового окна вернуться к заинтересовавшему его периоду, воспроизвести его повторно и снова перейти к наблюдению в режиме реального времени.

Рисунок 5. Интерфейс просмотра сессии пользователя в Fudo PAM

При необходимости ИБ-специалист может поделиться сессией с другими сотрудниками, предоставив им возможность наблюдать за действиями пользователя безо вмешательства в них. Сам офицер безопасности способен разорвать или заморозить сессию, а в ряде случаев (например, при RDP-подключении с использованием веб-портала Fudo PAM) — и принять в ней участие. По кнопке «Подключиться» в нижней части экрана специалист получает возможность вводить команды в адресную строку, работать с мышью и клавиатурой на рабочем месте пользователя. В таймлайне такая «внешняя» активность выделяется цветом.

Поскольку Fudo PAM расшифровывает и сохраняет весь трафик пользователя, существует возможность автоматического реагирования на действия последнего. Например, система может быть настроена на ключевые команды, вводимые при помощи клавиатуры. Распознав запрещённую к использованию последовательность символов, Fudo PAM остановит сессию и уведомит дежурного специалиста о потенциально небезопасной активности.

В качестве сервисной функции системы существует возможность скачать сессию как видеофайл. Пользователь может указать необходимое разрешение и выбрать один из семи поддерживаемых форматов выгрузки. Важно ещё раз отметить, что видеопоток не хранится на серверах Fudo PAM изначально, а формируется «на лету» из записанных данных трафика. Это позволяет существенно экономить ресурсы системы, а также расшифровывать и индексировать конкретный сеанс работы.

Распознавание и поиск по ключевым словам

Полная расшифровка трафика позволяет Fudo PAM применять полнотекстовый поиск по сохранённым сессиям. Для этого необходимо проиндексировать конкретный завершённый сеанс работы или же выполнять эту задачу «на лету». Последний подход значительно более ресурсоёмок. Если заказчику необходима автоматическая индексация всех открываемых сессий, лучше вынести эту задачу на отдельную ноду — система предоставляет такую возможность.

Для анализа отдельных сессий необходимо выбрать их в общем списке и перейти на вкладку «OCR». В данный момент Fudo PAM поддерживает индексацию на семи языках. Помимо английского и русского пользователь системы может выбрать немецкий, норвежский, украинский, польский или венгерский язык для последующего поиска. Автоматическая индексация всех сессий настраивается для каждого протокола и также позволяет выбрать один или несколько языков для разбора.

Рисунок 6. Выбор языков для индексирования сессии в Fudo PAM

После индексации одной или нескольких сессий появляется возможность выполнять поиск по ключевым словам. Fudo PAM не только отобразит сеансы работы, в которых было найдено введённое слово или выражение, но и по щелчку откроет воспроизведение сессии с нужного момента.

Рисунок 7. Поиск по ключевым словам в Fudo PAM

Настройка системы

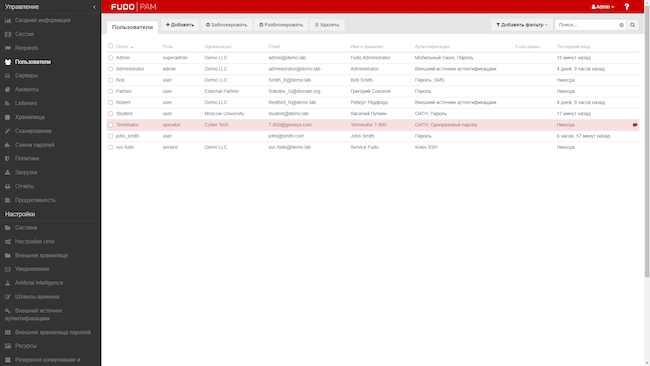

Раздел «Пользователи» в настройках системы предназначен для ведения списка сотрудников, которые могут работать с контролируемыми Fudo PAM ресурсами. Можно завести их вручную или провести синхронизацию с Active Directory.

Рисунок 8. Раздел «Пользователи» Fudo PAM

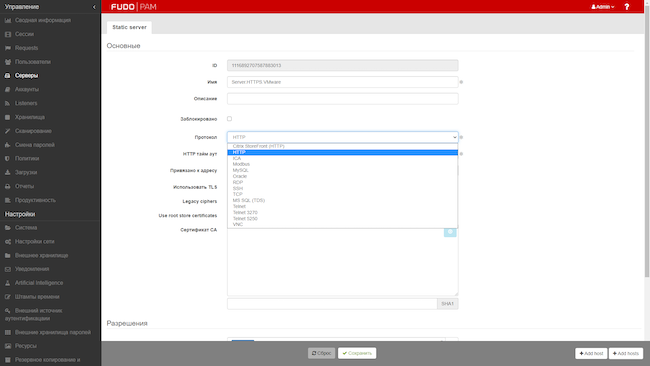

В разделе «Серверы» перечислены все ресурсы, доступом к которым управляет Fudo PAM. Для каждого целевого хоста необходимо выбрать протокол, внутренний IP-адрес (для подключения пользователя), внешний IP-адрес и порт, а также страницу авторизации. В случае открытия HTTPS-канала требуется также ввести сведения о сертификате TLS.

Рисунок 9. Настройка параметров целевого хоста в разделе «Серверы» Fudo PAM

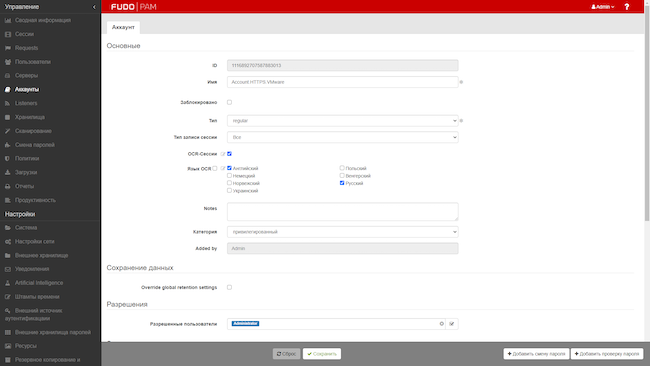

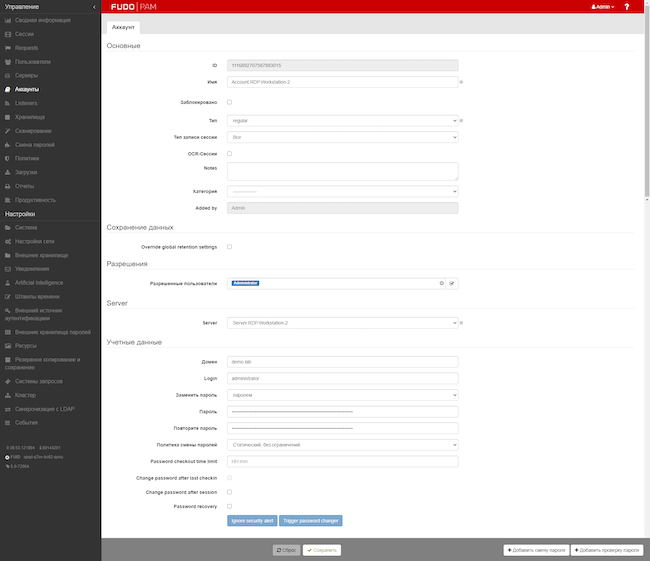

Раздел «Аккаунты» содержит перечень учётных записей для авторизации на указанных в разделе «Серверы» ресурсах. Для каждого аккаунта можно выбрать его тип — «Regular», «Forward» или «Anonymous». От типа зависят действия системы при авторизации пользователя:

- Regular — авторизация будет выполнена с заранее заданными в настройках аккаунта в Fudo PAM учётными данными.

- Forward — для авторизации будут использоваться логин и пароль, с которыми пользователь авторизовался в домене.

- Anonymous — необходим ручной ввод логина и пароля для целевой системы, при этом пользователь не идентифицируется в Fudo PAM.

Рисунок 10. Настройка параметров аккаунта в Fudo PAM

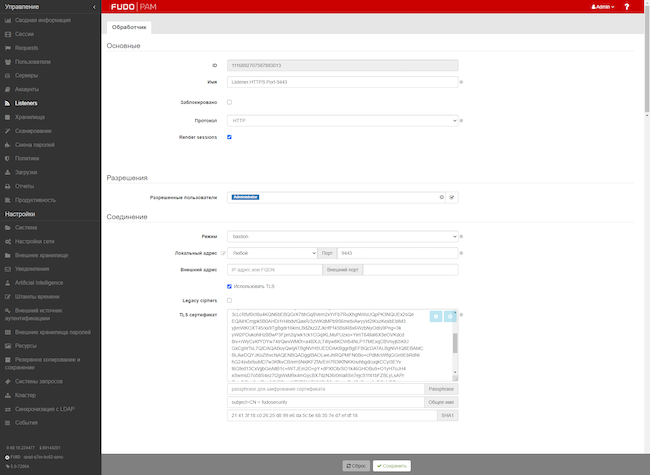

В разделе «Listeners» указываются порты, которые необходимо опубликовать. Для каждого открытого порта задаётся один из четырёх режимов работы Fudo PAM, о которых мы говорили в разделе об архитектуре системы: «Bastion», «Gateway», «Proxy» или «Transparent».

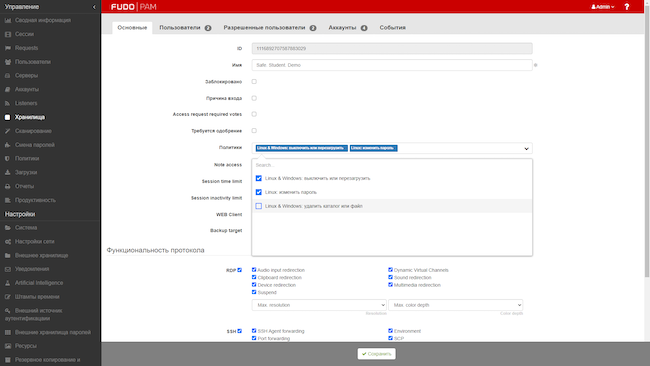

Рисунок 11. Настройка параметров обработчика в разделе «Listeners» Fudo PAM

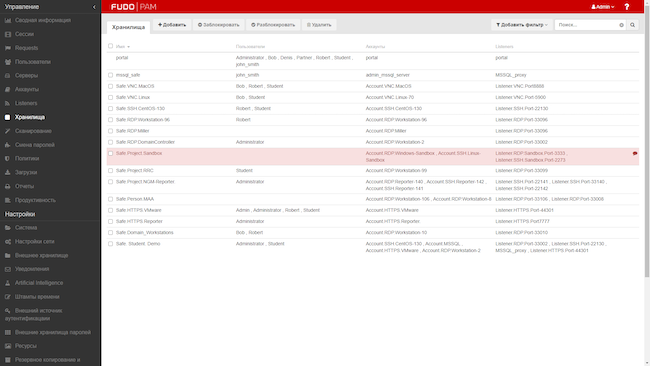

Наконец, «Хранилища» — это набор сущностей, которые объединяют предыдущие четыре элемента и предназначены для конечной настройки поведения системы. В частности, здесь можно включить запрос причины входа или потребовать, чтобы подключение одобрял офицер безопасности. Кроме того, для каждого отдельного хранилища можно активировать собственные политики безопасности.

Рисунок 12. Раздел «Хранилища» в Fudo PAM

На вкладках раздела «Хранилище» взаимоувязывается информация о пользователях, целевых системах, аккаунтах и портах, указанных в соответствующих секциях Fudo PAM. Именно через хранилище мы задаём то, как именно пользователи будут попадать на запрашиваемый ресурс, какие протоколы будут использоваться для открытия канала и какие ограничения будут установлены.

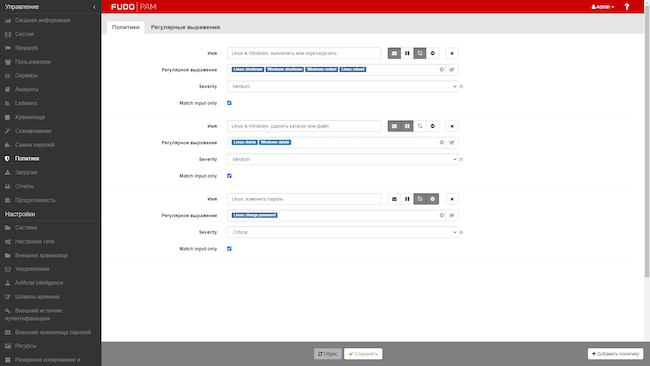

Политики безопасности

Администратор системы имеет возможность создать произвольное количество политик безопасности, основанных на контроле регулярных выражений. В разделе «Политики» главного меню Fudo PAM можно задать ключевые слова, команды, последовательности символов, которые будут являться триггерами для срабатывания правил. Каждая политика может быть настроена на одно или несколько таких регулярных выражений. Например, для Linux-систем можно создать политику срабатывающую по командам «halt» или «reboot», а также по оператору «whoami».

Рисунок 13. Настройка политик в Fudo PAM

Рисунок 14. Применение политик в Fudo PAM

В зависимости от настроек правила Fudo PAM может отправить администратору уведомление, прекратить сеанс работы или заморозить сессию при использовании сотрудником регулярного выражения. Список правил, применяемых для конкретного ресурса, определяется на уровне конфигурирования соответствующего хранилища.

Анализ работы пользователя

В качестве дополнительной аналитической метрики Fudo PAM предоставляет администратору возможность анализировать продуктивность пользователя в рамках определённой сессии. Система фиксирует активность во время сеанса и предоставляет данные о ней в удобном графическом формате. Такая информация может быть полезна для контроля работников с почасовой оплатой или анализа загруженности штатных сотрудников. Ещё один вариант применения анализа продуктивности — контроль смет реальных трудозатрат подрядчиков.

На графике, который можно найти в разделе «Продуктивность», показано время активности по отношению ко всей продолжительности сессии. Таким образом, если сотрудник подключился к целевой системе, но не выполнял никаких действий или же работал с ней крайне мало, это будет видно на графике. Существует возможность устанавливать пороговые значения активности в течение сессии. Сеансы, где активность была ниже заданного уровня, выделяются красным цветом.

Рисунок 15. График анализа продуктивности сессии

С точки зрения информационной безопасности контроль продуктивности также может служить одним из источников информации, показывая отклонения от обычной активности конкретного пользователя. Однако для более точного анализа поведенческих факторов в Fudo PAM существует возможность создания модели поведения пользователя на основании его работы с мышью и клавиатурой, а также других факторов. Активация и настройка этих функций находятся в разделе «Artificial Intelligence». В зависимости от настроек системы при отклонении поведения пользователя от типовой модели может быть отправлено уведомление администратору, а также заморожена или заблокирована сессия.

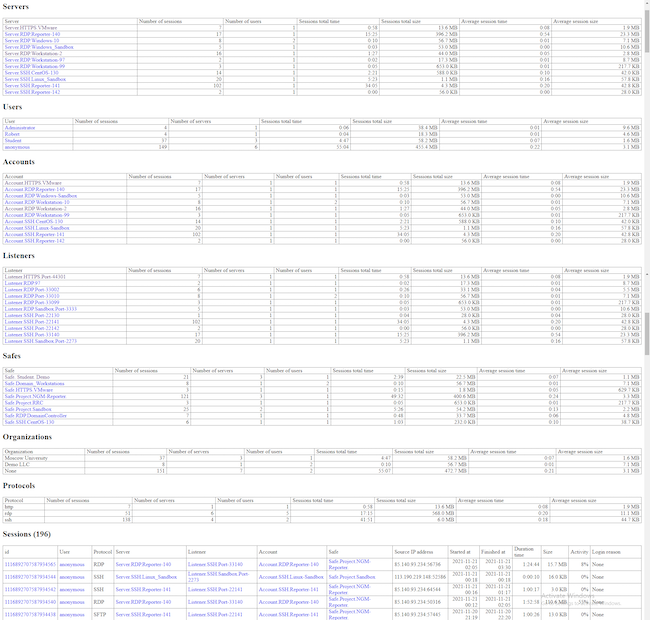

Отчёты

По результатам работы Fudo PAM могут быть сформированы отчёты со статистикой по ключевым показателям: количество сессий в разрезе контролируемых серверов, пользователей, аккаунтов. Кроме того, в отчёте указываются характеристики каждой отдельной сессии: пользователь, протокол, IP-адрес источника, процент активности и другие параметры. Отчёты формируются непосредственно из раздела «Сессии» и могут быть выгружены в наиболее распространённых форматах (CSV, PDF, HTML).

Рисунок 16. Пример недельного отчёта в Fudo PAM

Рабочее место офицера безопасности представлено панелью управления в разделе «Сводная информация». На дашборде в графическом и текстовом форматах отображены основные данные, необходимые для оперативного контроля доступа: сведения о новых сессиях в разрезе времени, количество активных пользователей, число параллельных и подозрительных сессий, а также журнал работы системы, обновляемый в режиме реального времени.

Выводы

Система контроля привилегированного доступа Fudo PAM является зрелым и технологически передовым решением, обладает широким набором функций, позволяющих службе информационной безопасности предприятия организовать всесторонний контроль и мониторинг работы пользователей с целевыми системами. Архитектурные решения, заложенные в системе, позволяют с относительно небольшими затратами ресурсов организовать не только мониторинг текущей активности, но и её протоколирование, запись и, что немаловажно, индексирование с целью последующего анализа.

Более того, возможности Fudo PAM позволяют не ограничиваться лишь контролем аккаунтов с расширенными правами — речь идёт о мониторинге любого подключения к защищаемым ресурсам. Разбирая трафик на уровне протокола, создатели системы получили возможность хранить лишь исходные данные сессии, из которых впоследствии можно быстро собрать её запись. Возможности встроенного OCR-модуля позволяют разметить эту запись для последующего анализа.

Fudo PAM позволяет контролировать пользовательские сессии в трёх режимах:

- Онлайн-наблюдение за действиями пользователя с возможностью вмешиваться в ход сеанса, замораживать и блокировать его.

- Разбор сессии постфактум, с возможностью поиска по ключевым словам и воспроизведения сеанса.

- Автоматическое реагирование на основе регулярных выражений, заданных в политиках безопасности, а также с помощью поведенческого ИИ-анализа.

Таким образом, Fudo PAM является не только средством оперативного контроля и последующего расследования нарушений кибербезопасности, но и инструментом активного противодействия вредоносным действиям пользователей — причём на участке, который находится за пределами досягаемости многих других средств информационной безопасности. Например, система позволяет защититься от кражи привилегированных учётных записей, входящей в сценарии абсолютного большинства кибератак.

Такую универсальность Fudo PAM уже оценили многие компании в России и за рубежом: количество успешных проектов в странах СНГ за последние 4 года превысило отметку в 40 штук. Даже среди публичных внедрений можно увидеть имена глобальных компаний из финансовой сферы, промышленности, энергетики и телекома.

В заключение ещё раз остановимся на ключевых достоинствах системы и отметим некоторые её недостатки.

Достоинства:

- Удобный интерфейс, безопасное хранение данных о сессиях с возможностью быстрой сборки видеопотока для просмотра и эффективного перемещения / поиска действий.

- Многоязычное OCR-ядро для индексирования сессий и реагирования в режиме реального времени.

- Гибкий механизм управления паролями, возможность аутентификации с подменой учётных данных.

- Передовой механизм поведенческого анализа с использованием искусственного интеллекта и машинного обучения для эффективной защиты от кражи привилегированных учётных записей.

- Встроенный модуль анализа эффективности и продуктивности пользователей.

- Мобильное приложение для быстрого внедрения принципов Zero Trust и оперативной обработки запросов на разовые доступы.

- Фокусная работа вендора со странами СНГ: представительство в России, большое количество референсов на русском языке.

Недостатки:

- Ограниченный (однако достаточный для большинства компаний) список протоколов, поддерживаемых системой.

- На данный момент небольшая узнаваемость на рынке России и малое количество общедоступных материалов на русском языке (хотя эта картина уже меняется).